はじめに

2019年8月18日から8月20日において、ホスティングサービスを提供しているServers.comに対してDDoS攻撃があったことが公表されました[1]。本攻撃ではUDPを用いたDDoS攻撃の他にTCPを利用したSYN/ACK リフレクション攻撃を複合的に利用した攻撃であることが[1]で示されています。

一方で、SOCでは2019年7月の観測レポート[2]に引き続き、2019年8月においてもSYN/ACKリフレクション攻撃と考えられる攻撃を多数観測しています。2019年8月に観測しているSYN/ACKリフレクション攻撃のうち、Servers.comを対象とした攻撃を観測しており、本記事では被害者であるSevers.comの視点で分析された詳細なレポートを元に、攻撃で利用されたリフレクタ側の視点からSYN/ACKリフレクション攻撃を分析した結果を共有します。尚、SYN/ACKリフレクション攻撃の原理についての詳しい説明は、2018年9月の観測レポート[3]をご参照ください。

SYN/ACKリフレクション攻撃は、送信元を攻撃対象に偽装することで実現されます。したがって、今回取り上げる攻撃において、偽装された送信元はServers.comが利用しているIPアドレスになります。偽装された送信元におけるSYNパケットは、実際にはパケットに記録された送信元とは異なる送信元から送信されます。また、そのSYNパケットを受け取ったリフレクタは、偽装された送信元に対して応答としてSYN/ACKパケットを返送します。これはTCPにおけるthree-way handshakeのコネクションを確立する仕組みを悪用した攻撃になります。

Servers.comを狙った攻撃の分析

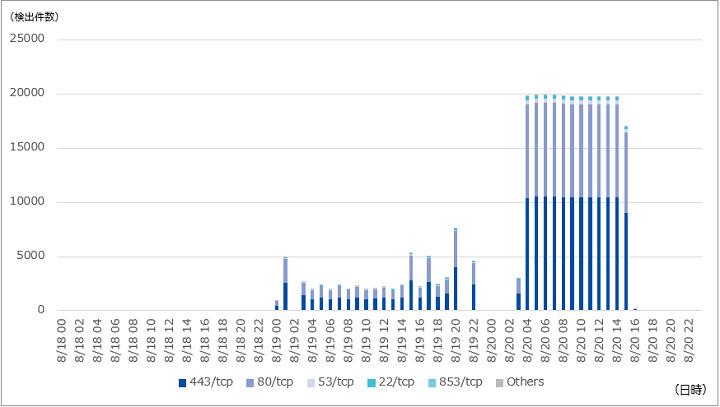

Servers.comに対するDDoS攻撃は、2019年8月18日から20日かけて発生しました。幾度かTCPとUDPを利用したリフレクション攻撃が発生し、その中でもSYN/ACKリフレクション攻撃については最大で208Mppsの規模と報告されています。SOCでは、TCPを利用したSYN/ACKリフレクション攻撃の一部を観測しており、以下にServers.comを対象とした攻撃の推移を示します。

図-1より、SOCの観測範囲では80/tcpと443/tcpが利用されているケースが多いことがわかります。TCPを利用したSYN/ACKリフレクションについては、帯域を圧迫させる目的よりもパケットを大量に攻撃対象へ送信することで、途中経路に存在するルータなど通信機器のパケット処理数を増加させ、通信機器のリソース逼迫を目的とする意図があると考えられます[4]。

[1]の中でも取り上げられていますが、SYN/ACKリフレクション攻撃の増幅率はUDPを用いたAmplificationと異なり、単一のパケットにおいて増幅効果は期待できません。これは、SYN/ACKパケットにペイロードが含まれないためです。SYN/ACKリフレクション攻撃においては、SYN/ACKパケットの再送によって増幅率に寄与します。詳しい説明については、IIJ SECTブログ[5]をご参照ください。今回の攻撃において利用されたポートは80/tcpと443/tcpが殆どで一般的にWebサーバで利用されているポートですが、[5]でも紹介されているように特定のポートにおいては、SYN/ACKパケットの再送による増幅効果も期待することが可能となっているため、これら2つのポート以外にも利用される恐れがあり、IoT機器をリフレクタとした攻撃が発生することも考えられます。

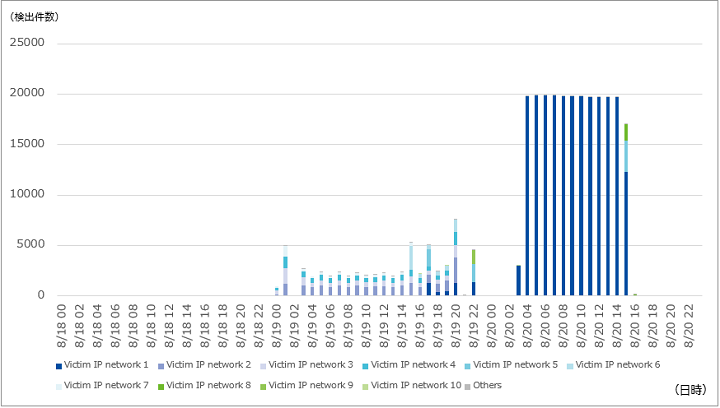

次に、Servers.comに対する攻撃において、攻撃対象となったIPアドレスレンジごとの推移を示します。

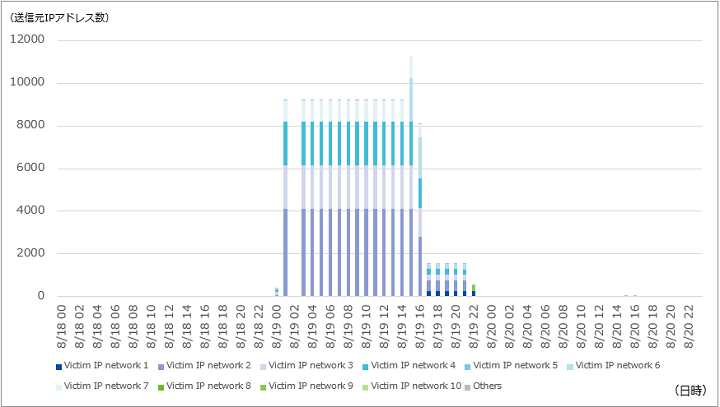

リフレクタが本格的に利用されたのは19日0時(18日15時 UTC)で、19日22時(19日13時 UTC)ごろまで継続した後、20日3時(19日18時 UTC)から再度利用されはじめ、20日15時(20日6時 UTC)ごろまで継続していることがわかります。次に偽装された送信元IPアドレスの推移を示します。

[1]では対象期間中に幾度か攻撃手法が切り替わっていたという報告があります。20日16:53(20日7:53 UTC)時点で3度目の攻撃手法に切り替わり、大量のIPアドレスに攻撃(a carpet-bombing amplification attack)が発生しました。しかし、SOCの観測では20日に比べて19日の方が多くの偽装された送信元IPアドレスを観測しています。その為3度目の攻撃手法では、19日にSOCで観測しているIPアドレス数以上の送信元が偽装されていた可能性や、SOCで観測していない別のネットワークレンジにも攻撃があった可能性が考えられます。

次に、上記2つのグラフ(図-2、図-3)を合わせて考えると、20日に観測した攻撃ではIPアドレスあたりに対する通信回数が19日に比べて増加したことがわかります。この時点で、攻撃主体の動きに何か変化があったことがわかります。さらに、20日16:53(20日7:53 UTC)以降の攻撃はSOCでは観測できていないことになります。このことから、少なくとも攻撃最中に大きく2度の変化があったことが確認できます。また、20日16:53(20日7:53 UTC)における3度目の攻撃手法では、利用するリフレクタが変更された可能性があることが伺えます。

最後に

20日の攻撃のように偽装されたIPアドレスあたりの通信回数が増加すると、リフレクタとして攻撃に利用されている側はSYN Flood攻撃を受けているように思い込んでしまう恐れがあります。そのため、このような事例に遭遇したサーバ管理者の方々は、通信相手となっているIPアドレス利用者と連絡を取り合うことやISPと連携しながら対応を行うことが必要となります。

SOCでは、Servers.comを対象とした攻撃以外にも多数のDDoS攻撃を観測しています。今後もDDoS攻撃やその他の攻撃活動の分析を通して、インターネット上における驚異を低減できるよう活動を続けていきます。

Notes:

[1] Root cause analysis and incident report on the August DDoS attack,https://www.prnewswire.com/news-releases/root-cause-analysis-and-incident-report-on-the-august-ddos-attack-300905405.html

[2] wizSafe Security Signal 2019年7月観測レポート,https://wizsafe.iij.ad.jp/2019/08/717/

[3] wizSafe Security Signal 2018年9月観測レポート,https://wizsafe.iij.ad.jp/2018/10/470/

[4] ANATOMY OF A SYN-ACK ATTACK,https://blogs.akamai.com/sitr/2019/07/anatomy-of-a-syn-ack-attack.html

[5] IoT 機器を踏み台として利用する SYN/ACK リフレクション攻撃,https://sect.iij.ad.jp/d/2019/02/128021.html