- 2020年4月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2020年4月観測レポートサマリ

本レポートでは、2020年4月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数は若干増加しましたが、攻撃の規模は先月より小さくなり、継続時間も短くなっていました。攻撃には引き続き、UDP Amplificationが多く使用されています。

IPS/IDSにおいて検出したインターネットからの攻撃について、Miraiの亜種であるXTCの感染活動を多く検知しました。当該通信は4月中旬には観測されていましたが、4月21日以降に多く観測されています。

Webサイト閲覧時における検出では、特定の1ドメインに対する検出が大幅に増加していました。これは別のJavaScriptを実行する、JavaScriptを検出したものでした。この他に、改変したjQueryを用いてPNGファイルを読み込み、その中に埋め込まれたJavaScriptを実行する通信も検出していました。メールでは検出したものは異なっていたものの、先月に引き続きMicrosoft Officeファイルを用いた攻撃を多く観測しています。また、当月もCOVID-19を題材としたメールを観測しています。

DDoS攻撃の観測情報

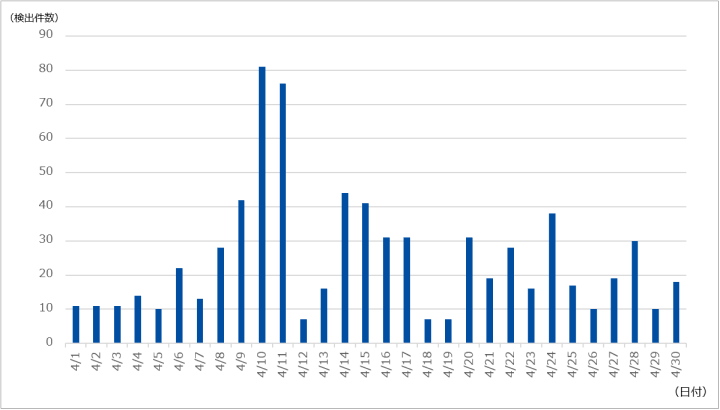

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は739件であり、1日あたりの平均件数は24.63件でした。期間中に観測された最も規模の大きな攻撃では、最大で約184万ppsのパケットによって19.17Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は19分にわたるもので、最大で3.88Gbpsの通信が発生しました。この攻撃はDNSやNTP、LDAPなど複数のプロトコルを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

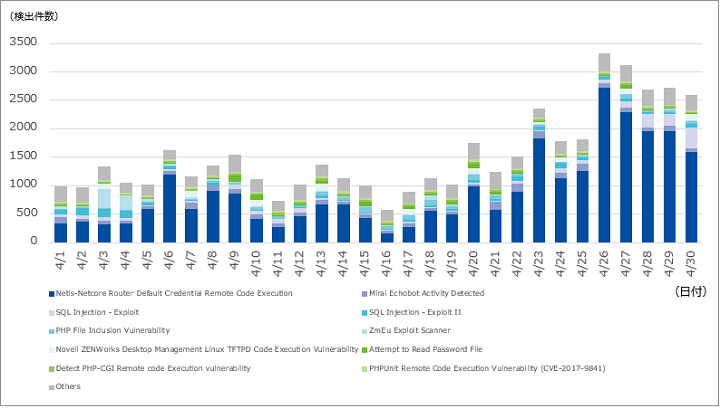

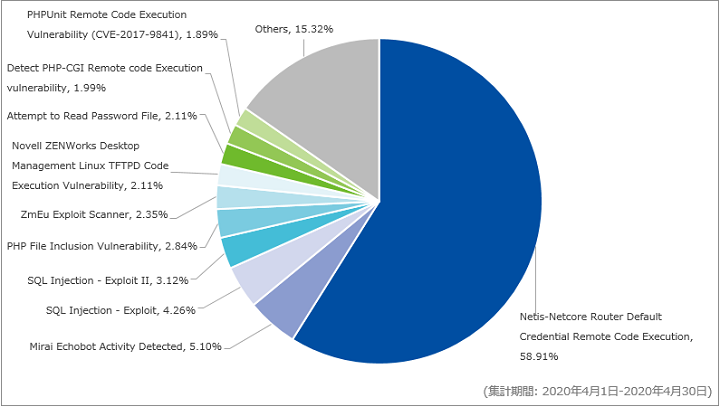

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月も先月に引き続きNetis-Netcore Router Default Credential Remote Code Executionを最も多く観測しています。当月は先月と比べて17.08ポイント増加しており、全体の58.91%を占めていました。また、検出した通信は先月と変わらず、外部のマルウェア配布サーバからスクリプトをダウンロードし実行するものでした。スクリプトの大半は、Gafgyt亜種のダウンローダであることを確認しています。

先月と比べ、Mirai Echobot Activity Detectedのシグネチャで検知している攻撃が月末にかけて増加しています。これは、XTCと呼ばれるMiraiの亜種による感染活動の通信を検知したものです。そのため、Echobotにおける攻撃通信ではありません。詳細は「Mirai亜種(XTC)による感染活動の観測」をご確認ください。

Web/メールのマルウェア脅威の観測情報

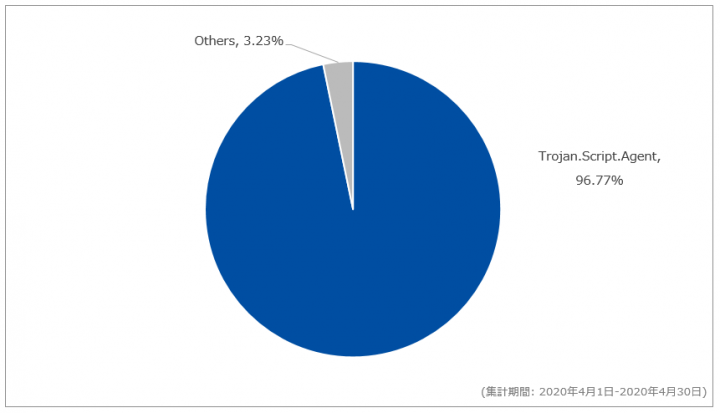

Webアクセス時におけるマルウェア検出

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月は、先月に引き続きTrojan.Script.Agentが最も多く検出され全体の96.77%を占めていました。先月に比べ61.18ポイント増加しており、特定の1ドメインに対する検出が大幅に増加したことを確認しました。本グラフでは全体の1%に満たない検出は「Others」としていますが、当月はTrojan.Script.Agentの数が大幅に多かったため、他の検出はすべて全体の1%を下回っていました。

当月に検出したJavaScriptは先月までに観測されていたCookieを含む情報を外部ドメインに送信するJavaScriptと異なり、最終的に新たなJavaScriptファイルを実行するものでした。調査した際にはこのJavaScriptが実行されると新しくCookieが設定されるだけでしたが、User-AgentやCookie、アクセス日時などによっては異なる挙動をする可能性も考えられます。新たなJavaScriptファイルが最終的に実行されるためには、起点となる初めの悪意あるJavaScriptの実行時に、User-Agentに「Windows」や「Win」が含まれており、CookieにGoogle Analyticsでユーザを識別するデータを含んでいない必要がありました。

図-4には含まれていませんが検出数が3番目に多かったTrojan.JS.Iframeでは、正規のjQueryを模倣した悪意あるJavaScriptファイルを検知しました。正規のjQueryとの差は、末尾に画像ファイルの1種であるPNG(Portable Network Graphics)ファイルを読み込み、PNGファイル中に埋め込まれたJavaScriptを実行する処理が追加されている点でした。この埋め込まれたJavaScriptが実行されると、User-Agentに「MSIE」という文字列が含まれている場合は、iframeタグを用いて外部サイトが読み込まれるようになっていました。一般にCSP(Content Security Policy)と呼ばれる仕組みを用いてWebサイトなどの開発者は、CSSやJavaScriptの提供元や読み込み方法を制限することができます。開発者は、管理しているサイトに必要なリソースやその提供元などの情報を把握可能であるため、その情報をCSPに設定することで意図しないリソースの読み込みを防ぐことが可能となります。特にCSPには、iframeタグなどで読み込むことができるリソースを制限する設定が存在します。この設定を用いることでiframeによる悪意あるサイトの読み込みを制限することができます。しかし、悪意あるサイトの場合は意図的にCSPの設定がされておらず、iframeで読み込んだリソース上の悪意あるJavaScriptなどが実行される危険性があるため注意が必要です。

メール受信時におけるマルウェア検出

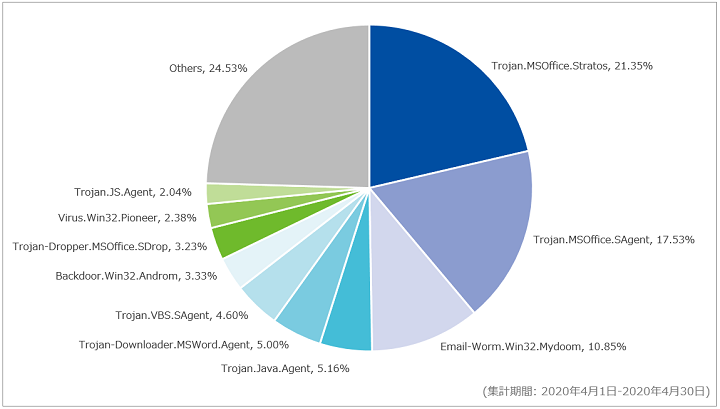

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間中に最も多く検出したマルウェアはTrojan.MSOffice.Stratosで、全体の21.35%を占めていました。次点で多かったのは、Trojan.MSOffice.SAgentで、全体の17.53%を占めていました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているものではない点にご注意ください。

| 件名例 | 添付ファイル名例 |

|---|---|

|

|

対象期間中に確認したメールの添付ファイルはisoファイル、zipファイルとなっており、どちらも遠隔操作ツールとして知られているRemcosの実行ファイルが含まれていました。

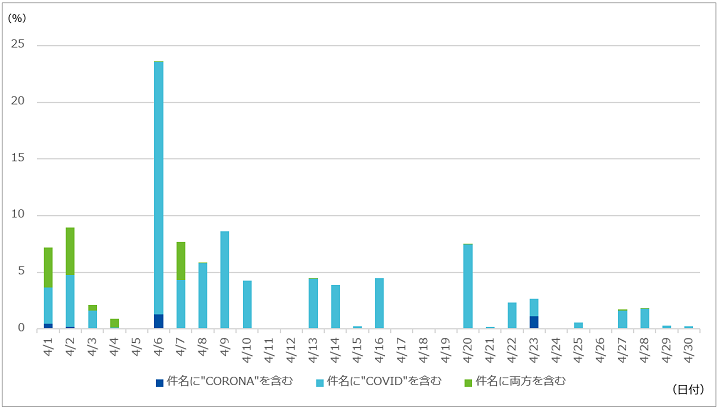

先月に引き続きCOVID-19(新型コロナウイルス)を題材としたメールを観測しています。以下に、マルウェアが検出されたメールにおいて、件名に「CORONA」及び「COVID」が使われているものの検出傾向を示します。グラフの縦軸は、総検出件数を100%として正規化した数値です。

先月に引き続き、COVID-19を題材とした検出を確認しています。検出件数は先月より増加しており、メールの多くは、英語でCOVID-19に関する情報提供を装ったものでした。なお、日本語で「コロナ」を件名に含むメールについても調査しましたが、当月も検出傾向の明らかな増加は見られませんでした。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 4月3日(金) | 脆弱性情報 | Mozillaは、Firefox及びFirefox ESRにおけるUse After Freeの脆弱性(CVE-2020-6819、CVE-2020-6820)を修正するセキュリティアップデートを公開した。なお、同社は本脆弱性を悪用する通信を確認しているとのこと。 |

| 4月7日(火) | セキュリティ事件 | インターネット広告事業会社は、同社が管理するAWS上のシステムで使用しているアクセスキーとシークレットキーが不正に使用され、同社の広告配信システムが不正アクセスされたことにより、一部の内部情報が閲覧可能な状態であったことを公表した。 |

| 4月13日(月) | セキュリティ事件 | 教育プラットフォーム事業会社は、第三者の不正アクセスにより、約122万人分のID、暗号化されたパスワードなどが閲覧可能な状態であったことを公表した。 |

| 4月19日(日) | セキュリティ事件 | 求人メディアの運営会社は、同社が使用するシステムテスト用サーバにおいて、第三者による不正アクセスを受け、2015年12月5日時点に登録されていた最大206,991件のユーザ情報が閲覧可能な状態であったことを公表した。 |

| 4月22日(水) | 脆弱性情報 | 海外のセキュリティ企業は、iOS6以降のiOS標準のメール機能において、リモートの攻撃者によって任意のコードを実行される可能性のある脆弱性が存在していることを発表した。既に同脆弱性の悪用を確認しており、一部は標的型攻撃でも利用されているとのこと。 |

| 4月24日(金) | セキュリティ事件 | メーカ企業は、同社の提供するネットワークサービスにおいて、第三者による不正ログインを受け、約16万件のアカウント情報が閲覧可能な状態であったことを公表した。 |

| 4月27日(月) | 脆弱性情報 | 海外のセキュリティ企業は、Microsoft Teamsにおいて、ユーザが攻撃者の掌握しているTeamsのサブドメインを使用したGIFファイルやリンク先を閲覧することにより、アカウントが乗っ取られる可能性がある脆弱性が存在することを発表した。Microsoft社は、影響を受ける可能性のあるMicrosoft TeamsのサブドメインのDNSレコード設定を修正し、4月20日にパッチがリリース済みであることを公表した。 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 4月6日(月) | Android | Google社は、同社が提供するAndroidにおける4月の月例セキュリティ情報を公開した。

“Android Security Bulletin—April 2020” |

| 4月7日(火) | Mozilla複数製品 | Mozillaは、Firefox及びFirefox ESRに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-12” “Mozilla Foundation Security Advisory 2020-13” |

| 4月7日(火) | Chrome 81.0.4044.92 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 4月8日(水) | Wiresharkの複数バージョン | Wireshark開発チームは、Wiresharkに存在する脆弱性に対するセキュリティアップデートを公開した。

“April 8, 2020” |

| 4月9日(木) | VMware vCenter Server 6.7u3f | VMware社は、VMware vCenter Serverに存在する脆弱性に対するセキュリティアップデートを公開した。

“VMware Security Advisories” |

| 4月9日(木) | Thunderbird 68.7 | Mozillaは、同社が提供するThunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-14” |

| 4月10日(金) | jQuery 3.5.0 | jQuery Foundationは、同社が提供するjQueryに存在する脆弱性に対するセキュリティアップデートを公開した。

“jQuery 3.5.0 Released!” |

| 4月14日(火) | Oracle複数製品 | Oracle社は、同社が提供する複数の製品に対する定期更新プログラムを公開した。

“Oracle Critical Patch Update Advisory – April 2020” |

| 4月14日(火) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する4月の月例セキュリティ更新プログラムを公開した。

「2020 年 4 月のセキュリティ更新プログラム」 「2020 年 4 月のセキュリティ更新プログラム (月例)」 |

| 4月14日(火) | Siemens複数製品 | Siemens社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SSA-102233: SegmentSmack in VxWorks-based Industrial Devices” “SSA-162506: DHCP Client Vulnerability in SIMOTICS CONNECT 400, Desigo PXC/PXM, APOGEE MEC/MBC/PXC, APOGEE PXC Series,and TALON TC Series” “SSA-359303: Debug Port in TIM 3V-IE and 4R-IE Family Devices” “SSA-377115: SegmentSmack in Linux IP-Stack based Industrial Devices” “SSA-593272: SegmentSmack in Interniche IP-Stack based Industrial Devices” “SSA-886514: Persistent XSS Vulnerabilities in the Web Interface of Climatix POL908 and POL909 Modules” |

| 4月14日(火) | CA API Developer Portal EE 4.3.1

CA API Developer Portal EE 4.0 ~4.2.x |

CA Technologies社は、同社が提供するCA API Developer Portalに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“CA20200414-01: Security Notice for CA API Developer Portal” |

| 4月14日(火) | Endpoint Security for Windows | McAfee社は、同社が提供するEndpoint Security(ENS)for Windowsに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“McAfee Security Bulletin – Endpoint Security for Windows update fixes multiple vulnerabilities (CVE-2020-7250, CVE-2020-7255, CVE-2020-7257, CVE-2020-7259, CVE-2020-7261, CVE-2020-7273, CVE-2020-7274, CVE-2020-7275, CVE-2020-7276, CVE-2020-7277, CVE-2020-7278)” |

| 4月15日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco IP Phones Web Application Buffer Overflow Vulnerability” “Cisco Wireless LAN Controller 802.11 Generic Advertisement Service Denial of Service Vulnerability” “Cisco Wireless LAN Controller CAPWAP Denial of Service Vulnerability” “Cisco IP Phones Web Server Remote Code Execution and Denial of Service Vulnerability” “Multiple Vulnerabilities in Cisco UCS Director and Cisco UCS Director Express for Big Data” “Cisco Mobility Express Software Cross-Site Request Forgery Vulnerability” “Cisco IoT Field Network Director Denial of Service Vulnerability” “Cisco Unified Communications Manager Path Traversal Vulnerability” “Cisco Aironet Series Access Points Client Packet Processing Denial of Service Vulnerability” |

| 4月15日(水) | Git複数バージョン | Git開発チームは、Gitの複数バージョンに存在する脆弱性に対するセキュリティアップデートを公開した。

“[Announce] Git v2.26.1 and others – Junio C Hamano” |

| 4月15日(水) | Chrome 81.0.4044.113 | Google社は、Google Chromeに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 4月16日(木) | PHP複数バージョン | PHP開発チームは、PHPに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.3.17 Released” “PHP 7.4.5 Released” “PHP 7.2.30 Release Announcement” |

| 4月21日(火) | Chrome 81.0.4044.122 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 4月21日(火) | OpenSSL複数バージョン | OpenSSL Projectは、OpenSSLに対するセキュリティアップデートを公開した。

“OpenSSL Security Advisory [21 April 2020]” |

| 4月21日(火) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する定例外のセキュリティアドバイザリを公開した。

“ADV200004 | Availability of updates for Microsoft software utilizing the Autodesk FBX library” |

| 4月23日(木) | Ubuntu 20.04 LTS | Ubuntu開発チームは、同チームが提供するUbuntuの最新バージョンであるUbuntu 20.04 長期サポートを公開した。本バージョンはLTS版となっており、最低5年のサポートが予定されている。

“ReleaseNotes” |

| 4月27日(月) | Chrome 81.0.4044.129 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 4月28日(火) | Junos OS複数バージョン | Juniper社は、同社が提供するJunos OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“2020-04 Out of Cycle Security Advisory: Junos OS: Security vulnerability in J-Web and web based (HTTP/HTTPS) services (CVE-2020-1631)” |

| 4月28日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Adobe Bridge | APSB20-19” “Security Updates Available for Adobe Illustrator | APSB20-20” “Security Updates Available for Magento | APSB20-22” |

| 4月28日(火) | VMware ESXi | VMware社は、同社が提供するVMware ESXiに存在する脆弱性に対するセキュリティアップデートを公開した。

“VMware Security Advisories” |

| 4月28日(火) | Sysmon v11.0 | Microsoft社は、同社が提供するシステムモニタツール(Sysmon)の最新バージョンである、Sysmon v11.0を公開した。

“Sysmon v11.0” |

| 4月29日(水) | Microsoft Edge 81.0.4044.129(Chromiumベース) | Microsoft社は、同社が提供するChromiumベースのMicrosoft Edgeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“ADV200002 | Chromium Security Updates for Microsoft Edge (Chromium-Based)” |

| 4月29日(水) | WordPress 5.4.1 | WordPress Foundationは、同社が提供するWordPressに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“WordPress 5.4.1” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。