- 2020年9月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2020年9月観測レポートサマリ

本レポートでは、2020年9月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数には大きな変化はありませんでしたが、最大規模、継続時間については先月を大幅に下回りました。攻撃には引き続きUDP Amplificationが使用されています。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もルータに対する攻撃が最も多く観測されています。傾向の変化として、9月11日頃からMoziと呼ばれるIoTマルウェアの感染活動が活発化したことを確認しています。また、WordPressのプラグインであるFile Managerの脆弱性を狙った攻撃も観測しています。

Webサイト閲覧時における検出では、先月までの傾向から一変して検出の大半がEmotetとなりました。メールにおいてもEmotetに感染させるMicrosoft Word 97-2003(doc)形式のファイルを添付したメールを検出したものが大半を占めています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

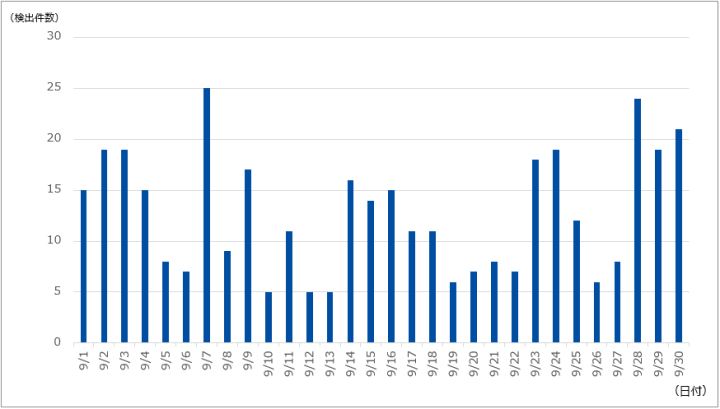

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は382件であり、1日あたりの平均件数は12.73件でした。期間中に観測された最も規模の大きな攻撃では、最大で約114万ppsのパケットによって11.21Gbpsの通信が発生しました。この攻撃は主にDNSやLDAPなど、複数のプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は23分にわたるもので、最大で1.25Gbpsの通信が発生しました。この攻撃はLDAPプロトコルを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

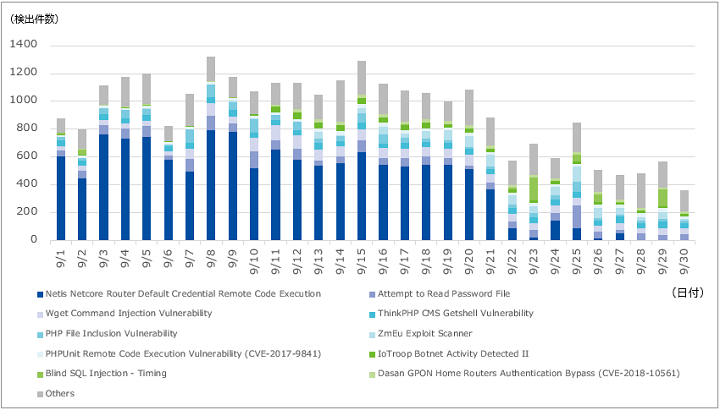

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月も先月に引き続きNetis Netcore Router Default Credential Remote Code Executionを最も多く観測しています。当該検出が当月の全体検出数に占める割合は46.52%であり、先月と比べて14.67ポイント増加していました。検出した通信の大半は、2020年8月に観測した同一のマルウェア配布サーバからスクリプトファイルをダウンロードし、実行する試みであることを確認しています。このスクリプトファイルはIoTマルウェアをダウンロード・実行するものです。このIoTマルウェアの感染活動は8月21日から9月20日まで継続していたことを確認しています。次点では、先月に引き続きAttempt to Read Password Fileを多く観測しています。検出した通信は先月と同様、/etc/passwdなどのパスワードファイルの読み取りが大半を占めています。

先月と比べ、Wget Command Injection Vulnerabilityで検出した攻撃通信の傾向に変化がありました。これらの検出内容の大半は共通してMoziと呼ばれるIoTマルウェアの感染活動を検出する傾向に変化しています。この検出内容は、先述したNetis Netcore Router Default Credential Remote Code Executionで検出したIoTマルウェアの感染活動とは異なる事象であり、検体も異なります。Moziは2019年頃から感染規模を拡大する活動が報告されており、SOCでは特に、2020年9月11日頃から感染活動が活発化していることを確認しています。この感染活動は、ルータ、NVR(Network Video Recorder)、DVR(Digital Video Recorder)の機器に存在するRemote Code Executionの脆弱性を用いて感染を拡大させます。また、Moziによる同様の感染活動は、IoTroop Botnet Activity Detected II、Dasan GPON Home Routers Authentication Bypass (CVE-2018-10561)でも検出しています。

図-2、3には含まれていないものの、9月1日よりWordPressのプラグインであるFile Managerの脆弱性(CVE-2020-25213)を悪用した攻撃をPHP File Upload Vulnerability Detectedとして観測しています。既にPoC(Proof of Concept)は公開されており、当該脆弱性を悪用されると、リモートから任意のファイルをアップロードされる可能性があります。なお、SOCでは当該脆弱性を悪用してPHPファイルをアップロードする試みを確認しています。攻撃者はアップロードしたPHPコードを利用して、Webサーバ上で任意のコードを実行する目的があると考えられます。当該脆弱性について、JPCERT/CCから注意喚起がされており 1、影響があるバージョンをご利用の場合には、当該脆弱性が修正されたバージョン以降に更新するなどの対応をおすすめします。

Web/メールのマルウェア脅威の観測情報

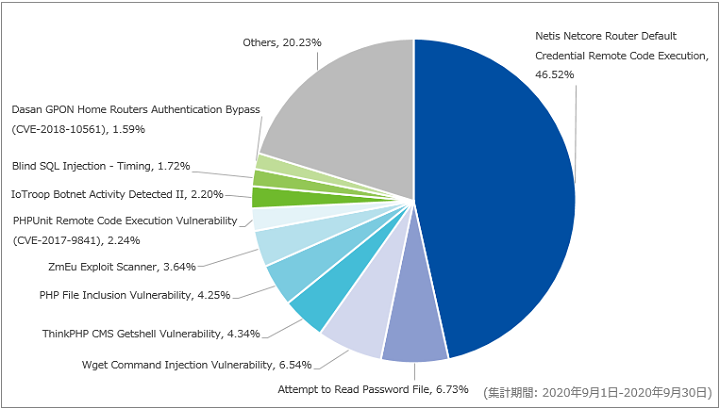

Webアクセス時におけるマルウェア検出

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。一部の攻撃について、対象となったお客様の特定につながる情報を除外した結果、当月は検出内容のトップ3のみのグラフとなっています。

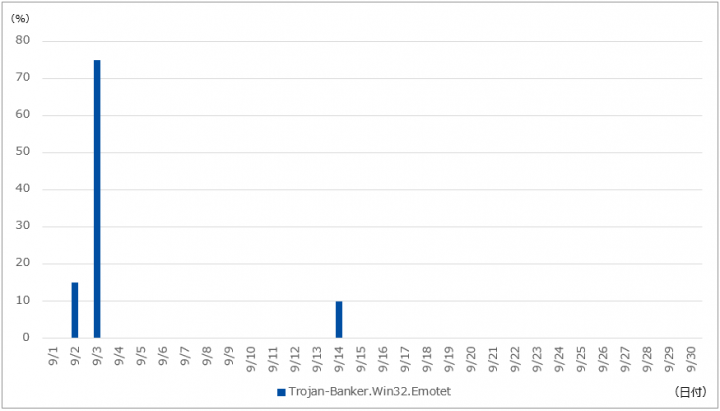

対象期間中はTrojan-Banker.Win32.Emotetを最も多く検出しており、全体の75.47%を占めていました。当検出名で検出したファイルはすべてマルウェアEmotetであることを確認しています。Emotetは情報窃取、感染拡大を目的としたメールの送信、別のマルウェアをダウンロードするマルウェアとして知られています。当月のTrojan-Banker.Win32.Emotetの検出傾向を図-5に示します。なお、図-5の縦軸は対象期間における当検出名の総検出数で正規化しています。

Trojan-Banker.Win32.Emotetを当月は9月2日より検出しており、9月3日には全体の70%以上を占めていました。この検体では、攻撃メールがMicrosoft word 97-2003(doc)形式のファイルを開くよう誘導します。そして、ファイルを開き、マクロを実行することでダウンロードされます。攻撃メールには、docファイルを添付したメールや、docファイルをダウンロードするURLをメール本文や文書ファイルに記載したものがあります。なお、当検体は先月までは多く検出されていませんでした。これはメール配送経路におけるセキュリティ製品により検出されることで、ユーザの端末までdocファイルが到達せず、当検体に該当するファイルがダウンロードされないケースがあったものと推測されます。しかし、当月は過去にない規模で検出されていました。これは、前述のdocファイルをパスワード付きZIPファイルに圧縮し、送付されていることが原因の一つと考えられます。この手法は検出が増加した9月2日に、IPAより公開されているものです。パスワード付きZIPファイルはパスワードがないと内容を確認できないため、基本的にはネットワーク経路上のセキュリティ製品による内容の確認ができません。そのため、多くのユーザがメールを受信し、ファイルを開き、マルウェアをダウンロードしてしまった可能性があります。また、日本国内の企業ではファイルのやり取りにパスワード付きZIPファイルが用いられることも多く見られるため、パスワード付きZIPファイルを違和感なく開いてしまう可能性が高いことも推測されます。

2番目に検出の割合が高かったTrojan-Downloader.JS.Iframeでは、2020年6月の観測レポートと同様に改ざんされた正規サイトへのアクセス時に広告サイトなどへリダイレクトするJavaScriptを検出しています。

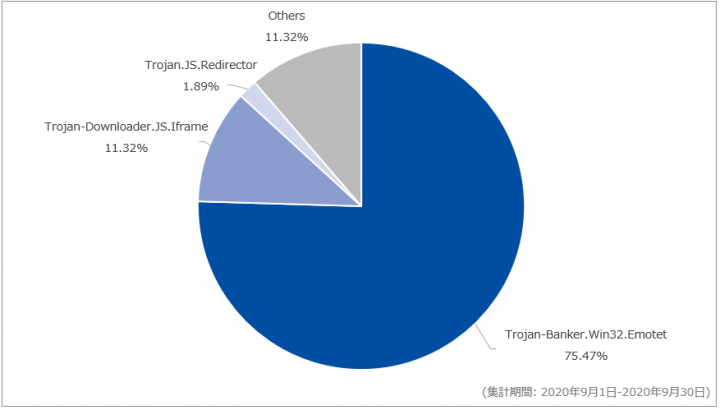

メール受信時におけるマルウェア検出

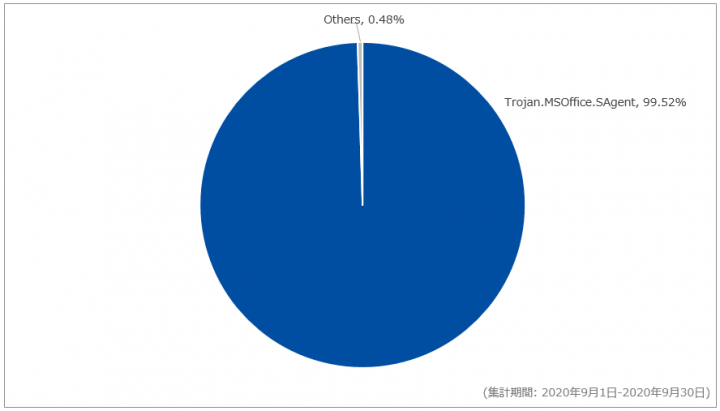

以下に対象期間における、メール受信時に検出したマルウェアの割合を図-6に示します。

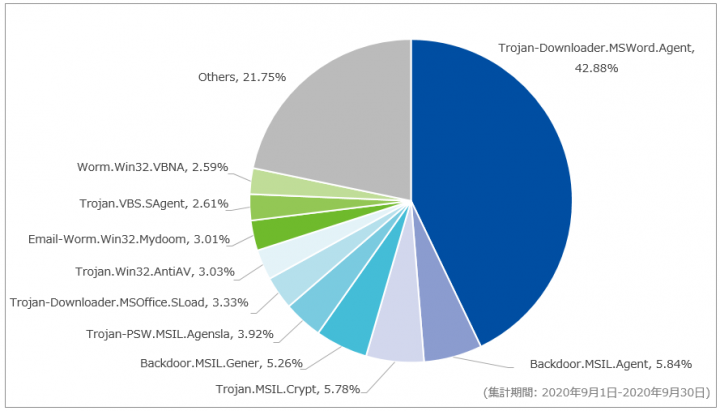

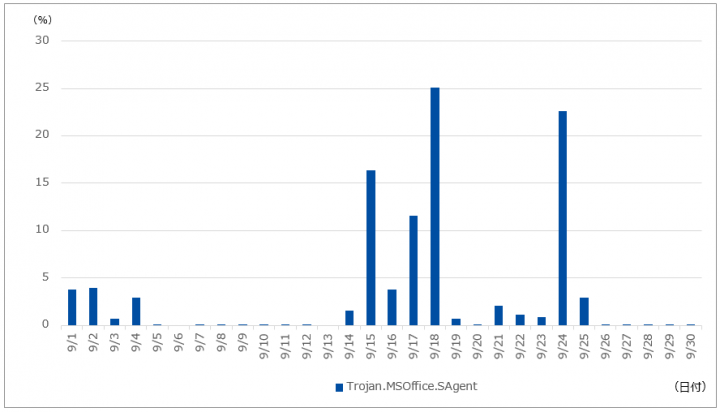

Trojan.MSOffice.SAgentが全体の99.52%を占めるため、これを除外したものを図-7に示します。図7はTrojan.MSOffice.SAgentを除いたマルウェアの割合の総和を100%に補正しています。また、日付別のTrojan.MSOffice.SAgentの検出割合を図-8に示します。なお、図-8は対象期間におけるTrojan.MSOffice.SAgentの総検出数で正規化しています。

当月も先月に引き続きTrojan.MSOffice.SAgentを最も多く観測しています。当月は先月と比べて検出数が10倍以上増加しており、検出の割合が全体の99.52%を占めていました。当該シグネチャで検出した添付ファイルの大半は、EmotetをダウンロードするMicrosoft Word 97-2003(doc)形式のファイルであることを確認しています。当月は特に18日と24日に多く検出しています。また、当該シグネチャで検出したメールの82.94%が日本時間の9時台から18時台に観測されており、日本国内にある企業の標準的な勤務時間帯に合わせてメールが送信されている傾向があります。

次点では、Trojan-Downloader.MSWord.Agentを多く観測しています。当該シグネチャで検出した添付ファイルの大半は、Microsoft Officeの数式エディタの脆弱性(CVE-2017-11882)を悪用するMicrosoft Word 2007(docx)形式のファイルであることを確認しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの送付に関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

これらの件名及び添付ファイル名となっているメールのほとんどは先月に引き続きTrojan.MSOffice.SAgentを検出していることを確認しており、当月新たに使⽤されるようになった件名、添付ファイル名を多数観測しています。中には「在宅勤務」や「風邪」といった現在の社会情勢に関連する件名が用いられていました。この他にも、メールの返信や転送を装うような「RE:」、「FW:」を含む件名も多く確認しています。

前述したように、パスワード付きZIPファイルを添付したEmotetの攻撃メールはセキュリティ製品で検出できない恐れがあります。EmotetのダウンロードにはWord形式ファイルのVisual Basic for Applications(VBA)マクロを用いるものが多いため、対策手段の1つとしてVBAマクロを実行させないことが考えられます。VBAマクロ実行の無効化の方法は本ブログの記事「マルウェア感染対策を目的としたVBAマクロ実行の無効化」に公開していますので、併せてご確認ください。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 9月1日(火) | セキュリティ事件 | 育児情報サイト運営会社は、同サイトに対して外部から不正アクセスが⾏われ、会員の個⼈情報が流出した可能性があることを公表した。不正アクセスを⾏った本⼈と思われる⼈物から同サイトに対して攻撃を⾏った旨の通告があり、第三者機関による調査を⾏った結果、痕跡を確認できたとのこと。 |

| 9月1日(火) | 脆弱性情報 | 海外のセキュリティ企業は、WordPress用プラグインであるFile Managerにおいて、認証されていないリモートの第三者によって任意のコード実行が可能となる脆弱性が存在し、ゼロデイ攻撃を確認していることを発表した。なお、同脆弱性が修正されたバージョン6.9が同日にリリースされている。 |

| 9月3日(木) | セキュリティ事件 | 私立大学は、同学Webサイトに掲載していた教員公募の応募書類から個人情報が閲覧できる状態であったことを公表した。応募書類であるMicrosoft Excel形式ファイルの非表示シートや、検索エンジンで同ファイルを検索した際に表示される検索結果の説明文からも個人情報の一部が閲覧できたとのこと。 |

| 9月3日(木) | セキュリティ事件 | 料理レシピ投稿・検索サービス提供会社は、同社が提供しているiOSアプリの写真アルバム機能において、投稿者本⼈のみ閲覧可能な写真が別の利⽤者のアルバムに混在して表⽰されていたことを公表した。アルバム機能にアクセスした際に、同じタイミングで同機能にアクセスした別の利用者の通信が混在することが原因とのこと。 |

| 9月4日(金) | 脅威情報 | JPCERT/CCは、マルウェアEmotetの感染に繋がるメール配布活動の急増及び新たな攻撃手法を確認していることを公表した 2。新たな攻撃手法には、感染した端末から窃取した正規のメールに添付されたファイルを悪意のあるファイルとともに送付し、メール受信者に悪意のあるファイルを実行させるための工夫や、パスワード付きのZIPファイルを添付することで、メール配送経路におけるセキュリティ製品による検知を回避するような工夫が確認されているとのこと。また、当月はEmotetに感染したことを公表する企業を多数確認しており、各企業では自社からのメールに心当たりのない添付ファイルやURLリンクが含まれている場合には開かないよう注意喚起を行っている。 |

| 9月7日(月) | 脅威情報 | JPCERT/CCは、DDoS攻撃を示唆して仮想通貨を要求する脅迫行為に関する情報を確認していることを公表した 3。国内の組織を標的とした攻撃も確認しており、攻撃の流れや手法、特徴について公開し、警戒を呼び掛けている。 |

| 9月8日(火) | セキュリティ事件 | 電子決済サービスを提供する企業は、提携先の金融機関において、第三者に電子決済サービスを不正に利用されたことで、不正な出金が行われていたことを公表した。本件は不正に取得された口座情報やキャッシュカードの暗証番号などが利用されたとのことで、新規の口座連携登録を停止するなどの対応を行うとしている。 |

| 9月9日(水) | 脆弱性情報 | OpenSSL Projectは、OpenSSLにおいて、TLSのDiffie Hellman鍵交換のプロセスで用いられる鍵情報の一部が解読可能になる脆弱性(CVE-2020-1968)が存在することを公表した。なお、本脆弱性の影響を受けるバージョン1.0.2については通常のサポートが終了しているため、プレミアムサポート経由で入手できるバージョン1.0.2wか本脆弱性の影響を受けないバージョン1.1.1へのアップデートが推奨されている。 |

| 9月10日(木) | セキュリティ事件 | 海外の大学病院は、同病院内のシステムにおいて、広範囲の障害が発生したことを公表した。その後、外部の専門家及び同病院関係各所の調査により、特定のアプリケーションの脆弱性が悪用されシステムへ侵入されたことが本障害の原因であると判明したとのこと。同病院は、本障害により救急医療の受け入れが不可能となるなどの影響が出たとのこと。 |

| 9月11日(金) | 脆弱性情報 | 海外のセキュリティ企業は、Active Directoryで利用されているNetlogonに存在する特権昇格の脆弱性(CVE-2020-1472)について、詳細なレポートを公開した。本脆弱性は「Zerologon」と名付けられており、悪用された場合にドメイン管理者アカウントのパスワードが変更され、ドメイン管理者権限が取得される可能性があるとのこと。Microsoftからは8月12日にセキュリティ更新プログラムが公開されている。既に本脆弱性を悪用した攻撃が確認されており、攻撃者が悪用し得るツールに当脆弱性を利用する機能が実装されていることから、早期のアップデートを推奨している。 |

| 9月11日(金) | その他 | 総務省は、IoT機器の調査及び当該機器の利用者への注意喚起を行う取り組み「NOTICE(National Operation Towards IoT Clean Environment)」について、NOTICEを実施している国立研究開発法人情報通信研究機構(NICT)から、NOTICEにおけるIoT機器の調査でIoT機器にアクセスする際に使用するID・パスワードの追加、及び送信元IPアドレスの追加を行う旨の認可申請を受け、認可を行ったことを公表した。 |

| 9月11日(金) | その他 | 総務省は、セキュリティの専任担当者がいないような中小企業のシステム管理担当者を対象とした、テレワークセキュリティに関する手引きを公表した。 |

| 9月12日(土) | 脅威情報 | インスタントメッセンジャを提供する企業は、同サービスのアカウントに対する不正ログイン試行が発生し、約74,000件のアカウントにおいて有効なIDとパスワードの組み合わせが検証されるなどの事象を検知したことを公表した。同社は、二段階認証の適用範囲の見直しや一部アカウントのパスワードを初期化するなどの対策を講じるとともに、同サービスで使用しているパスワードを他サービスでも利用しているユーザに対して、他サービスでのパスワード変更を検討するよう呼び掛けている。 |

| 9月15日(火) | 脅威情報 | JPCERT/CCは、複数のMobileIron製品に存在する脆弱性についての注意喚起を行った 4。本脆弱は、MobileIron社より6月に修正パッチがリリースされているが、9月に海外のセキュリティ研究者が本脆弱性に関する詳細を発表し、その後PoC(Proof of Concept)が公開されたことで、本脆弱を悪用した通信が増加する恐れがある。そのため、速やかに利用状況の確認やパッチ適用などの対応をするように呼び掛けている。 |

| 9月16日(水) | セキュリティ事件 | 証券会社は、同社が管理する顧客口座において、第三者による不正アクセスを受け、顧客資産の流出を複数件確認したことを公表した。同社によると、悪意のある第三者が偽造した本人確認書類を利用するなどして当該銀行口座を不正に開設し、何らかの方法で取得した顧客の認証情報を用いて、出金銀行口座を不正な銀行口座に変更した上で出金が行われたとのこと。 |

| 9月18日(金) | セキュリティ事件 | 証券会社は、第三者から同社の株取引ツールに対する不正アクセスを受け、208の口座に対して不正にログインが行われたことを公表した。本事案は、顧客から身に覚えのないパスワードロックがかかっているとの申し出があり、調査を行い判明したとのこと。なお、不正アクセスされた口座における顧客の資産の流出は確認されていないとのこと。 |

| 9月23日(水) | セキュリティ事件 | 銀行は、同行が提供するデビット・プリペイドカードが不正に利⽤され、複数会員のカードから攻撃者へ不正送⾦が⾏われたことを公表した。2020年9⽉16⽇から全てのカードの送⾦機能を停⽌したとのことで、その後同様の被害は発⽣しないとしている。後⽇、同行は、本件含む不正利⽤事案の発⽣に鑑み、同行が提供するキャッシュレス決済サービスに関して、10⽉末までにセキュリティの堅牢性の確認や利⽤者の利⽤状況のモニタリングなどについて総点検を⾏うことを公表した。 |

| 9月25日(金) | セキュリティ事件 | インスタントメッセンジャを提供する企業は、同社が運営するサービスにおいて、払戻し申請フォームにて登録された個人情報が、インターネット上のWebサイトのスキャンサービスにアーカイブ状態で公開されていたことを公表した。公開されていた期間は2018年4月12日から2020年9月20日までで、18名分のメールアドレス、銀行口座情報(銀行コード、銀行名、支店名、支店番号、口座種別、口座番号)、同サービスのユーザ内部識別子などが露出していたとのこと。 |

| 9月30日(水) | セキュリティ事件 | ビデオソフト制作・販売会社は、同社が運営するオンラインショップにおいて、第三者から不正アクセスを受け、10,355件のクレジットカード情報が流出した可能性があることを公表した。 |

| 9月30日(水) | セキュリティ技術 | Githubは、リポジトリに保存されているソースコードをスキャンすることにより自動的にソースコード内の脆弱性を検出するツール「Code scanning」を公開した。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 9月2日(火) | Cisco Jabber for Windows | Cisco Systems社は、同社が提供するCisco Jabber for Windowsに存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco Jabber for Windows Protocol Handler Command Injection Vulnerability” |

| 9月8日(火) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する9月の月例セキュリティ更新プログラムを公開した。

「2020 年 9 月のセキュリティ更新プログラム」 |

| 9月8日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Update Available for Adobe InDesign | APSB20-52” |

| 9月8日(火) | Chrome 85.0.4183.102 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 9月8日(火) | Android | Google社は、同社が提供するAndroidにおける9月の月例セキュリティ情報を公開した。

“Android のセキュリティに関する公開情報 – 2020 年 9 月” |

| 9月8日(火) | McAfee Web Gateway複数バージョン | McAfee社は、同社が提供するMcAfee Web Gateway(MWG)に存在する脆弱性に対するセキュリティアップデートを公開した。

“McAfee Security Bulletin – Web Gateway update fixes six vulnerabilities (CVE-2020-7292, CVE-2020-7293, CVE-2020-7294, CVE-2020-7295, CVE-2020-7296, and CVE-2020-7297)” |

| 9月15日(火) | ServerProtect for Linux(SPLX) | トレンドマイクロ社は、同社が提供するServerProtect for Linux(SPLX)に存在する脆弱性に対するセキュリティアップデートを公開した。

“CRITICAL SECURITY BULLETIN: Trend Micro ServerProtect for Linux Command Injection Vulnerability” |

| 9月16日(水) | Drupal複数バージョン | Drupalは、Drupal 7.x、8.8.x、8.9.x、及び9.0.xに存在する脆弱性に対するセキュリティアップデートを公開した。

“Drupal core – Moderately critical – Cross-site scripting – SA-CORE-2020-007” |

| 9月16日(水) | Apple複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of Safari 14.0” |

| 9月16日(水) | ウイルスバスター クラウドバージョン15 | トレンドマイクロ社は、同社が提供するウイルスバスター クラウドに存在する脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:ウイルスバスター クラウドの脆弱性について(CVE-2020-15604/CVE-2020-24560)」 |

| 9月21日(月) | Chrome 85.0.4183.121 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 9月21日(月) | Samba複数バージョン | Sambaの開発チームは、Sambaに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2020-1472.html” |

| 9月22日(火) | Mozilla複数製品 | Mozillaは、Firefox、Firefox ESR、及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-42” |

| 9月24日(木) | Apple複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of macOS Catalina 10.15.7, Security Update 2020-005 High Sierra, Security Update 2020-005 Mojave” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] JPCERTコーディネーションセンター, ‘WordPress 用プラグイン File Manager の脆弱性について‘, 2020/9/3公開 ↩

- [2] JPCERTコーディネーションセンター, ‘マルウェア Emotet の感染拡大および新たな攻撃手法について‘, 2020/9/4公開 ↩

- [3] JPCERTコーディネーションセンター, ‘DDoS 攻撃を示唆して仮想通貨による送金を要求する脅迫行為 (DDoS 脅迫) について‘, 2020/9/7公開 ↩

- [4] JPCERTコーディネーションセンター, ‘複数の MobileIron 製品の脆弱性に関する注意喚起‘, 2020/9/15公開 ↩