- 2022年6月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2022年6月観測レポートサマリ

本レポートでは、2022年6月中に発生した観測情報と事案についてまとめています。

当月は前月と比較し1日あたりのDDoS攻撃件数に大きな変化はありませんでした。最大規模を観測した攻撃はSYN Floodによるもので、SYN Floodが最大となるのは2021年4月以来となります。また、最長時間を観測した攻撃は主にNTPプロトコルを用いたUDP Amplificationでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もSQLインジェクションが最も多く観測されています。次点ではApache HTTP Serverの脆弱性(CVE-2021-41773)に対する攻撃を観測しています。

Webサイト閲覧時における検出では、他のサイトへリダイレクトを実行するJavaScriptが最も多く観測されています。不審なメールの分析ではEmotetへの感染を狙ったメール、金銭を要求するメールを多く観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

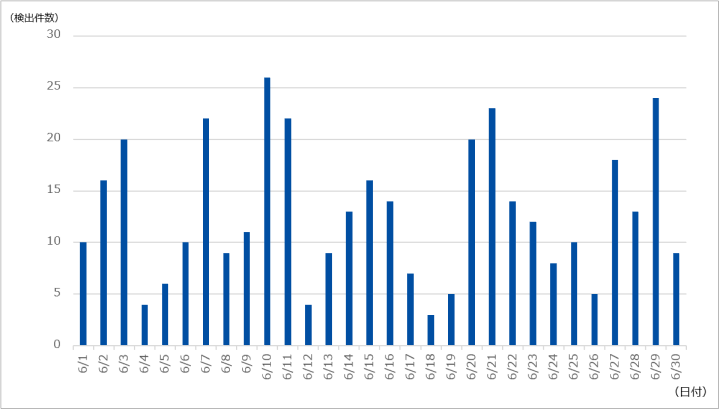

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は383件であり、1日あたりの平均件数は12.77件でした。期間中に観測された最も規模の大きな攻撃では、最大で約135万ppsのパケットによって5.95Gbpsの通信が発生しました。この攻撃はSYN Floodによるものでした。また、当月最も長く継続した攻撃は42分にわたるもので、最大で5.44Gbpsの通信が発生しました。この攻撃は主にNTPプロトコルを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

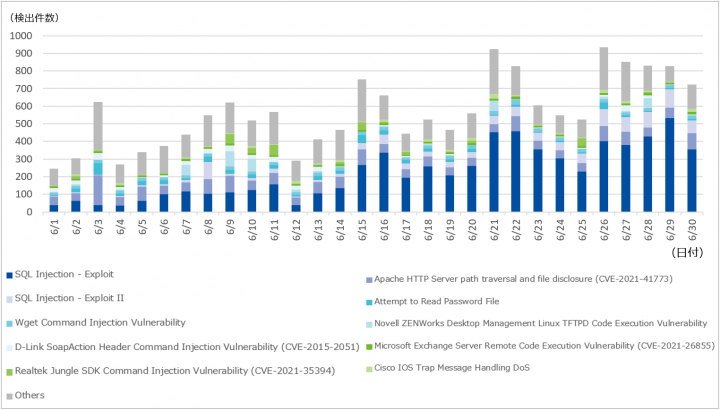

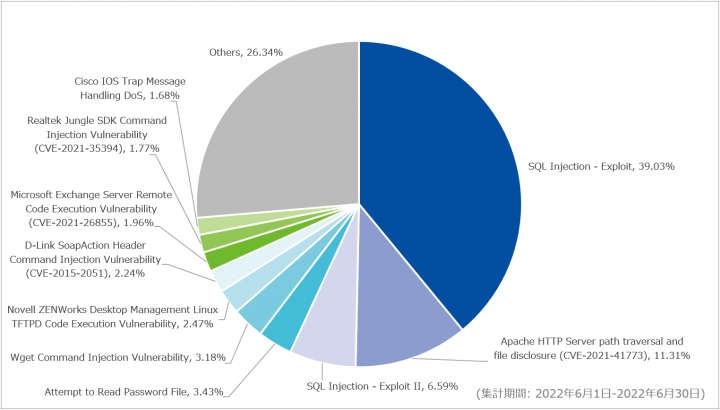

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、先月よりも20.48ポイント増の39.03%を占めていました。特に、月の後半で検出数が増加していることを確認しています。当該シグネチャではWebアプリケーションに対する攻撃を検出しており、先月に続き多くのブラインドSQLインジェクション攻撃を観測しています。この攻撃手法は複数のSQLクエリをサーバに送信し、その応答の差異に基づいてデータベースの情報を解析するものです。

次点で多く検出したのはApache HTTP Server path traversal and file disclosure (CVE-2021-41773)で、先月よりも9.10ポイント増の11.31%を占めていました。検出した攻撃は2021年10月の観測レポートで解説した物と同じ、URLエンコードされた文字列「%2e%2e/」(../)を利用して上位ディレクトリを参照する手法であることを確認しています。当該シグネチャで検出した攻撃の多くは、「/etc/passwd」や「C:\Windows\win.ini」など特定のファイルへアクセスを試行することで脆弱性の有無を調査していると思われる内容でした。

Web/メールのマルウェア脅威の観測情報

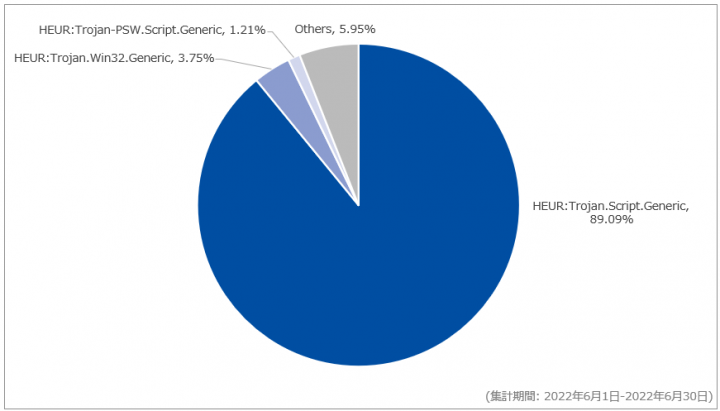

Webアクセス時におけるマルウェア検出

先月に引き続き、HEUR:Trojan.Script.Genericを最も多く検出しており、全体の89.09%を占めていました。当該シグネチャによる検知では、コードの一部が難読化されたJavaScriptファイルを多く検出しています。このJavaScriptファイルには2022年2月の観測レポートと同様に「if (ndsw === undefined)」から始まる難読化されたコードが挿入されていました。コードの内容は同一サイト内の異なるパス、もしくは別サイトに格納されたPHPファイルを参照する処理が含まれていることを確認しています。当該JavaScriptファイルを読み込むことで攻撃者が配置した任意のPHPファイルが実行される恐れがあります。本記事作成時における調査では、参照先PHPファイルの処理の内容を確認することはできませんでした。

次点で多く検出したHEUR:Trojan.Win32.Genericは全体の3.75%を占めていました。当該シグネチャで検知したURLは、本記事作成時における調査では内容を確認することはできませんでしたが、Emotetの本体となるDLLファイルの取得先URLと同一であることを確認しています。

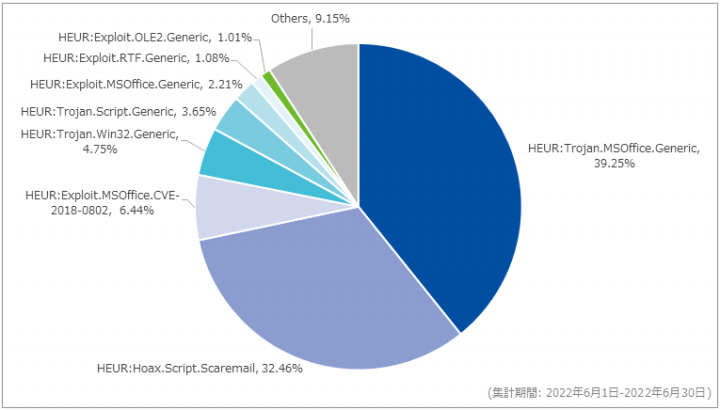

メール受信時におけるマルウェア検出

対象期間内に最も多く検出したのは、HEUR:Trojan.MSOffice.Genericで、全体の39.25%を占めていました。当該シグネチャではEmotetをダウンロードするマクロを含むMicrosoft Excel 97-2003形式(XLS)形式のファイルを検出しています。観測したメールの多くには「Fwd:」、「Re:」を含む件名が付与されており、過去にやり取りしたメールに対する返信や転送を装っているものと推測されます。また、添付ファイル名には「Report」や「INVOICE」といった単語が多く使われていました。

次点で多かったのはHEUR:Hoax.Script.Scaremailで全体の32.46%を占めていました。当該シグネチャによる検知では金銭を要求する趣旨の件名を多く観測しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル |

|---|---|

|

|

これらの件名及び添付ファイル名で、脅威を検出したメールはEmotetの攻撃メールであることを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 6月1日(水) | 脆弱性情報 | セキュリティベンダは、中国の半導体メーカが製造したAndroidスマートフォン向けチップセットに脆弱性(CVE-2022-20210)が存在することを公表した。この脆弱性では、攻撃者が不正な形式のパケットを作成し、それをターゲットデバイスに送信することで、サービス拒否(DoS)またはリモートコード実行(RCE)が引き起こされる可能性がある。デバイスがそのパケットを受信するとそのデータに基づいて内部オブジェクトを作成し、解析コードのバグによりモデムがリモートからクラッシュさせられるとのこと。 |

| 6月3日(金) | セキュリティ事件 | 保険会社は、同社Webサイトの契約者専用ページにおいて、外部から特殊な手順でアクセスすることで、サービス利用者の個人情報を閲覧できる可能性があることを公表した。なお、公表時点では個人情報の流出は確認されていないが、一部のアクセスログが保有期間を過ぎており、サービス提供期間すべてにおける個人情報流出有無の確認は出来ていないとのこと。 |

| 6月3日(金) | 脆弱性情報 | Atlassian社は、同社が提供するConfluence Server及びConfluence Data Centerに対して、リモートから任意のコードを認証不要で実行できてしまう脆弱性(CVE-2022-26134)があることを公表した。同社は、当該脆弱性が修正されたバージョンへのアップデートを推奨している。また、すぐに修正されたバージョンにアップデートできない場合は一時的な回避策として、製品の特定バージョン用にファイルを更新することで、該当脆弱性の問題を軽減できるとのこと。 |

| 6月7日(火) | セキュリティ事件 | 飲食店運営会社は、同社Webサイトが第三者による不正アクセスを受け、7,409名のクレジットカード情報が漏えいした可能性があることを公表した。同社システムはクレジットカード情報を保有していないが、システムの脆弱性が狙われ決済アプリケーションの改ざんが行われたことにより、クレジットカード情報が漏えいした可能性があるとのこと。 |

| 6月7日(火) | セキュリティ事件 | アパレル会社は、同社Webサイトが第三者による不正アクセスを受け、2,341件のクレジットカード情報を含む個人情報が漏えいした可能性があることを公表した。原因はシステムの脆弱性が狙われWebアプリケーションの改ざんが行われたためとのこと。 |

| 6月9日(木) | 脅威情報 | 警察庁は、マルウェア「Emotet」の新たな解析結果を公表した。「Google Chrome」に保存されたクレジットカード番号、名義人の有効期限を盗み、外部に送信する機能が追加されたことを確認したとのこと。 |

| 6月16日(木) | 脅威情報 | 米国司法省は、ボットネット「RSocks」のインフラを解体したと発表した。「RSocks」プロキシサービスを提供するため、ハッキングしたデバイスのIPアドレス提供していたとのこと。 |

| 6月17日(金) | セキュリティ事件 | インターネットサービス会社は、同社Webサイトが第三者による不正アクセスを受け、会員登録された2,753,400件の個人情報が漏えいした可能性があることを公表した。なお、全体の過半数となる約6割の顧客については、生年月日、メールアドレス、パスワード(復号できないハッシュ化された状態)のみが漏えいし、口座情報は10件漏えいした可能性があるとのこと。 |

| 6月20日(月) | セキュリティ事件 | アパレル会社は、同社のオンラインショップにおいて、購入履歴のない会員が購入履歴を開いた際に、他顧客の個人情報及び注文明細が表示される状態であったことを公表した。表示された情報は、氏名、配送先住所、請求先住所、クレジットカード払いで注文した顧客の場合はカード番号の下4桁が表示されたとのこと。同事象は97件あり、システムメンテナンスにおける技術的なミスが原因としている。 |

| 6月22日(水) | セキュリティ事件 | 自動車部品製造の子会社は、第三者によるランサムウェアの攻撃を受けたことを公表した。公表時点では、生産管理システムが停止しており、手作業にて生産・出荷を実施しているとのこと。 |

| 6月23日(木) | セキュリティ事件 | 地方自治体は、個人情報を含むUSBメモリを紛失したことを公表した。当該USBメモリはパスワードが付与され、内容については暗号化処理が行われていたとのこと。公表時点において外部への漏えいは確認されていないとしている。原因は、委託業者が受託者の承認を得ずにUSBメモリで個人情報データを持ち出したこと及びUSBメモリ使用後にデータを消去せず、USBメモリを持ったまま飲食店に立ち寄ったこととしている。また当該USBメモリについては後日、発見されたとのこと。 |

| 6月24日(金) | セキュリティ事件 | マーケティング会社は、同社Webサイトが第三者によるSQLインジェクション攻撃を受け、同社サービス会員のメールアドレス及び暗号化されたログインパスワード情報が最大101,988件漏えいした可能性があることを公表した。漏えいした情報を使った不正ログインを防ぐため、同サイト閉鎖後にログインパスワードを初期化したとのこと。 |

| 6月24日(金) | セキュリティ事件 | カード会社は、同社Webサイトの契約者専用ページにおいて、不正なログインが行われた可能性があることを公表した。公表時点で、564名の個人情報が閲覧された可能性があるとのこと。なお、関連のある4つのサービスを一時停止しているとのこと。 |

| 6月28日(火) | セキュリティ事件 | 国立大学は、同大学の情報システムに関する問い合わせシステムにおいて、第三者によるブラインドSQLインジェクションによる不正アクセスがあり、システム内にあるメールアドレス2,086件が漏えいした可能性があることを公表した。不正アクセスが判明した当日にプログラム修正を行い、当該システムの脆弱性を解消したとのこと。 |

| 6月29日(水) | セキュリティ事件 | レコード販売会社は、同社オンラインショップに登録された会員の氏名、住所、メールアドレス、ログインパスワードなどの情報が最大約701,000件漏えいした可能性があることを公表した。同社サービスへ登録したメールアドレス、パスワードの組み合わせを他社サービスなどで利用している場合には変更するよう促している。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 6月1日(水) | GitLab 14.9.5、14.10.4、14.10.5、15.0.1、15.0.4、15.1.1、 | GitLabは、6月1日及び30日にGitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Critical Security Release: 15.0.1, 14.10.4, and 14.9.5” “GitLab Critical Security Release: 15.1.1, 15.0.4, and 14.10.5” |

| 6月1日(水) | Firefox 101.0.1、102.0、ESR 91.11.0、102.0ESR | Mozillaは、6月1日及び28日にFirefoxに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox for iOS 101” “Security Vulnerabilities fixed in Firefox 102” “Security Vulnerabilities fixed in Firefox ESR 91.11” “Version 102.0esr, first offered to ESR channel users on June 28, 2022” |

| 6月6日(月) | Android | Google社は、Androidにおける6月の月例セキュリティ情報を公開した。

「Androidセキュリティ速報?2022年6月」 |

| 6月7日(火) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Multiple products – Lack of certificate verification when establishing secure connections” “FortiTokenMobile – Missing digital certificate validation” “Multiple vulnerabilities in Apache Airflow” “FortiAuthenticator – XSS vulnerability in OWA login page” “FortiClient (Windows) – Arbitrary file write as SYSTEM” “FortiDDoS – Use of hardcoded key for the JWT token” “FortiAP-U – Relative path traversal vulnerability in CLI” |

| 6月8日(水) | Apache HTTP Server 2.4.54 | Apache Software Foundationは、Apache HTTP Serverに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Apache HTTP Server 2.4.54 Released” |

| 6月9日(木) | Tomcat 8.5.81、9.0.64、10.0.22、10.1.0-M16 | Apache Software Foundationは、6月9日及び11日にApache Tomcatに存在する脆弱性に対するセキュリティアップデートを公開した。

“Tomcat 10.1.0-M16 (markt)” “Tomcat 10.0.22 (markt) “Tomcat 9.0.64 (remm)” “Tomcat 8.5.81 (schultz)” |

| 6月9日(木) | Google Chrome 102.0.5005.115, 103.0.5060.53, 103.0.5060.66 | Google社は、6月9日、21日及び27日に、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 6月9日(木) | Microsoft Edge 102.0.1245.39、102.0.1245.41、103.0.1264.37、103.0.1264.44 | Microsoft社は、6月9日、13日、23日及び30日にMicrosoft Edgeに存在する脆弱性に対するセキュリティアップデートを公開した。

“Release notes for Microsoft Edge Security Updates” “Release notes for Microsoft Edge Security Updates” “Release notes for Microsoft Edge Security Updates” “Release notes for Microsoft Edge Security Updates” |

| 6月9日(木) | PHP 7.4.30、8.0.20、8.1.7 | PHP開発チームは、PHPに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.4.30 Released!” “PHP 8.0.20 Released!” “PHP 8.1.7 Released!” |

| 6月10日(金) | Drupal 9.2.21、9.3.16、9.4.0-rc2 | Drupalに存在する脆弱性に対するセキュリティアップデートが公開された。

“Drupal core – Moderately critical – Third-party libraries – SA-CORE-2022-011” |

| 6月14日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Adobe Animate | APSB22-24” “Security Updates Available for Adobe Bridge | APSB22-25” “Security Updates Available for Adobe Illustrator | APSB22-26” “Security Update Available for Adobe InCopy | APSB22-29” “Security Update Available for Adobe InDesign | APSB22-30” “Security hotfix available for RoboHelp Server | APSB22-31” |

| 6月14日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する6月の月例セキュリティ更新プログラムを公開した。

「2022 年 6 月のセキュリティ更新プログラム」 「2022 年 6 月のセキュリティ更新プログラム (月例)」 |

| 6月14日(火) | Citrix ADM 13.0-85.19、13.1-21.53 | Citrix Systems社は、Citrix Application Delivery Managementに存在する脆弱性に対するセキュリティアップデートを公開した。

“Citrix Application Delivery Management Security Bulletin for CVE-2022-27511 and CVE-2022-27512” |

| 6月14日(火) | Siemens社複数製品 | Siemens社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SSA-220589: Hard Coded Default Credential Vulnerability in Teamcenter” “SSA-222547: Third-Party Component Vulnerabilities in SCALANCE LPE9403 before V2.0” “SSA-484086: Multiple Vulnerabilities in SINEMA Remote Connect Server before V3.1” “SSA-631336: Multiple Web Server Vulnerabilities in SICAM GridEdge Software” “SSA-685781: Multiple Vulnerabilities in Apache HTTP Server Affecting Siemens Products” |

| 6月14日(火) | WordPress Ninja Forms 3.0.34.2、3.1.10、3.2.28、3.3.21.4、3.4.34.2、3.5.8.4、3.6.11 | Saturday Driveは、WordPressのNinja Formsに存在する脆弱性に対するセキュリティアップデートを公開した。

“Ninja Forms Contact Form – The Drag and Drop Form Builder for WordPress (3.6.11 (14 JUNE 2022))” |

| 6月14日(火) | Splunk 8.1.10.1、8.2.6.1、8.2.7、9.0.0 | Splunkは、6月14日及び30日にSplunk Enterpriseに存在する脆弱性に対するセキュリティアップデートを公開した。

“Splunk 9.0.0” “Splunk 8.2.7” “Splunk 8.2.6.1” “Splunk 8.1.10.1” |

| 6月15日(水) | ChromeOS 102.0.5005.125、103.0.5060.64 | Google社は、6月15日及び27日にChromeOSに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for ChromeOS” “Stable Channel Promotion for ChromeOS” |

| 6月15日(水) | Spring Cloud Function 3.2.6 | VMware社は、Spring Cloud Functionに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE report published for Spring Cloud Function” |

| 6月15日(水) | Cisco Systems社複数製品 | Cisco Systems社は、複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco Email Security Appliance and Cisco Secure Email and Web Manager External Authentication Bypass Vulnerability” “Cisco Small Business RV110W, RV130, RV130W, and RV215W Routers Remote Command Execution and Denial of Service Vulnerability” “Cisco Email Security Appliance and Cisco Secure Email and Web Manager Information Disclosure Vulnerability” |

| 6月20日(月) | Spring Data MongoDB 3.3.5、3.4.1 | VMware社は、Spring Data MongoDBに存在する脆弱性に対するセキュリティアップデートを公開した。

“Spring Data MongoDB SpEL Expression Injection Vulnerability (CVE-2022-22980)” |

| 6月21日(火) | OpenSSL 1.0.2zf、1.1.1p、3.0.4 | OpenSSL開発チームは、OpenSSLに存在する脆弱性に対するセキュリティアップデートを公開した。

“The c_rehash script allows command injection (CVE-2022-2068)” |

| 6月24日(金) | NETGEAR社複数製品 | NETGEAR社は、6月24日及び29日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Advisory for Authentication Bypass on Some WiFi Systems, PSV-2020-0489” “Security Advisory for Pre-Authentication Command Injection on Some Routers and WiFi Systems, PSV-2020-0502” |

| 6月28日(火) | Thunderbird 91.11、102.0 | Mozillaは、Thunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Thunderbird 91.11 and Thunderbird 102” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。