- 2023年7月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年7月観測レポートサマリ

本レポートでは、2023年7月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は先月から減少しました。最大規模を観測した攻撃は主にDNSやNTPなど複数のプロトコルを用いたUDP Amplificationでした。また、この攻撃は最長時間を観測した攻撃でもあり、1時間17分にわたるものでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はMiraiファミリへの感染を狙うwgetコマンドを利用したコマンドインジェクションでした。次点ではSQLインジェクションを多く確認しています。

Webサイト閲覧時における検出では、前月と同様に難読化されたJavaScriptが多く観測されています。不審なメールの分析では、金銭の要求を目的としたメールを多く観測しています。また、RedLine StealerやLokibotの感染を狙うファイルを添付する日本語のメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

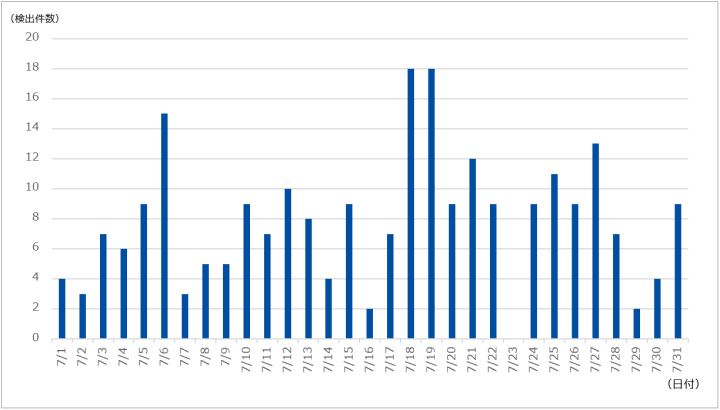

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は243件であり、1日あたりの平均件数は7.84件でした。期間中に観測された最も規模の大きな攻撃では、最大で約66万ppsのパケットによって2.76Gbpsの通信が発生しました。この攻撃は主にDNSやNTPなど複数のプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ1時間17分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

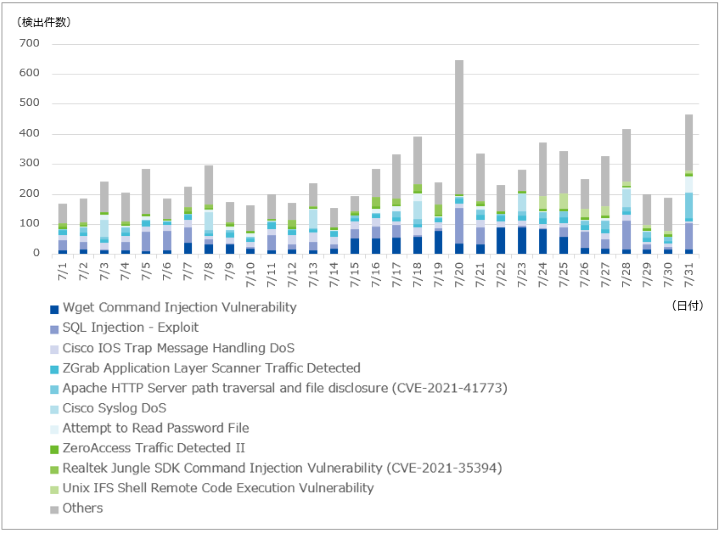

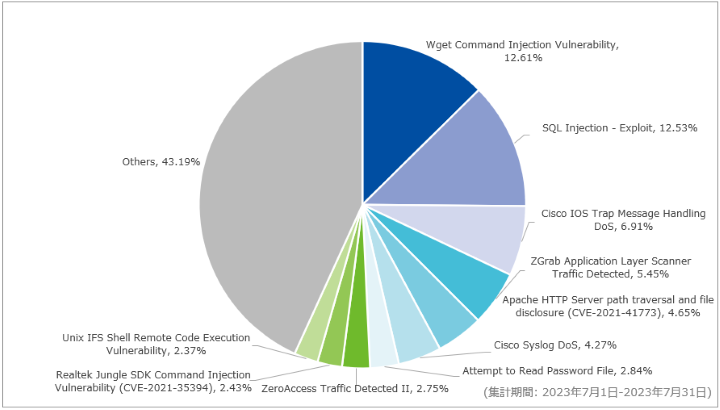

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはWget Command Injection Vulnerabilityで、12.61%を占めていました。当該シグネチャでは、2023年3月の観測レポートでも紹介した、MVPower社製DVR(TV-7104HE)及びNETGEAR社製ルータ(DGN1000)に存在するリモートコード実行の脆弱性、または組み込み向けLinuxディストリビューションのZeroShellに存在するリモートコード実行の脆弱性(CVE-2019-12725)を悪用する通信を観測しました。通信の内容はいずれもMiraiファミリへの感染を狙ったものでした。

2番目に検出数が多かったSQL Injection – Exploitは、12.53%を占めていました。当該シグネチャでは、検索サイトのクローラを装ったブラインドSQLインジェクションのほか、WAITFOR文やUNION句を用いたSQLインジェクションも確認しています。

また、トップ10には含まれていませんが、検出件数が突出している7月20日は脆弱性スキャンと見られる通信を多数観測しております。

Web/メールのマルウェア脅威の観測情報

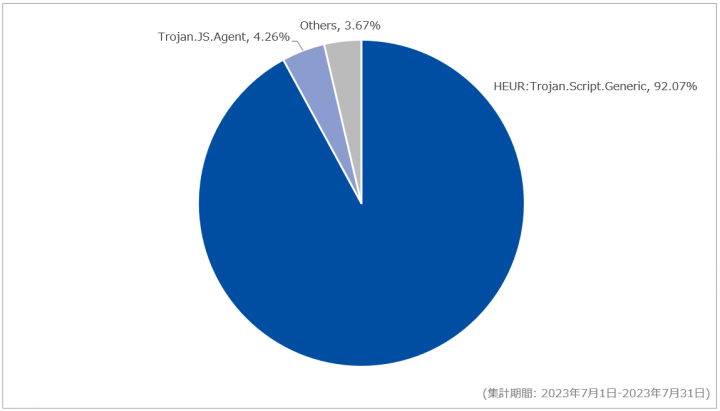

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

前月に続き最も多く検出したシグネチャはHEUR:Trojan.Script.Genericで92.07%を占めていました。当月もJavaScript形式のファイルにて「if(ndsj === undefined)」や「if(ndsw === undefined)」から始まるコードが挿入された改ざんを多数観測しています。改ざんされたサイトの半数以上は当月初めて検出したものであり、依然としてWordPressで利用されるwp-contentディレクトリ内のファイルに対する改ざんが目立っているため、WordPressを使用している場合は注意が必要です。当該JavaScriptファイルにはCookieのパスを「/」に変更し、有効期限を1年後の日時に変更する処理や、WebブラウザのUser-Agent、Cookie、アクセス先ホスト名などの情報を同じサイトの異なるパスに送信する処理が含まれていました。また、2番目に多く検出されたシグネチャであるTrojan.JS.Agentにおいても、同様の処理が含まれたJavaScriptファイルを検出しています。

メール受信時におけるマルウェア検出

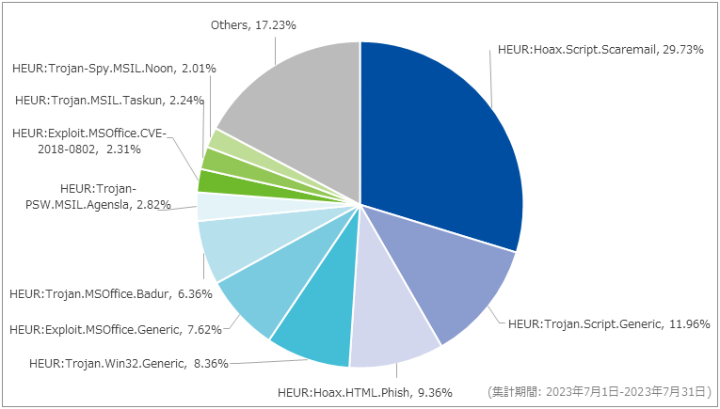

対象期間における、メール受信時に検出したマルウェアの割合を図-5に示します。

前月に続き、当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比6.88ポイント増の29.73%を占めていました。当該シグネチャによる検知では「You have an outstanding payment.」や「You have outstanding debt.」といった金銭を要求する件名のメールが大半を占めており、前月から割合が増加した要因となっています。

次点で多かったのはHEUR:Trojan.Script.Genericで前月比5.40ポイント減の11.96%でした。当該シグネチャは前月と同じ順位ですが、前月とは異なる添付ファイルを検出しています。特に、トロイの木馬であるzgRATへの感染を狙った添付ファイルが多く観測されています。この添付ファイルはARJ形式であり、その中にzgRAT本体をダウンロードするVBScript形式のファイルが含まれていました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| 注文番号 <数字> | 注文番号 <数字>.IMG | RedLine Stealer |

| オファーリクエスト:<大学名>//<英数字> | オファーリクエスト (<大学名> <英数字>)·pdf.zip | Lokibot |

当月はRedLine StealerやLokibotへの感染を狙った日本語のメールを観測しています。Lokibotへの感染を狙った添付ファイルは、PDFファイルを装ったZIP形式のファイルとなっています。ZIPファイル内にはダウンローダであるGuLoaderが埋め込まれた実行ファイルが含まれており、GuLoaderを実行すると外部サーバから情報窃取型マルウェアであるLokibotのダウンロード及び実行を試みます。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 7月5日(水) | 脆弱性情報 | 海外の技術者は、Linux Kernelのメモリ管理サブシステムに”StackRot”と呼ばれる解放メモリ参照の脆弱性(CVE-2023-3269)が存在することを公表した。権限の無いローカルユーザが権限を昇格させることが可能となるもので、同月28日にPoC(Proof of Concept)が公開されている。 |

| 7月5日(水) | セキュリティ事件 | 港湾輸送団体は、コンテナターミナルシステムがランサムウェアに感染し、当該港の全ターミナルの運用が停止したことを公表した。復旧中にはバックアップデータからのウイルス検知やネットワーク障害が発生したが、システム停止から約2日半後に通常の業務体制に復帰したとのこと。 |

| 7月10日(月) | セキュリティ事件 | 産業用部品販売会社は、運営するECサイトのペイメントアプリケーションが第三者による不正アクセスを受け、クレジットカード情報を含む顧客情報5,877件とクレジットカード情報を含まない顧客情報20,517件が漏えいした可能性があることを公表した。 |

| 7月11日(火) | 脆弱性情報 | Microsoft社は、Microsoft OfficeとWindows HTMLにリモートコード実行のゼロデイ脆弱性(CVE-2023-36884)が存在することを公表した。また、本脆弱性は”Storm-0978″と呼ばれるロシアを拠点とする攻撃グループが既に悪用しており、欧州や北米の防衛及び政府機関に対する攻撃を6月に検出していたことを公表した。なお、翌月公開された更新プログラムで修正されている。 |

| 7月11日(火) | セキュリティ事件 | Microsoft社は、中国を拠点とする攻撃グループ”Storm-0558″によるExchange Online及びOutlook.comへの不正アクセスが行われていたことを公表した。攻撃者はMicrosoftアカウントのトークン処理に存在する複数の問題を悪用し、標的アカウントのメールや添付ファイルを取得していた。なお、影響を受けた機関がPurview Audit(Premium)のログ機能を使った調査で攻撃を確認したため、Microsoft社はPurview Audit(Standard)の利用者に対しPurview Audit(Premium)でのみ利用可能なログデータを追加費用なしで提供すること、及び今後全顧客を対象に追加費用なしでログ保持期間を延長する予定であることを公表している。 |

| 7月17日(月) | 脅威情報 | Defiant社は、WordPressの決済プラグインであるWooCommerce Paymentsに存在する認証バイパスの脆弱性(CVE-2023-28121)を利用した大規模な攻撃キャンペーンが展開されていることを公表した。攻撃は7月14日から行われ、16日には約157,000のWebサイトに攻撃が行われたことが確認されているとのこと。なお、2022年3月に対策バージョンであるWooCommerce Payments 5.6.2が公開されている。 |

| 7月17日(月) | セキュリティ事件 | 海外のニュースサイトは、IT企業の運営するマルウェアスキャンプラットフォームサイトにおいて、当該IT企業の従業員が誤って約5,600人の個人名およびメールアドレスリストをアップロードし、第三者がアクセスできる状態になっていたことを報じた。 |

| 7月20日(木) | 脆弱性情報 | ノースグリッド社は、同社の提供するオンラインストレージアプリケーションの”Proself”に管理者権限での認証バイパス及びリモートコード実行のゼロデイ脆弱性が発見され、本脆弱性を悪用した攻撃が行われていることを公表した。後日、本脆弱性を修正したバージョンが公開されている。 |

| 7月24日(月) | セキュリティ事件 | ネットワーク構築・運用会社は、同社が自治体から受託したID及びパスワードの一元管理システムから個人情報が漏えいしたことを公表した。業務委託先が保守目的で自社へ持ち出したプログラムに個人情報が混入しており、開発担当者の手違いによりそれを他顧客のシステムに適用したことが原因とのこと。 |

| 7月24日(月) | 脆弱性情報 | Ivanti社は、モバイルデバイス管理製品”Ivanti Endpoint Manager Mobile”に認証バイパスの脆弱性(CVE-2023-35078)が発見され、既に悪用されていることを公表した。また、7月28日にはパストラバーサルの脆弱性(CVE-2023-35081)を公表しており、2つの脆弱性は組み合わせて悪用されているとのこと。これらの脆弱性に対する修正パッチがリリースされている。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 7月4日(火) | Mozilla複数製品 | Mozillaは、7月4日および11日にFirefox、Firefox ESR、Thunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。”Security Vulnerabilities fixed in Firefox 115″ https://www.mozilla.org/en-US/security/advisories/mfsa2023-22/ “Security Vulnerabilities fixed in Firefox ESR 102.13” “Security Vulnerabilities fixed in Thunderbird 102.13” “Mozilla Foundation Security Advisory 2023-26_Security Vulnerabilities fixed in Firefox 115.0.2 and Firefox ESR 115.0.2” |

| 7月5日(水) | Android | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。「Android セキュリティ情報 – 2023 年 7 月」 https://source.android.com/docs/security/bulletin/2023-07-01 |

| 7月6日(木) | PHP 8.2.8、8.1.21 |

PHP開発チームは、7月6日にPHPに存在する脆弱性に対するセキュリティアップデートを公開した。”PHP 8.2.8 Released!” https://www.php.net/archive/2023.php#2023-07-06-2 “PHP 8.1.21 Released!” |

| 7月10日(月) | Apple社複数製品 | Apple社は複数製品のセキュリティコンテンツに対する更新情報を公開した。「iOS 16.5.1 および iPadOS 16.5.1 の緊急セキュリティ対応のセキュリティコンテンツについて」 https://support.apple.com/ja-jp/HT213823 「macOS Ventura 13.4.1 の緊急セキュリティ対応のセキュリティコンテンツについて」 「Safari 16.5.2 のセキュリティコンテンツについて」 「iOS 16.6 および iPadOS 16.6 のセキュリティコンテンツについて」 「iOS 15.7.8 および iPadOS 15.7.8 のセキュリティコンテンツについて」 「macOS Ventura 13.5 のセキュリティコンテンツについて」 「macOS Monterey 12.6.8 のセキュリティコンテンツについて」 「macOS Big Sur 11.7.9 のセキュリティコンテンツについて」 「Safari 16.6 のセキュリティコンテンツについて」 「watchOS 9.6 のセキュリティコンテンツについて」 「tvOS 16.6 のセキュリティコンテンツについて」 |

| 7月11日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。「2023年 7月のセキュリティ更新プログラム」 https://msrc.microsoft.com/update-guide/releaseNote/2023-Jul 「2023年 7月のセキュリティ更新プログラム (月例)」 |

| 7月11日(火) | エレコム社複数製品 | エレコム社は、複数製品の脆弱性に対する更新版ソフトウェアを公開した。「無線LANルーター・中継器のセキュリティ向上のためのファームウェアアップデートのお願い」 https://www.elecom.co.jp/news/security/20230711-01/ |

| 7月11日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。”Security updates available for Adobe ColdFusion | APSB23-40″ https://helpx.adobe.com/security/products/coldfusion/apsb23-40.html “Security updates available for Adobe ColdFusion | APSB23-41” “Security updates available for Adobe ColdFusion | APSB23-47” |

| 7月11日(火) | Fortinet社複数製品 | Fortinet社は、同社が提供する複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。”FortiOS/FortiProxy – Proxy mode with deep inspection – Stack-based buffer overflow” https://www.fortiguard.com/psirt/FG-IR-23-183 |

| 7月13日(木) | PAN-OS 10.2.4、11.0.1 |

Palo Alto Networks社は、PAN-OSに存在する脆弱性に対するセキュリティアップデートを公開した。”CVE-2023-38046 PAN-OS: Read System Files and Resources During Configuration Commit” https://security.paloaltonetworks.com/CVE-2023-38046 |

| 7月13日(木) | Microsoft Edge 114.0.1823.82、115.0.1901.183、 114.0.1823.90 |

Microsoft社は、7月13日および21日にMicrosoft Edgeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。”Release notes for Microsoft Edge Security Updates” https://learn.microsoft.com/en-us/deployedge/microsoft-edge-relnotes-security#july-13-2023 “Release notes for Microsoft Edge Security Updates” |

| 7月18日(火) | Chrome 115.0.5790.98、 115.0.5790.99 |

Google社は、Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。”Stable Channel Update for Desktop” https://chromereleases.googleblog.com/2023/07/stable-channel-update-for-desktop.html |

| 7月18日(火) | ChromeOS 114.0.5735.239、 15474.61.0 |

Google社は、7月18日および20日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。”Stable Channel Update for ChromeOS/ChromeOS Flex” https://chromereleases.googleblog.com/2023/07/stable-channel-update-for.html “Stable Channel Update for ChromeOS/ChromeOS Flex” |

| 7月18日(火) | Oracle社複数製品 | Oracle社は、同社が提供する複数製品に存在する脆弱性のセキュリティアップデートを公開した。”Oracle Critical Patch Update Advisory – July 2023″ https://www.oracle.com/security-alerts/cpujul2023.html |

| 7月18日(火) | Atlassian社複数製品 | Atlassian社は、同社が提供する複数製品に存在する脆弱性のセキュリティアップデートを公開した。”RCE (Remote Code Execution) in Confluence Data Center & Server” https://jira.atlassian.com/browse/CONFSERVER-88265 “Injection, RCE (Remote Code Execution) in Bamboo” |

| 7月18日(火) | GitHub Enterprise Server 3.7.13 |

Git開発チームは、7月18日および28日GitHub Enterprise Serverに存在する脆弱性に対するセキュリティアップデートを公開した。”Enterprise Server 3.7.13″ https://docs.github.com/en/enterprise-server@3.7/admin/release-notes#3.7.13 |

| 7月19日(水) | OpenSSH 9.3p2 |

OpenSSH開発チームは、OpenSSL、OpenSSHに存在する脆弱性に対するセキュリティアドバイザリを公開した。”OpenSSH Release Notes” https://www.openssh.com/releasenotes.html#9.3p2 |

| 7月19日(水) | Samba 4.18.5、4.17.10、 4.16.11 |

Samba開発チームは、Sambaに存在する脆弱性に対するセキュリティアップデートを公開した。”Out-Of-Bounds read in winbind AUTH_CRAP” https://www.samba.org/samba/security/CVE-2022-2127.html “SMB2 packet signing not enforced” “Samba Spotlight mdssvc RPC Request Infinite Loop Denial-of-Service Vulnerability” “Samba Spotlight mdssvc RPC Request Type Confusion Denial-of-Service Vulnerability” “Spotlight server-side Share Path Disclosure” |

| 7月26日(水) | 富士通社複数製品 | 富士通社は、同社が提供する複数製品に存在する脆弱性のセキュリティアップデートを公開した。「Si-Rシリーズ/SR-M50AP1 Web管理インタフェースにおける脆弱性について」 https://www.fujitsu.com/jp/products/network/support/2023/fjlan-01/ |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。