- 2023年6月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年6月観測レポートサマリ

本レポートでは、2023年6月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数及び1日あたりの平均件数は先月から増加しました。最大規模を観測した攻撃はSYN FloodやUDP Amplificationなど複数の攻撃手法を組み合わせたものでした。また、この攻撃は最長時間を観測した攻撃でもあり、149時間47分にわたるものでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はApache HTTP Serverの脆弱性(CVE-2021-41773)を利用した攻撃が最も多く観測されています。次点は前月最も多く観測されたSQLインジェクションでした。

Webサイト閲覧時における検出では、前月と同様に難読化されたJavaScriptが多く観測されています。不審なメールの分析では、金銭の要求や脅迫を目的としたメールを多く観測しています。また、AgentTeslaやPurpleFoxへの感染を狙うファイルを添付するメールを観測しています。

DDoS攻撃の観測情報

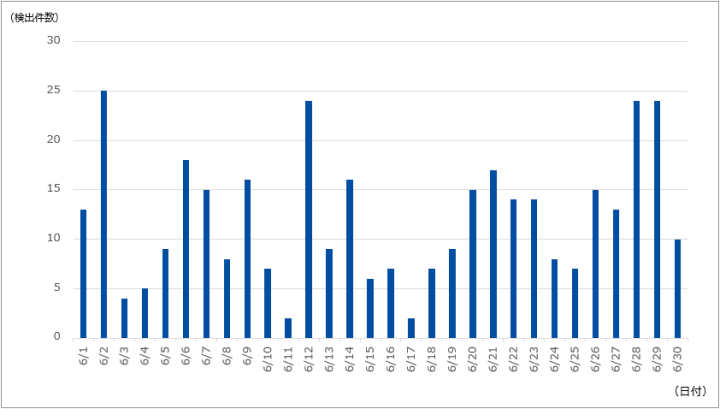

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は363件であり、1日あたりの平均件数は12.10件でした。期間中に観測された最も規模の大きな攻撃では、最大で約1,879万ppsのパケットによって115.06Gbpsの通信が発生しました。この攻撃はSYN FloodやUDP Amplificationなど複数の攻撃手法を組み合わせたものでした。当月最も長く継続した攻撃もこの通信であり、およそ149時間47分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

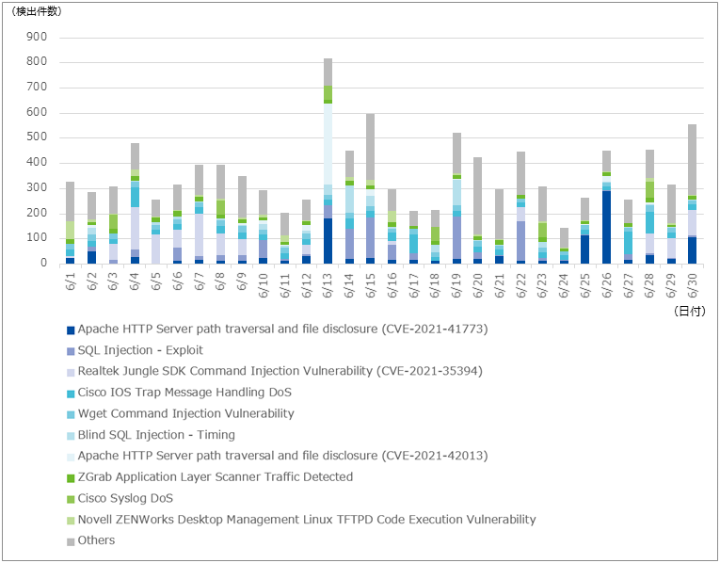

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはApache HTTP Server path traversal and file disclosure (CVE-2021-41773)で、10.97%を占めていました。当該シグネチャで検出された攻撃はDocumentRoot外のファイルへアクセスを試みるもので、大半が脆弱性の有無を調査していると思われる内容でした。攻撃のパス部には、Apache HTTP Serverのデフォルトページで使用されるファイル「/icons/sphere1.png」などを確認しています。なお、7位のApache HTTP Server path traversal and file disclosure (CVE-2021-42013)は、CVE-2021-41773に対する不十分な修正を悪用した攻撃を検出するものです。これらの詳細については「Apache HTTP Server 2.4.50におけるパストラバーサル脆弱性(CVE-2021-42013)の発見」で解説しています。

2番目に検出数が多かったのはSQL Injection – Exploitで、10.25%を占めていました。サイト内の検索機能を提供するページに対する攻撃を確認しており、前月までと同様にWAITFOR文を利用したブラインドSQLインジェクションやUNION攻撃が用いられる傾向にあります。

3番目に検出数が多かったのはRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)で、10.06%を占めていました。前月に続きMiraiファミリであるマルウェアをダウンロード、実行する攻撃を多数観測しています。この攻撃によってダウンロードされるマルウェアはMIPSアーキテクチャ向けの実行ファイルであり、ファイル名には「<英単語>.mipsel」もしくは「<英単語>.mpsl」といった文字列が使われています。その他「reboot;」という文字列を複数並べた攻撃を観測しており、応答の差異を利用した脆弱性の調査、サービスの妨害などが目的と考えられます。

Web/メールのマルウェア脅威の観測情報

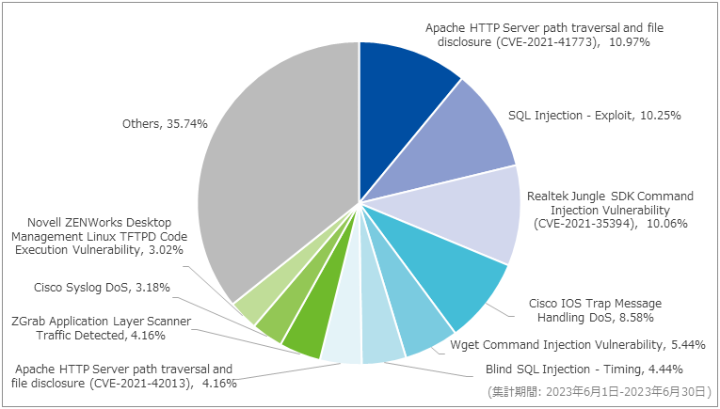

Webアクセス時におけるマルウェア検出

対象期間内に最も多く検出したシグネチャはHEUR:Trojan.Script.Genericで95.30%を占めていました。当月も「if(ndsw === undefined)」から始まるコードが挿入されたJavaScript形式のファイルを観測しており、前月と同様にWordPressで利用されるファイルに対する改ざんであることを確認しています。挿入されたコードは、WebブラウザのUser-Agent、Cookie、アクセス先ホスト名などの情報を同じサイトの異なるパスもしくは別のサイト送信する内容であることを確認しています。

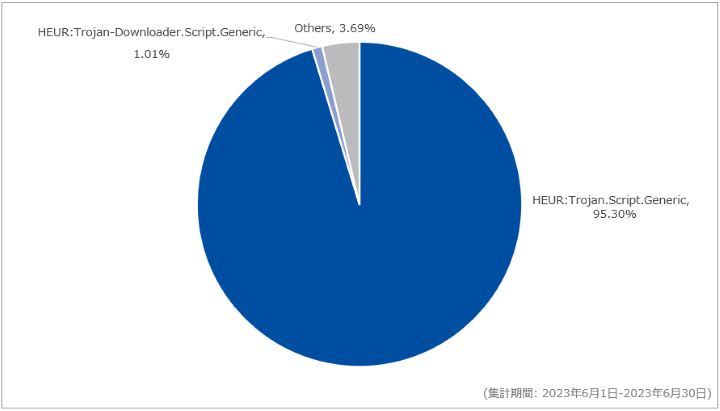

メール受信時におけるマルウェア検出

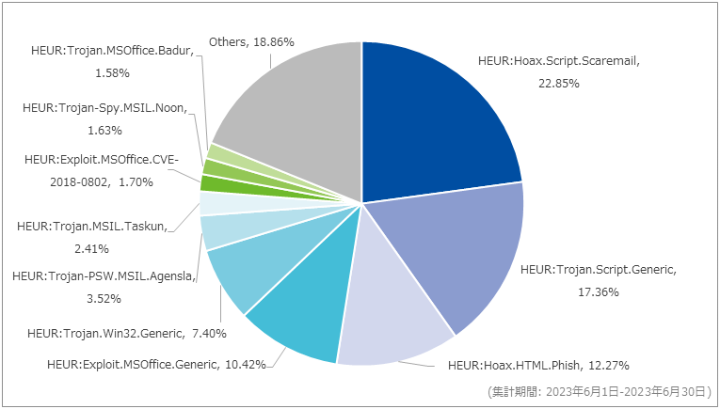

対象期間における、メール受信時に検出したマルウェアの割合を図-5に示します。

前月に続き、当月最も多く検出したのはHEUR:Hoax.Script.Scaremailで、前月比35.81ポイント減の22.85%を占めていました。割合が大きく減少した理由としては、当該シグネチャで検出されたメールの件数が前月から大きく減少したことが挙げられます。当該シグネチャでは「Don’t miss your unsettled payment. Complete your debt payment now.」といった金銭を要求する件名のメールや、「Your account is hacked. Your data is stolen. Learn how to regain access.」といった脅迫をほのめかす件名のメールを多く観測しています。

次点で多かったのはHEUR:Trojan.Script.Genericで前月比3.73ポイント増の17.36%でした。当該シグネチャでは、アカウント情報の窃取を目的としたHTMLファイル及び情報窃取型マルウェアであるAgentTeslaへの感染を狙った添付ファイルを多く観測しています。後者の添付ファイルはRAR形式であり、その中にAgentTeslaに感染させるVBScript形式のファイルが含まれていました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| あなたの本当の写真<ランダムな日本語文字列> | love.zip | PurpleFox |

トップ10には含まれていませんが、HEUR:Trojan.Multi.URLBypassというシグネチャで当月はPurpleFoxへの感染を狙った日本語メールを観測しています。当該マルウェアは別のマルウェアを感染端末で動作させるダウンローダ機能を持っており、最終的にクリプトマイナーや情報窃取型マルウェアなどに感染する恐れがあります。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 6月1日(木) | セキュリティ事件 | ホテル経営会社は、同社が利用している宿泊予約情報管理システムの利用者アカウントが窃取された可能性があることを公表した。同システムを利用した一部の利用客に対し、システム内のチャット機能を使用してフィッシングサイトへ誘導するURLリンクが付されたメッセージが配信されたとのこと。その後、同システムを利用する複数の企業から同様の公表が相次いだ。 |

| 6月1日(木) | 脅威情報 | Kaspersky社は、「Operation Triangulation」と命名した、iOS端末を標的としたマルウェアを発見したことを公表した。iMessageを介したエクスプロイトを含む添付ファイル付きのメッセージによるゼロクリック攻撃より、コードが実行されてしまうとのこと。 |

| 6月5日(月) | セキュリティ事件 | 中古車販売会社は、同社の業務サーバがランサムウェアの攻撃により、ファイルが暗号化されて使用できない状況となったことを公表した。不正アクセスにより約2,400,000人の個人情報が第三者に閲覧された可能性があるとのこと。 |

| 6月6日(火) | セキュリティ事件 | システム開発会社は、同社サービスを提供しているデータセンタのサーバが不正アクセスを受け、同サーバがランサムウェアに感染したことを公表した。 |

| 6月6日(火) | その他 | 経済産業省は、IoT機器などのセキュリティ対策を行おうとする企業が第一歩として取り組む対策を提示した「IoT機器を開発する中小企業向け製品セキュリティ対策ガイド」を公開した 1。 |

| 6月7日(水) | セキュリティ事件 | 地方自治体は、学童クラブ及び放課後等居場所事業の委託事業者が運用する一部サーバのデータがランサムウェアの感染により暗号化されたことを公表した。なお、当該事象が発覚後、同日に状況の確認および対処を開始ししており、翌日には利用者へメールにて事象に連絡をおこなっているとのこと。 |

| 6月8日(木) | セキュリティ事件 | ガス器具製造会社は、エネルギー事業者向けクラウドサービスにおいてユーザになりすました攻撃者からの不正アクセスにより同社サービスを停止したことを公表した。後日の調査で、同社システム運用管理者が対策を開始したところ、攻撃者が動きを変え、クラウド環境側のサーバ(OSやプログラム、ツール等)の破壊や停止を実行されたことですべてのクラウドサービスの停止を余儀なくされてしまったとのこと。 |

| 6月12日(月) | 脆弱性情報 | Fortinet社は、FortiOSおよびFortiProxy SSL-VPNにおけるヒープベースのバッファオーバーフローの脆弱性(CVE-2023-27997)により、リモートの攻撃者が細工したリクエストを介して任意のコードまたはコマンドを実行できることを公表した。後日、当該のリモートコード実行の成功が報告されている。 |

| 6月13日(火) | 脆弱性情報 | Patchstack社は、WordPress用ECサイト向け決済プラグインであるWooCommerce Stripe Gatewayにアクセス制御の脆弱性(CVE-2023-34000)が存在することを公表した。脆弱性を悪用することにより、攻撃者は当該プラグインを使用する決済を行った利用者のメールアドレス、ユーザ名、住所など、注文の際に使用する個人情報を閲覧できるとのこと。なお、影響の受けるバージョンは7.4.0以前であり、本脆弱性の修正バージョン7.4.1が公開されている。 |

| 6月14日(水) | セキュリティ事件 | クラウドサービス提供会社は、同社社内システムおよびクラウドサービスが第三者による不正アクセスを受け、アクセスできない状況が発生したことを公表した。後日の調査で、メンテナンス用VPN機器に脆弱性があり、内部へ侵入された後にユーザが利用する仮想環境がランサムウェアに暗号化されたことによりアクセスできない状況が発生したとのこと。また、同社の社内ソースコード管理システムから窃取された同社製品及びサービスのソースコードが、ダークWeb上で公開されていることも明らかになった。 |

| 6月14日(水) | 脅威情報 | Check Point Software Technologiesは、Pythonのソフトウェアリポジトリである「PyPI」に、44個のパッケージに共通して外部から実行可能ファイルをダウンロードし、実行するコードが含まれていたことを公表した。 |

| 6月15日(木) | 脆弱性情報 | Progress社は、同社が提供しているファイル転送ソフト「MOVEit Transfer」および「MOVEit Cloud」に、SQLインジェクションの脆弱性(CVE-2023-34362、CVE-2023-35036、CVE-2023-35708)が存在することを段階的に公表した。当該脆弱性が悪用されることにより特権昇格や不正アクセスに繋がる恐れがあるとのこと。同社は既に公開している修正パッチを初めとした対策の適用を呼び掛けている。なお、米国国土安全保障省傘下のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)からCVE-2023-34362が悪用されていたことが報告されている。 |

| 6月16日(金) | 脅威情報 | MailGuardは、電子メールにURLリンクではなくQRコードを意図的に埋め込むことでスパムフィルターを迂回するフィッシングメールの存在を公表した。メールは侵害されたMicrosoft 365アカウントから送信され、受信したメールのQRコードをスキャンすると偽のMicrosoft 365のサインインページに誘導されるとのこと。 |

| 6月20日(火) | 脅威情報 | Microsoft社は、Microsoft Azure アプリケーションでの特権昇格の潜在的なリスクついて注意喚起をした。攻撃者は、同アプリケーションに発行されたトークン内の電子メールの要求を改ざんする可能性があるとのこと。Microsoft社は、電子メール要求を承認目的には決して使用しないことを勧めている。 |

| 6月30日(金) | セキュリティ事件 | 衛星放送事業者は、同社の動画配信サービスのユーザ認証に不備があり、ログイン後、他のユーザの個人情報閲覧、クレジットカードの変更登録、その他手続きが行うことが出来る状態であったことを公表した。なお、個人情報80,879人分が漏えいした可能性があるとのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 6月5日(月) | Chrome 114.0.5735.106/.110 114.0.5735.133/.134 114.0.5735.198/.199 |

Google社は、6月5日、13日、26日にGoogle Chromeに存在する複数の脆弱性に対するアップデートを公開した。

“Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Stable Channel Update for Desktop” |

| 6月5日(月) | Android | Google社は、Android に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

「Android のセキュリティに関する公開情報 – 2023 年 6 月」 |

| 6月5日(月) | GitLab 16.0.2、15.11.7、 15.10.8、16.11、 16.0.6、15.11.10 |

GitLabは、6月5日及び29日にGitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 16.0.2, 15.11.7, and 15.10.8” “GitLab Security Release: 16.1.1, 16.0.6, and 15.11.10” |

| 6月6日(火) | Mozilla複数製品 | Mozillaは、6月6日及び7日にFirefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox ESR 102.12” “Security Vulnerabilities fixed in Firefox 114” “Security Vulnerabilities fixed in Thunderbird 102.12” |

| 6月6日(火) | Trend Micro Apex OneTrend Micro Apex One SaaS | トレンドマイクロ社は、Trend Micro Apex OneおよびTrend Micro Apex One SaaSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:Trend Micro Apex OneおよびTrend Micro Apex One SaaS で確認された複数の脆弱性について(2023年6月)」 |

| 6月7日(水) | Cisco Systems社複数製品 | Cisco Systems社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco Adaptive Security Appliance Software and Firepower Threat Defense Software for Firepower 2100 Series Appliances SSL/TLS Denial of Service Vulnerability” “Cisco Expressway Series and Cisco TelePresence Video Communication Server Privilege Escalation Vulnerabilities” “Cisco Unified Communications Manager IM & Presence Service Denial of Service Vulnerability” “Cisco AnyConnect Secure Mobility Client Software for Windows and Cisco Secure Client Software for Windows Privilege Escalation Vulnerability” |

| 6月7日(水) | VMware社複数製品 | VMware社は、6月7日及び22日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2023-0012.2” “VMSA-2023-0014” |

| 6月7日(水) | ChromeOS 114.0.5735.119、 114.0.5735.143 |

Google社は、6月7日及び21日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for ChromeOS/ChromeOS Flex” “Stable Channel Update for ChromeOS/ChromeOS Flex” |

| 6月8日(木) | PHP 8.1.20、8.2.7、8.0.29 |

PHP開発チームは、6月3日及び8日にPHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 8.0.29 Released!” “PHP 8.2.7 Released!” “PHP 8.1.20 Released!” |

| 6月8日(木) | Node.js v20.3.0、 v20.3.1 |

Node.js開発チームは、6月8日及び20日にNode.jsに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Node v20.3.0 (Current)” “Node v20.3.1 (Current)” |

| 6月9日(金) | NETGEAR社複数製品 | NETGEAR社は、6月9日及び27日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Advisory for Pre-Authentication Stack Overflow on the RAX30, PSV-2023-0038” “Security Advisory for Pre-Authentication Command Injection on the RAX30, PSV-2023-0046” “Security Advisory for Improper Remote Server Certificate Validation on the RAX50, PSV-2023-0019” |

| 6月12日(月) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiSIEM – Bruteforce of Exposed Endpoints” “FortiOS/FortiProxy – Read Only administrator can intercept sensitive data” “FortiOS – Null pointer dereference in sslvnd” “FortiOS – Format String Bug in Fclicense daemon” “FortiOS & FortiProxy – Heap buffer overflow in sslvpn pre-authentication” “FortiNAC – SSL Renegotation leading to DoS” “FortiNAC – Improper access control on administrative panels” “FortiADC & FortiADC Manager – Command injection vulnerabilities in cli commands” “FortiNAC – java untrusted object deserialization RCE” |

| 6月13日(火) | Apache Struts 2.5.31、6.1.2.1 |

Apache Software Foundationは、Apache Struts 2に存在する脆弱性に対するセキュリティアップデートを公開した。

“13 June 2023 – Apache Struts version 2.5.31 General Availability” “13 June 2023 – Apache Struts version 6.1.2.1 General Availability” |

| 6月13日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Adobe Experience Manager | APSB23-31” “Security update available for Adobe Commerce | APSB23-35” “Security updates available for Adobe Animate | APSB23-36” “Security updates available for Substance 3D Designer | APSB23-39” |

| 6月13日(火) | Zoom 5.13.10、5.13.0、5.14.0 |

Zoom Video Communications社は、6月13日にZoomの脆弱性を修正するセキュリティアップデートを公開した。

“ZSB-23006 HTML injection in Zoom Linux Clients” “ZSB-23011 Improper Access Control in Zoom VDI Client Installer” “ZSB-23012 Improper Privilege Management” “ZSB-23014 Improper Input Validation” “ZSB-23015 Insufficient Verification of Data Authenticity” |

| 6月14日(水) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 6 月のセキュリティ更新プログラム」 「2023 年 6 月のセキュリティ更新プログラム (月例)」 |

| 6月14日(水) | Proofpoint Enterprise Protection 5.10.0 |

Proofpoint社は、複数の脆弱性に対するセキュリティアップデートを公開した。

“Proofpoint Threat Response / Threat Response Auto Pull (PTR/TRAP) Cross Site Scripting in Sources UI, CVE-2023-2819″ “Proofpoint Threat Response / Threat Response Auto-Pull (PTR/TRAP) Information Disclosure, CVE-2023-2820″ |

| 6月15日(木) | PAN-OS 8.1.24、9.0.17、9.1.15、 10.0.11、10.1.6、10.2.2 |

Palo Alto Networks社は、PAN-OSに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2023-0010 PAN-OS: Reflected Cross-Site Scripting (XSS) Vulnerability in Captive Portal Authentication” |

| 6月20日(火) | GitHub Enterprise Server 3.7.12 |

Git開発チームは、GitHub Enterprise Serverに存在する脆弱性に対するセキュリティアップデートを公開した。

“GitHub Enterprise Server 3.7.12” |

| 6月21日(水) | Apple社複数製品 | Apple社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「Safari 16.5.1 のセキュリティコンテンツについて」 「iOS 16.5.1 および iPadOS 16.5.1 のセキュリティコンテンツについて」 「iOS 15.7.7 および iPadOS 15.7.7 のセキュリティコンテンツについて」 「macOS Ventura 13.4.1 のセキュリティコンテンツについて」 「macOS Monterey 12.6.7 のセキュリティコンテンツについて」 「macOS Big Sur 11.7.8 のセキュリティコンテンツについて」 「watchOS 9.5.2 のセキュリティコンテンツについて」 「watchOS 8.8.1 のセキュリティコンテンツについて」 |

| 6月21日(水) | BIND 9.16.42、9.18.16、9.19.14 |

ISCは、BIND 9に存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2023-2911: Exceeding the recursive-clients quota may cause named to terminate unexpectedly when stale-answer-client-timeout is set to 0” “CVE-2023-2829: Malformed NSEC records can cause named to terminate unexpectedly when synth-from-dnssec is enabled” “CVE-2023-2828: named’s configured cache size limit can be significantly exceeded” |

| 6月21日(水) | Juniper Networks社 複数製品 |

Juniper Networks社は、同社が提供するJunos OSおよびJunos OS Evolved の脆弱性に対するセキュリティアップデートを公開した。

“2023-06 Out-of-Cycle Security Bulletin: Junos OS and Junos OS Evolved: A BGP session will flap upon receipt of a specific, optional transitive attribute (CVE-2023-0026)” |

| 6月27日(火) | NVIDIA GPU Display Driver 複数バージョン |

NVIDIA社は、同社が提供するNVIDIA GPU Display Driverに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Bulletin: NVIDIA GPU Display Driver – June 2023” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] 経済産業省, ‘中小企業のサイバーセキュリティ対策‘, 2023/06/06更新 ↩