- 2021年6月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2021年6月観測レポートサマリ

本レポートでは、2021年6月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数は先月と比較して倍増し、最大規模を観測した攻撃はNTPプロトコルを用いたUDP Amplificationで先月を大幅に上回りました。最長時間を観測した攻撃は主にCitrix ADC/Gatewayの機能を悪用したUDP Amplificationによるものでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もPHPUnitにおける脆弱性(CVE-2017-9841)の有無を確認するスキャン通信が最も多く観測されています。また、先月から引き続きIoTマルウェアMoziの感染活動を確認しています。

Webサイト閲覧時における検出では、当月も難読化されたJavaScriptの検出が大半を占めています。メールでは情報の窃取を狙ったHTMLファイルを添付したメール、情報窃取型マルウェアのAgent Tesla、FormBook、LokiBotへの感染を狙ったメールなどを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

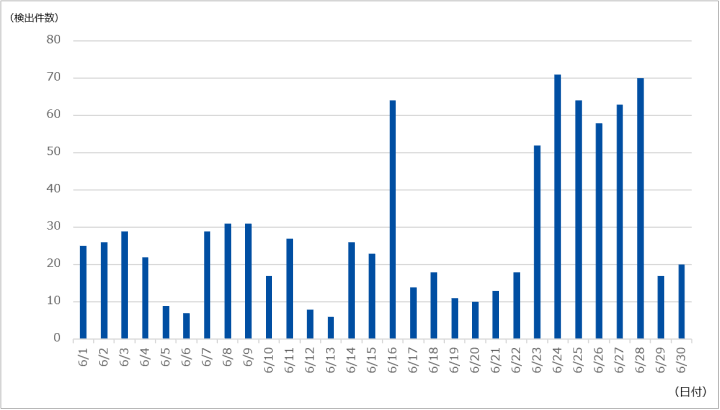

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は879件であり、1日あたりの平均件数は29.30件でした。期間中に観測された最も規模の大きな攻撃では、最大で約204万ppsのパケットによって11.09Gbpsの通信が発生しました。この攻撃は主にNTPプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は23分にわたるもので、最大で136.21Mbpsの通信が発生しました。この攻撃は主にCitrix ADC/Gatewayの機能を悪用したUDP Amplificationによるものでした。

IIJマネージドセキュリティサービスの観測情報

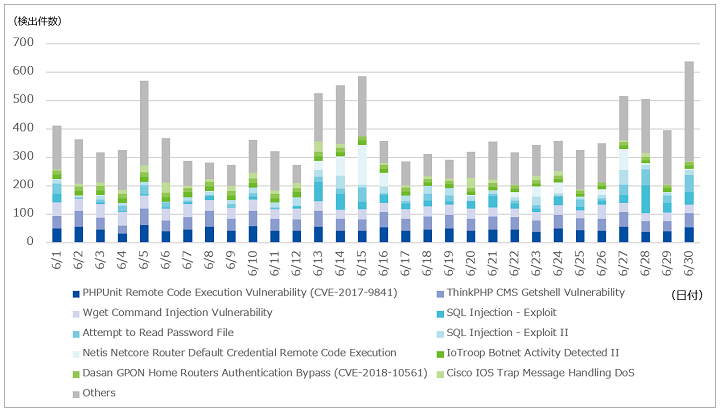

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月も先月に引き続きPHPUnit Remote Code Execution Vulnerability (CVE-2017-9841)を最も多く観測しており、全体の12.08%の割合で検出しています。検出した通信は、CVE-2017-9841を悪用したスキャン通信の増加で紹介したものと同様です。次点ではThinkPHP CMS Getshell Vulnerabilityを多く観測しており、全体の11.82%を占めています。

また、Wget Command Injection Vulnerabilityも先月と同様に多く観測しています。検出した通信の多くは、2020年9月の観測レポートと同様にMoziと呼ばれるIoTマルウェアの感染活動でした。Moziはルータ、NVR(Network Video Recorder)機器、DVR(Digital Video Recorder)機器などの脆弱性を悪用して感染活動を行うことが知られています。当月は、NETGEAR社製ルータ(DGN1000)やMVPower社製DVR(TV-7104HE)に存在するRemote Code Executionの脆弱性を悪用した感染活動を多く検出しました。また、送信元IPアドレスの約半数が中国からであることを確認しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

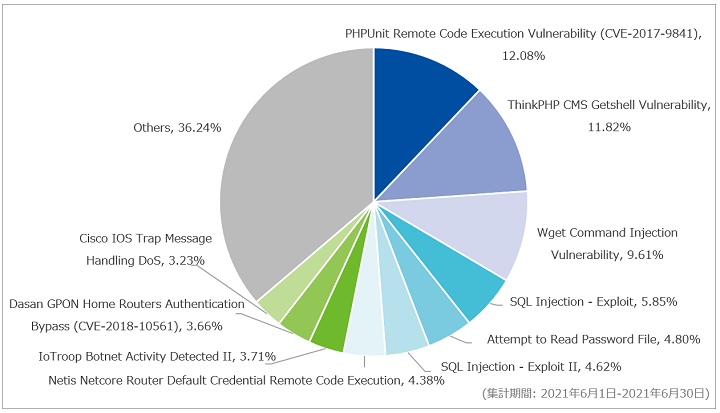

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間中は先月に引き続きTrojan-Downloader.JS.Agentを最も多く検出しており、全体の92.32%を占めていました。当該シグネチャでは、一部が難読化されたJavaScriptファイルを検出しています。検出したファイルの大半は、外部のJavaScriptファイルを読み込みます。読み込まれるJavaScriptファイルには、さらに異なる外部のJavaScriptファイルを読み込む処理が含まれていました。この処理は先月に当該シグネチャで検出したファイルの処理と同一です。当月は先月に検出したサイトとは異なる複数のサイトでJavaScriptファイルが設置されていることを確認しています。

また、3番目に多く検出したのはTrojan.JS.Agentで、全体の1.16%を占めていました。当該シグネチャでは難読化されたJavaScriptファイルを検出しています。このJavaScriptファイルは、iframeタグを生成して広告サイトを読み込むことを確認しています。

メール受信時におけるマルウェア検出

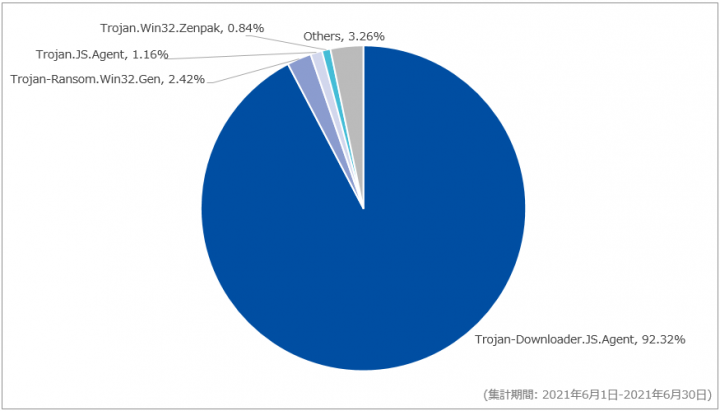

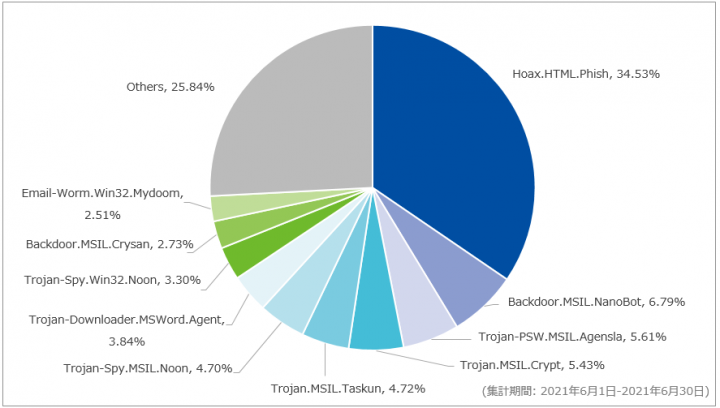

対象期間における、メール受信時に検出したマルウェアの割合を図-5に示します。

対象期間中に最も多く検出したマルウェアはHoax.HTML.Phishで、全体の34.53%を占めていました。当該シグネチャで検出したのは、配送業者を装ったアカウント情報の入力フォームが含まれたHTMLファイルであることを確認しています。この他にも、HTMLファイルに添付ファイルが保留されている旨の文言を記載し、ダウンロードボタンのクリックを促すものも検出しています。ダウンロードボタンをクリックするとアカウント情報の入力フォームが含まれたフィッシングサイトに遷移することを確認しています。アカウント情報を入力すると第三者(攻撃者)に対して送信される恐れがあります。

次点で多かったのはBackdoor.MSIL.NanoBotで、全体の6.79%を占めていました。当該シグネチャで検出した添付ファイルの大半は情報窃取型マルウェアの一種であるAgent Teslaを圧縮したファイルであることを確認しています。圧縮形式にはCAB形式やZIP形式などが使用されていました。また、3番目に多かったTrojan-PSW.MSIL.Agenslaも同様に、検出した添付ファイルはAgent Teslaを圧縮したファイルであることを確認しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

日付

|

件名

|

添付ファイル名

|

感染する

マルウェア |

|---|---|---|---|

| 6月9日 | 支払いの証明 | 支払いの証明 09-06-2021.7z | FormBook |

| 6月16日 | 支払い確認 | 請求書7442110.xlsx | FormBook |

| 6月22日 | Re:プロフォーマインボイス | プロフォーマインボイス pdf.rar | LokiBot |

| 6月28日 | Re:プロフォーマインボイス | プロフォーマインボイス pdf.rar | LokiBot |

当月は6月9日と6月16日に情報窃取型マルウェアであるFormBookへの感染を目的としたメールを確認しています。いずれも支払いに関する件名が使用されていました。また、6月22日と6月28日には情報窃取型マルウェアであるLokiBotへの感染を目的としたメールを確認しており、いずれも同じ件名と添付ファイル名が使用されていました。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 6月3日(木) | セキュリティ事件 | 損害保険会社は、同社Webサイトの契約者専用ページにおいて、外部からの不正アクセスにより顧客情報が閲覧された可能性があることを公表した。約10,000件のユーザIDに対する不正アクセスがあったとのこと。なお、公表時点では顧客から情報が不正に使用されたとの連絡はないとのこと。 |

| 6月5日(土) | セキュリティ事件 | テーマパーク運営会社は、同社ホームページが外部からSQLインジェクションによる不正アクセスを受け、同社ファンクラブ会員もしくは仮会員登録者の一部のメールアドレス46,421件が流出した可能性があることを公表した。流失した可能性のある個人情報はメールアドレスのみであり、氏名、住所、生年月日、及びクレジットカード情報は含まれていないとのこと。 |

| 6月7日(月) | セキュリティ事件 | 無線通信機器メーカは、同社が運営する会員サイトが不正アクセスを受けたことにより、2017年10月以前に同サイトへ会員登録していた405,576人分の個人情報が流出したことを公表した。流出した情報の中には住所、氏名、性別、生年月日、電話番号、メールアドレスが含まれているものの、クレジットカード情報は含まれていないとしている。同社サーバが外部から不正アクセスを受けたのは2017年10月31日であり、当時の調査結果において、個人情報の流出は確認できないことから公表を見送っていた。2021年5月25日に同社関係者が外部から同社顧客情報の所有及び金銭要求を伴う脅迫メールを受信したことで、情報の流出を公表したとのこと。 |

| 6月11日(金) | 脆弱性情報 | イーシーキューブ社は、同社が提供するEC-CUBEにおいて、複数のEC-CUBE 3.0系用プラグインに脆弱性が存在することを公表した。サードパーティのETUNAが提供するプラグインについては、クロスサイトスクリプティングの脆弱性(CVE-2021-20735)が存在しており、同脆弱性を悪用した攻撃を確認していることから、修正したバージョンへのアップデートなどの対応を早急に行うことが推奨される。 |

| 6月16日(水) | セキュリティ事件 | フィットネスクラブ運営会社は、同社のサーバが外部からの不正アクセスによりランサムウェアに感染したことを公表した。同サーバには氏名、住所、口座情報等を含む150,084人分の会員情報、氏名及び生年月日を含む460人分の従業員情報が保管されていた。専門会社による調査の結果、感染したランサムウェアは情報を窃取するタイプではなく、公表時点においては、保管されていた情報が外部に公開された形跡も確認されていないとのこと。また、顧客情報などが不正に利用されるなどの二次被害は確認されていないとしている。 |

| 6月22日(火) | セキュリティ事件 | ソフトウェア開発会社は、同社サービスを利用するために必要な認証連携サービスが外部からの不正アクセスを受け、顧客のログイン情報の一部が攻撃者から閲覧可能な状態であったことを公表した。閲覧可能な状態であった情報は、メールアドレス及びパスワードを含むものが17,137件、顧客ID及びパスワードを暗号化したものが585,341件とのこと。なお、公表時点では情報を悪用された事象は確認されていないとのこと。 |

| 6月23日(水) | セキュリティ事件 | ソーシャルメディアサービス事業を提供する企業は、同社が運営するサイトに脆弱性が存在し、第三者から、ユーザの本名、フリガナ、メールアドレス、電話番号が最大で393,275件閲覧可能な状態であったことを公表した。調査を行った結果、アクセスログから正常な利用と不正な利用の判別は困難であり、攻撃の形跡及び情報漏えいの事実は確認できなかったとのこと。 |

| 6月24日(木) | セキュリティ事件 | 大手新聞社は、同社がキャンペーン応募Webページの運営業務を委託している企業のサーバに不正アクセスが行われ、約143,000件の個人情報が流出した可能性があることを公表した。流出した可能性のある情報は、キャンペーン応募者の氏名、住所、性別、年代、新聞購読歴、電話番号、メールアドレスとのこと。 |

| 6月24日(木) | 脆弱性情報 | Dell社は、同社が提供する複数製品で利用されているBIOSConnect機能及びHTTPS Boot機能に複数の脆弱性が存在することを公表した。公表された脆弱性には、リモートの認証されていない攻撃者による中間者攻撃によってサービス拒否(DoS)やペイロード改ざんが行われる可能性(CVE-2021-21571)、及びローカルの認証済みの管理者ユーザによる任意のコード実行の可能性(CVE-2021-21572、CVE-2021-21573、CVE-2021-21574)が含まれるとのこと。一部脆弱性はサーバ側で修正されており、残りの脆弱性についてはBIOSのアップデートを適用することで修正が可能とのこと。なお、いずれの脆弱性もBIOSの更新やOSの回復を実行するソリューションを提供しているDell BIOSConnect機能が関連しているため、同機能を使用せず、BIOSセットアップファイルを直接実行するなどの方法でアップデートすることが推奨されている。 |

| 6月30日(水) | 脆弱性情報 | 海外のセキュリティ専門家は、「PrintNightmare」と呼ばれるWindows Print Spoolerに存在する脆弱性に対するPoC(概念実証コード)を公表した。同PoCは6月8日に公開されたMicrosoft社の月例セキュリティ更新プログラムにおいて修正されている、Windows Print Spoolerに存在する権限昇格の脆弱性(CVE-2021-1675) に対する攻撃手法を意図したものであった。しかし、同PoCによりCVE-2021-1675とは異なる脆弱性である、Windows Print Spoolerに存在するリモートコード実行の脆弱性(CVE-2021-34527)が悪用可能となることが判明している。同脆弱性を悪用された場合、認証されたユーザがSYSTEM権限で任意のコードを実行することが可能となる。7月7日及び8日にMicrosoft社は同脆弱性に対する修正を含む定例外のセキュリティアップデートを公開した。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 6月1日(火) | Mozilla複数製品 | Mozillaは、6月1日から3日にかけて、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-23” “Mozilla Foundation Security Advisory 2021-24” “Mozilla Foundation Security Advisory 2021-25” “Mozilla Foundation Security Advisory 2021-26” |

| 6月1日(火) | Apache HTTP Server 2.4.48 | Apache Software Foundationは、Apache HTTP Web Serverにおける複数の脆弱性に対するセキュリティアップデートを公開した。

“Apache HTTP Server 2.4.48 Released” “Fixed in Apache HTTP Server 2.4.48” |

| 6月1日(火) | GitLab Community Edition(CE)13.10.5、13.11.5、

GitLab Enterprise Edition(EE)13.10.5、13.11.5、13.12.2 |

GitLabは、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 13.12.2, 13.11.5, and 13.10.5” |

| 6月2日(水) | Chrome OS 91.0.4472.81 | Google社は、Chrome OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel update for Chrome OS” |

| 6月3日(木) | PHP 7.4.20、8.0.7 | PHP開発チームは、PHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.4.20 Released!” “PHP 8.0.7 Released!” |

| 6月7日(月) | Android | Google社は、同社が提供するAndroidにおける6月の月例セキュリティ情報を公開した。

「Android セキュリティに関する公開情報 – 2021 年 6 月」 |

| 6月8日(火) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する6月の月例セキュリティ更新プログラムを公開した。

「2021 年 6 月のセキュリティ更新プログラム」 「2021 年 6 月のセキュリティ更新プログラム (月例)」 |

| 6月8日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Adobe Connect | APSB21-36” “Security update available for Adobe Acrobat and Reader | APSB21-37” “Security updates available for Adobe Photoshop | APSB21-38” “Security updates available for Adobe Experience Manager | APSB21-39” “Security update available for Adobe Creative Cloud Desktop Application | APSB21-41” “Security updates available for Adobe RoboHelp Server | APSB21-44” “Security updates available for Adobe Photoshop Elements | APSB21-46” “Security updates available for Adobe Premiere Elements | APSB21-47” “Security Updates Available for Adobe After Effects | APSB21-49” “Security updates available for Adobe Animate | APSB21-50” |

| 6月8日(火) | SAP複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day ? June 2021” |

| 6月8日(火) | Citrix Cloud Connector

Citrix ADC Citrix Gateway Citrix SD-WAN WANOP |

Citrix Systems社は、Citrix Cloud Connector及びCitrix ADC、Citrix Gateway、Citrix SD-WAN WANOPに存在する脆弱性に対するセキュリティアップデートを公開した。

“Citrix Cloud Connector Security Update” “Citrix Application Delivery Controller, Citrix Gateway, and Citrix SD-WAN WANOP Edition appliance Security Update” |

| 6月9日(水) | Chrome 91.0.4472.101 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 6月9日(水) | Citrix Hypervisor | Citrix Systems社は、同社が提供するCitrix Hypervisorに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Citrix Hypervisor Security Update” |

| 6月10日(木) | Chrome OS 91.0.4472.102 | Google社は、Chrome OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel update for Chrome OS” |

| 6月14日(月) | EC-CUBE 3.0.0~3.0.8系用複数プラグイン | イーシーキューブ社は、複数のEC-CUBE 3.0系用プラグインに対するセキュリティアップデートを公開した。

「帳票出力プラグイン バージョン1.0.1をリリースしました。(2021/06/14)」 「メルマガ管理プラグイン バージョン1.0.4をリリースしました。(2021/06/14)」 「カテゴリコンテンツプラグイン バージョン1.0.1をリリースしました。(2021/06/14)」 |

| 6月14日(月) | iOS 12.5.4 | Apple社は、同社が提供するiOSに存在する脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iOS 12.5.4” |

| 6月14日(月) | Chrome 91.0.4472.106 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 6月16日(水) | Firefox 89.0.1 | Mozillaは、Firefoxに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-27” |

| 6月17日(木) | Chrome 91.0.4472.114 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 6月18日(金) | Chrome OS 91.0.4472.114 | Google社は、Chrome OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable channel update for Chrome OS” |

| 6月22日(火) | VMware複数製品 | VMware社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2021-0012” “VMSA-2021-0013” |

| 6月22日(火) | Cortex XSOAR | Palo Alto Networks社は、Cortex XSOARに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2021-3044 Cortex XSOAR: Unauthorized Usage of the REST API” |

| 6月23日(水) | Citrix Hypervisor | Citrix Systems社は、同社が提供するCitrix Hypervisorに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Citrix Hypervisor Security Update” |

| 6月24日(木) | Chrome 91.0.4472.123

Chrome 91.0.4472.124 |

Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 6月29日(火) | ClearPass Policy Manager | Aruba社は、同社が提供するClearPass Policy Managerに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“ClearPass Policy Manager Multiple Vulnerabilities” |

| 6月29日(火) | Symantec Advanced Secure Gateway(ASG)

Symantec ProxySG |

Broadcom社は、同社が提供するSymantec Advanced Secure Gateway(ASG)及びSymantec ProxySGに存在する脆弱性に対するセキュリティアップデートを公開した。

“Authentication Bypass in ASG and ProxySG” |

| 6月30日(水) | Chrome OS 91.0.4472.147 | Google社は、Chrome OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable channel update for Chrome OS” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。