2018年1月観測レポートサマリー

はじめに、IIJの提供するセキュリティ事業において収集・観測した、様々な攻撃活動について示します。当月もサーバやクライアント、IoT機器などを狙った複数の攻撃活動を観測しています。

まず、Webサーバに対する攻撃では、古いCGIやRuby on Railsの脆弱性(CVE-2012-1823、CVE-2012-2311、CVE-2013-0156)を利用した、Webサーバに対する特徴的な攻撃を観測しました。この一連の活動では、攻撃が成功すると、攻撃者は対象となったWebサーバを利用して、仮想通貨のマイニングを行います。なお、攻撃に利用された脆弱性は古いものであることから、セキュリティパッチを長く適用していないWebサーバを攻撃の対象としているものと考えられます。

次に、IoTボットの感染活動については、主にJAWS Web Serverの脆弱性を利⽤した感染活動を確認しています。JAWS Web Serverの脆弱性に関連する通信は80/tcpに対するものでしたが、80/tcp以外の複数ポートに対する通信を確認しているため、個別機器の脆弱性を探索している可能性があります。

クライアントを狙った攻撃活動については、改ざんされたWebサイトを経由して、詐欺サイトに誘導する行為を多く観測しました。サイトに設置されたJavaScriptを調査したところ、攻撃者はUserAgentの情報でクライアント端末の判定を行い、主にモバイル端末を狙っていることを確認しています。

また、当月はMeltdown/Spectreとよばれるプロセッサに関する脆弱性が公表されました。これらの脆弱性の修正プログラムはハードウェア、ソフトウェアそれぞれについて公開されていますが、処理性能低下やOSが起動できなくなるなど、修正プログラムの適用により問題が発生する可能性があると報告されています。

DDoS攻撃の観測情報

2018年1月にIIJでは、1日あたり13.61件のDDoS攻撃を観測しており、最も大規模な攻撃は5.79Gbpsでした。直近の数ヵ月間では最も攻撃回数が少なく、規模も比較的小さいものでした。また、IIJのSOCでは直接観測していませんが、当月は先月末に引き続き、日本国内の複数サイトに対するDDoS攻撃が発生していたという情報がありました。

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJマネージドセキュリティサービスのうち、IIJ DDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

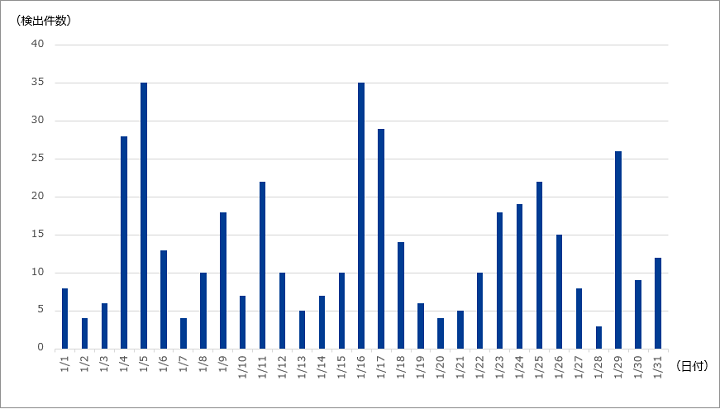

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は422件であり、1日あたりの件数は13.61件でした。期間中に観測された最も大規模な攻撃は、最大59万ppsのパケットによって5.79Gbpsの通信量を発生させました。この攻撃は主にDNS Amplificationによる攻撃でした。

攻撃の継続時間

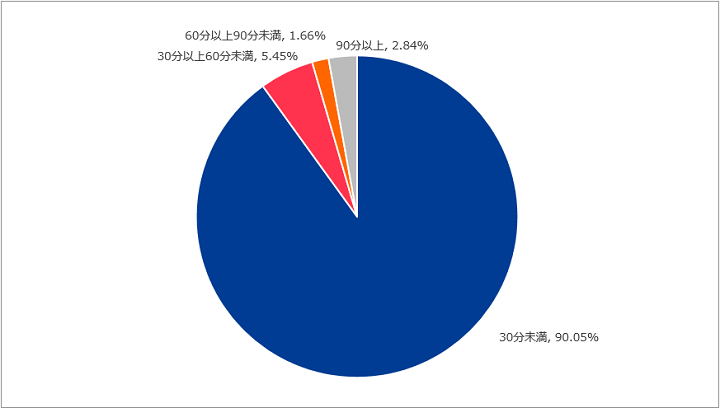

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が90.05%、30分以上60分未満が5.45%、60分以上90分未満が1.66%、90分以上が2.84%でした。今回最も長く継続した攻撃は9時間42分にわたるもので、この攻撃は主に、HTTP/HTTPS通信を利用したものでした。

IIJマネージドセキュリティサービスの観測情報

2018年1月にIIJマネージドIPS/IDSサービスで観測した攻撃の検出件数において、目立った変化はありませんでした。

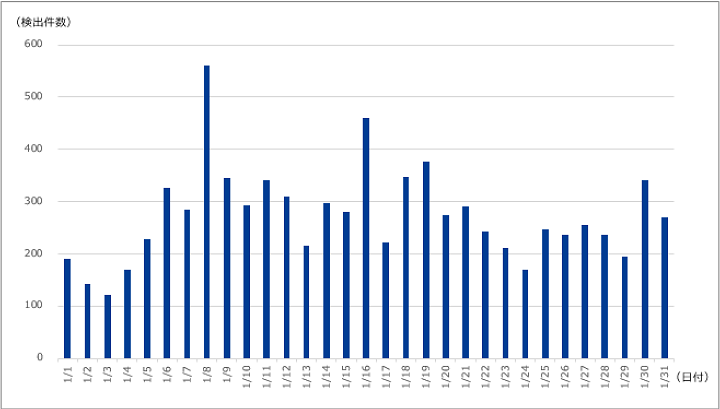

以下に今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示します。

当月は攻撃傾向の変化が確認できたPHPのCGIモードにおける脆弱性(CVE-2012-1823、CVE-2012-2311)を用いた攻撃と”IoTroop Botnet Activity Detected”として検出されたIoTボットの感染活動について取りまとめます。

PHPの脆弱性を探索する攻撃の推移

先月に比べ今月では、CVE-2012-1823およびCVE-2012-2311の脆弱性の有無を調査するような活動が活発になりました。

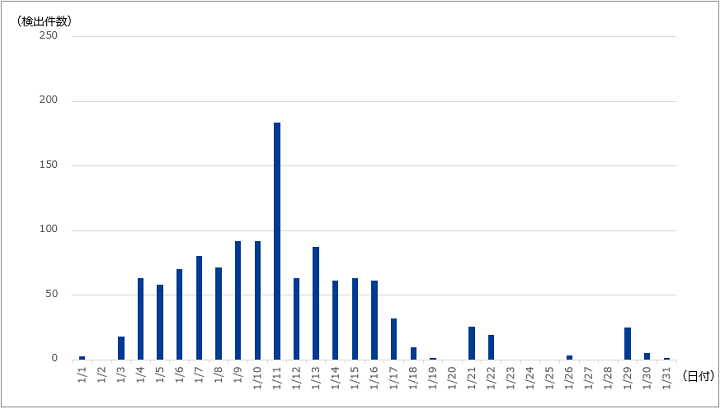

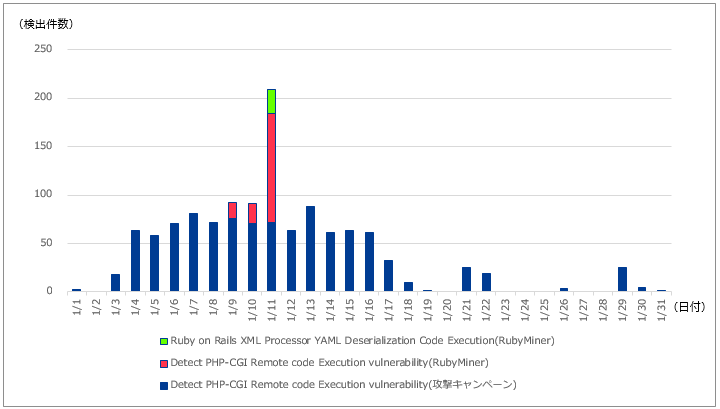

以下に今回の対象期間中に観測したCVE-2012-1823およびCVE-2012-2311の脆弱性に対する探索行為の推移を示します。

IIJでは1月3日から1月19日までの期間を、これらの脆弱性を狙ったキャンペーンが行われた期間であると考えています。本キャンペーンの攻撃件数は、1月11日に最大となり、その後は収束していきました。

また一連の攻撃キャンペーンのうち1月9日から1月11日の3日間には仮想通貨をマイニングするマルウェアを配置・実行しようとする攻撃が含まれていることを確認しています。

IIJでは、仮想通貨をマイニングするマルウェアを配置・実行しようとする試みについてCVE-2012-1823およびCVE-2012-2311の脆弱性を利用するものだけでなく、Ruby on Railsの脆弱性(CVE-2013-0156)を利用した攻撃も観測しています。その他の脆弱性を利用した同様の試みは観測できませんでした。

以下にIIJで観測したPHPの脆弱性を狙った攻撃キャンペーンと仮想通貨をマイニングするマルウェアを配置・実行しようとする試みについて内訳を示します。

CVE-2012-1823およびCVE-2012-2311とCVE-2013-0156を利用した仮想通貨をマイニングする攻撃はどちらも以下に示すコードの実行を試みます。コードは一部を伏せ字にしています。

ここで、robots.txtというファイルには、仮想通貨をマイニングするためのマルウェアをダウンロードし実行を試みるコードが記述されています。本攻撃が成功するとWebサーバのリソースを無断で利用され、Webサーバの管理者の意図しない形で仮想通貨がマイニングされてしまいます。

今回使用された脆弱性は2012年と2013年に修正されており、攻撃者はセキュリティパッチを長く適用していないWebサーバを攻撃の対象としています。Webサーバの管理者の方々には、適用していないパッチがないか確認頂くことをおすすめします。

今回の対象期間中に観測された仮想通貨をマイニングするマルウェアを配置・実行しようとする攻撃についてはチェック・ポイント・ソフトウェア・テクノロジーズ社でも同様に観測されています(https://research.checkpoint.com/rubyminer-cryptominer-affects-30-ww-networks/)。

IIJで観測した仮想通貨をマイニングするマルウェアを配置・実行しようとする攻撃とチェック・ポイント・ソフトウェア・テクノロジーズ社で観測された攻撃は同一の攻撃パケットであることを確認しており、日本国内だけでなく世界規模の攻撃であったことが確認できます。

IoTボットの感染活動

今回の対象期間中にIIJマネージドIPS/IDSサービスでは、JAWS Web Serverの脆弱性を利用したIoTボットの感染活動を確認しました。

IoTボットの多くはネットワークカメラやネットワーク機器などで利用される汎用の組み込みLinuxのプラットフォームを感染対象としており、感染後にはDDoSなどの攻撃に利用される可能性があります。

JAWS Web Serverの脆弱性を利用するIoTボットにはIoTroop(https://research.checkpoint.com/new-iot-botnet-storm-coming/)と呼ばれているものが存在しますが(別名:IoT_reaper)、今回の対象期間中に活動が目立ったIoTボットはIoTroopとは断定しにくいものでした。

両者の送信元IPアドレスを元にIIJマネージドファイアウォールサービスから日常的にアクセスを試みる宛先ポートを確認したところ、今回の対象期間中に活動が目立ったIoTボットは、IoTroopがアクセスする宛先ポートと異なることを確認しています。また、80/tcpの通信においてJAWS Web Server以外の脆弱性も悪用して感染活動を行っているIoTroopに対し、今回の対象期間中に活動が目立ったIoTボットはJAWS Web Serverの脆弱性のみを悪用していました。

以下に今回の対象期間中に活動が目立ったIoTボットの感染活動で確認できたHTTPリクエストを示します。リクエストは一部を伏せ字にしています。

今回の対象期間中にIIJで観測したIoTボットは、80/tcp以外のポートにも定常的にアクセスを試みていることを確認しており、利用可能な脆弱性の探索を行い、日々ボットネットの規模を拡大していることが伺えます。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

Webサイト経由のマルウェア感染

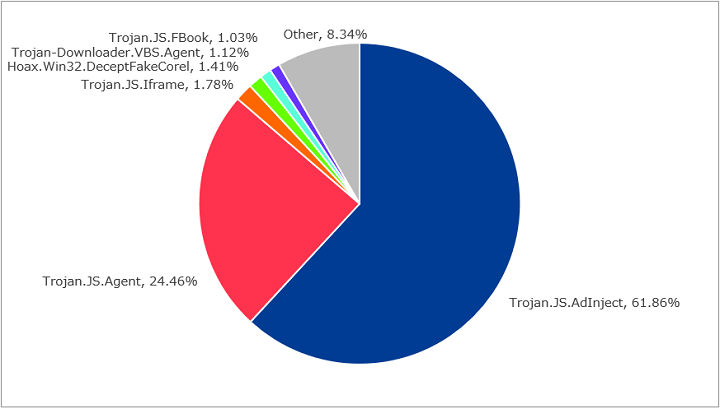

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

今回の対象期間中に多く観測した”Trojan.JS.AdInject”は、ショッピングサイトの改ざんに起因するものであり、アクセスすると詐欺サイトへ誘導されることを確認しています。検出したJavaScriptは、Base64エンコードや文字列の反転、シフト演算、複数回に渡る難読化が施されていました。

この仕組みの特徴としては、詐欺サイトへ遷移する条件が限定的であることです。スマートフォンやタブレットなどのモバイル端末でアクセスした場合のみ詐欺サイトへ誘導される仕組みとなっていることを確認しています。

まず、攻撃者は利用者が使用しているブラウザからUserAgentの情報を取得することで、モバイル端末であることを判定していました。また、今回検出されたJavaScriptには、ブラウザのバージョン情報に”win”という文字列(大文字/小文字を区別しない)が含まれる場合、詐欺サイトへは遷移させない仕組みとなっていました。

以上のように、攻撃者は攻撃対象からWindowsで動作する端末を意図的に外している様子が見て取れます。このことは、職場だけでなく家庭でも数多く利用されるスマートフォンやタブレットなどのモバイル端末を攻撃対象としていることを意味しています。

メール経由のマルウェア感染

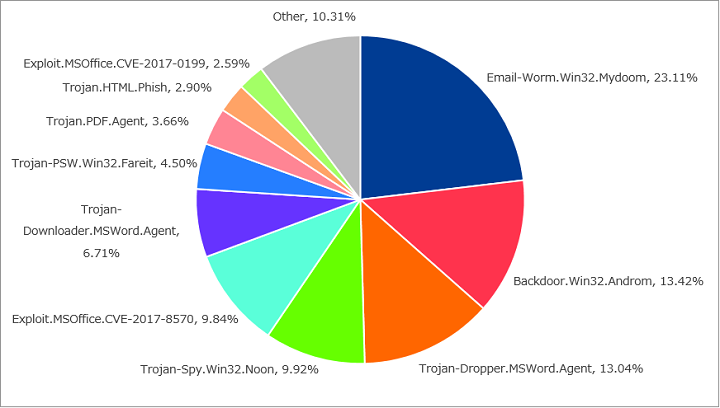

以下に今回の対象期間に検出した、メール経由のマルウェア種類の割合を示します。

先月から引き続き、定常的にMydoomウィルスを検出しています。

先月に相対的に多く検出していたMicrosoft Office製品の脆弱性であるCVE-2017-0199を用いたマルウェアの件数は少なくなりましたが、CVE-2017-8570を用いたマルウェアを新たに検出しています。

CVE-2017-8570はMicrosoft Office製品の脆弱性を悪用し、任意のコードが実行される脆弱性です。既にベンダからセキュリティパッチが提供されており、企業などセキュリティパッチの適用をコントロールしている環境では、クライアントのパッチ管理が正しく行われていることをご確認ください。

セキュリティインシデントカレンダー

ここでは、IIJが期間中に収集・分析した情報の中から、主要なトピックについて示します。

仮想通貨関連サービスを狙った攻撃事例

日本時間、1月26日に日本の仮想通貨取引所から仮想通貨が複数回に渡り、不正送金されたことが公表されました。被害総額は当時の価格で約580億円に上り、2011年に起きた別の国内仮想通貨取引所への不正アクセス事件に次ぐ被害額です。今回の事件では不正送金される数日前に、仮想通貨取引所が外部から不正アクセスを受けたことが明らかになっています。

昨今、仮想通貨市場の過熱に伴い、仮想通貨に関連したサービスへの攻撃が増加しています。2017年12月には韓国の仮想通貨取引所が攻撃され、総資産の約17%を盗まれました。同取引所はこの被害が要因の一つとなり、2017年12月に閉鎖されています。他にもスロベニアの仮想通貨マイニングサービス業者が約76億円相当の仮想通貨が盗まれた事例、日本の仮想通貨取引所のAPIキーが不正に利用され出金された事例、イタリアの仮想通貨取引所から約210億円相当の仮想通貨不正取引された事例など、複数の事例が過去数年の間に発生しています。

仮想通貨は広くインターネット上で取引ができ、利便性が高いことから価値が高まっており、仮想通貨取引所などを仮想通貨を運営するサービスも増えつつあります。しかし、そのサービスの構成に不具合がある場合、攻撃により膨大な額の仮想通貨を窃取することができてしまう側面もあります。攻撃成功による利益が非常に大きいことから、仮想通貨関連サービスは金銭を不正に入手しようとする攻撃者から、狙われている状況であると言えます。

プロセッサの投機的実行に関する脆弱性

米国時間、1月3日に「Meltdown(CVE-2017-5754)」、「Spectre(CVE-2017-5753、CVE-2017-5715)」と呼ばれるプロセッサに関する脆弱性が公開されました[1]。これらの脆弱性では、ユーザ権限で実行中のプロセスにより、本来アクセス権のないメモリ領域に格納されている情報を読み取ることが可能になります。これにより、ユーザのパスワードやシステムの設定情報などの機密情報が窃取される可能性が生じます。脆弱性の影響を受ける範囲は広く、現在流通しているプロセッサの多くがこれらの脆弱性による影響を受けるとされています。

今回公開されたMeltdown、Spectreは、プロセッサの処理高速化の仕組みである「投機的実行」及び「アウトオブオーダ実行」と呼ばれる処理における脆弱性です。これらの処理はプロセッサのリソースに余力がある場合に、今後実行される可能性が高いと想定される処理を事前に実行する、プロセッサの効率化処理です。事前に実行結果を保持し、後の処理に実行結果を利用することで処理効率を向上させることができます。実際のプログラムの動作により、事前の処理結果が用いられない場合であっても、プロセッサ内のキャッシュにその処理結果が残ります。攻撃者はこれらの挙動を利用し、アクセス権限のないメモリ領域に対する事前処理を発生させることで、キャッシュ内にそのメモリ領域の情報を残すことが可能となります。キャッシュにメモリ情報を残した後、攻撃者はキャッシュ上からパスワードなどのターゲットとなる情報を窃取します。ターゲットとなる情報がキャッシュに含まれていれば、キャッシュに含まれていない場合に比べてアクセス時間が速くなるため、攻撃者はターゲットとなる情報へアクセスし、そのアクセス時間の差異からキャッシュだけに含まれた情報を窃取することができます。

Meltdown、Spectreの修正プログラムがハードウェア、ソフトウェアそれぞれについて公開されています。しかし、処理性能低下やOSが起動できなくなるなど、修正プログラムの適用により問題が発生する可能性があると報告されています。システムに対する影響について一度ご確認していただいてから、修正プログラムの適用をお勧めします。

情報セキュリティ10大脅威 2018

日本時間、1月30日に独立行政法人 情報処理推進機構(IPA)から「情報セキュリティ10大脅威 2018」が公開されました[2]。このレポートは2017年に起きたセキュリティ事件を元に専門家が審議を行い、個人、組織それぞれについての脅威を順位付けしたものです。脅威のトレンドを示していることから、掲載された脅威については特に注意が必要です。以下に情報セキュリティ10 大脅威2018を示します。なお、比較項目として前年は取り上げられたが、今年はランク外になった脅威を追加しています。

| 順位 | 個人 | 組織 | ||

|---|---|---|---|---|

| 脅威 | 昨年順位 | 脅威 | 昨年順位 | |

| 1位 | インターネットバンキングやクレジットカード情報の不正利用 | 1位 | 標的型攻撃による情報流出 | 1位 |

| 2位 | ランサムウェアによる被害 | 2位 | ランサムウェアによる被害 | 2位 |

| 3位 | ネット上の誹謗・中傷 | 7位 | ビジネスメール詐欺 | ランク外 |

| 4位 | スマートフォンやスマートフォンアプリを狙った攻撃の可能性 | 3位 | 脆弱性対策情報の公開に伴い公知となる悪用増加脆弱性 | ランク外 |

| 5位 | ウェブサービスへの不正ログイン | 4位 | セキュリティ人材の不足 | ランク外 |

| 6位 | ウェブサービスからの個人情報の窃取 | 6位 | ウェブサービスからの個人情報の窃取 | 3位 |

| 7位 | 情報モラル欠如に伴う犯罪の低年齢化 | 8位 | IoT機器の脆弱性の顕在化 | 8位 |

| 8位 | ワンクリック請求等の不当請求 | 5位 | 内部不正による情報漏えい | 5位 |

| 9位 | IoT機器の不適切な管理 | 10位 | サービス妨害攻撃によるサービスの停止 | 4位 |

| 10位 | 偽警告 | ランク外 | 犯罪のビジネス化(アンダーグラウンドサービス) | 9位 |

| ランク外 | インターネット上のサービスを悪用した攻撃 | 9位 | ウェブサイトの改ざん | 6位 |

| ウェブサービスへの不正ログイン | 7位 | |||

| インターネットバンキングやクレジットカード情報の不正利用 | 10位 | |||

2017年と比べると、個人に対する脅威では新たに「偽警告」が取り上げられています。攻撃の手口は画面上に偽の警告文を表示してユーザの不安を煽り、警告に対する解決策を提示します。攻撃者はユーザにその解決策を実行させることで、金銭や個人情報などを要求するものです。IPA から過去に報告されている事例では、Windows に標準搭載されているアンチウイルスソフト(Windows Defender)の検知画面を表示したり、実際のURL が記載されたアドレスバーを装った画像をブラウザ上部に表示するなど、利用者の不安を煽るものがあります。このような画面が表示される場合でも、表示される電話番号などに安易に連絡せず、正規の連絡先を確認するなど注意が必要です。

また、組織に対する脅威では新たに「ビジネスメール詐欺」、「脆弱性対策情報の公開に伴い 公知となる脆弱性の悪用増加」、「セキュリティ人材の不足」が、影響度が高い脅威として取り上げられています。「ビジネスメール詐欺」は攻撃者がメールで取引先や役員などを装い、攻撃者の用意した口座に金銭を振り込ませる詐欺の手口の1つです。昨年末には、国内の大手企業が被害を受けた事例があります。「脆弱性対策情報の公開に伴い公知となる脆弱性の悪用増加」では、脆弱性の公開から悪用までの期間が短くなっていることが脅威として捉えられているものです。事例として2017年3月に公開された、Apache Struts 2の脆弱性 CVE-2017-5638(S2-045/S2-046)を悪用した攻撃があります。この脆弱性は、2017年3月6日に情報が公開され、2017年3月7日には実際の攻撃に利用されていた報告があります。「セキュリティ人材の不足」では、前述のような新たな脅威が増加している中、対応できる人材が不足している点が課題として取り上げられています。

個人、組織共に新しく追加された脅威もありますが、全体の攻撃傾向は前年と比べて大きく変化はしていません。また、「ウェブサイトの改ざん」、「ウェブサービスへの不正ログイン」など、前年度に取り上げられた脅威もなくなった訳ではありません。新たな脅威があることをご認識いただいた上で、脆弱性対応や適切なアクセス制限など基本的なセキュリティ対策から対応を進めることが重要です。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月3日 (水) |

脆弱性情報 | オーストリアのグラーツ工科大学やGoogle社のProject Zeroチームにより発見された複数の脆弱性に関する情報が公開された。これらはMeltdown(CVE-2017-5754)、Spectre(CVE-2017-5715/CVE-2017-5753)と呼ばれ、いずれも投機的実行に起因するサイドチャネルアタックに分類される。各社がセキュリティパッチを公開しているが、パッチの適用によるCPUの性能低下も報告されている。

“Meltdown and Spectre – Vulnerabilities in modern computers leak passwords and sensitive data.” “Reading privileged memory with a side-channel” |

| 1月4日 (木) |

脆弱性情報 | PHP 7.2.1, 7.1.13, 7.0.27, 5.6.33がリリースされた。これにより、特定の関数における無限ループの脆弱性(CVE-2018-5711)やXSSの脆弱性(CVE-2018-5712)などが修正される。なお、PHP 7.0系バージョンは、今回のリリースをもってアクティブサポートが終了した。セキュリティサポートは2018年12月3日に終了する。

“News Archive – 2018” |

| 1月4日 (木) |

脆弱性情報 | 国税庁は、提供しているe-Taxソフトなどの100種類以上の各種インストーラについて、メンテナンスを実施した。当該インストーラには、DLLを読み込む際の検索パスに問題があり、意図せず攻撃者が作成したDLLを読み込むことで、任意のコードが実行される可能性があった。本脆弱性は2017年6月に公開され、対策版がリリースされていた。しかし、これまでの修正は不十分であったため、再度、修正が行われた。

「各種インストーラの更新について(平成30年1月4日)」 「メンテナンス対象一覧」 「e-Taxソフト(WEB版)事前準備セットアップのインストーラにおけるDLL読み込みに関する脆弱性」 |

| 1月6日 (土) |

脅威情報 | McAfee社は、平昌オリンピックを対象とした攻撃キャンペーンの発見を発表した。攻撃はメールに添付された悪意のあるMicrosoft Wordのファイルを利用しており、韓国の複数企業に送付されたとみられる。攻撃コードの一部は画像ファイルに埋め込まれ、一見すると攻撃コードが隠されているとはわからないように偽装されている例もあった。

“Malicious Document Targets Pyeongchang Olympics” |

| 1月7日 (日) |

セキュリティ事件 | 国内の仮想通貨取引・販売所は、不正な取引および出金があったことを公表した。顧客から身に覚えのない取引および出金の問い合わせがあり、調査したところAPIキーを不正利用されていたとのこと。同社は、不正使用された可能性のあるAPIキーの権限を停止するとともに、顧客側の対策についても公開した。

「一部のお客様のAPIキーを不正使用した取引および出金のご報告と対策のお願い」 |

| 1月8日 (月) |

その他 | Wi-Fi Allianceは、WPAの機能について追加や強化を行なったWPA3を2018年内に導入すると発表した。WPA3では複雑性を欠いたパスワードに対する強固な防御や、ディスプレイに関する制約を持ったデバイスやディスプレイのない端末におけるセキュリティ設定の簡易化、個別のデータ暗号化によるオープンネットワークにおけるプライバシー保護、CNSAに準拠した192bit暗号化といった機能が追加されるとのこと。

“Wi-Fi Alliance introduces security enhancements” |

| 1月9日 (火) |

セキュリティ事件 | 国内の海運会社は、Web予約サーバへの不正アクセスがあったことを公表した。これにより、同社インターネット予約会員約74,000人の個人情報が漏洩した可能性のある。個人情報には、クレジットカードの情報は含まれていないとのこと。委託先システム会社の調査によると、昨年12月25日に不正なファイルが設置され、5日間に渡り外部へ通信を行なっていた。また、以前から不正アクセスが発生していた可能性もあるとのこと。

「不正アクセスによるインターネット予約サービスの停止とお客様情報漏洩の恐れに関するお知らせ」 |

| 1月9日 (火) |

セキュリティ事件 | 国立大学において、関連する医療機関のホームページが第三者の不正アクセスにより改ざんされたことが判明した。改ざんは、ホームページ上「お知らせ」欄の不審な投稿がきっかけで発見された。大学側は、被害拡大防止の緊急対応として、ホームページに対する学外からの全ての通信を遮断し、原因調査を開始した。情報開示時点では、個人情報の流出は確認されていないとのこと。

「医歯学総合病院ホームページの改ざんについて」 |

| 1月10日 (水) |

脆弱性情報 | Microsoft社が2018年1月の月例セキュリティ更新プログラムを公開した。

「2018年1月のセキュリティ更新プログラム(月例)」 |

| 1月10日 (水) |

脆弱性情報 | Microsoft社が公開したCVE-2018-0802の脆弱性への対応として、当該更新プログラムの適用により、Microsoft Officeの「数式エディタ」機能が削除されることが公表された。「数式エディタ」はサードパーティが開発したコンポーネントであり、実装におけるセキュリティの問題があるとのことで、数式エディタの脆弱性を狙う攻撃は実際に確認されている。Office 2007以降では別の手法で数式を入力することが可能である他、「数式エディタ」が必須であれば追加ソフトウェアを導入することで、修正されたバージョンの数式エディタが利用可能である。

「CVE-2018-0802 | Microsoft Wordのメモリ破損の脆弱性」 |

| 1月10日 (水) |

脆弱性情報 | Adobe社は、Flash Playerのセキュリティアップデートを公開した。これにより、情報漏洩につながる境界を越えた読み取りの脆弱性(CVE-2018-4871)が修正される。

「Flash Player 用のセキュリティアップデート公開 | APSB18-01」 |

| 1月11日 (木) |

脆弱性情報 | Lenovo社は、Enterprise Networking Operating System(ENOS)を使用したLenovo、IBM RackSwitch、BladeCenter製品において認証バイパスの脆弱性(CVE-2017-3765)があることを公表した。本脆弱性は、2004年にENOSをNortel社が所有していた時代に作り込まれたものであり、現時点では買収によりLenovo社の所有となっているため、同社より発表された。同社では、ENOSのファームウェアアップデートと合わせて緩和策を提供している。

「Lenovoおよび IBM RackSwitch、BladeCenter 製品におけるEnterprise Networking Operating System (ENOS) 認証バイパスの可能性」 |

| 1月15日 (月) |

セキュリティ事件 | 米国のハンコック・リージョナル病院(Hancock Regional Hospital)は、情報システムがランサムウェアSamSamに感染したことを公表した。フォレンジック調査により、RDPサービスが有効になっており、ベンダのログイン情報を不正使用されたことが原因と特定された。病院側は、問題の早期解決のため、攻撃者に4ビットコインを支払った。FBIの追加調査により、患者に関する情報漏洩はなかったことが確認された。

“Cyber Attack” “Hancock Health Experiences Cyber Attack” |

| 1月15日 (月) |

セキュリティ事件 | 国内の出版社は、運営するWebサイトにおいて、第三者の不正アクセスにより会員情報の一部が流出した可能性があることを公表した。本件は、顧客からの指摘により発覚し、最大で約93,000人のメールアドレス・ユーザID・名前の情報が漏洩した可能性がある。

「不正アクセスによる会員情報の流出に関するご報告とお詫び」 |

| 1月15日 (月) |

脅威情報 | IPAは、Oracle WebLogic Serverの脆弱性(CVE-2017-10271)を悪用する攻撃事例を公開した。また、JPCERT/CCは17日に同脆弱性に関する注意喚起を発表した。本脆弱性を狙ったと見られるスキャンが10月以降に多発しており、脆弱性を悪用した攻撃の報告もあるとのこと。確認されている事例では、コインマイナーによる仮想通貨のマイニングが目的と考えられるが、その他にも、遠隔からの情報取得や情報改ざん及びサービス運用妨害(DoS)攻撃が行われる可能性がある。

「Oracle WebLogic Server の脆弱性(CVE-2017-10271)を悪用する攻撃事例について」 JPCERT/CC「Oracle WebLogic Server の脆弱性 (CVE-2017-10271) に関する注意喚起」 |

| 1月16日 (火) |

セキュリティ事件 | 公立大学において、職員のユーザ名およびパスワードが第三者に不正利用され、同学メールサーバから多数の迷惑メールが送信されていたことが発表された。調査の結果、当該職員の送受信メールに不正アクセスの形跡があり、内1件に1名の氏名・住所・電話番号の個人情報が含まれていた。また、迷惑メールは資金提供を呼びかける内容で、送信件数は37万件以上に上る。当該職員のユーザ名およびパスワードの流出原因は不明とのこと。

「メールサーバーへの不正アクセスと迷惑メールの送信について」 「メールサーバーへの不正アクセスと迷惑メールの送信について(最終報)」 「新潟県立看護大学のメールサーバーへの不正アクセスと迷惑メールの送信について(最終報)」 |

| 1月16日 (火) |

セキュリティ事件 | 国内の皮革製品会社は、運営するオンラインショップにて、個人情報が流出した可能性があることを公表した。流出した情報には、氏名・クレジットカード番号・有効期限・セキュリティコードが含まれ、最大で335名が対象となる。原因は、Webアプリケーションの脆弱性を利用した外部からの攻撃とのこと。

「C.O.U.オンラインショップでの不正アクセス発生についてのご報告」 |

| 1月16日 (火) |

脆弱性情報 | ISCは、同組織が提供するDHCPおよびBIND9のソフトウェアにおいて脆弱性が存在するとして、修正バージョンを公開した。これによりOMAPIコネクションのクリーアップ不全に関する脆弱性(CVE-2017-3144)及びfetchクリーンアップの不適切な順序に関連する脆弱性(CVE-2017-3145)が修正される。

“CVE-2017-3144: Failure to properly clean up closed OMAPI connections can exhaust available sockets” “CVE-2017-3145: Improper fetch cleanup sequencing in the resolver can cause named to crash” |

| 1月16日 (火) |

脆弱性情報 | Oracle社は、Oracle Java SEのクリティカルアップデートを公開した。当該アップデートには、SpectreやMeltdownの脆弱性に対するパッチなどが含まれる。

“Oracle Critical Patch Update Advisory – January 2018” |

| 1月16日 (火) |

脆弱性情報 | WordPressの修正バージョンがリリースされた。本アップデートでは、WordPressに含まれるライブラリMediaElementに存在するXSSの脆弱性など20以上の不具合が修正された。

“WordPress 4.9.2 Security and Maintenance Release” |

| 1月19日 (金) |

脆弱性情報 | NLnet Labs社は、DNSキャッシュサーバ用ソフトウェアにDNSSEC検証機能に関する脆弱性(CVE-2017-15105)があるとして修正版を公開した。

“Unbound 1.6.8 release” “The CVE number for this vulnerability is CVE-2017-15105.” |

| 1月19日 (金) |

脆弱性情報 | Web Proxy機能を提供するSquidには不適切なポインタの処理により、ESI応答や中間CA証明書のダウンロードにおいてサービス運用妨害(DoS)の脆弱性があるとして、修正バージョンがリリースされた。

“Squid Proxy Cache Security Update Advisory SQUID-2018:1” “Squid Proxy Cache Security Update Advisory SQUID-2018:2” |

| 1月20日 (土) |

セキュリティ事件 | 千代田区は、不正アクセス及びウェブページの改ざんにより公開を停止している区立図書館ホームページについて、情報を公開した。本件は、IDとパスワードの管理が不十分であったことが原因とされ、一部ユーザのメールアドレスが漏洩した可能性がある。セキュリティ対策には3ヶ月以上を要するため、ホームページは引き続き停止とした上で、以前から進めていた新図書館システム及びホームページを3月14日 午前9時に稼働させるとのこと。

出典: 千代田区ホームページ「千代田区立図書館ホームページの公開停止に関するお知らせ」 |

| 1月22日 (月) |

脆弱性情報 | オープンソースのソフトウェアフレームワークであるElectronの開発チームは、同フレームワークに存在するリモートからのコード実行の脆弱性(CVE-2018-1000006)に関する修正アップデートを公開した。本脆弱性は、カスタムプロトコルハンドラー機能を使用したElectronアプリに影響があり、開発チームは早期のアップデートを呼びかけている。なお、対象はWindows版のみであり、macOS版及びLinux版については対象外とのこと。

“Protocol Handler Vulnerability Fix” |

| 1月23日 (火) |

脆弱性情報 | Apple社は、macOS, iOS, Safariのセキュリティアップデートをリリースした。macOSのアップデートでは、Meltdown(CVE-2017-5754)の他、任意のコード実行など10以上の脆弱性が修正された。ここ最近、High Sierraについては重要なセキュリティアップデートが相次いでいる。

「macOS High Sierra 10.13.3、セキュリティアップデート 2018-001 Sierra、セキュリティアップデート 2018-001 El Capitan のセキュリティコンテンツについて」 「iOS 11.2.5 のセキュリティコンテンツについて」 「Safari 11.0.3 のセキュリティコンテンツについて」 |

| 1月23日 (火) |

その他 | Mozilla Firefox 58.0が公開された。パフォーマンスの改善やスクリーンショットをクリップボードへ直接コピーする機能などが追加された。

“Version 58.0, first offered to Release channel users on January 23, 2018” |

| 1月24日 (水) |

セキュリティ事件 | 国内企業が運営する写真用品チェーンのネットショップにおいて、「なりすまし」による不正アクセスが発生したことが判明した。本件は、昨年11月15-16日にかけて発生し、複数顧客の個人情報が漏洩した可能性がある。個人情報には、氏名・住所・注文履歴などが該当するが、クレジットカード情報は含まれないとのこと。原因は、第三者が外部でメールアドレス及びパスワードを不正に取得したためとされている。

「弊社「カメラのキタムラネットショップ」への“なりすまし”による不正アクセスについて」 |

| 1月24日 (水) |

脆弱性情報 | curl 7.58.0が公開された。このアップデートにより、HTTP/2の境界を越えた読み取りに関する脆弱性(CVE-2018-1000005)及び認証情報が第三者に漏洩する脆弱性(CVE-2018-1000007)が修正された。

“HTTP/2 trailer out-of-bounds read” “HTTP authentication leak in redirects” |

| 1月24日 (水) |

脆弱性情報 | Google Chrome 64.0.3282.119が公開された。重要度が高(High)の3つを含む53の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 1月25日 (木) |

脆弱性情報 | Lenovo社は、製品の一部に導入されているLenovo Fingerprint Manager Proに認証セキュリティの脆弱性(CVE-2017-3762)が存在することを公表し、セキュリティアップデートの提供を開始した。なお、対象はLenovo Fingerprint Manager Proを搭載したWindows 7/8/8.1の端末であり、Windows 10は含まれないとのこと。

「Lenovo Fingerprint Manager Pro for Windows 7/8 / 8.1(10は含まず)の認証セキュリティの脆弱性」 |

| 1月26日 (金) |

セキュリティ事件 | 国内のネットショップ運営サービスにおいて、不正アクセスによる情報流出が発生したことが判明した。不正アクセスは、同サービスの独自アプリケーション機能を悪用したもので、流出が確認されたのは、ショップオーナーのクレジットカード情報22件とクレジットカード以外の情報が最大で約77,000件に上る。また流出の可能性があるクレジットカード情報は、ショップオーナーと購入者合わせて最大で約12,000件とのこと。

「「カラーミーショップ」における情報流出に関するご報告とお詫び」 |

| 1月26日 (金) |

セキュリティ事件 | 国内の仮想通貨交換事業者は、運営する仮想通貨取引所サービスにおいて、保有するNEMが不正に外部に送金されていたことを発表した。不正送金されたNEMは総額5億2,300万XEMで、保有者である約26万人が影響を受けた。後日、同社は日本円での補償実施を決定した。

「Coincheckサービスにおける一部機能の停止について」 「不正に送金された仮想通貨NEMの保有者に対する補償方針について」 |

| 1月29日 (月) |

脆弱性情報 | Cisco社は、提供するAdaptive Security Appliance(ASA)にリモートからのコード実行及びサービス運用妨害(DoS)の脆弱性(CVE-2018-0101)があるとして、修正バージョンをリリースした。本脆弱性は、攻撃者が細工したXMLパケットを送信することで、リモートから任意のコード実行やシステムの全権限取得が可能となり、さらに、当該機器のリロード及びVPN認証リクエスト処理の停止に伴うDoSが発生する。同社は2月5日に記事を更新し、当初の修正が不十分であること追記すると同時に、新しい修正バージョンを公開した。

“Cisco Adaptive Security Appliance Remote Code Execution and Denial of Service Vulnerability” |

| 1月29日 (月) |

脆弱性情報 | Mozilla Firefox 58.0.1が公開された。ブラウザUI上にサニタイズされていない出力が存在し、任意のコード実行が可能となる脆弱性(CVE-2018-5124)の1件が修正された。深刻度は最も高いCriticalとされている。

“Mozilla Foundation Security Advisory 2018-05” “Version 58.0.1, first offered to Release channel users on January 29, 2018” |

| 1月30日 (火) |

その他 | IPAは、2017年に発生した社会的な影響が大きかった情報セキュリティ事案について「個人」と「組織」の観点から10大脅威を選出した。上位2位までは「個人」、「組織」ともに昨年と変わらない結果だったが、「組織」では、3位にビジネスメール詐欺がランクインした。本脅威は、昨年末の大手航空会社の件が記憶に新しい。

「情報セキュリティ10大脅威 2018」 |

1. Graz University of Technology, ‘Meltdown and Spectre’(2018/1/3))https://meltdownattack.com/

2. 情報処理推進機構, ‘情報セキュリティ10大脅威 2018’(2018/1/30)https://www.ipa.go.jp/security/vuln/10threats2018.html