2017年12月観測レポートサマリー

2017年12月は日本国内で多数のDDoS攻撃が発生しました。IIJでも短時間の攻撃試行を観測しており、攻撃者が大規模な攻撃を行う前にテストを行っていたものと考えられます。ある攻撃者とみられる人物は、TwitterでDDoS攻撃を宣言するツイートを投稿し、いくつかのWebサイトでは実際に攻撃を受けたことが明らかになっています。なお、月末には、国内のWebサイトに対しAnonymousによるものとみられる攻撃事例もありました。

次に、Mirai亜種の感染状況については、11月に引き続いて12月も日本国内での感染活動を観測しています。特に、11月後半から12月にかけてmasuta系とakuma系が活発に活動していました。Miraiは主に組み込みLinuxをベースにしたIoT機器をターゲットにしたボットであり、日本国内では特定のブロードバンドルータの既知の脆弱性が話題となりました。しかし、Mirai亜種の感染対象は複数あることが確認されていますので、現在脆弱性が発表されている製品に限らず注意が必要です。

Webサイト経由のマルウェア感染については、正規のWebサイトが攻撃者によって改ざんされ、悪意あるJavaScriptが埋め込まれる事例を引き続き確認していますが、今月はWebサイトに表示される画像ファイルが改ざんされ、改ざんされた画像ファイル内に悪意あるサイトへのURLが埋め込まれている事例も確認しています。

また、当月は大手航空会社がビジネスメール詐欺にあったことが発表されました。ビジネスメール詐欺は、攻撃者がメールで取引先や役員などを装い、攻撃者の用意した口座に金銭を振り込ませるものです。国内では被害にあった航空会社のほかにも、別の航空会社も攻撃対象となっていたことが明らかになっていますが、担当者が取引先に確認したことで、未遂となりました。

DDoS攻撃の観測情報

2017年12月にIIJでは、1日あたり15.8件のDDoS攻撃を観測しており、最も大規模な攻撃は13.39Gbpsでした。短時間の攻撃試行を多数観測しており、攻撃者は本格的なDDoS攻撃を行う前に事前のテストを行っているものと考えられます。

DDoS攻撃には、回線容量に対する攻撃、サーバリソースに対する攻撃など多くの攻撃手法が存在し、攻撃対象となった環境の規模によって、その影響度合いが異なります。DDoS攻撃は、攻撃者にとって容易に行えるものであるため、一般の企業に対しても日常的に攻撃が発生するようになっています。

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJマネージドセキュリティサービスのうち、IIJ DDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

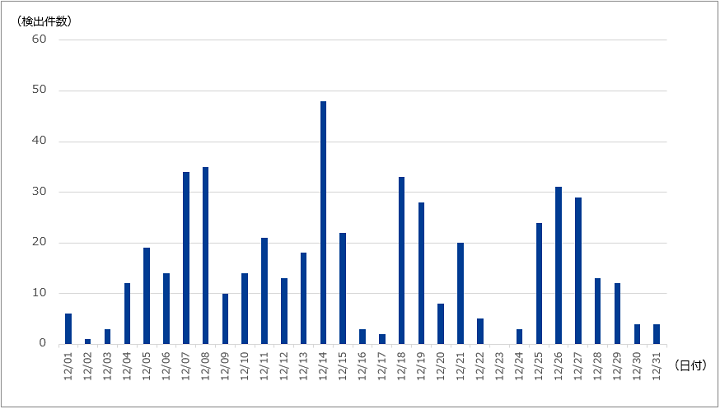

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は489件であり、1日あたりの件数は15.8件でした。期間中に観測された最も大規模な攻撃は、最大153万ppsのパケットによって13.39Gbpsの通信量を発生させました。この攻撃は主にDNS Amplificationによる攻撃でした。

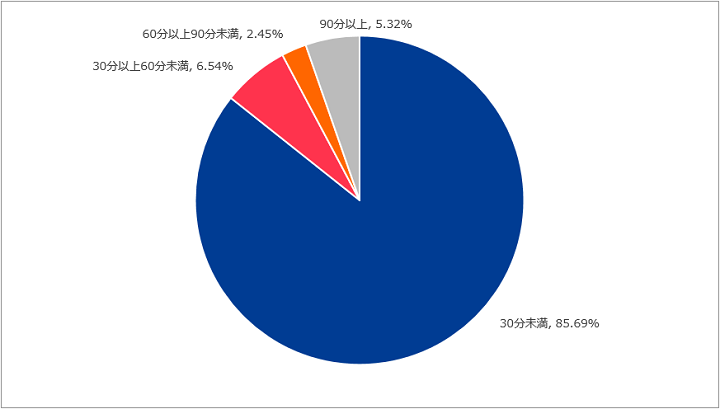

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が85.69%、30分以上60分未満が6.54%、60分以上90分未満が2.45%、90分以上が5.32%でした。今回最も長く継続した攻撃は14時間22分にわたるもので、主にICMPを用いて回線を埋める通信とDNS Amplificationによる、複合的な攻撃でした。

IIJマネージドセキュリティサービスの観測情報

2017年12月にIIJマネージドIPS/IDSサービスで観測した攻撃は先月と比べ、目立った攻撃傾向の変化はありませんでした。

本項では、IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービスおよびIIJマネージドファイアウォールサービスで検出した当月中の攻撃を取りまとめました。

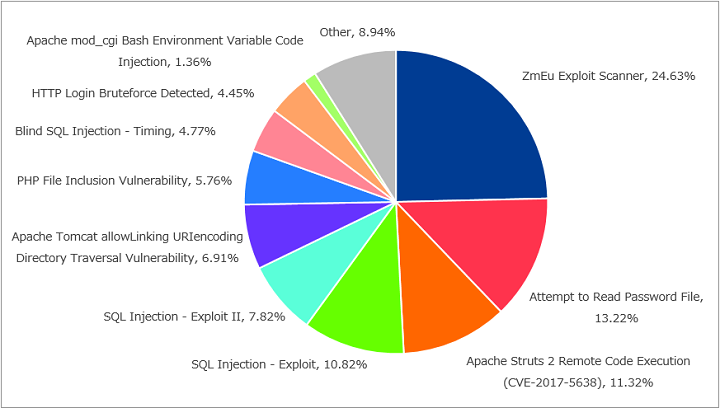

攻撃種別トップ10

以下に今回の対象期間で検出した、攻撃種別トップ10の割合を示します。

検知した攻撃のトップ10のうち、”ZmEu Exploit Scanner”、”Attempt Read Password File”、”Apache Struts 2 Remote Code Execution(CVE-2017-5638)”の3種類で全体の半数を占めます。”ZmEu Exploit Scanner”、”Attempt Read Password File”は直接侵入を試みる攻撃ではなく、脆弱性のスキャン行為となります。

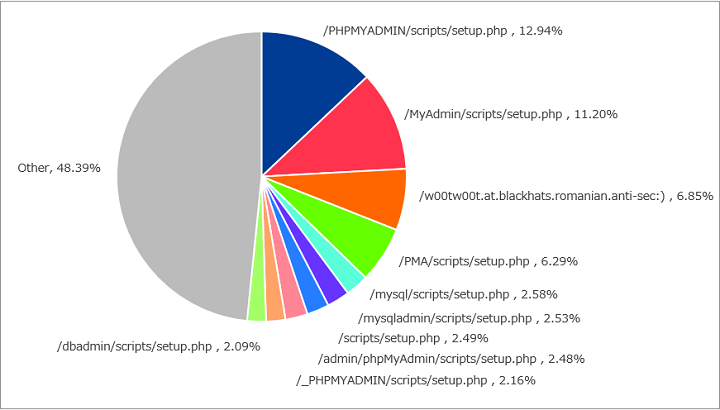

今回の対象期間中に最も多い攻撃である”ZmEu Exploit Scanner”は、MySQLの管理ソフトウェアであるphpMyAdminの脆弱性有無を確認します。

以下に今回の対象期間で検出した、ZmEu Exploit Scannerが攻撃対象としているURLパスの割合を示します。

phpMyAdminの古いsetup.phpには、リモートからコード実行が可能な脆弱性が存在します。通常、このファイルは公開されるべきではありませんが、Webサイトの管理者が意図せず公開している場合があり、攻撃の標的となります。

phpMyAdminに限らず、管理ソフトウェアや管理用インタフェースに対するアクセス不備が原因となって、セキュリティインシデントが発生する事例は数多くあります。ご利用中の管理ツールに対して、意図したアクセス制御が設定されているかご確認ください。

Apache Struts 2への攻撃

Apache Struts 2 への攻撃についても、直近の数か月間で目立った攻撃傾向の変化はありませんが、実際に攻撃者が使用するテクニックを紹介します。

Apache Struts 2脆弱性を狙った攻撃の内容は大きく2つあります。一つは、2017年11月7日に公開した、Apache Struts 2の脆弱性を狙った攻撃の観測情報で紹介したように、脆弱性の特徴から任意のコマンド(実際には存在しないコマンドやwhoami)の結果を、HTTPの応答結果で判断する方法です。

もう一つは、wgetコマンドやcurlコマンドを用いて、攻撃者のWebサイトに対して通信を発生させ、脆弱性有無を確認する方法です。

以下の例では、攻撃者は用意しておいたWebサーバに対して定期的に通信をさせることで、脆弱性の有無を確認します。

次の例では、Webサーバのiptablesを変更した上で通信を発生させるため、攻撃の成立には管理者権限が必要です。しかし、この通信も日常的に観測している攻撃通信であるため、実際に管理者権限で動作しているWebサーバが存在することが考えられます。

参考情報として、今回の対象期間中に観測された攻撃リクエスト中に含まれる、接続先アドレスの一部を示します。

5[.]188[.]87[.]12

221[.]229[.]204[.]182

wap[.]tfddos[.]net

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

Webサイト経由のマルウェア感染

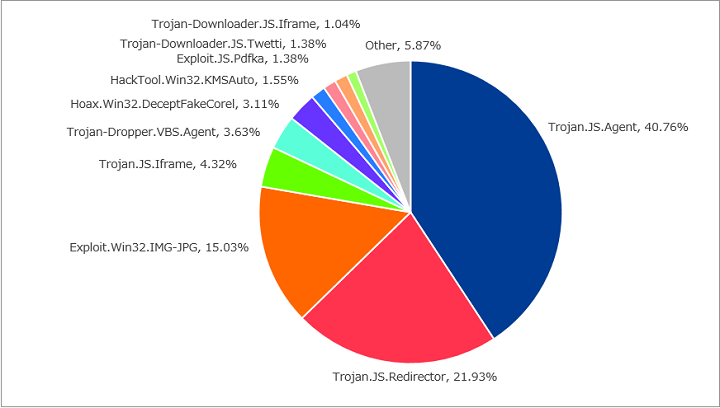

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

今回の対象期間ではJavaScriptを多く検出しています。その中でも”Exploit.Win32.IMG-JPG”で検出したファイルは、Webサイトに表示される画像が改ざんされたものでした。改ざんされた画像ファイル内には、悪意あるサイトへのURLが埋め込まれていました。

メール経由のマルウェア感染

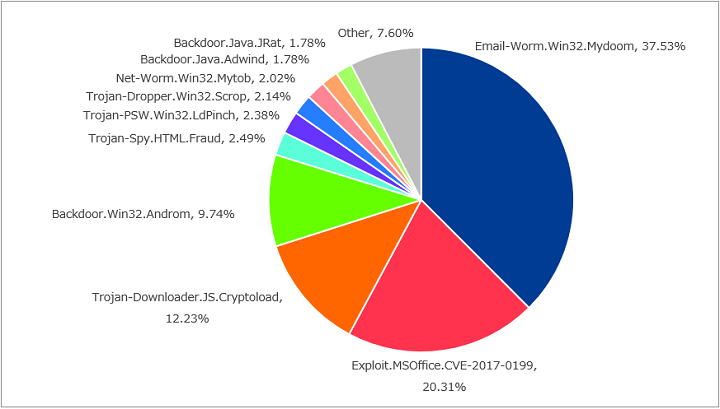

以下に今回の対象期間に検出した、メール経由のマルウェア種類の割合を示します。

Mydoomウィルスは定常的に検出しており、実際の件数はこれまでと変わらなかったものの、前月まで数多く検出していた他のマルウェアが減少したため、相対的に多くの割合を占める結果となりました。Mydoomは初めて確認されたのが2004年で、既にアンチウィルスソフトで検知されるワーム型のウィルスです。特徴として、メールを用いて更なる感染活動を実行します。

セキュリティインシデントカレンダー

IIJでは日々、セキュリティに関連した情報を収集しています。

以下に、2017年12月の主要なトピックとセキュリティ関連情報を記載します。

ビジネスメール詐欺

日本時間12月20日に、大手航空会社が複数回に渡り、詐欺メールの被害にあったことを公表しました。本物を装った航空機のリース料請求のメールを受け取り、支払いに応じてしまったとのことです。詐欺メールの文面は取引先の担当者を装った内容であり、送信元メールアドレスが本物のメールアドレスとは1文字違いのアドレスであったと、一部では報道されています。同様のメールは、別の航空会社にも送信されていたことが公表されています。こちらの会社は担当者が取引先にメールについて確認をとったため、被害はなかったとしています。米国のインターネット犯罪苦情センター(IC3)によると、2013年1月から2016年12月にかけて、全世界における同様の振り込み詐欺の事例は4万件以上、被害総額は5億ドル以上に上るとのことです[1]。以上のことから、国内での被害が広範囲に及ぶことが予想され、独立行政法人 情報処理推進機構(IPA)からも注意喚起が出ています[2]。

今回の手法はビジネスメール詐欺と呼ばれており、攻撃者がメールで取引先や役員などを装い、攻撃者の用意した口座に金銭を振り込ませるものです。多くのビジネスメール詐欺で用いられるメールは、送信元メールアドレスやメール本文などが偽装されます。例えば、送信元メールアドレスでは正規のメールアドレスから1文字変更したものやフリーメールアドレスを利用し、本物に似せたメールアドレスを作成する事例があります。また、メール本文は特定の企業や人物になりすましたもので送金を要求する文章であったり、振込先が記載されています。十分な確認が無くては気付くことが難しい事例が多く、このようなメールを受信した際には注意が必要です。

ビジネスメール詐欺のなりすましメールは、送信元メールアドレスやメール本文などを注意して確認する必要があります。送信元メールアドレスが詐称されている場合は、SPF(Sender Policy Framework)やDKIM(DomainKeys Identified Mail)などの認証技術を利用することで対策できます。しかし、そのような認証技術を利用しても正当な通信先のメールクライアントなどが、何らかの形で不正利用されていたり、フリーメールで本物に似せたメールアドレスを作成されていたりした場合は、正当なメールアドレスとして判定される場合があります。被害にあった航空会社の例では、通常とは異なる振込先への入金依頼があったと一部では報道されています。そのような違和感を感じた場合は、相手にメール以外の手法で確認したり、メール内容を複数人で確認するなど、攻撃の可能性があることを意識する必要があると言えます。ビジネスメール詐欺の対策について、例えばIPAが「ビジネスメール詐欺「BEC」に関する事例と注意喚起[3]」を公開しています。まずはこのような攻撃が存在することをご認識いただき、ユーザへの教育を含めて周知していただくことをお勧めいたします。

Palo Alto Networks社 PAN-OSの管理画面の脆弱性

米国時間、12月14日に米Palo Alto Networks社のPAN-OSにリモートからの任意コード実行が可能な脆弱性(CVE-2017-15944)が発見されました[4]。対象バージョンは6.1.19より古い6.1.x系、7.0.19より古い7.0.x系、7.1.14より古い7.1.x系です。一部セキュリティベンダーがこの脆弱性の検証レポートを公開しており、IIJでも脆弱性の悪用が可能であることを確認しています。

本脆弱性はPAN-OSの管理画面における複数の脆弱性を組み合わせたものであり、攻撃者はPAN-OSの管理画面にアクセスすることができれば、任意のコードを実行させることができます。現在はPalo Alto Networks社から、脆弱性が修正されたバージョンが公開されています。該当バージョンをご使用の場合はソフトウェアの更新を推奨します。また、パッチが適用できない環境でも管理画面へのアクセス制御をすることで対応することができます。例えば、管理画面へのアクセスは内部ネットワーク、かつ、管理端末などの特定端末からのアクセスのみ許可することで、外部からの攻撃を防止することができます。

複数のWebサイトへのDDoS攻撃

日本時間、12月9日以降に複数のWebサイトで通信障害が発生しました。攻撃者はDDoS攻撃を宣言するツイートを投稿し、その内いくつかのWebサイトでは実際に通信障害が発生したことが確認されています。攻撃はその後も継続しており、12月25日には国外のWebサイトも攻撃していると宣言しています。また、DDoS攻撃に成功したとする疎通確認のスクリーンショットを、Twitter上に投稿しています。さらにTwitter上で攻撃依頼を受け付けており、それに基づく攻撃を実施したとも宣言しています。

また、12月下旬頃にはAnonymousによるものと思われる攻撃も確認されています。反捕鯨活動を主張しており、鯨肉を取り扱う商店、卸売市場関連団体、フェリー会社などの海に関連する国内のWebサイトを狙った攻撃が成功したとするスクリーンショットを、Twitter上に投稿しています。

公開Webサイトがサービス妨害攻撃に狙われた場合、対策に時間を要したり、公開Webサイトの内容に依っては販売機会などの損失が生じたりする場合があります。攻撃の対策方法について、例えば独立行政法人 情報処理推進機構(IPA)から「サービス妨害攻撃の対策等調査[5]」が公開されていますので、あわせてご参照ください。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月2日 (土) |

セキュリティ事件 | DOSバッチファイル(.bat)を用いた、バンキングマルウェアのドロッパーが発見された。ドロッパーによく使用される言語の例として、VBS、JavaScript、Microsoft Officeのマクロ機能が挙げられるが、本ドロッパーはDOSバッチとして実装されている点が特徴である。ブラジルの9つの銀行を狙ったものであり、UTF-16の中国語エンコードを用いて内容が秘匿されている。記事によると、Virus Totalを用いた評価において、記事作成時点では58エンジン全てのエンジンが当該バッチを問題の無いファイルとして判定したとのこと。 “Phishing campaign uses old “.bat” script to spread banking malware – and it is flying under the radar” https://isc.sans.edu/forums/diary/Phishing+campaign+uses+old+bat+script+to+spread+banking+malware+and+it+is+flying+under+the+radar/23091/ |

| 12月4日 (月) |

脅威情報 | 連邦捜査局(FBI)は、Andromeda(Gamarue)ボットネットを摘発、解体したと発表した。捜査にあたり、ドイツ連邦共和国のリューネブルク中央刑事捜査監察官、ユーロポールの欧州サイバー犯罪センター(EC3)、共同サイバー犯罪対策タスクフォース(J-CAT)、欧州司法機構および民間企業パートナーシップとの緊密な連携があったとのこと。 “ANDROMEDA BOTNET DISMANTLED IN INTERNATIONAL CYBER OPERATION” https://www.europol.europa.eu/newsroom/news/andromeda-botnet-dismantled-in-international-cyber-operation |

| 12月5日 (火) |

脆弱性情報 | 独TeamViewer社は、マウスコントロールの奪取や役割切り替え機能からシステムの乗っ取りが可能な脆弱性を公表し、修正版を公開した。 “TeamViewer Releases Hotfix for Permission Hook Vulnerability” https://www.teamviewer.com/en/company/press/teamviewer-releases-hotfix-for-permission-hook-vulnerability/ |

| 12月5日 (火) |

脆弱性情報 | Palo Alto Networks社は、同社が提供するOSに任意のコードが実行可能な脆弱性(CVE-2017-15944)が存在することを公表した。対象はPAN-OSバージョン6.1.18以前、7.0.18以前、7.1.13以前であり、管理インターフェースから認証を回避し、リモートからのコード実行が可能である。同社は、他の脆弱性も併せて修正した更新プログラムを提供している。 “Vulnerability in PAN-OS and Panorama on Management Interface” https://securityadvisories.paloaltonetworks.com/Home/Detail/102 |

| 12月5日 (火) |

セキュリティ事件 | Kromtechは、テルアビブ(イスラエル)を拠点とするスタートアップ企業が提供するキーボードアプリ「ai.type」のユーザ3100万人超の個人情報がインターネットから誰でも閲覧可能な状態であったことを公開した。原因は、ユーザ情報を格納したデータベースの設定ミスだと見られる。当該アプリは端末へのフルアクセス権限を要求し、電話番号やフルネームといった個人情報を記録していたと見られる。理論的には、インストールした全ユーザの情報がインターネット上で公開されていたことになる。 “Virtual Keyboard Developer Leaked 31 Million of Client Records” https://mackeepersecurity.com/post/virtual-keyboard-developer-leaked-31-million-of-client-records |

| 12月6日 (水) |

脆弱性情報 | Microsoft社は、Microsoft Malware Protection Engineの脆弱性(CVE-2017-11937)に対する更新プログラムを公開した。特別に細工されたファイルを脆弱性のあるエンジンにてスキャンさせることで、リモートからのコード実行が可能となる。 「CVE-2017-11937 | Microsoft Malware Protection Engine のリモートでコードが実行される脆弱性」 https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2017-11937 |

| 12月7日 (木) |

観測情報 | IIJは、マルウェア活動観測プロジェクトにおいて、国内においてMirai亜種によるスキャン通信数が11月から急増したと発表した。 「国内における Mirai 亜種の感染急増 (2017年11月の観測状況)」 https://sect.iij.ad.jp/d/2017/12/074702.html 「日本国内における Mirai 亜種の感染状況 (2017年12月)」 https://sect.iij.ad.jp/d/2018/01/091843.html |

| 12月7日 (木) |

脆弱性情報 | 30以上のメールクライアントにおいて、メール送信者の偽装やコードインジェクション攻撃を可能とする脆弱性「Mailsploit」が公開された。SMTPの仕様上、メールヘッダではASCII文字のみが利用可能であるが、多くのメールクライアントではここに制御文字が挿入されると、その文字以降がユーザに対して表示されなくなる。 これを利用し、例えばメールヘッダに含まれるFrom情報と、メールクライアント上で表示される送信元メールアドレスを異なるものにすることが可能である。メールヘッダのFrom情報を検証する手法として「DKIM」があるが、「[偽装メールアドレス][制御文字]@[攻撃者のドメイン(DKIM検証可)]」など攻撃者がメールヘッダのFrom情報にDKIMの検証が成功するドメインを設定し、メールクライアント上に表示させる偽装メールアドレスを設定することで、偽装メールアドレスのDKIM検証が成功したように見せかけることが可能である。 また、本手法を用いてメールヘッダ内にJavaScriptなどのコードを含むことで、Webメールなどに対するコードインジェクション攻撃も可能である。本件が公表されて以降、各メールクライアントの更新版が順次公開されている。 “MAILSPLOIT” https://www.mailsploit.com/index |

| 12月7日 (木) |

脆弱性情報 | OpenSSLの脆弱性が2件公開された。OpenSSL単独の脆弱性として捉えた場合は、深刻度「中」の脆弱性1件(CVE-2017-3737)と、深刻度「低」の脆弱性1件(CVE-2017-3738)である。但し、OpenSSLを使用するアプリケーションの1つであるJavaScriptライブラリ「Node.js」では、CVE-2017-3737が用いられることで攻撃者によるTLS認証と暗号化を回避してTLSやHTTP2を使用したアプリケーションデータの送信が可能となる。こちらの深刻度はOpenSSLとは異なり、「高」となることが確認されている。 “OpenSSL Security Advisory [07 Dec 2017]” https://www.openssl.org/news/secadv/20171207.txt “Data Confidentiality/Integrity Vulnerability, December 2017” https://nodejs.org/en/blog/vulnerability/december-2017-security-releases/ |

| 12月7日 (木) |

脆弱性情報 | Mozilla Firefox 57.0.2、Mozilla Firefox ESR 52.5.2がリリースされた。WebGLに使用されるANGLEグラフィックスライブラリのバッファオーバーフローの脆弱性などが修正された。 “Version 57.0.2, first offered to Release channel users on December 7, 2017” https://www.mozilla.org/en-US/firefox/57.0.2/releasenotes/ “Data Confidentiality/Integrity Vulnerability, December 2017” https://www.mozilla.org/en-US/firefox/52.5.2/releasenotes/ |

| 12月10日 (日) |

セキュリティ事件 | DDoS攻撃による、Webサイトへの接続障害が発生。攻撃は月末にかけて不定期に発生しており、国内外の複数Webサイトやサービスが狙われている模様。 |

| 12月12日 (火) |

脆弱性情報 | Adobe Flash Playerの更新パッケージが公開された。本パッケージでは、グローバル設定が意図せずリセットされる脆弱性が修正された。 “Security updates available for Flash Player | APSB17-42” https://helpx.adobe.com/security/products/flash-player/apsb17-42.html |

| 12月13日 (水) |

脆弱性情報 | 複数のTLS実装において、Bleichenbacher攻撃対策が不十分である問題が報告された。この攻撃は19年前に指摘されており、「Bleichenbacher攻撃の再来」を意味するフレーズ(Return Of Bleichenbacher’s Oracle Threat)の頭文字である、「ROBOT攻撃」と命名された。特定条件時にサーバが返すエラーメッセージにより、サーバが持つTLS秘密鍵を用いて、RSAの復号及び署名が可能となる脆弱性が存在する。これにより、第三者によって暗号化された通信が解読される可能性があるとのこと。影響リストには複数の主要ベンダの製品も記載されており、大手SNSやインターネット決済サービスも影響を受けることが確認されている。 “Return Of Bleichenbacher’s Oracle Threat” https://robotattack.org/ |

| 12月13日 (水) |

脆弱性情報 | Microsoft社は、2017年12月のセキュリティ更新プログラムを公開した。 「2017 年 12 月のセキュリティ更新プログラム (月例)」 https://blogs.technet.microsoft.com/jpsecurity/2017/12/13/201712-security-updates/ |

| 12月13日 (水) |

セキュリティ事件 | 放送大学のアカウントが不正利用され、不特定多数のメールアドレス宛に14万3千回の迷惑メール送信が行われていたことが明らかになった。情報基盤システムの構築過程で作成されたアカウントのパスワードが適切に設定されておらず、脆弱であったことが原因とされている。 「放送大学への不正アクセスによる迷惑メールの送信について」 http://www.ouj.ac.jp/hp/o_itiran/2017/pdf/291213.pdf |

| 12月13日 (水) |

セキュリティ事件 | 米司法省は、米国在住の20-21歳の3人をコンピュータ詐欺およびMiraiボットネットの不正使用の違反について共謀したとして起訴し、有罪としたと発表した。3人は、2016年夏から秋にかけて、IoT機器で強力なボットネットを作成したとされている。これらのIoT機器は、所有者に無断でMiraiに感染させ、制御したと見られる。 “Justice Department Announces Charges and Guilty Pleas in Three Computer Crime Cases Involving Significant DDoS Attacks” https://www.justice.gov/opa/pr/justice-department-announces-charges-and-guilty-pleas-three-computer-crime-cases-involving |

| 12月14日 (木) |

脆弱性情報 | Google Chrome 63.0.3239.108が公開された。 “Stable Channel Update for Desktop” https://chromereleases.googleblog.com/2017/12/stable-channel-update-for-desktop_14.html |

| 12月15日 (金) |

脆弱性情報 | Keeper Security社は、同社が12月8日に提供を開始したパスワード管理ツール「Keeper」のブラウザ拡張機能アップデート(バージョン11.3)に、パスワードの詐取が可能な脆弱性があることを公表した。本脆弱性は、Google社の研究者であるTavis Ormandy氏の指摘により発覚し、12月15日に問題の機能を削除した修正版が公開された。 “Update for Keeper Browser Extension 11.4.4” https://blog.keepersecurity.com/2017/12/15/update-for-keeper-browser-extension-v11-4/ |

| 12月19日 (火) |

脅威情報 | JPCERT/CCや情報通信研究機構(NICT)からMirai亜種の感染活動に関する情報が公開された。Miraiの特徴を持つパケットは10月31日ごろから増加しており、感染拡大には既知の脆弱性(CVE-2014-8361)が悪用されているとのこと。送信元ホストの多くで、ロジテック社製ブロードバンドルータが含まれていることが確認された。また、11月23日ごろから確認されている類似の攻撃は、Huawei社製ブロードバンドルータに脆弱性が存在する可能性が高いとのこと。 JPCERT/CC「Mirai 亜種の感染活動に関する注意喚起」 https://www.jpcert.or.jp/at/2017/at170049.html 「ルータ製品の脆弱性を悪用して感染を広げる Mirai の亜種に関する活動(2017-12-19)」 http://www.nicter.jp/report/2017-01_mirai_52869_37215.pdf |

| 12月20日 (水) |

セキュリティ事件 | 日本の航空会社において、架空請求詐欺の被害が発生したことが発表された。架空の請求書は、送信者が取引先担当者名になっており、正規の請求書の訂正版を装うなど、巧妙な手段が用いられていた。別の日系航空会社では、同様のメールが届いていたが、振り込み先口座が凍結されているなどしたため、被害は免れたとのこと。被害にあった会社は、12月20日までに警視庁や振込先銀行のある香港の警察、米連邦捜査局(FBI)に被害届を出した。 |

| 12月20日 (水) |

セキュリティ事件 | ルーマニア警察やオランダ警察など、6組織の捜査協力により実施されたオペレーションBakoviaによって、スパムメールでランサムウェアCTB-Locker(別名Critroni)を拡散していたルーマニア人3人を逮捕した。また、米国シークレットサービスの捜査により、ランサムウェアCerberを配信していた同じルーマニアの犯罪グループの2人が、出国直前に逮捕された。 “FIVE ARRESTED FOR SPREADING RANSOMWARE THROUGHOUT EUROPE AND US” https://www.europol.europa.eu/newsroom/news/five-arrested-for-spreading-ransomware-throughout-europe-and-us |

| 12月22日 (金) |

脆弱性情報 | Thunderbird 52.5.2が公開された。Mailsploitに関連する脆弱性の修正が含まれる。 “Version 52.5.2, first offered to Release channel users on December 22, 2017” https://www.mozilla.org/en-US/thunderbird/52.5.2/releasenotes/ |

| 12月26日 (火) |

その他 | 総務省の「円滑なインターネット利用環境の確保に関する検討会」は、検討内容の取りまとめとして「対応の方向性(案)」を公開した。近年多発する各種サイバー攻撃により、公開Webサーバや利用者の設備に負荷が生じるなどによりサービスの利用に影響が生じることが増えていることから、「インターネットを円滑に利用するための環境」を確保することが課題として挙げられている。12/27からは検討された案に対する、パブリックコメントが募集された。 「円滑なインターネット利用環境の確保に関する検討会対応の方向性(案)に対する意見募集」 http://www.soumu.go.jp/menu_news/s-news/01kiban18_01000034.html |

| 12月26日 (火) |

その他 | TP-Link社は、同社製無線LAN中継器により高頻度のNTPクエリが発生することを公表した。Ctrl blogによると、TP-Link社のファームウェアは5秒毎に6回のDNSリクエストと1回のNTPクエリを送信する仕様になっており、1回の通信量は1.38KB程度であるが、月間で715MBに達するという。該当機器の通信先NTPサーバはファームウェア内で指定されており、ユーザーが通常の手段で変更することは不可能である。TP-Link社はNTPサーバ提供元と連絡の上、負荷軽減に取り組んでいるとのこと。 「TP-Link製無線LAN中継器によるNTPサーバーへのアクセスに関して」 http://www.tp-link.com/jp/news-details-17792.html “TP-Link repeater firmware squanders 715 MB/month” https://www.ctrl.blog/entry/tplink-aggressive-ntp “Latest TP-Link updates resolve NTP data squandering firmware issue” https://www.ctrl.blog/entry/ntplink-fixed |

1. Internet Crime Compliant Center (IC3), ‘BUSINESS E-MAIL COMPROMISE

E-MAIL ACCOUNT COMPROMISE THE 5 BILLION DOLLAR SCAM’(2017/5/4)https://www.ic3.gov/media/2017/170504.aspx

2. 情報処理推進機構, ‘【注意喚起】偽口座への送金を促す“ビジネスメール詐欺”の手口’(2017/4/3)https://www.ipa.go.jp/security/announce/20170403-bec.html

3. [PDF] 情報処理推進機構, ‘ビジネスメール詐欺「BEC」に関する事例と注意喚起’(2017/4/3)https://www.ipa.go.jp/files/000058478.pdf

4. Palo Alto Networks, ‘CVE-2017-15944’(2018/1/6)https://securityadvisories.paloaltonetworks.com/Home/Detail/102

5. 情報処理推進機構, ‘サービス妨害攻撃の対策等調査’(2010/12/16)https://www.ipa.go.jp/files/000014123.pdf