2017年11月観測レポートサマリー

まず、DDoS攻撃について、前月に比べて攻撃回数が42%増加しており、特に短い時間の攻撃が増加しています。多数の攻撃を誘発するような動静情報は見られていないため、単に攻撃の効果の有無を確認するための試行が増加したものと考えられます。

次に、脆弱性を狙った攻撃について、Apache Struts 2を狙った攻撃が継続して発生しています。新たな脆弱性の公表はありませんでしたが、既知の脆弱性を狙っていることが確認されています。IIJでは、複数の国を送信元として、これまでと異なる傾向のApache Struts 2に対する攻撃を観測しています。この攻撃は2017年3月に公開された「CVE-2017-5638/S2-045」の脆弱性を狙ったものです。

また、Webサイト経由のマルウェア感染については、正規のWebサイトが攻撃者によって改ざんされ、悪意あるJavaScriptが埋め込まれる事例を引き続き確認しています。

さらに、メール経由のマルウェア感染では、Officeドキュメントに悪意あるスクリプトが埋め込まれていたものが多数を占めましたが、「CVE-2017-0199」などの脆弱性を狙った攻撃も観測しています。

当月公表された新たな脆弱性については、macOS High Sierraの特定バージョンに対して、管理者アカウント「root」で、パスワード無しでログインできてしまうものがありました。また、Microsoft社が11月のセキュリティ更新プログラムで修正した「CVE-2017-11882」は攻撃コードが公開されており、既に攻撃者によって悪用されています。セキュリティ関連事件では、米国企業が昨年発生した大規模情報漏えい事件について公表したことが話題となりました。

DDoS攻撃の観測情報

2017年11月のDDoS攻撃は、攻撃回数が前月に比べて42%増の843回となり、継続時間が30分未満の短時間の攻撃が増えています。

DDoS攻撃には、回線容量に対する攻撃、サーバリソースに対する攻撃など多くの攻撃手法が存在し、攻撃対象となった環境の規模によって、その影響度合いが異なります。DDoS攻撃は、攻撃者にとって容易に行えるものであるため、一般の企業に対しても日常的に攻撃が発生するようになっています。

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJマネージドセキュリティサービスのうち、IIJ DDoSプロテクションサービスで検出した当月中のDDoS攻撃を取りまとめました。

攻撃の検出件数

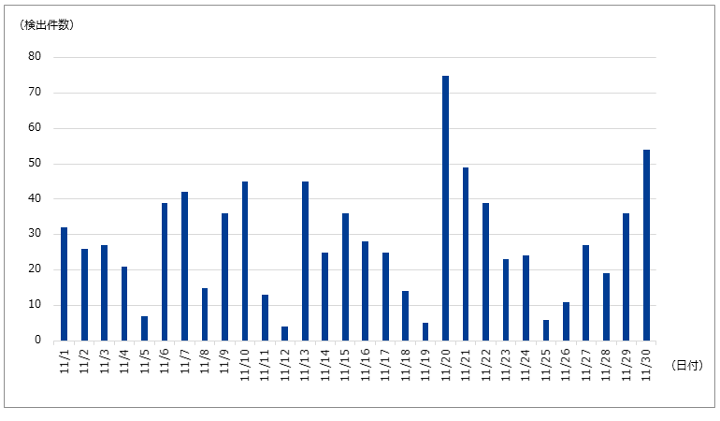

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は843件であり、1日あたりの件数は28.1件でした。期間中に観測された最も大規模な攻撃は、最大82万ppsのパケットによって8.93Gbpsの通信量を発生させました。この攻撃には複合的な攻撃手法が用いられており、主にIP FragmentationおよびUDPを悪用して回線を埋める UDP Floodによる攻撃でした。

攻撃の継続時間

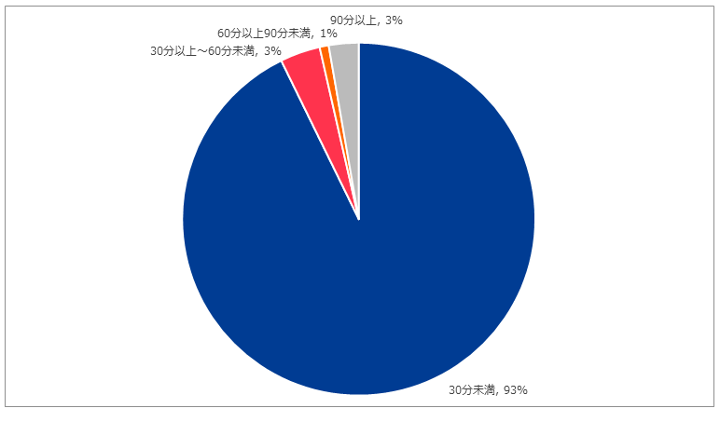

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

攻撃の継続時間は、30分未満が93%、30分以上60分未満が3%、60分以上90分未満が1%、90分以上が3%でした。継続時間が30分未満の攻撃については、2017年9月が86%、2017年10月が85%でしたが、今月は90%を超える結果となりました。今回最も長く継続した攻撃は6時間23分にわたるもので、UDPを用いて回線を埋める通信が20ヶ国以上から送信されていました。

IIJマネージドセキュリティサービスの観測情報

インターネット上には、古いソフトウェアを更新しておらず脆弱性に対処していないサーバが多く存在するため、攻撃者は新しい脆弱性を利用しなくても、これらのサーバには容易に侵入することができます。攻撃者は、日常的にこのような容易に侵入できるサーバを調査しており、IIJではこうした脆弱なサーバの探索の試みを検出、防御しています。

その中でも、Apache Struts 2の脆弱性を狙った調査行為は継続して観測されています。2017年3月に公開された「CVE-2017-5638/S2-045」は攻撃によく利用されている脆弱性の1つですが、同脆弱性を狙った攻撃について、当月中に変化が見られました。

本項では、IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービスおよびIIJマネージドファイアウォールサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出数

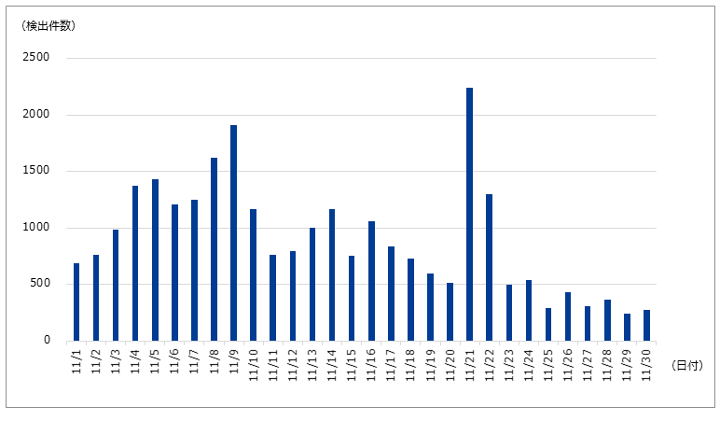

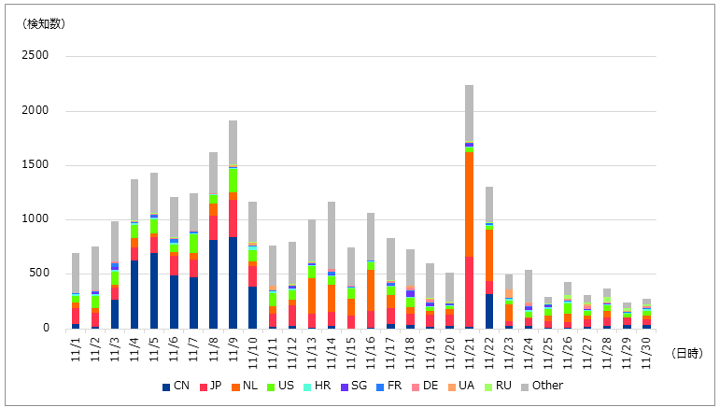

以下に今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示します。

今回の対象期間における件数が最大であった11月21日の攻撃は、送信元がオランダ(NL)であることを確認しています。詳細は「送信元の国別検知数」に記載します。

攻撃種別トップ10

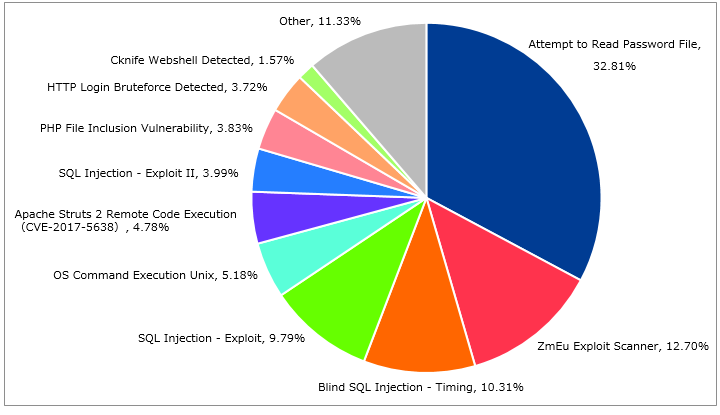

以下に今回の対象期間で検出した、攻撃種別トップ10の割合を示します。

検知した攻撃のトップ10のうち、”Attempt to Read Password File”、”ZmEu Exploit Scanner”、”Blind SQL Injection”の3種別で全体の半数を占めます。これらは直接侵入を試みる攻撃ではなく、脆弱性のスキャン行為と考えられます。

各攻撃の内容は、以下の通りです。

| Attempt to Read Password File | 対象ホストのパスワードファイル(例:/etc/passwd ファイル)を読み取ることを目的とした攻撃 |

| ZmEu Exploit Scanner | ZmEu(ズメウ)と呼ばれる脆弱性調査ツールを用いた、Webサーバに対する調査行為 |

| Blind SQL Injection | SQL Injectionの一種であり、SQLクエリにより、テーブル名、フィールド名などデータベース定義を解析する攻撃 |

| SQL Injection | Webサーバが実行するSQLクエリに対し、外部から不正なSQLクエリを挿入する攻撃 |

| OS Command Execution Unix | アプリケーションの脆弱性を用いて、任意のOSコマンドをリモートから実行する攻撃 |

| Apache Struts 2 Remote Code Execution | WebアプリケーションフレームワークであるApache Struts 2の脆弱性を悪用して、任意のコードをリモートから実行する攻撃 |

| PHP File Inclusion Vulnerability | PHPのファイル呼び出しにおける脆弱性を利用して、任意のコードをリモートから実行する攻撃 |

| HTTP Login Bruteforce Detected | ユーザ名やパスワードに対する総当たり攻撃や辞書攻撃 |

| Cknife Webshell Detected | Cknifeと呼ばれるWebシェルを用いて、任意のコードをリモートから実行する攻撃 |

送信元の国別検知数

以下に今回の対象期間で検出した、1サイトあたりの攻撃送信元の国別検知数を示します。

今回の対象期間中には、送信元が中国(CN)からの攻撃を11月3日から10日にかけて多数観測しました。観測した攻撃の多くは”Attempt to Read Password File”であり、対象ホストのパスワードファイルを読み取る攻撃でした。

11月21日と22日に観測した多数の攻撃は、送信元がオランダ(NL)でした。この攻撃の多くは”ZmEu Exploit Scanner”であり、”ZmEu Exploit Scanner”は、MySQLの管理ソフトウェアであるphpMyAdminの脆弱性有無を確認します。phpMyAdminに限らず、管理ソフトウェアや管理用インタフェースに対するアクセス不備が原因となって、セキュリティインシデントが発生する事例は数多くあります。ご利用中の管理ツールに対して、意図したアクセス制御が設定されているかご確認ください。

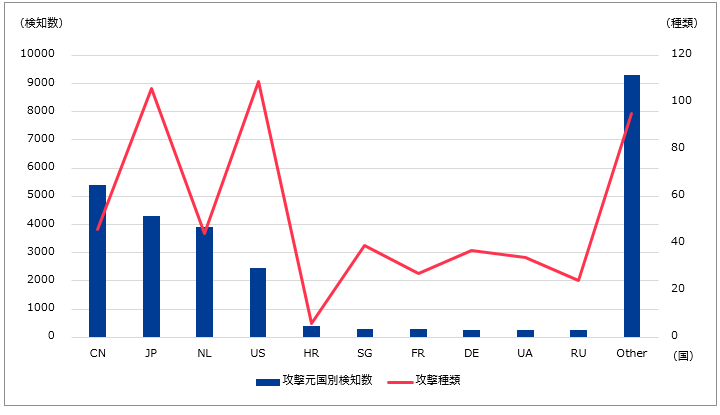

攻撃の検知数と種類

以下に今回の対象期間で検出した、1サイトあたりの攻撃送信元の国別検知数と種類数を示します。

攻撃送信元の上位4ヵ国は中国(CN)、日本(JP)、オランダ(NL)、米国(US)でした。検知した攻撃の種類と通信の特徴より、脆弱性を調査するための試みである可能性が考えられます。

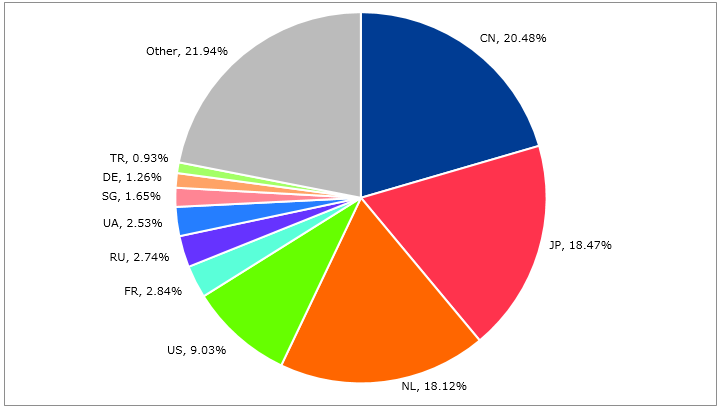

SQLインジェクション攻撃の動向

SQLインジェクション攻撃とは、Webサーバに対するリクエスト内にSQLコマンドを含ませ、その背後に配置されているデータベースを操作する攻撃です。この攻撃は、データベースの内容を閲覧、改ざんすることにより、機密情報の入手やWebコンテンツの書き換えを行うことが可能です。

以下に今回の対象期間で検出した、SQLインジェクション攻撃の送信元国別検知数の割合を示します。

今回の対象期間中に検知したSQLインジェクション攻撃において、中国(CN)、日本(JP)、オランダ(NL)、米国(US)を送信元とするIPアドレスからの攻撃が6割以上を占めています。

SQLインジェクション攻撃件数の上位国と、上述した攻撃検知件数全体の上位国が一致していることから、攻撃者が日常的に行っている脆弱性を調査する試みにSQLインジェクション攻撃が含まれていることがわかります。

検知した攻撃には、SQLインジェクションのテストツールとして有名な”sqlmap”を悪用したものが多数含まれていました。一般に広く知られた脆弱性検査ツールを、攻撃者も用いることを確認しています。

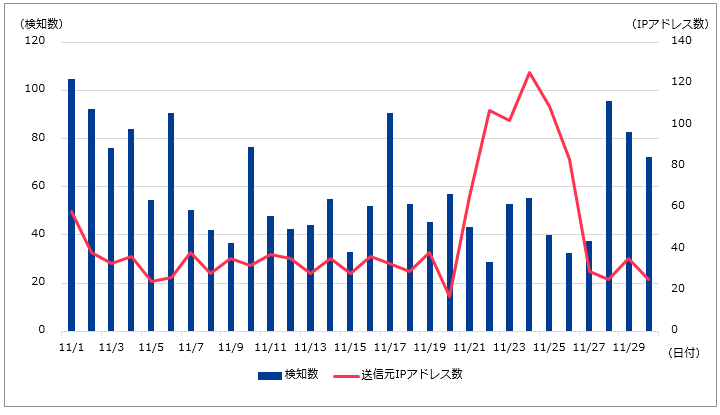

Apache Struts 2への攻撃の動向

Apache Struts 2はJavaで動作するWebアプリケーションフレームワークであり、Apache Tomcatなどのアプリケーションサーバ上で動作します。Apache Struts 2は、公開Webサーバで広く利用されています。

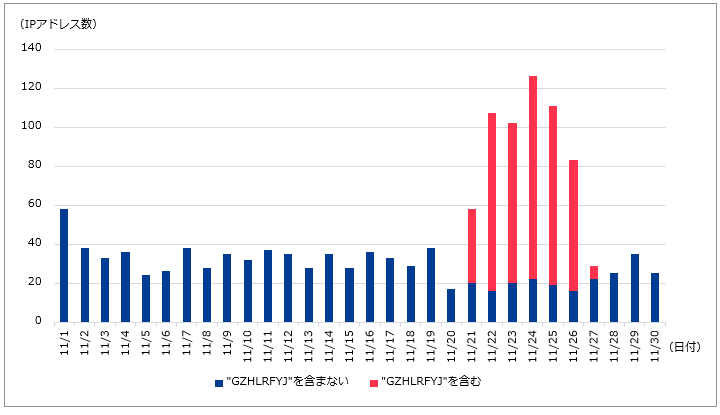

2017年10月下旬に急増した「CVE-2017-5638/S2-045」脆弱性の攻撃を対象に調査したところ、11月21日から27日にかけて送信元のIPアドレス数の増加を確認しました。最大で100程度の送信元IPアドレスの数を確認しています。

以下に、1サイトあたりの「CVE-2017-5638/S2-045」脆弱性を狙った攻撃の検知件数と送信元IPアドレス数を示します。

11月21日から27日にかけて観測した「CVE-2017-5638/S2-045」脆弱性を用いた攻撃コードには、共通して”GZHLRFYJ”という特定文字列が含まれていることを確認しています。また、これらの攻撃の送信元は、Apache Struts 2への攻撃をよく行っている、クロアチアや中国といった国ではなく、20カ国以上に分散していることを確認しています。

以下に、「CVE-2017-5638/S2-045」における特定文字列を含む攻撃の送信元IPアドレス数を示します。

攻撃には、以下に示すようにHTTPヘッダのContent-Type:フィールドの中に特定文字列が含まれています。

本攻撃が成功すると、HTTP応答ヘッダに特定文字列が挿入されて返ってきます。この応答により、攻撃者は「CVE-2017-5638/S2-045」脆弱性を有するWebサーバであることを確認できます。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

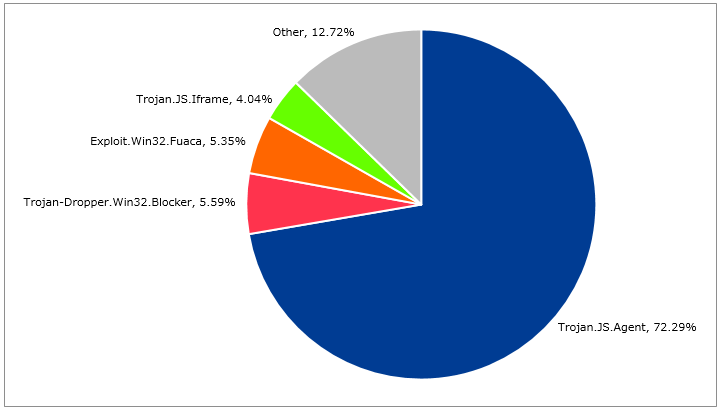

Webサイト経由のマルウェア感染

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

今回の対象期間中に検出したマルウェアの多くは、悪意あるJavaScriptによるものでした。Webサイトの改ざんによるJavaScriptの埋め込みを確認しています。

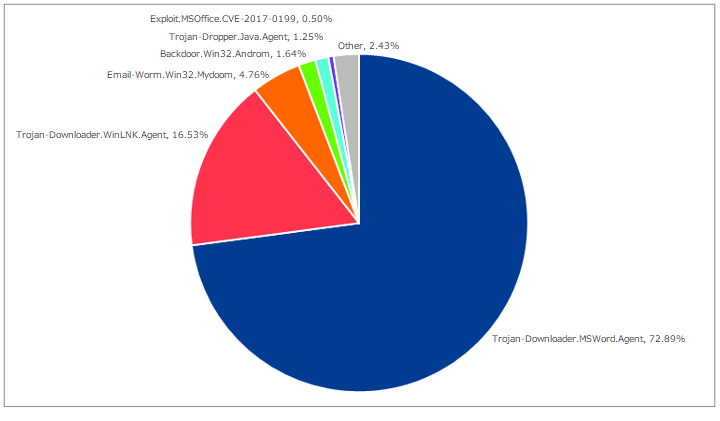

メール経由のマルウェア感染

以下に今回の対象期間に検出した、メール経由のマルウェア種類の割合を示します。

今回の対象期間中に検出したマルウェアは、その多くがOfficeドキュメントの中に悪意あるVBScriptを埋め込んだものです。2017年10月に多く検出した”Trojan-Downloader.MSWord.Agent”は、11月も引き続き検知数が多いことを確認しています。

その他、2017年4月に公開されたMicrosoft Officeの脆弱性である、CVE-2017-0199を悪用するものを観測しています。企業などセキュリティパッチの適用をコントロールしている環境では、クライアントのパッチ管理が正しく行われていることをご確認ください。セキュリティパッチの適用が失敗している場合もありますので、Windows Updateの最終適用日時もあわせてご確認ください。

Officeドキュメントを用いたマルウェア感染では、多くの場合に「保護ビュー」で「編集を有効にする」操作を、利用者が行う必要があります。したがって、安易に「編集を有効にする」をクリックしないことで、マルウェア感染のリスクを下げることができます。

セキュリティインシデントカレンダー

IIJでは日々、セキュリティに関連した情報を収集しています。

以下に、2017年11月の主要なトピックとセキュリティ関連情報を記載します。

米国配車サービスUberの個人情報漏えい事件

日本時間、11月21日に米国配車サービス事業者であるUber Technologies社は、不正アクセスによる個人情報漏えいが2016年に発生していたことを公表しました[1]。漏えいした個人情報は運転手を含むサービス利用者約5,000万人の氏名、Eメールアドレス、携帯電話番号、運転手約60万人の運転免許証番号です。さらに、情報漏えいを約1年間公開していなかったことが明らかになりました。

一部報道では、コード共有サイト「GitHub」に保存していた認証情報を攻撃者が利用し、サービス基盤として用いられているAmazon Web Services上のサーバから個人情報を窃取したとされています。また、当時のUber社セキュリティ担当者は漏えいしたデータの削除と情報漏えいに対する口止め料として、攻撃者に10万ドル支払ったとされています。

情報漏えい事件では、漏えいした情報の悪用を防ぐために、関係者への適切な周知が必要となる場合があります。情報漏えいが発生した後の対応について、例えば独立行政法人 情報処理推進機構(IPA)から「情報漏えい発生時の対応ポイント集[2]」が公開されていますので、あわせてご参照ください。

macOS High Sierraの管理者権限ログインの脆弱性

米国時間、11月28日にApple社の「macOS High Sierra」バージョン10.13および10.13.1に、パスワードなしで管理者の認証を回避できる脆弱性(CVE-2017-13872)が発見されました[3]。この脆弱性は容易に悪用でき、被害の影響が広範囲であると予測されるため、JPCERT/CCからも注意喚起が公開されています[4]。

本脆弱性は、上記バージョンのmacOSにて、管理者アカウント「root」で、パスワード無しでログイン出来てしまう脆弱性です。

脆弱性を悪用した攻撃シナリオとしてローカル、リモートからの攻撃の2パターンが考えられます。ローカルでの攻撃の場合、攻撃者は標的となる端末を直接操作し、脆弱性を利用することで、rootユーザでログインできます。リモートからの攻撃の場合、リモートデスクトップやVNCなどによる接続が外部から可能な条件下において、rootユーザでログインできます。いずれの攻撃シナリオにおいても、ログイン後は機密ファイルの窃取、マルウェアのダウンロードなど幅広い影響が考えられます。

現在はApple社から脆弱性を修正するパッチが公開されています。上記バージョンに該当する方はパッチの適用を推奨いたします。また、パッチが適用できない環境でもrootユーザーが有効化されていれば影響がありません。rootユーザーを有効化し、適切なパスワードを設定することでも対策となります。

Microsoft Officeの数式エディタの脆弱性

日本時間、11月15日にMicrosoft社が11月のセキュリティ更新プログラムをリリースしました[5]。修正された脆弱性のうち、「Microsoft Office 数式エディタの脆弱性(CVE-2017-11882)[6]」は実際の攻撃に利用されているため注意が必要です。CVE-2017-11882は影響が大きいため、2017年10月にサポートが終了となったMicrosoft Office 2007についても例外的に更新プログラムがリリースされています。

本脆弱性の影響を受けるバージョンはMicrosoft Office 2007から最新バージョンであるMicrosoft Office 2016までと広範囲のため、JPCERT/CCからも注意喚起が公開されています[7]。この脆弱性はMicrosoft Office 数式エディタのスタックベースのバッファオーバーフローの脆弱性であり、攻撃者はユーザに細工したファイルを開かせることで、任意のコードを実行できます。ドキュメントファイルに含んだマクロや、先月の観測レポートに記載のDynamic Data Exchange(DDE)を用いた攻撃では、細工されたファイルを開く際に警告が表示されますが、今回の場合、脆弱性を利用した攻撃となるため、そのような警告なしに任意のコードが実行されます。

また、11月下旬には日本国内で、不特定多数への不審メールにおいて本脆弱性が用られたことが確認されています。既に攻撃に利用されていることから、ご利用中のMicrosoft Officeに修正プログラムが適用されているかご確認ください。また、Microsoft社から、数式エディタを無効化する方法が公開されています[8]。更新プログラムを適用できない場合は、暫定的に数式エディタの無効化をご検討ください。

なお、本脆弱性は公開されてから1週間程度で実際の攻撃に利用されています。攻撃への利用が比較的容易な場合、悪用されるまでの期間は短くなります。クライアントソフトウェアのセキュリティ更新プログラムが公開された際には、早急な適用をお勧めします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 11月1日 (水) |

セキュリティ事件 | Amazonの電子書籍売買プラットフォーム「Kindle」において、国内のインターネット関連企業から流出した個人情報が電子書籍として無断販売されていることが明らかになった。 |

| 11月3日 (金) |

脅威情報 | サイバーセキュリティ会社 ProofPointの研究者が、不正な電子メールによって拡散されているランサムウェアを発見し、GIBONと命名した。名称は、C&Cサーバに接続する際のユーザーエージェントや管理パネル上にてGIBONという文字列を含むことが由来とされている。 “Daily Ruleset Update Summary 2017/11/02″(ProofPointへのルール追加) https://www.proofpoint.com/us/daily-ruleset-update-summary-20171102 |

| 11月6日 (月) |

脆弱性情報 | Google Chrome 62.0.3202.89が公開された。 “Stable Channel Update for Desktop” https://chromereleases.googleblog.com/2017/11/stable-channel-update-for-desktop.html |

| 11月6日 (月) |

その他 | 主に米国で約90分間の大規模インターネット障害が発生した。世界最大規模を誇るLevel 3ネットワークにてBGPの設定に誤りがあり、同社のものではない経路が広報された。これにより、本来は同社を経由しない通信がルーティングされ、輻輳が生じたものと見られている。 Level 3 Network OpsによるTwitter投稿 https://twitter.com/Level3NOC/status/927633534424141824 |

| 11月9日 (木) |

脅威情報 | WikiLeaksは、ターゲット端末に感染したマルウェアが抜き出した情報の送信やオペレータからの指示を受け取る秘匿通信用プラットフォームを提供するCIAのハッキングツール「Hive」のソースコードを公開した。電子署名は実在する組織になりすますように作成されており、公開されたソースコードの例にはKaspersky社の偽の証明書が使用されていた。 “Hive” https://wikileaks.org/vault8/releases/#Hive |

| 11月9日 (木) |

セキュリティ技術 | JPCERT/CCは、「インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書(第2版)」を公開した。 JPCERT/CC「インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書(第2版)公開(2017-11-09)」 https://www.jpcert.or.jp/magazine/acreport-ir_research2.html |

| 11月9日 (木) |

セキュリティ技術 | Microsoft社は、Dynamic Data Exchange(DDE)プロトコルを悪用した攻撃の存在が確認されていることを受け、緩和策に関する情報を公開した。公開された情報には、DDEの機能制御キーの有効化や機能そのものの無効化、その他の推奨されるアクションが含まれる。DDE機能を有するMicrosoft Office系アプリケーションが対象となる。 「マイクロソフト セキュリティ アドバイザリ 4053440」 https://technet.microsoft.com/ja-jp/library/security/4053440 |

| 11月14日 (火) |

脆弱性情報 | Mozilla Firefox 57.0(Firefox Quantum)が公開された。内部アーキテクチャの刷新など機能面の更新の他に、複数の脆弱性も修正された。 “Version 57.0, first offered to Release channel users on November 14, 2017” https://www.mozilla.org/en-US/firefox/57.0/releasenotes/ |

| 11月14日 (火) |

脅威情報 | 米政府は、北朝鮮の攻撃グループ「HIDDEN COBRA」が攻撃活動で利用したとされるマルウェア「FALLCHILL」及び「Volgmer」に関する脅威情報を、CSV及びSTIX形式で公開した。 “HIDDEN COBRA – North Korean Remote Administration Tool: FALLCHILL” https://www.us-cert.gov/ncas/alerts/TA17-318A “HIDDEN COBRA – North Korean Trojan: Volgmer” https://www.us-cert.gov/ncas/alerts/TA17-318B |

| 11月15日 (水) |

脆弱性情報 | Microsoft社が2017年11月のセキュリティ更新プログラム(月例)を公開した。 「2017 年 11 月のセキュリティ更新プログラム (月例)」 https://blogs.technet.microsoft.com/jpsecurity/2017/11/15/201711-security-bulletin/ |

| 11月15日 (水) |

脆弱性情報 | Adobe社の複数製品において、更新パッケージが公開された。 “Security updates available for Flash Player | APSB17-33” https://helpx.adobe.com/security/products/flash-player/apsb17-33.html “Security Updates Available for Adobe Acrobat and Reader | APSB17-36” https://helpx.adobe.com/security/products/acrobat/apsb17-36.html “Security update available for Shockwave Player | APSB17-40” https://helpx.adobe.com/security/products/shockwave/apsb17-40.html |

| 11月15日 (水) |

その他 | 米国ホワイトハウスは、セキュリティ脆弱性の取扱に関するポリシーを文書で公開した。本ポリシーでは、直ちに公開される脆弱性情報がある一方で、非開示・限定開示される脆弱性がある理由が説明されている。文書によると、非開示の脆弱性については米国政府各機関の判断により、犯罪捜査や軍事目的などに使用される可能性がある。 “Vulnerabilities Equities Policy and Process for the United States Government” https://www.whitehouse.gov/sites/whitehouse.gov/files/images/External%20-%20Unclassified%20VEP%20Charter%20FINAL.PDF |

| 11月16日 (木) |

セキュリティ技術 | IBM、Packet Clearing House、Global Cyber Allianceの三社は、強力なセキュリティ防御やハイパフォーマンス性を備えた無料のパブリックDNS Quad9を新たに提供することを発表した。Quad9では、IBM X-Forceにより判定された400億以上のWebページやイメージと照らし合わせ、悪意のあるドメインやマルウェア、フィッシングサイトへの接続を防ぐ。 “Community-Driven Internet Security” https://www.quad9.net/#/about |

| 11月17日 (金) |

脆弱性情報 | Windows 8以降で、ASLRが有効に動作しない脆弱性が公開された。 “Windows 8 and later fail to properly randomize every application if system-wide mandatory ASLR is enabled via EMET or Windows Defender Exploit Guard” https://www.kb.cert.org/vuls/id/817544 「Windows 8 およびそれ以降のバージョンにおいて、アドレス空間配置のランダム化が適切に行われない脆弱性」 https://jvn.jp/vu/JVNVU91363799/index.html |

| 11月21日 (火) |

脆弱性情報 | Sambaの脆弱性が2件公開された。 “CVE-2017-14746” https://www.samba.org/samba/security/CVE-2017-14746.html “CVE-2017-15275” https://www.samba.org/samba/security/CVE-2017-15275.html |

| 11月21日 (火) |

セキュリティ事件 | ライドシェアサービスを提供する米Uber社は、2016年に不正アクセスにより乗客とドライバーを含む5700万人分の情報(名前、メールアドレス、電話番号を含む)漏えいがあったことを公表した。 “2016 Data Security Incident” https://www.uber.com/newsroom/2016-data-incident/ |

| 11月27日 (月) |

脆弱性情報 | Intel Management Engine(Intel ME)の脆弱性(Intel-SA-00086)が公開された。ファームウェアを悪意あるものに書き換えることで、遠隔から端末を制御することが可能になる。端末をシャットダウンしていても、通電していれば影響を受ける可能性があり、PCメーカ各社はファームウェアを更新したり、一部メーカではIntel MEを無効化したりするなど、対応が相次いだ。 |

| 11月28日 (火) |

セキュリティ技術 | JPCERT/CCは、ActiveDirectoryのイベントログを可視化し、不正使用されたアカウントの分析をサポートするツール「LogonTracer」を公開した。 JPCERT/CC「イベントログを可視化して不正使用されたアカウントを調査 ~LogonTracer~(2017-11-28)」 https://www.jpcert.or.jp/magazine/acreport-logontracer.html |

| 11月28日 (火) |

脆弱性情報 | macOS High Sierra 10.13および10.13.1において、ユーザ名に「root」を使用することでパスワード不要で管理者の認証を回避できる脆弱性があることが明らかになった。資格情報の検証ロジックに問題があるとしており、それを修正する「セキュリティアップデート2017-001」が公開された。 “About the security content of Security Update 2017-001” https://support.apple.com/en-us/HT208315 |

| 11月28日 (火) |

セキュリティ事件 | 米陸軍と米国家安全保障局(NSA)が関わる情報機関の機密情報が、Amazon S3にアクセス制限が無い状態で公開されていたことが明らかになった。 “Black Box, Red Disk: How Top Secret NSA and Army Data Leaked Online” https://www.upguard.com/breaches/cloud-leak-inscom |

1. Uber Technologies, ‘2016 Data Security Incident’(2017/11/21)https://www.uber.com/newsroom/2016-data-incident

2. 独立行政法人 情報処理推進機構(IPA)「情報漏えい発生時の対応ポイント集」(2012/10/18)https://www.ipa.go.jp/security/awareness/johorouei/index.html

3. Apple「セキュリティアップデート 2017-001 のセキュリティコンテンツについて」(2017/11/29)https://support.apple.com/ja-jp/HT208315

4. JPCERTコーディネーションセンター「macOS High Sierra の設定に関する注意喚起」(2017/11/29)https://www.jpcert.or.jp/at/2017/at170045.html

5. 日本マイクロソフト「2017 年 11 月のセキュリティ更新プログラム (月例)」(2017/11/15)https://blogs.technet.microsoft.com/jpsecurity/2017/11/15/201711-security-bulletin/

6. 日本マイクロソフト,’CVE-2017-11882 | Microsoft Office Memory Corruption Vulnerabilit’(2017/11/14)https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2017-11882

7. JPCERTコーディネーションセンター「2017年 11月マイクロソフトセキュリティ更新プログラムに関する注意喚起」(2017/11/15)https://www.jpcert.or.jp/at/2017/at170044.html

8. Microsoft,’How to disable Equation Editor 3.0’(2017/11/22)https://support.microsoft.com/en-us/help/4055535/how-to-disable-equation-editor-3-0

記事内容の一部に誤りがありましたので、2018年10月22日に正しい記載に改めました。お詫びして訂正いたします。

誤)日本時間、11月15日にMicrosot社が11月のセキュリティ更新プログラムをリリースしました[5]。

正)日本時間、11月15日にMicrosoft社が11月のセキュリティ更新プログラムをリリースしました[5]。