- 2018年7月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

2018年7月観測レポートサマリー

当月も前月までと同様に、DDoS攻撃やマルウェアを利用した攻撃など、様々な攻撃活動を観測しています。全体の傾向においては前月と目立った違いはありませんでしたが、受信メールにおけるマルウェア添付の検知傾向には変動が見受けられました。

DDoS攻撃においては、memcachedを用いたUDP Amplification攻撃が当月も引き続き観測されています。通信量は25.24Gbps(前月21.45Gbps)、1日あたりの件数は20.68件(前月20.77件)と、規模や頻度に目立った変化はありませんでした。DDoSを除くインターネットからの攻撃においては前月と同様に、Netis及びNetcore社製ルータの脆弱性を狙った攻撃が、IPS/IDSにおいて観測した攻撃全体の約8割を占めていました。この攻撃を試みるマルウェアはMiraiの亜種であることを確認しています。加えて、phpMyAdminの有無を調査する、ZmEu Exploit Scannerの検出が先月より増加しています。

Webサイト閲覧における検出としては、WordPressの脆弱性により改ざんされたWebサイトに設置されたJavaScriptと、仮想通貨のマイニングスクリプトが引き続き多く見られます。また、受信メールにおけるマルウェア添付の観点では当月に入り、Microsoft ExcelのWebクエリで使用される、拡張子「.iqy」のファイルが添付されたメールを多く検出しています。

そして、当月は国内運送会社を騙る不審なSMSが多数確認されたり、Google ChromeにおけるURLバーでのHTTP及びHTTPSの表記が変更されたりしたことなどが話題となりました。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

2018年7月には1日あたり20.68件のDDoS攻撃を観測しており、最も大規模な攻撃は25.24Gbpsでした。DDoS攻撃の回数は前月と大きく変わっておらず、また攻撃の継続時間は短いものが増えています。

一方でmemcachedを用いたUDP Amplification攻撃が頻発しており、引き続きの注意が必要です。

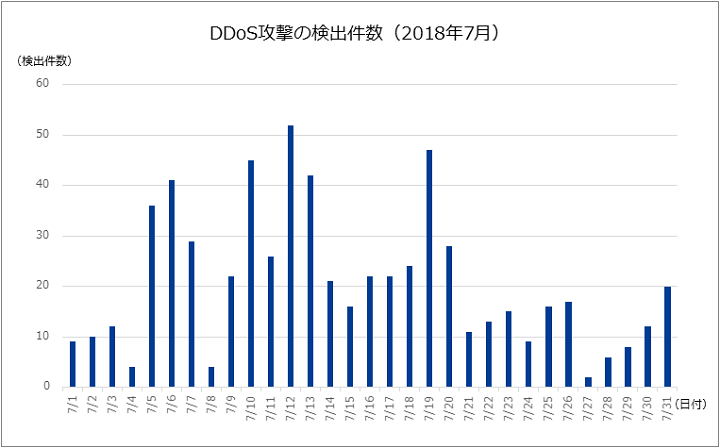

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は641件であり、1日あたりの件数は20.68件でした。期間中に観測された最も規模の大きい攻撃では、最大238万ppsのパケットによって25.24Gbpsの通信量が発生しました。この攻撃は主にmemcachedを用いたUDP Amplification攻撃でした。

このmemcachedを用いた攻撃については上記以外にも、7月中旬ごろを中心に多数発生しています。特徴としては夜間から早朝にかけての発生が多く、いずれも10Gbps程度の攻撃であったことを観測しています。攻撃の継続時間は10分程度と短いものが大半でしたが、断続的な攻撃が2時間以上続いている場合もありました。

memcachedを用いた攻撃は2018年2月下旬より多く観測されており、同様の攻撃が4ヵ月以上利用されていることがわかります。なお攻撃手法の概要やmemcachedを攻撃に悪用されないようにする対策について、2018年3月6日公開のmemcachedを用いたUDP Amplification攻撃に記載していますのでご参照ください。

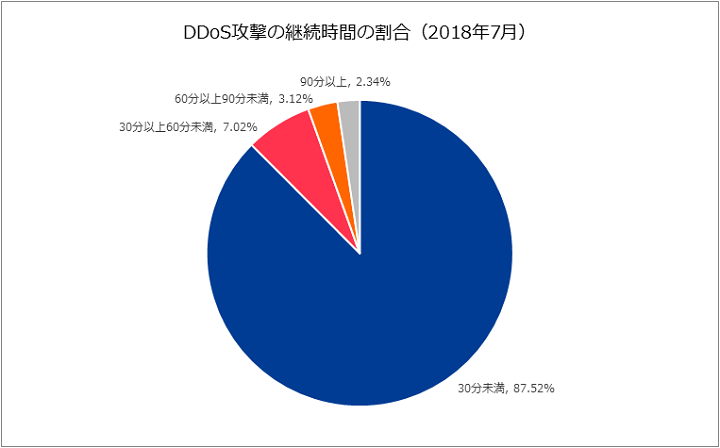

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の継続時間の割合を示します。

攻撃の継続時間は、30分未満が87.52%、30分以上60分未満が7.02%、60分以上90分未満が3.12%、90分以上が2.34%でした。今回最も長く継続した攻撃は2時間54分に渡るもので、この攻撃ではHTTP通信及びHTTPS通信が用いられていることを確認しております。

IIJマネージドセキュリティサービスの観測情報

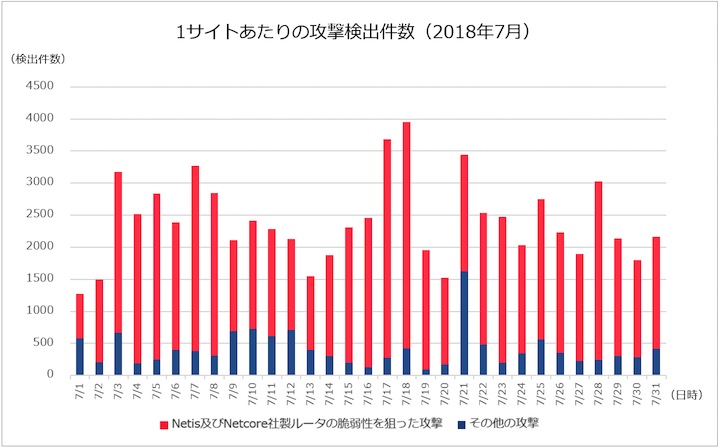

本項では、IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービスで観測した当月中の攻撃を取りまとめました。先月から引き続き、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。

以下に今回の対象期間で検出した、1サイトあたりの攻撃検出件数を示します。

SOCで観測した攻撃の約8割がNetis及びNetcore社製ルータの脆弱性を狙った攻撃でした。これは、53413/udp宛にパケットを送信し、外部サーバからスクリプトをダウンロードさせることで、当該ルータをマルウェアに感染させようと試みます。この攻撃を試みるマルウェアはMiraiの亜種であることを確認しています。

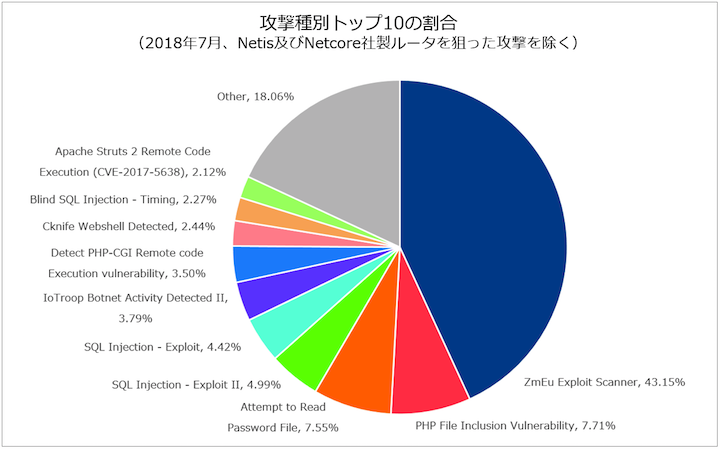

次に、今回の対象期間に検出した攻撃種別トップ10の割合を示します。前述した通りNetis及びNetcore社製ルータの脆弱性を狙った攻撃が全体の約8割を占めていることから、以下のグラフからはそれを除外しています。

当月は、サーバ上にphpMyAdminがインストールされているか探索する、ZmEu Exploit Scannerの検出が先月より増加しました。

Web/メールのマルウェア脅威の観測情報

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧させることで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

本項では、IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した当月中の攻撃を取りまとめました。

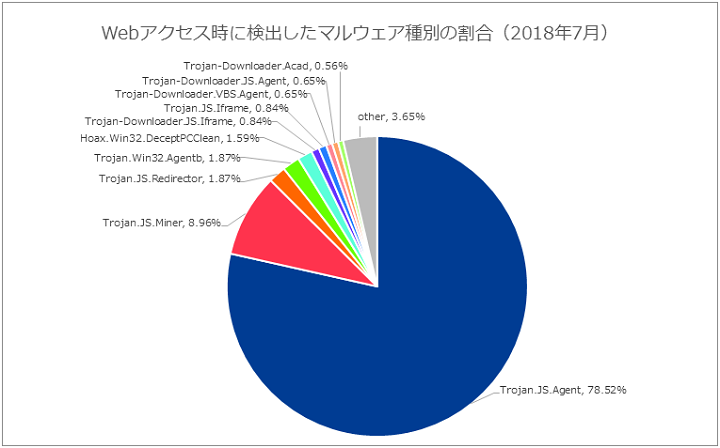

Webアクセス時におけるマルウェア検出

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

先月に引き続き、Trojan.JS.Agentが全体の過半数を占めました。Trojan.JS.Minerは先月よりも検出割合が低下しましたが、検知数は増加しています。

検体の内容は先月から大きな変化はなく、Trojan.JS.Agentは主にWordPressを利用したサイトに蔵置されたJavaScriptを検出しています。そのスクリプトは難読化されており、別のサーバから攻撃者が用意したJavaScriptを読み込み、実行します。

一方で、Trojan.JS.Minerはクライアントのブラウザ上で仮想通貨をマイニングするJavaScriptを検出しています。

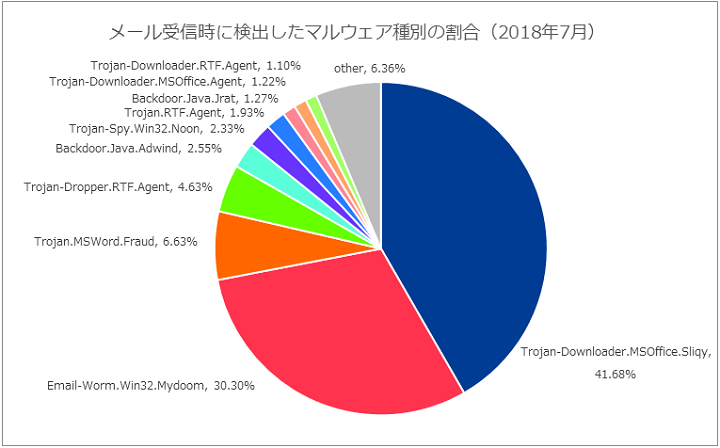

メール受信時におけるマルウェア検出

以下に今回の対象期間において、メール受信時に検出したマルウェア種別の割合を示します。

今回の対象期間では、Trojan-Downloader.MSOfiice.Sliqyを多く検出しています。また、Email-Worm.Win32.Mydoomも先月に引き続き多く検出しました。

Trojan-Downloader.MSOffice.Sliqyは、7月13日と17日に多く検出しています。Trojan-Downloader.MSOffice.Sliqyの添付ファイルには、拡張子が「.iqy」のファイルが添付されていました。この拡張子を持つファイルは、Microsoft Excelで利用されているWebクエリを、Excelのスプレッドシート(xlsxファイル)とは別に定義する際に使用されます。WebクエリとはHTML内におけるtableタグで囲まれた範囲の情報を取得し、Excelワークシートに取り込む機能です。この機能を悪用して、インターネット上のサイトからマルウェアをダウンロードさせようと試みます。

以下に、検出したメールの件名と添付ファイル名の例を示します。

- 件名

- PDF_38995

- DOC_18624820462_13072018

- SCN_99792238_13072018

- 添付ファイル名

- PDF_38995.iqy

- DOC_18624820462_13072018.iqy

- SCN_99792238_13072018.iqy

上記は一例ですが、添付ファイル名と件名が一致していることが特徴です。

拡張子が「iqy」のファイルをExcelで開いた場合には、その際に表示される「セキュリティに影響を及ぼす可能性のある問題点が検知された」という警告ウィンドウで「無効にする」を選択することで感染を防ぐことができます。

また、Excelのオプションにある「セキュリティ センター」の「ファイル制限機能の設定」から「Microsoft Office クエリ ファイル」のチェックボックスにチェックを入れることで、拡張子が「iqy」のファイルをExcelで開かないようにすることができます。「iqy」のファイルを業務利用されていない場合には、対策の一例として対応をご検討ください。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

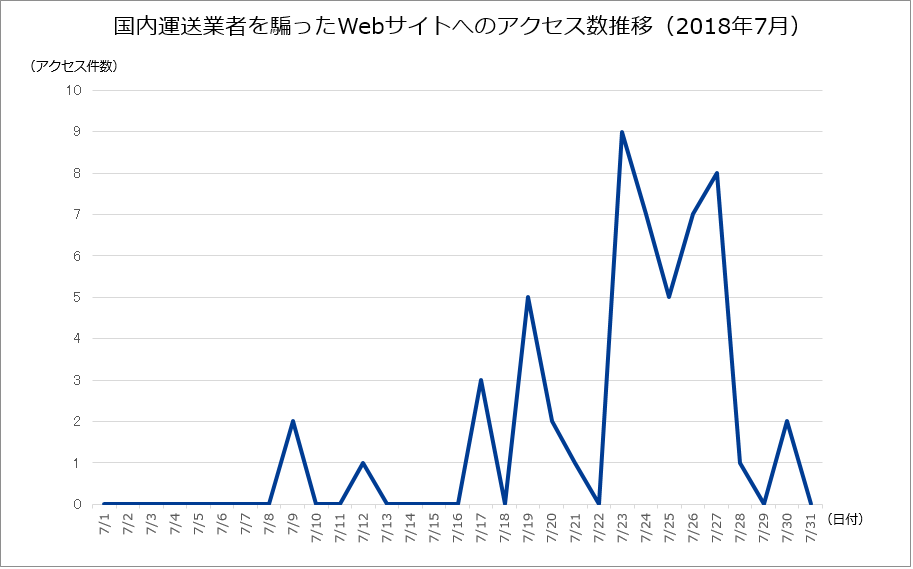

国内運送業者を騙る不審なSMSの拡散

国内の運送業者を騙るSMS(ショートメッセージサービス)が7月中旬ごろから多数確認されています。メッセージに含まれるURLにアクセスすると当該企業の公式Webサイトに酷似したサイトに接続され、Android端末でアクセスした場合では、Androidアプリケーション(apk)形式のマルウェアがダウンロードされます。この攻撃自体は新しいものではなく、2018年1月頃から確認されている攻撃ですが、当月に入ってから多くの被害が報告されています[2]。これらの事象を受けて、名前を騙られた企業から注意喚起が発表されています[1]。弊社セキュアWebゲートウェイサービスをご利用のユーザ様におきましても、当該Webサイトへの通信が7月後半を中心に観測されています(図-7)。

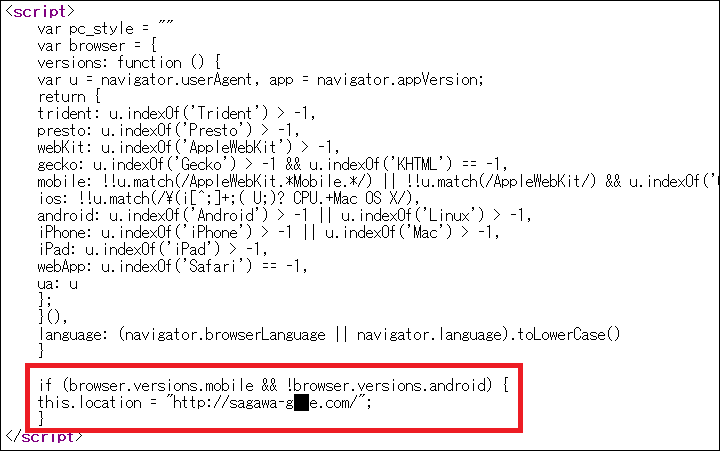

SMSはAndroid端末だけでなく、iOS端末にも送信されていることが確認されています。この攻撃に用いられるSMSは、配達先の確認や再配達依頼を促すような内容で、ドメイン名に”sagawa”を含んだ偽サイトのURLが含まれています。誘導されるWebサイトはHTTPリクエストのUser‑Agentヘッダによりアクセス元の環境を判定する仕組みが含ま れており(図-8)、User-Agentヘッダにより、挙動が変わります。

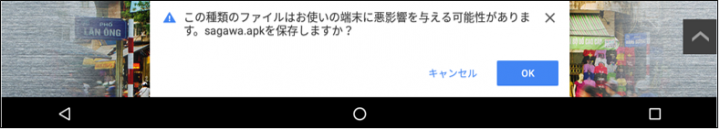

User‑AgentヘッダよりAndroid端末によるアクセスと判断された場合、Androidアプリケーション形式のマルウェアがダウンロードされます(図-9)。

このマルウェアをインストールすると、携帯電話に保存されている電話番号やアカウント情報などの個人情報が攻撃者によって窃取される恐れがあります。感染した端末はスパムボットとしても利用され、感染を拡大するために同様のSMSを他の端末に送信します。

Android端末でのアクセス時にダウンロードされる本マルウェアは、Androidの公式マーケット(Google Play)ではない、別のWebサイトから配信されます。Android端末では、初期設定で提供元が不明なアプリケーションのインストールを許可しないようになっていることが一般的です(図-10)。このような端末では意図的に設定を変更していない場合、アプリケーションのインストール時にエラーメッセージが表示され、インストールに失敗します。この設定は本件以外のマルウェアにも有効な対策となりますので、特別な理由がない限り、許可しない設定とすることを推奨いたします。Android端末をご利用の方は設定をご確認ください。

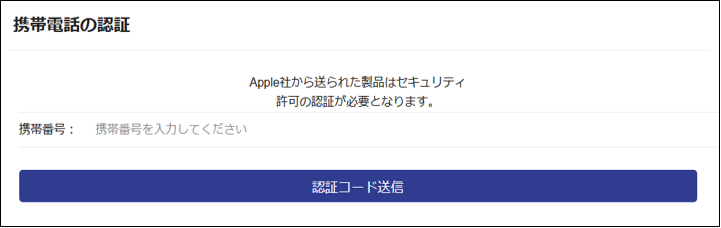

一方で、iPhoneなどのiOS端末によるアクセスと判定された場合、別のWebサイトにリダイレクトされます。リダイレクト先も当該企業の公式Webサイトに酷似した内容となっていますが、マルウェアのダウンロードではなく、キャリア決済に必要な情報の窃取を目的とした内容となっています。キャリア決済とは購入した商品や利用したサービスの代金を、通話料金と一括して決済できる決済方法です。

キャリア決済では任意の電話番号を指定できるため、キャリア決済の利用者と電話番号の所有者が一致することを証明する必要があります。その証明の手法として認証コードと呼ばれる数字列が用いられます。キャリア決済に指定された電話番号に対して、SMSを用いて認証コードが送信されます。利用者は受信した認証コードを時間内に入力することで、電話番号の所有者であると判定されます。今回の攻撃では、偽サイトを通じて、電話番号とその電話番号に送信される認証コードが窃取されます。結果として、攻撃者が購入した商品の代金を不当に請求されるなど、キャリア決済を不正に利用される恐れがあります。

現時点では攻撃にSMSが利用されていますが、当該企業ではSMSを利用した連絡を利用していないと公表しています。同様のSMSが届いた場合は、メッセージ内のURLを開かないようご注意ください。

Google Chromeの更新によるHTTP接続時の表記変更

Google社は7月24日、WebブラウザソフトウェアであるChromeの最新バージョンとなるChrome 68を公開しました。Chrome 68では複数の脆弱性の修正に加え、HTTPで接続する全てのページに対し”Not Secure”(言語設定が日本の場合は「保護されていない通信」)と表示する変更が行われています(図-12)。HTTPSで接続するページでは”Secure”(日本語では「保護された通信」)と表示されますが、次期バージョンのChrome 69ではこの表示はなくなり、将来的にHTTPS通信を示す鍵マークも表示されなくなる予定です[3]。

HTTPS通信はクライアントとWebサーバ間の通信内容を暗号化するため、第三者による盗聴や改ざんなどの脅威に対しては効果的であるといえます。一方で、Webサイト自体の信頼性とHTTPS通信の対応状況に直接の関係はありません。一般的に、インターネット上のHTTPS通信に利用されるSSLサーバ証明書は、Webサイトの設置者とは別のCA(認証局)から購入する必要がありました。そのようなSSLサーバ証明書を設置しているWebサイトは、そのコンテンツについても一定の信頼のおけるサイトであると言われてきました。しかし、ドメインの存在を証明することだけを目的とした安価なSSLサーバ証明書の品目も存在したり、申請者を十分に審査せずにSSLサーバ証明書を発行する認証局が存在したりすることから、HTTPS通信を利用することだけであれば容易にSSLサーバ証明書を準備することができます。そのような背景から、HTTPS通信を利用しているサイトが、必ずしも信用できるものではありません。

フィッシング対策協議会の調査によると、2017年ごろからHTTPS通信に対応したフィッシングサイトが増加しており、全体の15%以上が自ドメイン用のSSLサーバ証明書を利用していたと報告されています[4]。一方で、正規WebサイトのHTTPS対応については、既存システムからの移行に伴うコストやSSLサーバ証明書の管理コストなどもあることから、企業や団体によって対応状況にばらつきがあります。実際に、フィッシングサイトはHTTPS通信に対応しており、正規WebサイトはHTTP通信のみが利用可能というケースも確認されています。

HTTPS通信の利用により通信内容を第三者に盗聴されるリスクは低下しますが、Webサイト自体の安全性を保証するものではありません。HTTPS通信の対応状況だけではなく、アクセス先のURLやコンテンツなどを総合的に判断し、不審な点があれば閲覧を中止するなどの対応が必要です。

公衆無線LANサービスの利便性とリスク

当月は西日本を中心とした平成30年7月豪雨により多数の被害が発生しました。このような大規模な災害時には、被災者が安否確認や情報収集の手段として利用できるよう、公衆無線LANサービスが提供されることがあります。無線LANビジネス推進連絡会では、大規模災害発生時における公衆無線LANの無料開放に関するガイドラインを定めています[5]。今回の災害では、無線LANを提供する事業者が共通で使用するための災害用統一 SSID(00000JAPAN)が使用され、他にも通信事業者などのエリアオーナーが独自のSSIDを使用して公衆無線LANサービスを提供しました。災害用統一SSIDである「00000JAPAN」は、視認性の観点からSSIDの検索結果の上位に表示されることを目的として「00000」で始まる文字列が使用されています。

総務省より、これらの災害時に開放される無線LANのアクセスポイントを利用する際の注意喚起が発表されました[6]。災害時用のものに限らず、公衆無線LANサービスでは利便性を優先するため、アクセスポイント接続時にWPAなどのパスフレーズを要求せず、結果として通信が暗号化されない場合が多く見られます。通信経路において情報が窃取される可能性もあるため、公衆無線LANに接続した状態で通信が暗号化されないHTTP接続を利用したWebサイトを閲覧する場合は、IDやパスワードなどの個人情報は入力しないよう、注意してご利用ください。なお、WebサイトがHTTPSに対応している場合や、ご自身でVPN接続を用意できる場合は、通信が暗号化されているため、情報が窃取されるリスクは低下します。

一度端末に無線LAN接続用のプロファイル(SSIDを含む情報)を作成すると、同じSSIDを設定しているアクセスポイントに自動的に接続する場合があります。この機能が悪用されると、公知のSSIDを使用した、公衆無線LANサービスとは無関係なアクセスポイントを設置し、接続されたクライアントの通信内容を盗み見る攻撃が可能となります。提供されていることが公表されていない場所でこのようなSSIDを発見した場合は、安易に接続しないことをお勧めします。また、一時的に公衆無線LANサービスを使用した後、不要となった際には、使用していない接続プロファイルは削除することをお勧めします。

また、上記の注意喚起とは別に、0・1・2(数字)とO・I・Z(アルファベット)などを入れ替えて、本物と類似した名前のSSIDを設定したアクセスポイントを設置し、接続されたクライアントの通信内容を盗み見る攻撃も存在します。公表されているものとは異なるSSIDを発見した場合も、同様に接続しないことをお勧めします。公衆無線LANサービスは有用ですが、一方で利用する側もリスクを把握した上で、注意して利用することが必要です。

セキュリティインシデントカレンダー

今月中に起こったセキュリティインシデントのうち、SOCが注目したイベントをカレンダー形式で示します。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 7月2日 (月) |

その他 | 総務省はICT-ISAC、横浜国立大学などと連携して、2017年9月から2018年3月までの間に脆弱なIoT機器の実態を調査しており、その調査結果を公表した。この調査において、インフラや工事現場などで使用されている「重要IoT機器」においても脆弱性が検出されており、それを基に該当者には注意喚起やヒアリングをしたとのこと。

「IoT機器に関する脆弱性調査等の実施結果の公表」 |

| 7月3日 (火) |

脆弱性情報 | Mozilla Thunderbird 52.9.0が公開された。本バージョンでは、OpenPGPとS/MIMEの脆弱性を用い、メールクライアントが復号したメールが攻撃者により取得可能となるEFAILと呼ばれる攻撃に対処している。また、バッファオーバーフローの脆弱性(CVE-2018-12359)や、Use After Freeの脆弱性(CVE-2018-12360)などを含む12件の脆弱性が修正された。

“Thunderbird Release Notes Version 52.9.0, first offered to channel users on July 3, 2018” “Mozilla Foundation Security Advisory 2018-18“ |

| 7月3日 (火) |

脆弱性情報 | MozillaはFirefoxの拡張機能である「Stylish」を無効化した。Webブラウズの履歴を開発元に送信していることが確認されたことが、Mozillaの不具合管理システムであるBugzillaで報告されている。 同拡張機能はChrome版も存在し、これも無効化された。 “Stylish has been blocked for your protection.” “Bug 1472948 – Blocklist Stylish add-on – sends full page urls to remote server” |

| 7月4日 (水) |

セキュリティ事件 | 国内の新聞社は、同社の運営する電子版サイトに不正アクセスがあり、同サイトのコードが一部改ざんされていたことを公表した。改ざんにより、当該サイトへアクセスすると、偽造されたセキュリティソフトのダウンロードなどを要求するサイトへ転送されてしまう可能性があった。

「電子版の表示機能に対する改ざんに関するご報告とお詫び」 |

| 7月4日 (水) |

セキュリティ事件 | 国内の販売業者は、同社が利用している外部サーバに不正アクセスがあり、氏名、住所、電話番号、メールアドレス、パスワードなどの個人情報11,156件が漏えいした可能性があることを公表した。クレジットカード情報に関しては流出していないことが確認されている。

「弊社提携外部サーバーへの不正侵入及び情報流出に関するお詫び」 「弊社提携外部サーバーへの不正侵入について(第二報)」 「弊社提携外部サーバーへの不正侵入について」 |

| 7月5日 (木) |

脆弱性情報 | WordPress 4.9.7が公開された。4.9.6以前のバージョンに存在する、特定の権限を持つユーザによってuploadsディレクトリ外のファイルを削除できる脆弱性及び17件の不具合が修正された。

“WordPress 4.9.7 Security and Maintenance Release“ |

| 7月8日 (日) |

セキュリティ事件 | FacebookやInstagramなどのSNSへの過去の投稿をまとめて表示することができるソーシャルメディアアプリTimehopにおいて、ネットワークが不正アクセスに遭い、ユーザ名やメールアドレスを含む約2,100万件の個人情報が流出したことが公表された。

“TIMEHOP SECURITY INCIDENT, JULY 4TH, 2018” |

| 7月9日 (月) |

脆弱性情報 | Apple社は、macOS High Sierra 10.13.6、セキュリティアップデート2018-004 Sierra、セキュリティアップデート2018-004 El Capitanを公開した。これにより、macOSに存在した複数の脆弱性が修正された。

“About the security content of macOS High Sierra 10.13.6, Security Update 2018-004 Sierra, Security Update 2018-004 El Capitan” |

| 7月10日 (火) |

脆弱性情報 | マサチューセッツ工科大学などの研究者によって、CPUの脆弱性であるSpectreに関連する新たな脆弱性が2件報告された。Spectre1.1と呼ばれるものは投機的実行中にバッファオーバーフローを誘発させることで任意のコードが実行可能となる脆弱性であり、CVE-2018-3693が採番されている。Spectre1.2と呼ばれるものでは読み取り専用のデータが上書きされ、サンドボックスを回避される可能性があるとのことだが、本件についてはCVE番号は採番されていない。

“Speculative Buffer Overflows: Attacks and Defenses” |

| 7月10日 (火) |

脆弱性情報 | Adobe社は、Adobe Acrobat及びAdobe Flash Playerのセキュリティアップデートを公開した。任意のコード実行、特権の昇格、情報漏えいなど複数の脆弱性が修正された。

“Security Bulletin for Adobe Acrobat and Reader | APSB18-21″ “Security updates available for Flash Player | APSB18-24” |

| 7月11日 (水) |

脆弱性情報 | Microsoft社は、2018年7月のセキュリティ更新プログラムを公開した。任意のコードが実行可能な脆弱性など、複数の脆弱性が修正された。

「2018 年 7 月のセキュリティ更新プログラム (月例)」 |

| 7月11日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数の製品において、WebUIにコマンドインジェクションと Web サーバ権限でのコマンド実行が可能な脆弱性(CVE-2018-0341)、IPv4 パケット再組立て処理にサービス不能攻撃が実行可能な脆弱性(CVE-2018-0369)が存在することを公表した。CVE-2018-0369に関しては既に修正版がリリースされており、CVE-2018-0341に関しても8月中に修正版をリリース予定とのこと。

“Cisco StarOS IPv4 Fragmentation Denial of Service Vulnerability” “Cisco IP Phone 6800, 7800, and 8800 Series with Multiplatform Firmware Web UI Command Injection Vulnerability” |

| 7月11日 (水) |

その他 | 総務省は、災害時などに無料で開放される公衆無線LANのアクセスポイント利用について、注意喚起を発表した。公衆無線LANは災害時における情報取得方法として有用であるが、一方で当該無線LANの通信は簡単に使用出来ることを優先し、通信内容が暗号化されていないことが一般的であることから、入力する情報については注意するように呼び掛けている。

“00000JAPAN等により無料開放された無線LANの利用について(注意喚起)” |

| 7月12日 (木) |

脆弱性情報 | VMware社は、VMware Toolsの領域外のメモリ参照(CVE-2018-6969)に対するセキュリティアップデートを公開した。脆弱性が悪用された場合、情報漏えいが発生したり、ゲストマシン上での権限昇格をされる恐れがある。

“VMSA-2018-0017 VMware Tools update addresses an out-of-bounds read vulnerability” |

| 7月12日 (木) |

脆弱性情報 | 日本電気株式会社は、同社Atermシリーズ製品において脆弱性が確認されたとして、更新されたファームウェアを公開した。不正アクセスにより製品の設定変更、再起動、意図しない動作が発生する可能性があるという。

“Atermシリーズに複数の脆弱性” |

| 7月12日 (木) |

その他 | 米国インターネット犯罪苦情センター(IC3)は、ビジネスメール詐欺(BEC)とメールアカウント侵害(EAC)による被害の最新状況を発表した。発表によると、2013年10月から2018年5月までに米国50州及び世界150カ国で発生したBECとEACによる詐欺事件は78,617件で、被害額は計125億ドルに達したとのこと。また、BECとEACによる被害は大きくなり続けており、2016年12月から2018年5月の間だけでも136%の増加であったとのこと。

“BUSINESS E-MAIL COMPROMISE THE 12 BILLION DOLLAR SCAM” |

| 7月13日 (金) |

セキュリティ事件 | 国内の鉄道会社は、ファイルサーバがコンピュータウイルスに感染し、サーバに保存されたファイルへアクセスが不能となったため、業務の一部に支障が生じている状況であることを公表した。列車運行に関わるシステムへの影響はなく、情報漏えいの被害は確認されていないとのこと。

「サイバーセキュリティ被害について」 |

| 7月13日 (金) |

脆弱性情報 | pon software社は、ファイルの圧縮展開ソフトExplzhに、 絶対パスによるディレクトリトラバーサルの脆弱性(CVE-2018-0646)が存在するとして修正バージョンを公開した。脆弱性が悪用された場合、Explzhを実行する権限でアクセス可能なディレクトリにおいて、新規ファイルの作成や既存ファイルの上書きがされる可能性がある。

「Explzh における任意のファイルを作成される脆弱性」 |

| 7月17日 (火) |

脆弱性情報 | Oracle社は、複数の製品に対するクリティカルパッチアップデートを公開した。リモートからコード実行が可能となる脆弱性を含む、計334件の脆弱性が修正された。

“Oracle Critical Patch Update Advisory – July 2018” |

| 7月17日 (火) |

その他 | 独立行政法人情報処理推進機構(IPA)は、情報セキュリティ全般に関する状況をまとめた情報セキュリティ白書2018を発行した。2017年度の情報セキュリティインシデントの状況や昨今注目されている仮想通貨の情報セキュリティについても取り上げている。

「情報セキュリティ白書2018」 |

| 7月18日 (水) |

脆弱性情報 | 日本電信電話株式会社は、ソーシャルウェブサービス(SWS)に対する新たなプライバシー脅威Silhouette(シルエット)を発見したことを公表した。本脅威は脆弱なSWSでログイン状態にあるユーザが、悪意あるWebサイトを訪問した場合、SWSのアカウント名を知られてしまう可能性がある。既にSWSの事業社には脅威の詳細や対策方法が共有されており、TwitterなどのSNSサービスやMicrosoft Edge、Internet Explorer、Mozilla Firefoxなどの主要なブラウザで対策が実施されている。

「ソーシャルウェブサービスにおける新たなプライバシー脅威「Silhouette」を発見」 |

| 7月18日 (水) |

脆弱性情報 | Apache HTTP Server 2.4.34が公開された。サービス運用妨害(DoS)攻撃(CVE-2018-1333、CVE-2018-8011)に対する脆弱性が修正された。

“Fixed in Apache httpd 2.4.34” “Changes with Apache 2.4.34” |

| 7月18日 (水) |

脆弱性情報 | Cisco Systems社は、同社が提供する複数の製品において脆弱性(CVE-2018-0372、CVE-2018-0374、CVE-2018-0375、CVE-2018-0376、CVE-2018-0377)が存在することを公表した。重要度がCriticalとなっているCisco Policy SuiteのCluster Managerの脆弱性(CVE-2018-0375)やCisco Policy Suiteのポリシービルダーインターフェースの脆弱性(CVE-2018-0376)を含む、複数の脆弱性が修正された。

“Cisco Nexus 9000 Series Fabric Switches Application-Centric Infrastructure Mode DHCP Version 6 Denial of Service Vulnerability” “Cisco Policy Suite Policy Builder Database Unauthenticated Access Vulnerability” “Cisco Policy Suite Cluster Manager Default Password Vulnerability” “Cisco Policy Suite Policy Builder Unauthenticated Access Vulnerability” “Cisco Policy Suite OSGi Interface Unauthenticated Access Vulnerability” |

| 7月20日 (金) |

セキュリティ事件 | 欧州刑事警察機構(Europol)は、オンライン詐欺で1,800万ユーロ相当の損害をもたらした15人を逮捕したと公表した。2012年以降で、35,000件以上のオンライン詐欺が確認されたとのこと。当捜査は、欧州刑事警察機構による支援のもと、ドイツ検察局、ザクセン州刑事捜査局、リトアニア警察及びリトアニア検察庁の連携により実施された。

“Online scammers captured after causing EUR 18 million of damage in more than 35 000 cases” |

| 7月20日 (金) |

セキュリティ事件 | 国内の公的研究機関は、2018年2月6日に明らかになった情報システムへの不正アクセスに関する調査結果を公表した。報告書によると、不正アクセスはマルウェア感染によるものではなく、ID・パスワードを利用した不正ログインにより内部システムのサーバを踏み台として、研究情報や個人情報の閲覧が行わていたとのこと。

「「産総研の情報システムに対する不正なアクセスに関する報告」について」 |

| 7月22日 (日) |

脆弱性情報 | Apache Software Foundationは、Apache Tomcat 7.0.90、8.0.53、8.5.32、9.0.10を公開した。UTF-8デコーダの補助文字処理に不具合があり、デコーダが無限ループすることによるサービス拒否(DoS)となる脆弱性を含む、3件の脆弱性(CVE-2018-1336、CVE-2018-8034、CVE-2018-8037)が修正された。

“Fixed in Apache Tomcat 7.0.90” “Fixed in Apache Tomcat 8.0.53” “Fixed in Apache Tomcat 8.5.32” “Fixed in Apache Tomcat 9.0.10” |

| 7月23日 (月) |

脆弱性情報 | Bluetooth SIGはBluetooth機能のSecure Simple PairingとLE Secure Connectionsに関連する脆弱性(CVE-2018-5383)が存在することを公表した。この脆弱性により、サポートするデバイスが新しいデバイスとペアリングする際、公開鍵検証を実行しない可能性がある。これにより、これらのデバイス間の接続は、中間者攻撃に対して脆弱になる可能性がある。

“Bluetooth SIG Security Update” |

| 7月24日 (火) |

脆弱性情報 | Google社は、Chrome 68.0.3440.75を公開した。バッファオーバーフローやUse After Freeの脆弱性など計42件の脆弱性が修正された。また、主要な変更点としてHTTP接続を利用してWebサイトへアクセスした際に、アドレスバーの左に「保護されていない通信」と表示されるようになった。

“Stable Channel Update for Desktop” “A milestone for Chrome security: marking HTTP as “not secure”” |

| 7月25日 (水) |

脆弱性情報 | F5 Networks社は、同社が提供するセキュリティ製品BIG-IPにおいて脆弱性(CVE-2018-5530、CVE-2018-5531、CVE-2018-5539、CVE-2018-5541)が存在することを公表した。脆弱性を悪用されると、サービス運用妨害(DoS)などを引き起こす可能性がある。BIG-IP 11.5.6、11.6.3.2、12.1.3.6、13.1.0.2が修正版として、リリースされている。

“TMM vulnerability CVE-2018-5530” “vCMP vulnerability CVE-2018-5531” “BIG-IP ASM vulnerability CVE-2018-5539” “BIG-IP ASM vulnerability CVE-2018-5541” |

| 7月27日 (金) |

セキュリティ事件 | 国内の国立大学は、運営するWebサイトが改ざんされたことを公表した。 同Webサイトには個人情報を保存していないため、個人情報の流出などの恐れはないとのこと。

「基礎工学研究科・基礎工学部ウェブサイト改ざんに関するお知らせとお詫び」 |

| 7月27日 (金) |

セキュリティ事件 | 国内の運送会社は、同社を装った迷惑メール・SMSが増加しているとして、注意喚起を発表した。これらメールに記載のURLにアクセスしたり、添付ファイルを開いたりすると、マルウェアに感染したり個人情報を搾取されたりする可能性がある。

「佐川急便を装った迷惑メールにご注意ください」 |

| 7月31日 (火) |

その他 | Microsoft社は、同社が提供している脆弱性緩和ツール 「Enhanced Mitigation Experience Toolkit」の製品サポートを、2018年7月31日をもって終了することを予てより公表していた。「Enhanced Mitigation Experience Toolkit」の機能は、Windows 10バージョン1709、及びWindows Server 2016以降で利用可能な、「Windows Defender Exploitation Guard」へ統合される。

「EMET サポート終了 – Windows Defender Exploitation Guard へ移行を」 |

1. 独立行政法人 情報処理推進機構, 「安心相談窓口だより」(2018/8/8)https://www.ipa.go.jp/security/anshin/mgdayori20180808.html

2. 佐川急便株式会社, 「佐川急便を装った迷惑メールにご注意ください」(2018/7/27)http://www2.sagawa-exp.co.jp/whatsnew/detail/721/

3. Google,https://www.chromium.org/Home/chromium-security/marking-http-as-non-secure

4. フィッシング対策協議会, フィッシングレポート(2018/6/4)https://www.antiphishing.jp/report/pdf/phishing_report_2018.pdf

5. 無線LANビジネス推進連絡会, 災害時統一SSID 00000JAPAN (ファイブゼロジャパン)https://www.wlan-business.org/customer/introduction/feature

6. 総務省, 「00000JAPAN等により無料開放された無線LANの利用について(注意喚起)」http://www.soumu.go.jp/menu_kyotsuu/important/kinkyu01_000125120.html