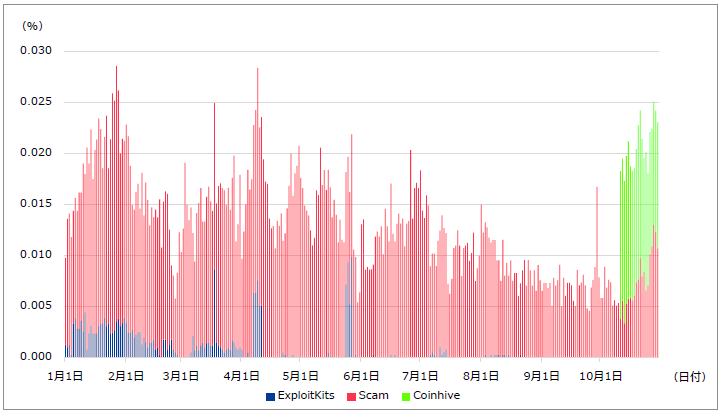

IIJのWebクローラ[1]におけるExploit Kitの検知件数は、2017年初頭から継続して減少傾向にあります。類似の被害を及ぼす詐欺的なコンテンツやサポートセンターを詐称した電話による応対で、利用者に不要なソフトウェアのインストールを促すScamサイトの検知についても同様に減少傾向が見受けられる状況です。一方、Coinhive[2]を悪用してユーザに無断でCPUパワーを利用するサイトが急増していますが、これらの増減は同一の攻撃主体による攻撃手法の変遷を示すものではないようです。

2017年初頭より、減少傾向にあったExploit Kitの検知数は、3月、4月、5月に一回ずつピークを見せましたが、その後は微量となり8月21日以降、IIJ Web クローラの巡回先では検知されなくなりました。これには様々な理由が考えられますが、Windowsクライアントのセキュリティ機能の向上やFlash PlayerやJava実行環境のブラウザプラグインを忌避する風潮に伴い、一般的なクライアント環境でWebブラウザをExploitすることが困難になってきたことなどが一因と言えるでしょう。

また、Exploit Kitと双璧をなすWeb上の脅威として古くから存在するScamサイトについても、根絶には至らないながら緩やかな減少傾向にあります。こちらも、Scamの成功率が下がっている可能性などが考えられます。なお、一部のScamサイトについては前述のExploit Kitと誘導元を共有しているという報告[3]もあり、IIJでも以前からその事実を確認しています。

本年9月よりサービスを開始したCoinhiveは、すでに9月下旬頃からユーザに無断で実行する利用形態が報告[4]されており、Exploit KitやScamサイトなどと同様の誘導元が確認されていました。IIJでも10月中旬以降にCoinhiveの検出機能を有効化したWebクローラで収集した情報から、誘導元サイトの重複を確認しましたが、Coinhiveを悪用している誘導元サイト全体の1パーセント未満でした。Coinhiveを悪用している主体の大部分は、Exploit KitやScamサイトを運用していた主体とは異なるものと推測されます。

現在の観測状況は、Exploit KitやScamサイトなどの遭遇率が下り、Web閲覧時にマルウェア感染などの脅威に遭遇する可能性が低くなっていることを示しています。その背景としては、既述のような経緯から、従来型の攻撃の費用対効果が低くなってきている可能性が考えられます。しかしながら、これらは将来も同様の状況が継続することを意味するわけではありません。すでに顕在化しているCoinhiveのような新たな問題に加え、今後見つかるかもしれない未知の脆弱性、新たな攻撃フローなど、新しい発想が実現すれば、状況は瞬時に変わります。Webブラウザ利用環境における脆弱性対策や、端末・ネットワーク双方における監査機能の活用は依然として重要です。

1. WebクローラはIIR Vol.22 の「1.4.3 WebクローラによるWebサイト改ざん調査」で仕組みを紹介している。

http://www.iij.ad.jp/company/development/report/iir/pdf/iir_vol22.pdf ↩

2. Coinhiveの悪用事例は「wizSafe Security Signal Webサイトの改ざんに伴う仮想通貨マイニングスクリプトの埋め込み事例」でも紹介している。

https://wizsafe.iij.ad.jp/2017/10/94/ ↩

3. 「EITEST CAMPAIGN PUSHING TECH SUPPORT SCAMS, RIG EK, HOEFLERTEXT POPUPS」

http://malware-traffic-analysis.net/2017/05/30/index2.html ↩

4. 「攻撃キャンペーン「EITest」によるサポート詐欺サイト、仮想通貨発掘コードを拡散」

http://blog.trendmicro.co.jp/archives/16020 ↩