2017年10月観測レポートサマリー

2017年10月は、Apache Struts 2の脆弱性有無を目的とした攻撃通信を多数観測しました。この攻撃は60ヵ国もの国を送信元としていましたが、同様の攻撃内容であったことから、ボットネットが利用された可能性があります。

また、Webコンテンツの利用においては、仮想通貨マイニングスクリプトの埋め込み型サイトへのアクセスを多数確認しています。IIJではWebサイトが改ざんされて埋め込まれた事例を確認しており、動向を注視しています。

企業などの組織における電子メールの利用においては、先月と同様に継続して日本語メールによる不特定多数への不審メールが発生しており、その多くはマイクロソフト社のOfficeドキュメントに不正なコードが埋め込まれたものです。

マルウェア関連の動向では、Bad Rabbitと呼ばれる新たなランサムウェアが確認され、ロシアやウクライナを中心として、多数の被害が報告されています。そのほか、Amazon S3を通じた不適切な設定による情報漏えい事故が複数あり、クラウドストレージの利用にあたっては、アクセスコントロールの設定などにご注意ください。

DDoS攻撃の観測情報

2017年10月にIIJでは、1日あたり19.12件のDDoS攻撃を観測しており、最も大規模な攻撃は16.55Gbpsでした。IIJのSOCでは観測していませんが、日本国内において複数のホスティング事業者に対して、DDoS攻撃が行われていたとの情報もあります。

攻撃の観測データ

DDoS攻撃には、回線容量に対する攻撃、サーバリソースに対する攻撃など多くの攻撃手法が存在し、攻撃対象となった環境の規模によって、その影響度合いが異なります。DDoS攻撃は、攻撃者にとって容易に行えるものであるため、一般の企業に対しても日常的に攻撃が発生するようになっています。

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本DDoS攻撃の観測情報では、IIJマネージドセキュリティサービスのうち、IIJ DDoSプロテクションサービスで検出した2017年10月のDDoS攻撃を取りまとめました。

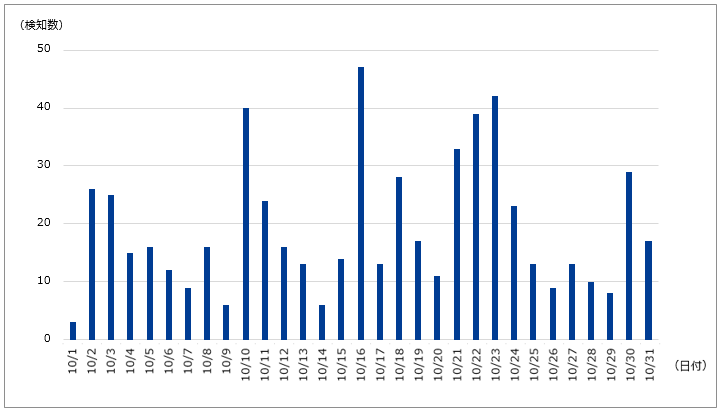

攻撃の検出件数

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は593件であり、1日あたりの件数は19.12件となっています。今回の対象期間で観測された中で最も大規模な攻撃は、最大179万ppsのパケットによって16.55Gbpsの通信量を発生させました。この攻撃の手法は、主にUDPの通信プロトコルを悪用して通信量を増幅させる UDP Floodなどによるものでした。

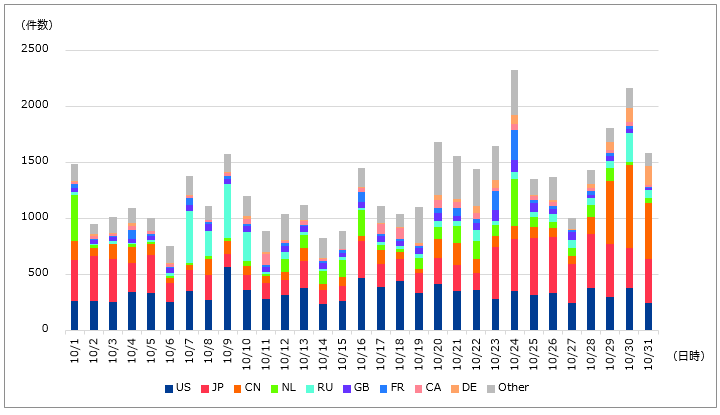

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

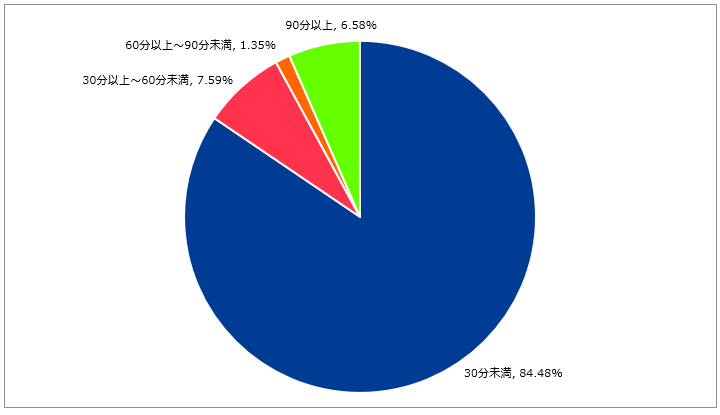

攻撃の継続時間

攻撃の継続時間は、30分未満が84.48%、30分以上60分未満が7.59%、60分以上90分未満が1.35%、90分以上が6.58%でした。今回最も長く継続した攻撃は、24時間9分にわたるもので、この攻撃は主に IP Fragmentation のパケットを利用したものでした。

以下に今回の対象期間で検出した、DDoS攻撃の攻撃継続時間の割合を示します。

IIJマネージドセキュリティサービスの観測情報

2017年10月にIIJでは、Apache Struts 2「CVE-2017-5638/S2-045」脆弱性を悪用できるWebサーバに対する調査行為を多数観測しました。また、Apache Struts 2「CVE-2017-9805/S2-052」脆弱性など、任意コード実行可能な脆弱性を悪用した攻撃は日常的に発生しています。

インターネット上には、古いソフトウェアを更新しておらず脆弱性に対処していないサーバが多く存在するため、攻撃者は新しい脆弱性を利用しなくても、容易に侵入することができます。攻撃者は、日常的にこのような容易に侵入できるサーバを調査しており、IIJでもソフトウェアの脆弱性を調査するスキャン行為を観測しています。

IIJでは日常的にこれらの攻撃を防御、検出しています。IIJマネージドセキュリティサービスのうち、IIJマネージドIPS/IDSサービス、IIJマネージドファイアウォールサービスで検出した2017年10月の攻撃を取りまとめました。

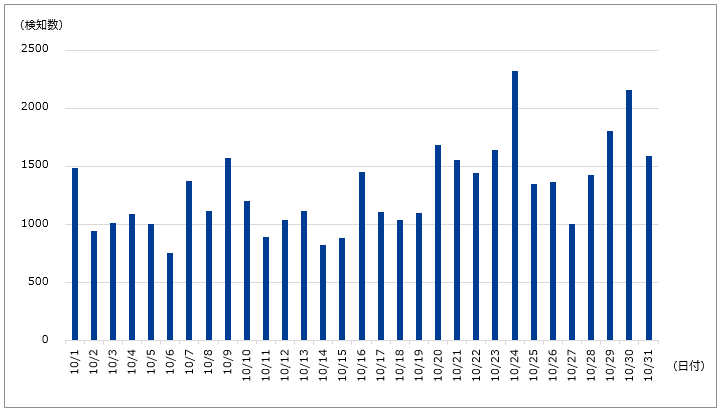

攻撃の検出数

今回の対象期間における攻撃のピークは10月24日であり、日常的に攻撃が発生していることを観測しています。以下に今回の対象期間で検出した、1サイトあたりの攻撃の検出件数を示します。

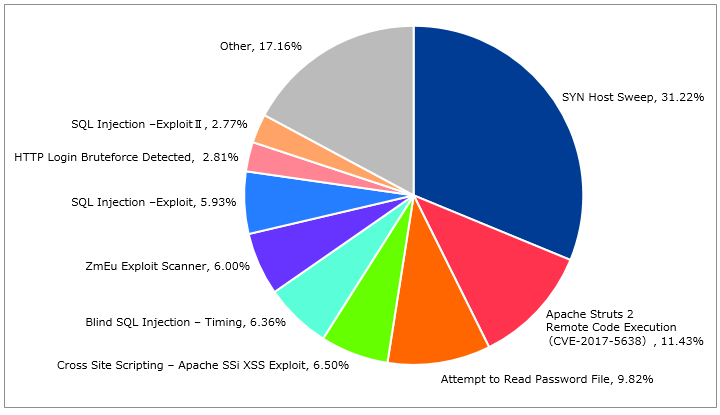

攻撃種別トップ10

検知した攻撃のトップ10のうち、”Attempt to Read Password File”、”Blind SQL Injection”、”ZmEu Exploit Scanner”は、直接侵入を試みる攻撃ではなく、脆弱性のスキャン行為と思われます。また、”Apache Struts 2 Remote Code Execution”は「CVE-2017-5638/S2-045」脆弱性を悪用する攻撃を観測しました。多くが脆弱性有無の確認を目的とした通信であることを観測しています。詳しくは2017年11月7日公開のApache Struts 2の脆弱性を狙った攻撃の観測情報に記載していますのでご参照ください。

以下に今回の対象期間で検出した、攻撃種別トップ10の割合を示します。

各攻撃の内容は、以下の通りです。

| Attempt to Read Password File | 対象ホストのパスワードファイル(例:/etc/passwd ファイル)を読み取ることを目的とした攻撃 |

| Apache Struts 2 Remote Code Execution | WebアプリケーションフレームワークであるApache Struts 2の脆弱性を悪用して、任意のコードをリモートから実行する攻撃 |

| Blind SQL Injection | SQL Injectionの一種であり、SQLクエリにより、テーブル名、フィールド名などデータベース定義を解析する攻撃 |

| SQL Injection | Webサーバが実行するSQLクエリに対し、外部から不正なSQLクエリを挿入する攻撃 |

| ZmEu Exploit Scanner | ZmEu(ズメウ)と呼ばれる脆弱性調査ツールを用いた、Webサーバに対する調査行為 |

| OS Command Execution Unix | アプリケーションの脆弱性を用いて、任意のOSコマンドをリモートから実行する攻撃 |

| PHP File Inclusion Vulnerability | PHPのファイル呼び出しにおける脆弱性を利用して、任意のコードをリモートから実行する攻撃 |

| HTTP Login Bruteforce Detected | ユーザ名やパスワードに対する総当たり攻撃や辞書攻撃 |

| Cknife Webshell Detected | Cknifeと呼ばれるWebシェルを用いて、任意のコードをリモートから実行する攻撃 |

攻撃の国別検知数

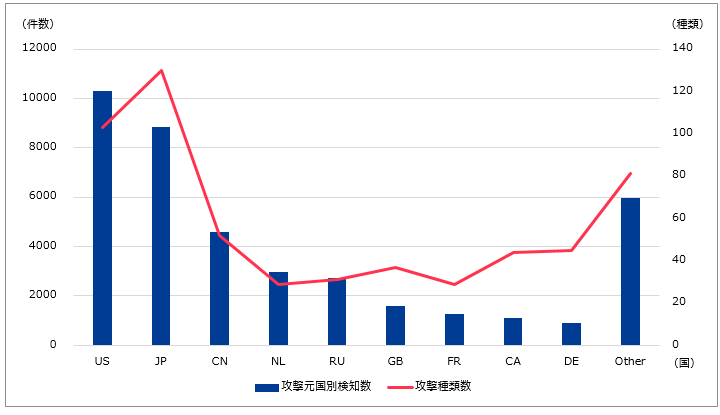

以下に今回の対象期間で検出した、1サイトあたりの攻撃送信元の国別検知数を示します。

送信元が米国(US)からの攻撃は、10月10日と10月16日、10月18日に”Cknife Webshell Detected”と”Microsoft IIS Multiple Extension Processing Security Bypass Vulnerability”の攻撃を多く観測しています。

送信元が日本(JP)からの攻撃は”Attempt to Read Password File”と”Blind SQL Injection”が多く、殆どは日本国内に拠点があるクラウドサービスからの通信であることを確認しています。これらは通信の特徴より、脆弱性を調査するための試みである可能性が考えられます。

10月1日と10月24日に”ZmEu Exploit Scanner”による調査活動を数多く観測しており、その送信元はオランダでした。

10月7日から10月10日と、10月29日から10月31日に”Attempt to Read Password File”と”Blind SQL Injection”の攻撃を多く観測しています。10月7日から10月10日は、送信元がロシア(RU)であり、10月29日から10月31日は、送信元が中国(CN)であることを確認しています。

10月20日から10月24日にかけて、60カ国を超える国からApache Struts 2「CVE-2017-5638/S2-045」脆弱性を悪用した攻撃が急増していることを観測しています。

攻撃の検知数と種類

今回の対象期間中における、攻撃の件数と種類について、送信元の国別で集計しました。攻撃の多くは、上位4ヵ国の日本(JP)、米国(US)、中国(CN)、オランダ(NL)が送信元となっています。

以下に今回の対象期間で検出した、1サイトあたりの攻撃送信元の国別検知数と種類数を示します。

SQLインジェクション攻撃の動向

SQLインジェクション攻撃とは、Webサーバに対するリクエスト内にSQLコマンドを含ませ、その背後に配置されているデータベースを操作する攻撃です。この攻撃は、データベースの内容を閲覧、改ざんすることにより、機密情報の入手やWebコンテンツの書き換えを行うことが可能です。

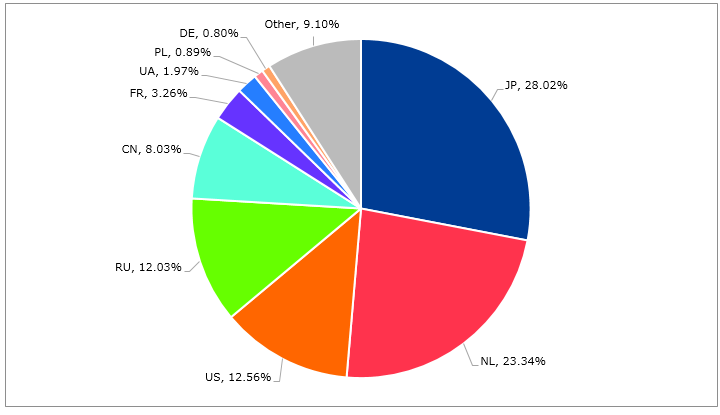

今回の対象期間中に検知したSQLインジェクション攻撃の送信元は、日本(JP)が28.02%、オランダ(NL)が23.34%となっており、この上位2ヵ国で全体の5割の検知数を占めています。

上述したように、送信元が日本である攻撃の殆どは、日本国内に拠点があるクラウドサービスからの通信であることを確認しています。オランダは、6種類のIPアドレスから攻撃が行われており、広範囲に渡ってSQLインジェクション攻撃を行っていることを確認しています。

以下に今回の対象期間で検出した、SQLインジェクション攻撃の送信元国別検知数の割合を示します。

Apache Struts 2への攻撃の動向

Apache Struts 2はJavaで動作するWebアプリケーションフレームワークであり、Apache Tomcatなどのアプリケーションサーバ上で動作します。Apache Struts 2は、公開Webサーバで広く利用されています。

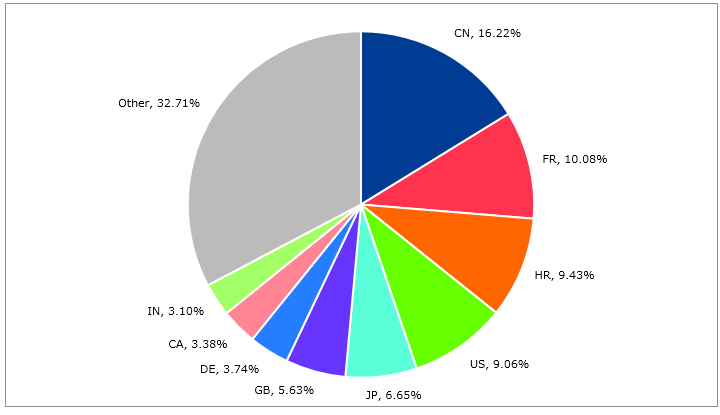

今回の対象期間では、Apache Struts 2の攻撃を観測した中で、「CVE-2017-5638/S2-045」脆弱性の攻撃が9割以上を占めていました。

攻撃の送信元は、中国(CN)が16.22%、フランス(FR)が10.07%、クロアチア(HR)が9.43%、米国(US)が9.06%、日本(JP)が6.65%となっており、この上位5ヵ国で全体の半数を占めています。

上位2つの攻撃元である、中国とフランスについては、10月20日から10月24日にかけて、「CVE-2017-5638/S2-045」脆弱性を有するWebサーバを狙った、大規模な調査活動を観測しています。米国と日本については、日常的に「CVE-2017-5638/S2-045」脆弱性を有するWebサーバを狙った調査活動が行われています。ただし、送信元が日本である攻撃の殆どは、日本国内に拠点がある特定のクラウドサービスからの通信であることを確認しています。クロアチアは、先月から引き続いて攻撃を行っており、調査活動ではなく”wget”コマンドや”curl”コマンドを実行して、外部のサーバからファイルをダウンロードさせる攻撃であることを確認しています。

以下に今回の対象期間で検出した、Apache Struts 2に対する攻撃の送信元国別検知数の割合を示します。

Web/メールのマルウェア脅威の観測情報

以下は、2017年10⽉にIIJセキュアWebゲートウェイサービス及びIIJセキュアMXで観測したマルウェアの割合を集計しています。

攻撃の観測データ

インターネット上には、攻撃者によって改ざんされたWebサイトが多数存在し、このようなWebサイトを閲覧することで、マルウェアに感染させる攻撃が行われています。また、攻撃者が電子メールにマルウェアを添付し、感染させる攻撃も頻繁に発生しています。

IIJでは日常的にこれらの攻撃を防御、検出しています。IIJマネージドセキュリティサービスのうち、IIJセキュアWebゲートウェイサービス、IIJセキュアMXサービスで検出した2017年10月の攻撃を取りまとめました。

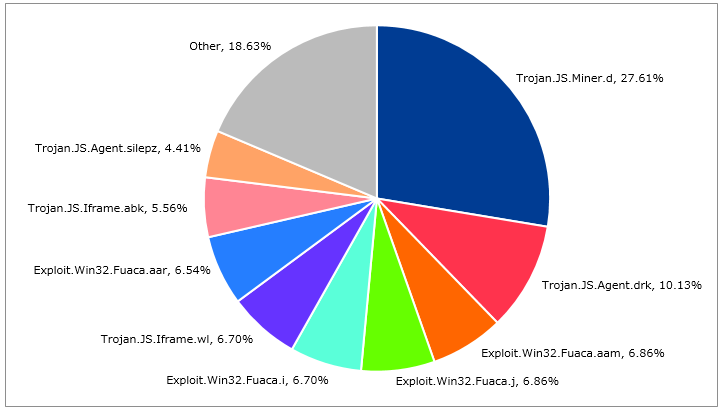

Webサイト経由のマルウェア感染

今回の対象期間中に検出したマルウェアの多くは、悪意あるJavaScriptによるものでした。Webサイトの改ざんによるJavaScriptの埋め込みを確認しています。その内、”Trojan.JS.Miner”で検知したものは、仮想通貨マイニングスクリプトの埋め込みであることを確認しています。

以下に今回の対象期間に検出した、Webサイト経由のマルウェアの種類の割合を示します。

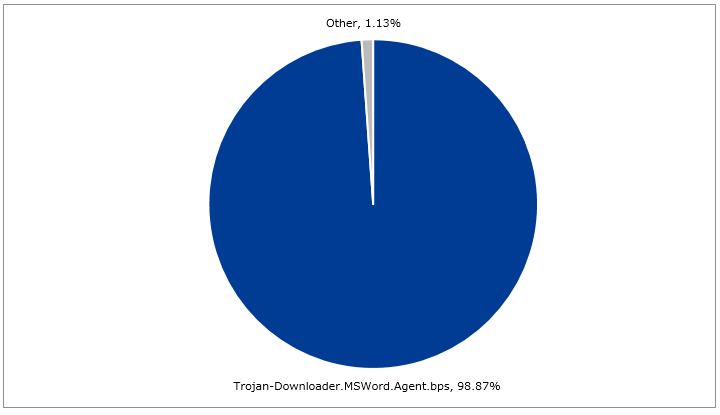

メール経由のマルウェア感染

今回の対象期間中に検出したマルウェアは、その多くがOfficeドキュメントの中に悪意あるVBScriptを埋め込んだものであったと考えられます。特に多く検出した”Trojan-Downloader.MSWord.Agent”は、Microsoft Wordのファイル形式であり、不特定多数のユーザへ向けた不審メールに添付されたものでした。

Officeドキュメントを用いたマルウェア感染では、多くの場合に「保護ビュー」で「編集を有効にする」操作を、利用者が行う必要があります。したがって、安易に「編集を有効にする」をクリックしないことで、マルウェア感染のリスクを下げることができます。

以下に今回の対象期間に検出した、メールを用いて送信されたマルウェアの種類の割合を示します。

セキュリティインシデントカレンダー

対象期間中における主要インシデントをご紹介します。対象期間中には下記のインシデントに加えて、Webサイトに埋め込まれた仮想通貨マイニングスクリプトが話題となりました。仮想通貨マイニングスクリプトにつきましては、2017年10月24日公開のWebサイトの改ざんに伴う仮想通貨マイニングスクリプトの埋め込み事例に記載していますのでご参照ください。

ロシア及び東欧諸国でランサムウェア「Bad Rabbit」が拡散

日本時間10月24日の夜以降、ロシアやウクライナなどを中心にBad Rabbitと呼ばれる新たなランサムウェアによる被害が多数報告されました。これまでに、現地の公共交通機関や報道機関、政府機関など、多岐にわたる分野に影響がおよんでおり、システム障害や業務に支障をきたすなど、多くの被害が発生しています。また、一部セキュリティベンダのレポート[1]では、日本国内のIPアドレスからも通信が発生していたと報告されています。Bad Rabbitは2017年6月後半に話題になった「NotPetya」の亜種であると複数のセキュリティベンダが言及しており、実際に似た挙動が一部で見受けられます。

Bad RabbitにはAdobe Flash Playerのインストーラに偽装した実行ファイルを実行することにより初期感染します。改ざんされたWebサイトを閲覧した際に「ページを表示するにはFlash Playerのインストールが必要である」旨のメッセージを表示させ、ユーザにファイルのダウンロードと実行を促します。このファイルの実行によりBad Rabbitに感染し、ディスクの暗号化が試行されます。感染経路となったWebサイトには国内企業のものも含まれており、該当Webサイトが一時閉鎖される騒動にもなりました。

Bad Rabbitは感染後LAN内にある他の端末に対し感染を広げることが報告されています。IIJでも検体を入手して検証を行ったところ、Bad Rabbitが別端末への感染を試みる挙動を確認しています。

偽装されたAdobe Flash Playerのインストーラを動作させると、Windowsの「ユーザー アカウント制御」(UAC)により、「管理者権限が必要」である旨のダイアログが表示されます(UACは、本物のFlash Playerのインストーラでも同様に要求されます)。管理者権限の使用を拒否した場合はここで感染活動は終了し、許可すると感染が継続します。加えて、Bad Rabbitで暗号化が開始される条件として、システム起動時にPCがAC電源で稼働している必要があること、システムドライブ以外のファイルは暗号化されないことを確認しています。端末の起動モードが「BIOS」ではなく「UEFI」になっている場合は、Windowsが破損した場合と同様の挙動となる(Windows回復モードが起動する)ことを確認しています。

ランサムウェアにより暗号化されたファイルの復旧は難しく、仮に身代金を支払った場合でも復旧できるとは限りません。日頃からランサムウェアに感染した後のことを考慮し、リムーバブルメディアなど、ネットワーク経由でのアクセスができない場所にファイルをバックアップしておくことをお勧めします。

不審メールによるマルウェアの拡散

2017年10月は不特定多数のユーザを標的とした不審メールによるマルウェアの配布が多数確認されています。特に 「Dreambot」などバンキングマルウェアの感染を狙ったものが多く、日本サイバー犯罪対策センターによると2017年10月だけで25種類のメールが報告されています [2]。該当するメールでは実在する企業を騙っており、実際に企業から送られるメールに似せた文章が用いられています。文章に違和感はほとんど無く、一見すると正規のものとは見分けが付かない巧妙なものになってきています。

これまでも不特定多数のユーザを標的とした不審メールによるマルウェアの配布は観測されていますが、2017年10月に観測されたメールの特徴として添付ファイルを用いた感染よりも、メール本文中に含まれるリンク先にマルウェアを配置する形式のものが増加していることが挙げられます。

メール内のリンク先にアクセスした場合、zipファイルがダウンロードされ、そのzipファイルを展開するとドキュメントファイルに偽装したJavaScript(js)ファイルが現れます。そのjsファイルを実行するとバンキングマルウェアに感染します。

添付ファイルやリンクを開く前にファイルの拡張子やリンク先が正しいことを確認し、文章ファイルのアイコンであるにも関わらず拡張子が本来と異なるもの(exe、scr、jsなど)になっているなど、不審な点があれば開くのをやめましょう。

また、バンキングマルウェア以外にも、ランサムウェアとして知られるLockyの亜種に感染させる場合も多数確認されています。それらのメールではドキュメントファイルが添付されており、そのファイルを実行することでマルウェアがダウンロードされ、端末の暗号化が開始されます。

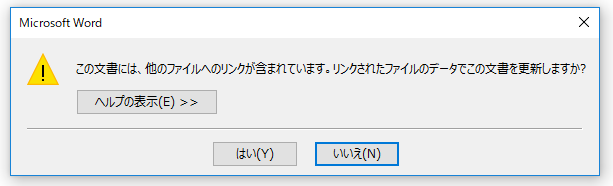

これまでのドキュメントファイルを用いた事例と異なる点として、マルウェアのダウンロードにマクロではなくMicrosoft Office の Dynamic Data Exchange(DDE)が用いられていることが挙げられます。DDEはアプリケーション間でデータを転送するための仕組みです。攻撃者はDDEを用いてWindowsのPowerShellにコマンドを渡し、マルウェアをダウンロードします。

DDEを用いた添付ファイルの場合でも、マクロを用いた場合と同様に、ファイルを開いた時点で警告のダイアログが表示されます。しかし、表示される内容は外部ファイルへのリンクが含まれていること、コマンドが実行されることなど、セキュリティ上のリスクを説明した内容ではないため注意が必要です。

DDEを用いたマルウェアの配布は、不特定多数に対する不審メールだけでなく、標的型攻撃でも用いられたことが確認されており[3]、今後増加することが予想されます。また、DDEを含む Microsoft Office ドキュメントを安全に開く方法が、マイクロソフトから公開されています[4]。DDE の機能制御キーを用いた緩和策が紹介されていますので、そちらも併せてご検討ください。

不適切な公開設定に伴うAmazon S3を通じた大規模な情報漏えい事例

2017年10月には、Amazon S3を通じた大規模な情報漏えいが2件ありました。一つ目は、米国の大手コンサルティング企業から、同社が運営するクラウドサービスの認証情報などを含む情報が漏えいしました。もう一つは、米国の在宅医療モニタリングサービスを提供する企業から、利用している患者の医療データが漏えいしました。

両者には、同じAmazon S3を利用していて、本来は非公開にすべきデータを誤って公開設定にしてしまったという共通点があります。Amazon S3はクラウドストレージと呼ばれるサービスです。アップロードしたファイルや、それを入れるバケットには公開範囲や条件を設定できますが、それを誤ると今回のような情報漏えいにつながる恐れがあります。

不適切な公開設定に伴うクラウドストレージサービスからの情報漏えいの事例は、過去にも何度か発生しています。Amazon S3に限らずパブリッククラウドサービスでは、利用者側で適切にアクセスコントロールを実施する必要があります。類似のサービスを利用されている方は、意図した公開範囲となっているか、確認と見直しをおすすめします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 10月2日 (月) |

脆弱性情報 | DNSソフトウェアパッケージ「Dnsmasq」にリモートからの任意のコード実行の可能性を含む複数の脆弱性が見つかり、修正された。 “dnsmasq” http://www.thekelleys.org.uk/dnsmasq/doc.html |

| 10月3日 (火) |

その他 | 総務省はIoTに関するセキュリティの取り組むべき課題をまとめた「IoTセキュリティ総合対策」を公表した。 「IoTセキュリティ総合対策の公表」 http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000126.html |

| 10月3日 (火) |

セキュリティ事件 | 米国の大手サービスプロバイダで2013年8月に公表したユーザー情報の大量流出事件について、当時存在していた約30億のユーザーアカウント全てが被害に遭っていたことを発表した。 “Yahoo 2013 Account Security Update FAQs” https://www.yahoo.com/security-update |

| 10月4日 (水) |

セキュリティ事件 | 放送事業者のWebサイトに外部から不正アクセスがあり、氏名やメールアドレスなど個人情報が流出した可能性があることが明らかになった。 「弊社ホームページに対する不正アクセスによる 個人情報流出の可能性について」 http://s.mxtv.jp/company/press/pdf/press20171004HPaccess.pdf |

| 10月4日 (水) |

セキュリティ事件 | 日本国内で猛威をふるっているバンキングマルウェア「DreamBot」を使用した不正送金事件で、国内で初めて摘発された。窃盗容疑で逮捕された男は、振り込まれた口座から現金を引き出す「出し子」だったという。 |

| 10月6日 (金) |

セキュリティ事件 | 米国の市場調査会社の公式サイトに不正アクセスの疑いが発見された。 “FORRESTER ANNOUNCES CYBERSECURITY INCIDENT INVOLVING FORRESTER.COM” https://www.forrester.com/Forrester+Announces+Cybersecurity+Incident+Involving+Forrestercom/-/E-PRE10008 |

| 10月6日 (金) |

その他 | Mozillaはドイツのユーザー向けに無許可でアクティビティ記録ツール「Cliqz」入りのFirefoxを配布した。 Cliqzは、表示したURLとその滞在時間、マウスの動き、入力した文字列、IPアドレスなどが自動でCliqzのサーバーに送信する機能を持つ。 “Testing Cliqz in Firefox” https://blog.mozilla.org/press-uk/2017/10/06/testing-cliqz-in-firefox/ |

| 10月10日 (火) |

脆弱性情報 | Microsoft社は2017年10月のセキュリティ情報を公開し、修正をリリースした。 “October 2017 Security Updates” https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/313ae481-3088-e711-80e2-000d3a32fc99 |

| 10月10日 (火) |

セキュリティ事件 | 米国の大手コンサルティング会社がAmazon S3上に保存していた顧客のアカウント情報が、制限無く閲覧出来る状態となっていたことを米UpGuard社が公表した。 “System Shock: How A Cloud Leak Exposed Accenture’s Business” https://www.upguard.com/breaches/cloud-leak-accenture |

| 10月10日 (火) |

セキュリティ事件 | Amazon S3のリポジトリ上に保存されていた多数の医療データが、制限無く閲覧出来る状態となっていたことを独Kromatech社が公表した。 “Patient Home Monitoring Service Leaks Private Medical Data” https://mackeepersecurity.com/post/patient-home-monitoring-service-leaks-private-medical-data-online |

| 10月11日 (水) |

セキュリティ事件 | スウェーデンの鉄道会社が使用しているサービスプロバイダに対してDDoS攻撃があり、列車の運行管理システムに影響を及ぼした。また、Webサイト及びメールシステムが停止したため、利用者が列車を予約したり、遅延に関する情報を取得したりすることが難しくなった。 |

| 10月11日 (水) |

セキュリティ事件 | 医薬品、医療機器卸売り事業者の医療機関予約システムのサーバに不正アクセスがあり、個人情報の漏えいの可能性があることが明らかになった。 「お客様情報の流出に関するお詫びとお知らせ」 http://www.adwic.co.jp/pdf/20171011.pdf |

| 10月11日 (水) |

セキュリティ事件 | 2017年9月に大規模な情報漏えいを発表した米Equifax社で、公式サイトに偽のFlash Playerアップデート画面を表示するリンクが掲載された。 |

| 10月12日 (木) |

脆弱性情報 | Cisco社製品にDoS攻撃が可能な脆弱性が見つかり、修正された。 “Cisco Adaptive Security Appliance Software Direct Authentication Denial of Service Vulnerability” https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20171004-asa |

| 10月13日 (金) |

セキュリティ事件 | 韓国で新しいAndroidランサムウェア「DoubleLocker」が発見された。 |

| 10月16日 (月) |

脆弱性情報 | ドイツの大手半導体メーカ Infineon Technologies社のTPMと関連ソフトウェアの潜在的脆弱性について情報を公開した。 “Information on TPM firmware update for Microsoft Windows systems as announced on Microsoft`s patchday on October 10th 2017” https://www.infineon.com/cms/en/product/promopages/tpm-update/ |

| 10月16日 (月) |

脆弱性情報 | セキュリティ研究者が無線LANのセキュリティ規格であるWPA2への暗号化鍵を再インストールさせる攻撃(通称、KRACKs)を発表した。 “Key Reinstallation Attacks Breaking WPA2 by forcing nonce reuse” https://www.krackattacks.com/ |

| 10月16日 (月) |

脆弱性情報 | Adobe Flash Playerに任意のコード実行の可能性がある脆弱性が見つかり、修正された。 “Security updates available for Flash Player | APSB17-32” https://helpx.adobe.com/security/products/flash-player/apsb17-32.html |

| 10月17日 (火) |

セキュリティ事件 | 警視庁は、NETGEAR社のネットワークビデオレコーダーソフトウェアであるReadyNAS Surveillanceの脆弱性を標的としたアクセスが観測されたことを発表した。 「ReadyNAS Surveillanceの脆弱性を標的としたアクセスの観測について 」 http://www.npa.go.jp/cyberpolice/important/2017/201710172.html |

| 10月17日 (火) |

セキュリティ事件 | 大手の旅行情報提供サービス会社のWebサイトの一部が改ざんされた。 「弊社サイトの一部ページ改ざんに関するお詫びと復旧のご報告」 http://www.arukikata.co.jp/whatsnew/000199.html |

| 10月18日 (水) |

脆弱性情報 | Mozilla Thunderbirdに任意のコード実行を含む複数の脆弱性が見つかり、修正された。 「Security vulnerabilities fixed in Thunderbird 52.4」 https://www.mozilla.org/en-US/security/known-vulnerabilities/thunderbird/ |

| 10月18日 (水) |

脆弱性情報 | Oracle社の提供するJava SE JDK、JREに任意のコード実行の可能性がある脆弱性が修正された。 “Oracle Critical Patch Update Advisory – October 2017” http://www.oracle.com/technetwork/security-advisory/cpuoct2017-3236626.html |

| 10月19日 (木) |

セキュリティ事件 | Mac OS X向けの無料メディアプレーヤー”Elmedia Player”の正規インストーラーにRATが混入されていた。 “Elmedia Player and Folx malware threat Neutralized!” https://www.eltima.com/blog/2017/10/elmedia-player-and-folx-malware-threat-neutralized.html |

| 10月19日 (木) |

セキュリティ技術 | カナダの政府機関である「Communications Security Establishment」がマルウェア検知ツールを公開した。 “CSE Releases a Detection and Analysis Tool to Protect Canadian from Malware” https://www.canada.ca/en/communications-security/news/2017/10/cse_releases_a_detectionandanalysistooltoprotectcanadianfrommalw.html |

| 10月20日 (金) |

脆弱性情報 | Cisco社製品に認証されていない攻撃者により、リモートから端末を再起動される可能性がある脆弱性が見つかり、修正された。 “Cisco FXOS and NX-OS System Software Authentication, Authorization, and Accounting Denial of Service Vulnerability” https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20171018-aaavty |

| 10月20日 (金) |

セキュリティ事件 | IoT_reaperと呼ばれる新しいボットネットが観測された。 |

| 10月20日 (金) |

セキュリティ事件 | 大学図書館のホームページで個人情報が外部から閲覧可能な状態になっていた。 「本学Webサーバからの個人情報漏えいの可能性に関する報告及び今後の対応について(お詫び)」 http://www.shimane-u.ac.jp/docs/2017102000188/ |

| 10月23日 (月) |

セキュリティ事件 | アジアのインターネットレジストリであるAPNIC からwhoisの資格情報やハッシュ化パスワードを含む情報が漏えいしていることが明らかになった。 “Whois Maintainer and IRT objects error resolved” https://blog.apnic.net/2017/10/23/whois-maintainer-irt-objects-error-resolved/ |

| 10月24日 (火) |

セキュリティ事件 | 仮想通貨マイニングサービスであるCoinhiveのDNSレコードが一時的に書き換えられた。 https://coinhive.com/blog/dns-breach |

| 10月25日 (水) |

脆弱性情報 | Adobe Flash Player にリモートからの任意のコードが実行可能な脆弱性が見つかり、修正された。 「Flash Player 用のセキュリティアップデート公開 | APSB17-32」 https://helpx.adobe.com/jp/security/products/flash-player/apsb17-32.html |

| 10月25日 (水) |

セキュリティ事件 | ロシアおよび東欧の各国で新しいランサムウェア「Bad Rabbit」の拡散活動が確認された。 |

| 10月26日 (木) |

セキュリティ事件 | ダウンローダー型マルウェア「SnatchLoader」が改良され、オンライン銀行詐欺ツール「RAMNIT」をダウンロードすることが確認された。 |

| 10月26日 (木) |

脆弱性情報 | Google Chromeに任意のコードが実行可能な脆弱性が見つかり、修正された。 “Stable Channel Update for Desktop” https://chromereleases.googleblog.com/2017/10/stable-channel-update-for-desktop_26.html |

| 10月26日 (木) |

脆弱性情報 | PHPに複数の脆弱性が見つかり、修正された。 “PHP ChangeLog” https://secure.php.net/ChangeLog-7.php#7.1.11 https://secure.php.net/ChangeLog-7.php#7.0.25 https://secure.php.net/ChangeLog-5.php#5.6.32 |

| 10月26日 (木) |

脅威情報 | JPCERT/CCがランサムウェア特設サイトを公開した。 JPCERT/CC「ランサムウエア対策特設サイト」 http://www.jpcert.or.jp/magazine/security/nomore-ransom.html |

| 10月26日 (木) |

セキュリティ事件 | jQueryオフィシャルブログに不正な書き込みがされた。 |

| 10月26日 (木) |

セキュリティ事件 | 大手サービス事業者のWebサイトに不正ログインがあり、個人情報の漏えいの可能性があることが明らかになった。 「不正ログイン収束のご報告とお願い(10/30更新)」 http://bb.excite.co.jp/info/detail/?id=311 |

| 10月27日 (金) |

脆弱性情報 | GNU Wget に任意のコード実行を含む複数の脆弱性が見つかり、修正された。 “CVE-2017-13089” https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-13089 “CVE-2017-13090” https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-13090 |

| 10月27日 (金) |

その他 | 日本セキュリティオペレーション事業者協議会(ISOG-J)は、セキュリティ対応時の情報の発信や共有された情報の有効活用のポイントなどを整理した資料を公開した。 「セキュリティ対応組織(SOC/CSIRT)強化に向けたサイバーセキュリティ情報共有の「5W1H」 – ISOG-J(WG6)」 http://isog-j.org/output/2017/5W1H-Cyber_Threat_Information_Sharing_v1.0.pdf |

| 10月30日 (月) |

セキュリティ事件 | Google Play 上で仮想通貨マイニングスクリプトが埋め込まれたアプリケーションの存在が確認された。 |

| 10月31日 (火) |

脆弱性情報 | オープンソースのCMSであるWordPressにSQLインジェクション攻撃が実行できる可能性がある脆弱性が見つかり、修正された。 “WordPress 4.8.3 Security Release” https://wordpress.org/news/2017/10/wordpress-4-8-3-security-release/ |

| 10月31日 (火) |

セキュリティ事件 | ファイル共有ソフトウェアで使用される、P2Pネットワークの監視サービスを提供しているセキュリティ企業の社員が、不正指令電磁的記録(ウイルス)保管容疑で逮捕された。 |

1. ESET, welivesecurity, Marc-Etienne M.Léveillé「Bad Rabbit: Not-Petya is back with improved ransomware」(2017/10/24)https://www.welivesecurity.com/2017/10/24/bad-rabbit-not-petya-back/

2. 一般財団法人 日本サイバー犯罪対策センター「インターネットバンキングマルウェアに感染させるウイルス付メールに注意」(2017/11/10)https://www.jc3.or.jp/topics/virusmail.html

3. Cisco Systems. Inc.「Spoofed SEC Emails Distribute Evolved DNSMessenger」(2017/10/11)http://blog.talosintelligence.com/2017/10/dnsmessenger-sec-campaign.html

4. マイクロソフト「マイクロソフト セキュリティ アドバイザリ 4053440」(2017/11/09)https://technet.microsoft.com/ja-jp/library/security/4053440