- 2018年11月観測レポートサマリー

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2018年11月観測レポートサマリー

当月もDDoS攻撃やマルウェアを利用した攻撃など、様々な攻撃活動を観測しています。

まずDDoS攻撃の件数は前月から大きく変動が見られませんでしたが、最大秒間パケット数で276万pps、最大通信量は23.26Gbpsと、先月と比較して2倍程度の規模となる攻撃が発生していました。DDoSを除くインターネットからの攻撃においては、Netis及びNetcore社製ルータの脆弱性を狙った攻撃やSQLインジェクション攻撃を、前月に引き続き多く観測しています。それに加えて、当月下旬にはApache Struts 2の脆弱性を狙った攻撃が増加していたことや、WordPress用のPortable phpMyAdminの脆弱性を狙った攻撃が急増していたことなどを観測しています。

Webサイト閲覧における通信では、過去2ヶ月に渡って全検出数の大勢を占めていた悪性スクリプトの検知が、全検出数の8-9割程度を占めていたところから、全体の5割強まで減少しました。メールにおいては対象期間を通して日本を標的とした悪性のメールを観測したほか、Windowsにおけるコモン コントロール コンポーネントの脆弱性を狙った攻撃や、リンクファイルから悪性のスクリプトをダウンロードし実行するマルウェアなどを検出しています。

脆弱性の分野ではソフトウェアの脆弱性が問題となることが多い中、最近ではハードウェア関連の脆弱性も多く話題となっており、当月においてはSSDの自己暗号化機能に関する脆弱性が発表されています。そして、当月より情報通信研究機構(NICT)によるIoT機器などを対象とした調査の事前調査が開始されており、SOCでも当月中の7日間にて、この通信を観測しています。

DDoS攻撃の観測情報

IIJではIIJマネージドセキュリティサービスやバックボーンなどでDDoS攻撃に対処しています。本項では、IIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

攻撃の検出件数

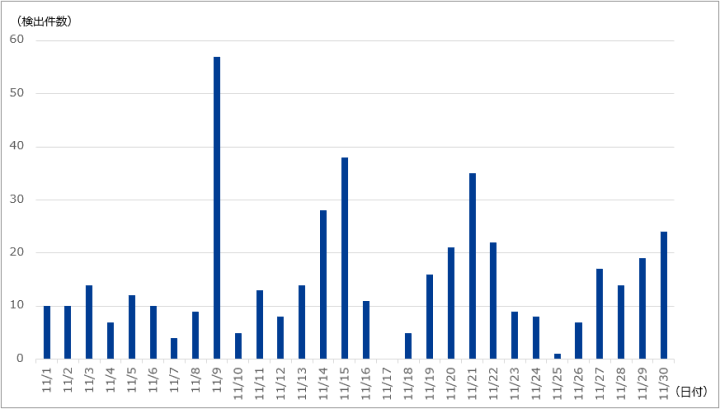

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は448件であり、1日あたりの件数は14.93件でした。期間中に観測された最も規模の大きい攻撃では、最大276万ppsのパケットによって23.26Gbpsの通信量が発生しました。この攻撃は主にDNSを用いたUDP Amplificationでした。

なお、11月9日は57件のDDoS攻撃を観測しており、複数のお客様環境で小規模なDNSを用いた攻撃であることは確認できていますが、送信元や宛先に共通点はありませんでした。また、11月17日は、DDoS攻撃の観測はありませんでした。

攻撃の継続時間

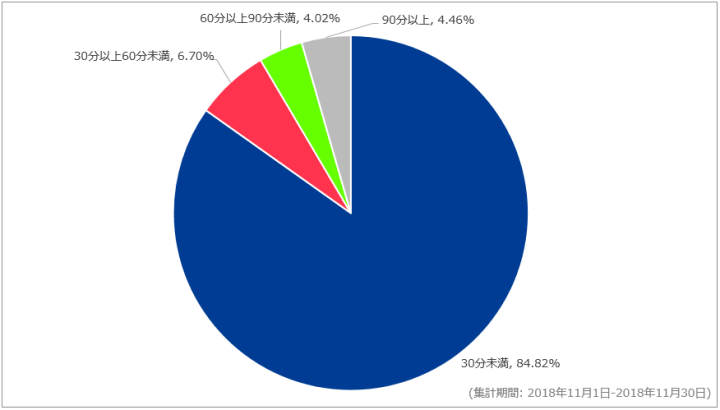

以下に今回の対象期間で検出した、DDoS攻撃の継続時間の割合を示します。

攻撃の継続時間は、30分未満が84.82%、30分以上60分未満が6.70%、60分以上90分未満が4.02%、90分以上が4.46%でした。今回最も長く継続した攻撃は2時間30分に渡るもので、この攻撃は複数のUDPプロトコルを用いたUDP Floodであることを確認しています。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、前月までと同様にNetis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しました。検出数ベースでは先月から34.0%減少していましたが、2018年11月におけるIPS/IDSサービスの全検出数の65.5%を占めており、依然として攻撃は活発に行われています。攻撃の内容は、前月までと変わらずMirai亜種への感染を狙うものでした。

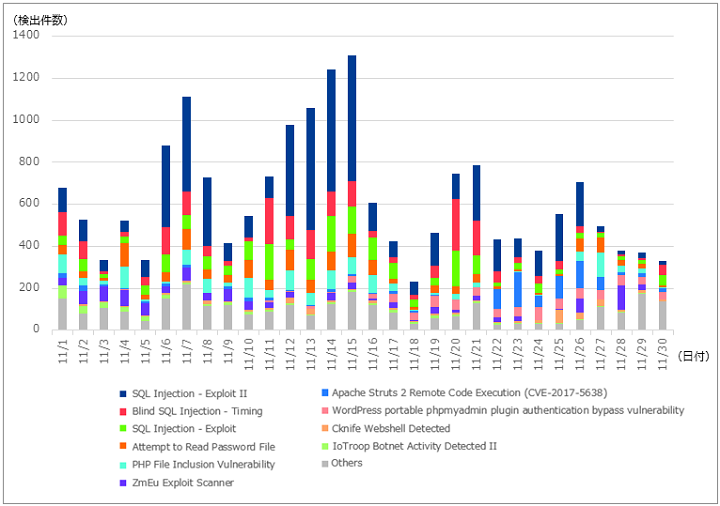

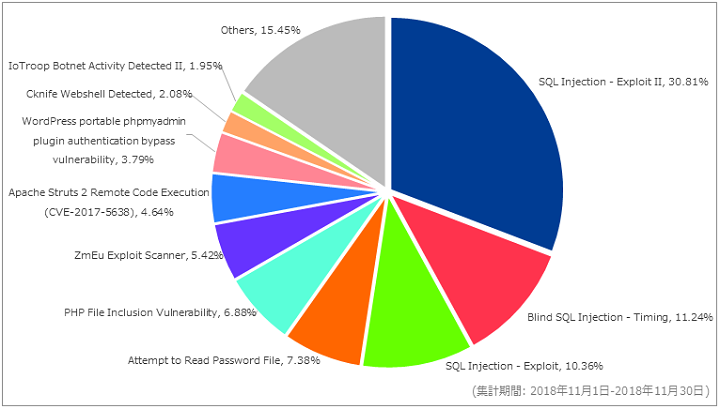

以下に、今回の対象期間に検出した攻撃種別の1サイト当たりの攻撃検出件数の推移と、攻撃種別トップ10の割合を示します。なお、前述のNetis及びNetcore社製ルータを対象とした検出については検出数が6割以上と多く、集計に含めることでグラフに偏りが生じるため、以下2つのグラフからは除外しています。

当月に最も多く検出した攻撃は SQL Injection – Exploit IIでした。それに続いて、検出の多い攻撃がBlind SQL Injection – Timing及びSQL Injection – Exploitと、SQLインジェクションに関する攻撃が上位を占めていました。攻撃手法の違いにより検出名は異なっていますが、全てアプリケーションにおける特殊文字のエスケープ不備を利用する基本的なSQLインジェクションです。攻撃の送信元IPアドレス数はピーク時で1日当たり1,500以上を観測しています。これらの攻撃は前月でも多く観測しており、その傾向は当月まで継続しています。このような基本的な攻撃への対策としてはプレースホルダの使用や適切なエスケープ処理が有効です。

11月22日から11月27日には、Apache Struts 2 Remote Code Execution (CVE-2017-5638)の検出数が増加していました。検出数が最も多かった日は11月23日で1サイト当たり166件の攻撃を観測しています。この攻撃は2017年3月に報告されたApache Struts 2の脆弱性(CVE-2017-5638/S2-045)を狙ったもので、攻撃に成功すると任意のコード実行が可能となります。検出数の増加した期間では、攻撃の送信元は、中国、フランス、⽶国、韓国の4か国で98%を占めていました。攻撃者が実⾏を試みたコマンドの90.0%が「nMaskCustomMuttMoloz」という通常は存在しないコマンドが指定されていました。これは2017年11⽉7⽇に本サイト上で公開した観測情報にて確認した攻撃と同様のもので、攻撃対象のWebサーバからのエラー応答有無による脆弱性有無の確認を⽬的としています。観測情報として取りあげてから1年以上が経ちますが、依然として同様の攻撃ツールを⽤いた脆弱性の探索が継続していることが確認できます。Apache Struts 2については、今年の8⽉にも任意のコード実⾏が可能となる脆弱性(CVE-2018-11776/S2-057)が報告されています。Apache Struts 2をご利用の⽅はこれらの脆弱性の修正されたバージョンを使用しているかのご確認をお勧めします。

WordPress用プラグインの脆弱性を狙った攻撃の増加

当月目立って観測された攻撃としてWordPress portable phpmyadmin plugin authentication bypass vulnerabilityがあります。これまでの観測において、はじめて本シグネチャが攻撃種別トップ10にランクインし、1サイト当たりの検出件数が前月から4000倍以上となっています。この攻撃はWordPress用プラグインのPortable phpMyAdminの脆弱性(CVE-2012-5469)を利用したもので、攻撃に成功した場合、MySQLの管理ソフトウェアであるphpMyAdminに認証を回避してアクセスすることが可能になります。

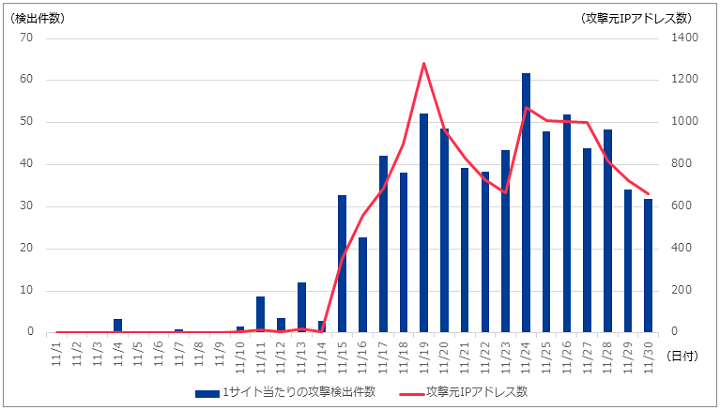

以下に1サイトあたりの攻撃の検出数と全体の攻撃元IPアドレス数の推移を示します。

11月15日頃から1サイト当たりの攻撃検出件数が急増しており、11月24日に61件とピークを迎えています。月末にはピーク時と比べ検出件数は約半数に減少していますが、11月15日以前と比較すると高い⽔準を維持しています。また、攻撃元IPアドレス数も増加しており、特定のIPアドレスからの攻撃件数が増加したことによる事象ではないことがわかります。なお、図-5では、「攻撃元IPアドレス数」はSOCにて観測した当該攻撃に関するすべての攻撃元を集計しており、「攻撃検出件数」は1サイト当たりに正規化した攻撃件数を記載している点にご注意ください。

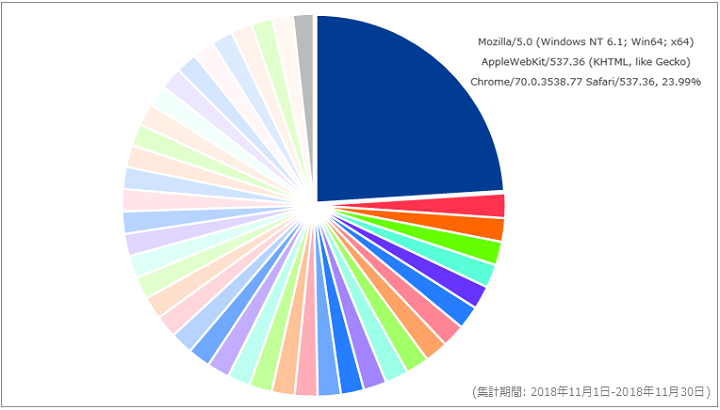

また、この攻撃に含まれているUser-Agentヘッダに興味深い特徴があり、そこから攻撃者を2つのグループに分類できます。下記に利用されていたUser-Agentヘッダの内訳を示します。

| 割合 | User-Agent |

|---|---|

| 23.99% | Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/70.0.3538.77 Safari/537.36 |

| 2.08% | Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML like Gecko) Chrome/66.0.3359.139 Safari/537.36 |

| 2.00% | Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/64.0.3282.140 Safari/537.36 |

| 1.99% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:28.0) Gecko/20100101 Firefox/28.0 |

| 1.98% | Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0) |

| 1.98% | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/68.0.3440.106 Safari/537.36 |

| 1.97% | Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/51.0.2704.84 Safari/537.36 |

| 1.96% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0 |

| 1.96% | Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/56.0.2924.87 Safari/537.36 |

| 1.96% | Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0 |

| 1.96% | Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 |

| 1.96% | Mozilla/5.0 (Windows NT 6.1; WOW64; rv:57.0) Gecko/20100101 Firefox/57.0 |

| 1.95% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:28.0) Gecko/20100101 Firefox/31.0 |

| 1.94% | Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/66.0.3359.139 Safari/537.36 |

| 1.93% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:58.0) Gecko/20100101 Firefox/58.0 |

| 1.93% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:52.0) Gecko/20100101 Firefox/52.0 |

| 1.92% | Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML like Gecko) Chrome/61.0.3163.91 Safari/537.36 |

| 1.91% | Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:52.0) Gecko/20100101 Firefox/52.0 |

| 1.91% | Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:48.0) Gecko/20100101 Firefox/48.0 |

| 1.91% | Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0 |

| 1.91% | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/66.0.3359.139 Safari/537.36 |

| 1.90% | Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.2; Trident/4.0) |

| 1.90% | Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/49.0.2623.105 Safari/537.36 |

| 1.90% | Mozilla/5.0 (Windows NT 5.2) AppleWebKit/537.36 (KHTML like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0 |

| 1.90% | Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.1; Trident/6.0) |

| 1.90% | Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; Win64; x64; Trident/4.0) |

| 1.88% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:28.0) Gecko/20100101 Firefox/45.0 |

| 1.88% | Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0) |

| 1.87% | Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; Trident/4.0) |

| 1.86% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:57.0) Gecko/20100101 Firefox/57.0 |

| 1.86% | Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0 |

| 1.85% | Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/49.0.2623.105 Safari/537.36 |

| 1.85% | Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.0) |

| 1.84% | Mozilla/5.0 (X11; Linux x86_64; rv:28.0) Gecko/20100101 Firefox/28.0 |

| 1.82% | Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:60.0) Gecko/20100101 Firefox/60.0 |

| 1.82% | Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1) |

| 1.81% | Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:61.0) Gecko/20100101 Firefox/61.0 |

| 1.78% | Mozilla/5.0 (X11; Linux x86_64; rv:52.0) Gecko/20100101 Firefox/52.0 |

| 1.77% | Mozilla/4.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0) |

| 1.76% | Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:47.0) Gecko/20100101 Firefox/47.0 |

| 1.75% | Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML like Gecko) Chrome/63.0.3239.108 Safari/537.36 |

最も多く利用されたUser-AgentはMozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36でしたが、それ以外の40種類では、ほとんど同じ割合となっていました。以降、最も多く観測されたUser-Agentを利用している攻撃をグループA、残りのUser-Agentを利用している攻撃をグループBとします。

グループAとグループBの攻撃元IPアドレスは、それぞれ220件と3,087件が利用されていますが、両グループで重複しているIPアドレスは存在していません。グループAでは米国のIPアドレスからの攻撃が25.0%と最も多く、グループBでは中国のIPアドレスが53.9%で最多となっていました。攻撃のURLにも特徴があり、全てのリクエストにおいて、下記表のようになっていました。

| グループA | /wpcontent/plugins/portable-phpmyadmin/wp-pma-mod/index.php?lang=en |

|---|---|

| グループB | /wpcontent/plugins/portable-phpmyadmin/wp-pma-mod/index.php |

User-Agent、IPアドレス、URLの特徴からグループAとグループBは異なる攻撃者、あるいはボットネットによる攻撃であると推測できます。また、グループBで用いられるUser-Agentは均等な割合で観測されていますが、感染している端末によってこのような分布になるとは考えにくく、あらかじめ用意されたUser-Agentセットからランダムに通信時のUser-Agentを選択するような仕組みのボット、あるいは攻撃ツールによる攻撃であったと考えられます。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

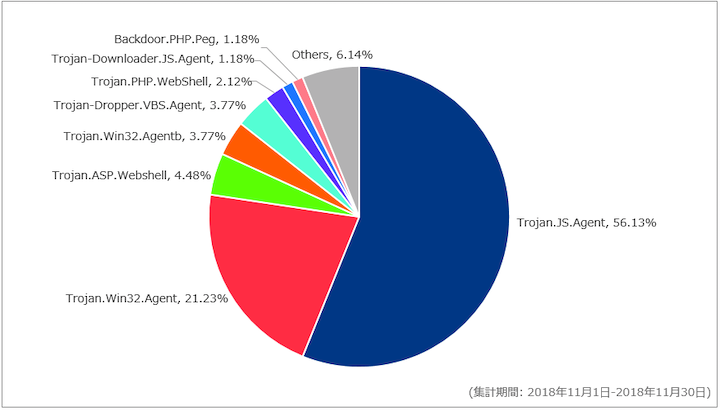

以下に今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

2018年7月以降の傾向と変わらず、Trojan.JS.Agentの割合が全体の過半数を占めています。また、先月と比べてWordPressを利用したサイトの検出割合が増加しました。これは2018年9月以降に検出されていた特定のブログパーツの提供サイトにおける検出(2018年9月のレポートに記載)が減少したためであり、結果としてWordPressを利用したサイトでの検出比率が増加したことが要因です。

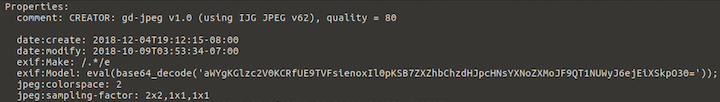

またBackdoor.PHP.Pegは、JPEG画像ファイルの異常を検出したものでした。検出された画像のEXIF情報には、メーカ名のタグには「/.*/e」が、また機種名のタグには「eval(base64_decode(‘文字列’))」と記録されていました(図-8)。そのため、これは画像を悪用したバックドアのソースコードの一部であり、攻撃者はアンチウイルスソフトなどによる検出や分析者の調査を回避するため、画像ファイルにソースコードの一部を埋め込んでいると考えられます。しかし、EXIF情報に記録された内容を実行するためには、当該文字列を取得し、実行する機能が必要になるため、この画像ファイル単体では攻撃として成立しません。つまりこの攻撃を成立させるためには、別の場所に蔵置されたプログラムから当該画像が読み込まれる必要がありますが、今回の調査ではそのプログラムを発見することができませんでした。

メール受信時におけるマルウェア検出

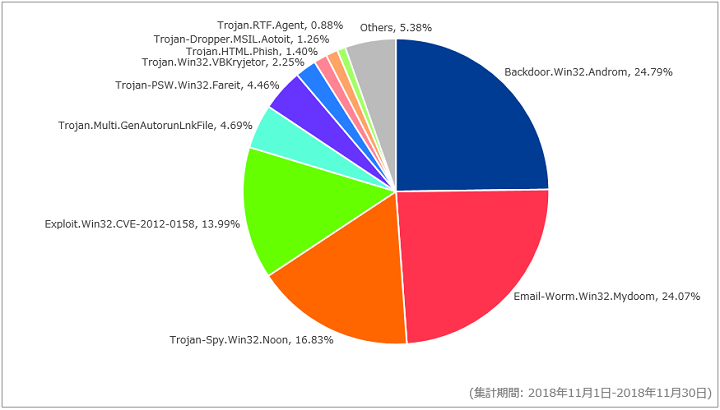

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間に最も多く検出したマルウェアは、Backdoor.Win32.Andromで、全体の24.79%でした。また、コモン コントロール コンポーネントの脆弱性を狙うExploit.Win32.CVE-2012-0158とリンクファイルから悪性のスクリプトをダウンロードし実行するTrojan.Multi.GenAutorunLnkFileの検出がSOCの観測で初めて上位に入り、それぞれ全体の13.99%、4.69%を占めていました。

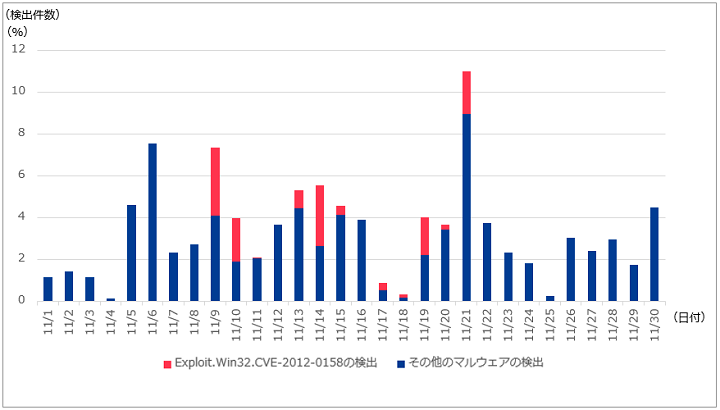

以下に今回の対象期間における、メール受信時のマルウェア検出傾向を示します。数値は総検出件数を100%として正規化しています。なお、以下のグラフはExploit.Win32.CVE-2012-0158のみ赤で色を分けています。

Exploit.Win32.CVE-2012-0158は11月9日から11月21日の間に検出しました。CVE-2012-0158は、Microsoft社製品で利用されるコモン コントロール コンポーネントが悪用され、ローカルユーザ権限で任意のコードが実行される脆弱性です。脆弱性が公開された2012年は、この脆弱性を利用した標的型攻撃が世界的に発生していました。なお、今回の観測では、メールを受け取った組織に特定の偏りは見られませんでした。そのため、2012年のような標的型攻撃ではなく不特定多数の組織に向けた攻撃であるものと考えられます。また、当該マルウェアで検出したメールは、ショッピングの請求や実在する運送業者の名称を件名に含んでいることが特徴です。当該脆弱性は修正プログラムが公開されていますので、今一度、更新プログラムの適用状況をご確認ください。

セキュリティインシデントトピック

ここでは、SOCが期間中に収集・分析した情報の中から、主要なトピックについて示します。

SSD自己暗号化機能の脆弱性

11月5日に、SSD(Solid State Drive)の自己暗号化機能に関する脆弱性がオランダのセキュリティ研究者により公表されました 1。当該脆弱性について多くの製品に影響があるとCERT/CCが判断し、注意喚起を行っています 2。

SSDの暗号化方法はハードウェアによる暗号化、ソフトウェアによる暗号化の2種類に分けられます。ハードウェアによる暗号化はSSD内にある暗号プロセッサを用いて暗号化し、ソフトウェアによる暗号化は専用のソフトウェアで暗号化します。暗号化ソフトウェアにはWindowsの機能である「BitLocker」、Mac OSの機能である「FileVault」や、オープンソースソフトウェアの「VeraCrypt」などがあります。いずれの方法もパスワードなどを用いた認証を利用してSSD上のデータを復号します。認証に失敗するとSSD上のデータが復号されないため、PCの紛失や盗難にあった場合でもSSD上の情報が漏えいするリスクを下げることができます。

今回公表された脆弱性は「ハードウェアによる暗号化」に関する脆弱性です。ハードウェアの暗号化機能には「ATA セキュリティモード 3」や「TCG Opal 4」に則って実装されます。しかし、実装方法は各ベンダーに依存しているため、実装方法によっては脆弱性が内在する可能性があります。今回の脆弱性の1つは特定ベンダーの実装に問題があったため、生じたものとなります。

公表された脆弱性は「CVE-2018-12037」、「CVE-2018-12038」の2つです。CVE-2018-12037はパスワード認証時に入力された文字列が復号処理に利用されていないことが原因の脆弱性です。SSD上のデータの復号処理はパスワード認証後に行われます。この復号処理は安全性を高めるためにパスワード認証で入力された文字列を用いています。認証で入力された文字列は復号鍵の取得に利用されます。具体的には暗号化された復号鍵の復元などに利用されます。しかし、一部のSSDは実装の不備により、認証で入力された文字列を利用せずに復号鍵が取得できる脆弱性がありました。攻撃の一例として、攻撃者は認証部のコードを常に認証が成功するよう書き換えて復号鍵を取得し、SSD上のデータを復号できたことが報告されています。

CVE-2018-12038はウェアレベリングが原因の脆弱性です。ウェアレベリングとはフラッシュメモリなどの書き替え可能回数に限度がある記憶媒体の寿命を延ばす技術です。ウェアレベリングが利用可能なメモリでは、各メモリ領域の書き換え回数を記憶し、書き換え回数の少ないメモリ領域を優先して利用します。この仕組みによって、特定のメモリ領域に書き換えが集中することを防止し、書き換え可能回数に達してメモリが利用できなくなるまでの期間を延ばすことができます。SSDはフラッシュメモリを用いているため、ウェアレベリングを利用しています。しかし、書き換え回数の少ないメモリ領域を優先して利用するため、書き換えられるまでの期間が長くなります。最悪の場合、メモリ領域内のデータが書き換えられないまま残ってしまう可能性があります。このため、通常は暗号化されている復号鍵が暗号化されていない状態でメモリ領域に残っていた場合、攻撃者はその鍵をメモリから取得することでSSD上のデータを復号することができます。

公表された内容は先に挙げた脆弱性だけでなく、BitLockerの問題についても取り上げられています。SSDの自己暗号化機能が有効である場合、BitLockerによる暗号化が行われないと記載されています。そのため、BitLockerを有効にしていても、SSDの自己暗号化機能による暗号化のみが行われ、脆弱性を悪用して暗号化したSSDが復号される恐れがあります。なお、Microsoft社は「manage-bde」コマンドによるBitLockerの暗号化方式の確認やグループポリシー設定からソフトウェア暗号化を強制できるとしています 5 6。

一部の製品では脆弱性が修正されたファームウェアが公開されているため、該当製品をご利用の場合はファームウェアのアップデートをお勧めします。また、ファームウェアが出ていない製品についてはソフトウェアによる暗号化をご検討ください。

jQuery-File-Upload サンプルアプリケーションの脆弱性

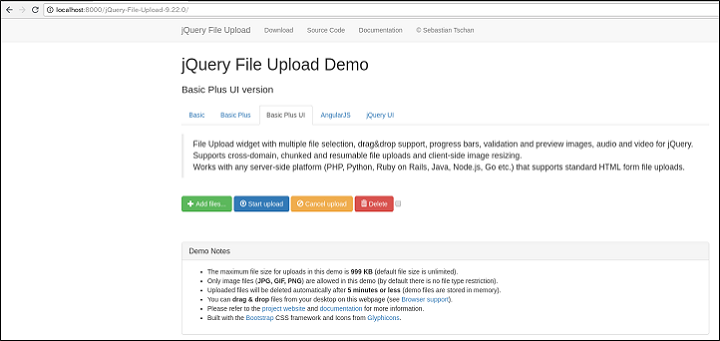

jQueryで実装されたWebサーバへのファイルアップロード機能ライブラリjQuery-File-Uploadのサンプルアプリケーション(バージョン9.22.0)には、任意のファイルをアップロードされてしまう脆弱性があります。jQueryとは、JavaScriptの代表的なライブラリの1つです。

jQuery-File-Uploadの公式サイトでは、ファイルのアップロード先であるサーバのプログラムとして利用可能なサンプルアプリケーションが提供されており、本脆弱性のPoC(概念実証コード)が11月6日に公開されています。このサンプルアプリケーションをインターネットからアクセス可能な環境に公開してしまうと任意のファイルをアップロードされ、実行されてしまう危険性があります。また、本サンプルアプリケーションの実装を用いてアプリケーションを作成している場合についても同様の危険性があるため注意してください。

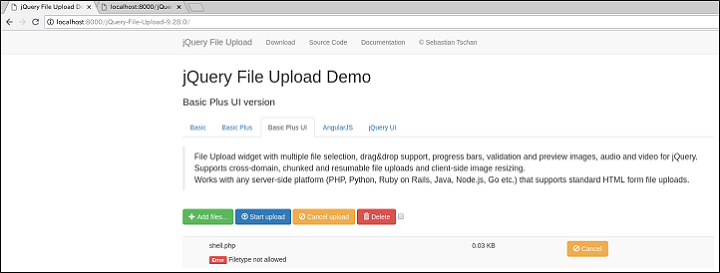

以下の図がサンプルアプリケーションの画面です。初期状態ではファイルは何もアップロードされていません。

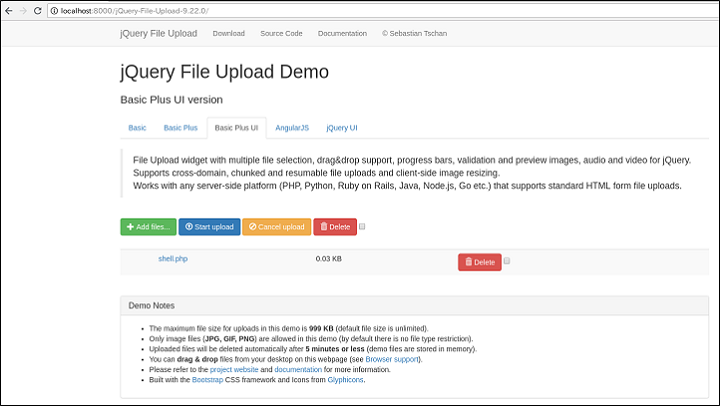

次に図-12では、shell.phpという悪意のあるファイルをアップロードしています。

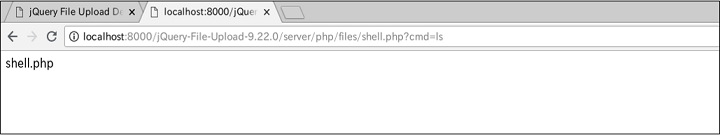

アップロードされたshell.phpファイルに対して、ディレクトリのファイル一覧を表示するlsコマンドを実行するようにGETリクエストのパラメータを付与してアクセスした結果を図-13に示します。

図-13より、アップロードしたshell.phpというファイルがlsコマンドの結果として表示されていることが確認できます。

最新版のバージョン9.28.0では以下の図-14に示されるように、phpファイルのアップロードは行えないようになっています。

サンプルアプリケーションは、試験的な利用や学習用途を意図して作成されることがあるため、サンプルアプリケーションを公開する際には、インターネットからアクセスできない環境など適切な環境で利用することをお勧めします。また、本サンプルアプリケーションの実装を用いて開発を行う場合は、アップロードされたファイルが意図した物であるかを確認するなど、十分な確認処理を含めることを推奨いたします。

NICTによるIoT機器などを対象とした事前調査通信の観測

11月7日に国立研究開発法人情報通信研究機構(以下、NICT)は、「日本国内のインターネットに接続されたIoT機器等に関する事前調査の実施について」というアナウンスを公開しました 7。この調査は「電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律 8」の施行を受けたものです。本法律により、パスワード設定に不備のあるIoT機器に関する調査がNICTの業務に追加され、調査により脆弱と判断されたIoT機器については、電気通信事業者を通じて所有者に注意喚起が行われる予定です。この調査の背景には、IoT機器を利用したDDoS攻撃の増加があります。2017年12月には、本サイトでも注意喚起を掲載した、国内メーカ製ブロードバンドルータの脆弱性を狙うIoTボットが登場し、日本国内でも感染が広がりました。また、本サイトにて毎月掲載している観測レポート(IIJマネージドセキュリティサービスの観測情報)でも、2018年6月以降のすべての月において、Mirai亜種への感染を目的とするNetis及びNetcore社製ルータへの攻撃が最も多く検出されており、継続した攻撃が行われています。

今回、情報が公開された調査は、国内のインターネット接続機器の傾向や解放されているポート番号などの調査を目的としたもので、注意喚起等の活動に向けた事前調査に位置付けられています。公開された情報によると、事前調査は2018年11月14日から2019年1月末までを予定しており、22/tcp(SSH)、23/tcp(Telnet)、80/tcp(HTTP)などの宛先ポートに対してポートスキャン、機器で利用しているサービスやバージョン情報といった情報の収集が予告されています。また、調査に利用される送信元IPアドレスは、2018年11月14日より利用される210.150.186.238、122.1.4.87、122.1.4.88と、2018年12月17日より利用される150.249.227.160/28があります。

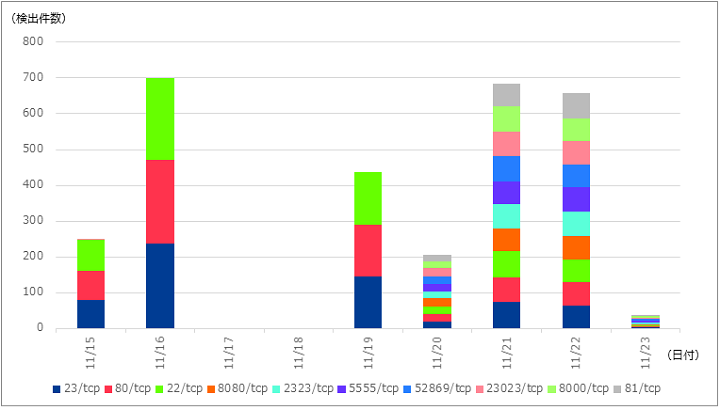

SOCでは2018年11月15日以降、IIJマネージドファイアウォールサービスにてNICTによる調査と思われる通信を観測しています。観測したNICTによる調査通信の日別推移を以下に示します。なお、グラフ中の受信件数は、観測した調査通信全体の件数をファイアウォール1台あたりの件数に正規化した数字としています。

SOCで観測した調査通信は11月15日から11月23日までの平日を中心に発生していました。11月23日は祝日ですが、観測した時間が午前0時から午前1時頃までのため、前日からの調査通信が一部継続していたものと思われます。利用されていた送信元IPアドレスは210.150.186.238のみ観測しています。前半の11月15日から11月19日は告示内容に記載されている22/tcp、23/tcp、80/tcpへの通信がほとんどを占め、後半の11月20日から11月23日では告示内容に含まれていないポートへの通信も発生していました。MiraiなどのIoTボットによるスキャン活動や感染に用いるポート番号が選ばれています。具体的なポート番号と利用する主なサービスを以下にまとめます。

| 通信件数の割合 | ポート番号/プロトコル | 主な用途 |

|---|---|---|

| 20.89% | 23/tcp | Telnetで用いられるポート番号 |

| 20.88% | 80/tcp | HTTPで用いられるポート番号 |

| 20.87% | 22/tcp | SSHで用いられるポート番号 |

| 5.35% | 8080/tcp | Webプロキシでよく用いられるポート番号 HTTPでよく用いられる代替ポート番号 |

| 5.35% | 2323/tcp | Telnetでよく用いられる代替ポート番号 |

| 5.34% | 5555/tcp | Android OSのADB(Android Debug Bridge)で用いられるポート番号 |

| 5.34% | 52869/tcp | ロジテック株式会社製のブロードバンドルータの脆弱性(CVE-2014-8361)を用いる攻撃に利用されるポート番号 |

| 5.33% | 23023/tcp | Telnetで用いられることのある代替ポート番号 |

| 5.33% | 8000/tcp | IoT機器で用いられるXiongMai uc-httpdで利用されるポート番号 |

| 5.32% | 81/tcp | IoT機器の管理画面へのアクセスなどに用いられるポート番号 |

上記ポートは、主にIoTボット等の感染活動によく用いられるものです。SOCでの観測は11⽉23⽇が最後ですが、調査期間は2019年1⽉末までと設定されており、12月17日より利用されるIPアドレスも公開されていることから12月以降も調査が継続するものと思われます。その際は、プロトコルや対象のポートなど、当⽉から調査内容に変更が加わるかもしれません。これらのポートについて、外部からのアクセスが意図せず許可されていないかご確認いただき、適切なアクセス制御を行うことをお勧めします。

NICTの調査では調査対象機器で利用されているサービスやバージョンの調査のため、ポートスキャンだけではなくバナー情報の取得もするとしています。SOCではバナー情報取得のためのHTTPリクエストについて観測ができています。リクエストの特徴的な情報としてUser-Agentヘッダにmasscan/1.0 (https://github.com/robertdavidgraham/masscan)の値が入っており、今回の調査にポートスキャンツールのmasscanが用いられていることがわかりました。

今回の事前調査ではIoTボットがよく使用するポートを宛先としていることや、使用されているツールが一般的なオープンソースのツールであるものと推測されることなどが、SOCの観測情報からも確認出来ています。この事前調査はスキャンを目的としたものであることから、調査に用いられた通信は、IIJサービスをご利用いただいているお客様の環境にて同内容のものが広く観測されています。事前調査の結果として不正な通信が通過すると判断された場合には、今後追加の調査が実施される予定です。今回施行された法に基づく一連の調査は、その結果を基に不備のある機器を特定し、電気通信事業者と連携して機器の利用者に注意喚起することで、攻撃に利用される機器を減らすことを狙ったものです。調査通信が通過している場合は、ファイアウォールなどの経路上に設置された機器や、ホスト自体のACL設定が脆弱である可能性があります。そのような場合は、適切な設定となるよう変更いただくことをお勧めします。

インシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 11月2日(金) | 脆弱性情報 | キューバおよびフィンランドのセキュリティ研究者は、Intel製CPU上にサイドチャネル攻撃を可能とする脆弱性(CVE-2018-5407)が存在することを発表した。本脆弱性はIntelのハイパースレッディング・テクノロジーに起因しており、同じ物理コア上で並列に実行されているプロセスから情報を抽出することが可能である。例として、OpenSSL 1.1.0h以前のP-384秘密鍵をTLSサーバから抽出することが可能であることが確認されている。対策としてはハイパースレッディングをBIOSで無効にするか、アプリケーションで回避することが挙げられる。なお、本脆弱性は「Portsmash」と名付けられている。

“Port Contention for Fun and Profit” |

| 11月5日(月) | 脆弱性情報 | Apache Software Foundationは、Java Webアプリケーションフレーム ワークのApache Strutsのファイルアップロード用ライブラリであるCommons FileUploadを最新のバージョン1.3.3に更新するようメーリングリストに促した。Apache Struts 2.3.36以前のCommons FileUploadにはリモートコード実行が可能となる脆弱性が含まれており、その再周知となる。また、Apache Struts2.5.12以降には既に最新のライブラリが含まれているとのこと。 “[ANN] [SECURITY] Immediately upgrade commons-fileupload to version 1.3.3 when running Struts 2.3.36 or prior” |

| 11月5日(月) | 脆弱性情報 | オランダの大学の研究者は、Crucial社およびSamsung社の複数のSSD製品において、暗号化されたドライブを復号可能な脆弱性(CVE-2018-12037, CVE-2018-12038)が存在することを発表した。本脆弱性はハードウェアベースの自己暗号化ドライブ(SED)に起因したもので、物理的にアクセスできる攻撃者によって実行される可能性がある。対策としては、ハードウェア暗号化のみに依存せずにソフトウェア暗号化を使用することや、ファームウェアをアップデートすることが挙げられる。

“Radboud University researchers discover security flaws in widely used data storage devices” |

| 11月7日(水) | 脆弱性情報 | Cisco Systems社は、同社が提供する中小企業向けのネットワーク製品において、認証されていないリモートの攻撃者によるユーザ認証回避の脆弱性(CVE-2018-15439)が存在することを公表した。ソフトウェアアップデートはリリースされていないが、本脆弱性は機器の設定でレベル15(特権レベル)のアカウントが存在しない場合にのみ影響を受けるとされている。そのため、特権を持つアカウントを作成することで、本事象を回避出来るとされている。

“Cisco Small Business Switches Privileged Access Vulnerability” |

| 11月7日(水) | その他 | 情報通信研究機構(NICT)は、国内のインターネットに接続されている、パスワード設定などに不備があるIoT機器に関する調査に向けた、事前調査を実施すると公表した。2018年11月14日から2019年1月末までを目途に、ポート開放や稼働機器の状況などを調査する。

「日本国内でインターネットに接続されたIoT機器等に関する事前調査の実施について」 |

| 11月8日(木) | その他 | ロシアのセキュリティ研究者は、VirtualBoxの仮想ネットワークアダプタにおいて、ホストOSから特権レベルでの任意のコード実行が可能になる脆弱性を公表した。本脆弱性は、初期設定で選択される仮想ネットワークアダプターのタイプが「Intel PRO/1000 MT Desktop(82540EM)」であることが条件となる。公表した研究者はセキュリティ界隈におけるバグ報酬プログラムの在り方に不満があると主張しており、本脆弱性を0-dayとして公表することにしたとのこと。

“VirtualBox E1000 Guest-to-Host Escape” |

| 11月8日(木) | その他 | JPAAWGは、JPAAWG 1st General Meetingを開催した。本ワーキンググループは、日本独自のセキュリティ課題について、通信事業者、メール配信業者、クラウド・ホスティングサービス提供者等が情報交換をし、サイバー攻撃の対策を検討していくことを目的にしている。第1回目の会合は、第18回迷惑メール対策カンファレンスと併催され、送信ドメイン認証DMARC、BEC(ビジネスメール詐欺)、SNSなどのセキュリティに関係するトピックも扱われた。

“JPAAWG 1st General Meeting” |

| 11月9日(金) | 脆弱性情報 | NVIDIA社は、同社製GPUにサイドチャネル攻撃が可能となる脆弱性(CVE-2018-6260)が存在することを公表した。GPUのパフォーマンスカウンターによって公開されるサイドチャネルを通じて、GPU上で処理されるアプリケーションデータにアクセスが可能になる。本攻撃の実行にはローカルユーザ権限が必要であり、リモートでは不可能であることから、影響は軽微であるとのこと。同社はこの脆弱性を今後公開するドライバで解決するとしている。

“Security Notice: NVIDIA Response to “Rendered Insecure: GPU Side Channel Attacks are Practical” – November 2018” |

| 11月14日(水) | セキュリティ事件 | 国内のブライダル関連商品を販売する会社は、同社Webサイトに対する外部からの不正アクセス(SQLインジェクション)により、27,916人の顧客メールアドレスが流出した可能性があることを公表した。

「不正アクセスによるお客様メールアドレス流出の可能性に関するお詫びとお知らせ 」 |

| 11月19日(月) | セキュリティ事件 | イギリスのコンタクト販売会社は、同社Webサイトから顧客のクレジットカード情報が流出したことを公表した。流出した情報は、11月3日から8日までの期間に同Webサイトへ入力された氏名、住所、パスワード、カード番号、有効期限など。同社によると、通常ではセキュリティコード(CVV)を保存しないが、該当期間中に入力されたCVVは流出した恐れがあるとしている。

“Customer data theft” |

| 11月21日(木) | セキュリティ事件 | 国内の独立行政法人日本貿易振興機構(JETRO)は、第三者からの不正アクセスにより、バンコク事務所のサーバへバックドアと見られるプログラムが設置され、事務所関係者の個人情報が流出した可能性があることを公表した。

「当機構コンピュータシステムへの不正なアクセスに関する事案について」 |

| 11月27日(火) | セキュリティ事件 | 国内の造形材料を製造・販売する会社は、第三者からの不正アクセスにより、同社Webサイトから顧客のクレジットカード情報が397件流出したことを公表した。流出した情報は、4月25日から7月18日の期間に同Webサイトでクレジットカード決済をした顧客のカード名義人名、クレジットカード番号、有効期限、セキュリティコードなど。

「弊社が運営する「ZOWHOW」への不正アクセスによる個人情報流出に関するお詫びとお知らせ」 |

| 11月30日(金) | セキュリティ事件 | 海外大手ホテルチェーン会社は、宿泊客の予約データベースに不正アクセスがあったことを公表した。

“Marriott Announces Starwood Guest Reservation Database Security Incident” |

| 11月30日(金) | その他 | 日本インターネットプロバイダー協会 (JAIPA) は、「電気通信事業者におけるサイバー攻撃等への対処と通信の秘密に関するガイドライン」の第5版を公開した。本ガイドラインは、サイバー攻撃、マルウェアの感染、迷惑メールの大量送信などを識別して、その通信の遮断などの対処を、関係法令に留意しつつ実施するための参考資料として2007年5月に策定されたもの。今回の改訂では、マルウェアに感染している可能性が高い端末及びマルウェア感染し得る脆弱性を有する端末の利用者に対する注意喚起、有効な同意に基づく通信遮断を目的とする、C&Cサーバである可能性が高い機器の検知に関する項目などが追加された。

「電気通信事業者におけるサイバー攻撃等への対処と通信の秘密に関するガイドラインの改定について」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 11月1日(木) | Apache Tomcat JK Connector 1.2.46 | Apache Software Foundationは、同社が提供するApache Tomcat JK mod_jk Connector 1.2.0から1.2.44までに存在したパストラバーサルの脆弱性(CVE-2018-11759)を修正した、Apache Tomcat JK Connector 1.2.46のリリースを公表した。

“Fixed in Apache Tomcat JK Connector 1.2.46” |

| 11月9日(金) | VMware社製品 | VMware社は、複数の製品における脆弱性(CVE-2018-6981、CVE-2018-6982)を修正したアップデートを公表した。

“VMware ESXi, Workstation, and Fusion updates address uninitialized stack memory usage.” |

| 11月13日(火) | Adobe Flash Player Acrobat and Reader Photoshop CC |

Adobe社は、同社が提供する複数の製品に関する複数の脆弱性(CVE-2018-15978、CVE-2018-15979、CVE-2018-15980)を修正したアップデートを公表した。

“Security updates available for Flash Player | APSB18-39” |

| 11月14日(水) | Microsoft社製品 | Microsoft社は 複数のソフトウェアに対するセキュリティ更新プログラムを公表した。この更新プログラムにより、任意のコード実行が可能となる脆弱性など、複数の脆弱性に対する修正が行われた。

「2018 年 11 月のセキュリティ更新プログラム (月例)」 |

| 11月19日(月) | Chrome 70.0.3538.110 | Google社は、Chrome 70.0.3538.110を公表した。GPUにおけるUse After Freeの脆弱性(CVE-2018-17479)が修正された。

“Stable Channel Update for Desktop” |

| 11月20日(火) | VMware vSphere | VMware社は、vSphereに関する複数の脆弱性(CVE-2018-11066、CVE-2018-11067、CVE-2018-11076、CVE-2018-11077)を修正したアップデートを公表した。

“VMSA-2018-0029” |

| 11月20日(火) | Adobe Flash Player 31.0.0.153 | Adobe社は、任意のコード実行が可能となる脆弱性(CVE-2018-15981)を修正したAdobe Flash Player 31.0.0.153を公表した。

“Security updates available for Flash Player | APSB18-44” |

| 11月27日(木) | Samba 4.7.12 4.8.7 4.9.3 |

Samba開発チームは、Sambaに存在する、サービス運用妨害(DoS)の脆弱性など複数の脆弱性 (CVE-2018-14629、CVE-2018-16841、CVE-2018-16851、CVE-2018-16852、CVE-2018-16853、CVE-2018-16857)を修正したアップデートを公表した。 “Unprivileged adding of CNAME record causing loop in AD Internal DNS server” |

Notes:

- Radboud University, “Self-encrypting deception: weaknesses in the encryption of solid state drives (SSDs)”,https://www.ru.nl/publish/pages/909275/draft-paper_1.pdf, 2018/11/5 ↩

- CERT/CC, “Self-Encrypting Drives Have Multiple Vulnerabilities”,https://kb.cert.org/vuls/id/395981/, 2018/11/6 ↩

- Western Digital Technologies, Inc, “AT Attachment 8-ATA/ATAPI Command Set-4 (ACS-4)”,http://www.t13.org/Documents/UploadedDocuments/docs2016/di529r14-ATAATAPI_Command_Set_-_4.pdf, 2016/10/14 ↩

- Trusted Computing Group, “TCG Storage Security Subsystem Class: Opal Specification Version 2.01”,https://trustedcomputinggroup.org/wp-content/uploads/TCG_Storage-Opal_SSC_v2.01_rev1.00.pdf, 2015/1/8 ↩

- JPCERT/CC、独立行政法人 情報処理推進機構(IPA), “JVNVU#90149383 自己暗号化ドライブ製品における複数の脆弱性”, https://jvn.jp/vu/JVNVU90149383/, 2018/11/7 ↩

- Microsoft, “ADV180028 | Guidance for configuring BitLocker to enforce software encryption”,https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV180028, 2018/11/6 ↩

- NICT, “日本国内でインターネットに接続されたIoT機器等に関する事前調査の実施について(12月10日更新)”,https://www.nict.go.jp/info/topics/2018/11/07-2.html, 2018/12/10 ↩

- 総務省, “電気通信事業法及び国立研究開発法人情報通信研究機構法の一部を改正する法律(平成30年法律第24号)”,http://www.soumu.go.jp/main_content/000550149.pdf, 2018/5/23 ↩