- 2019年9月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年9月観測レポートサマリ

本レポートでは、2019年9月中に発生した観測情報と事案についてまとめています。

DDoS攻撃では、先月と比較して検出件数に大きな変動は無いものの、攻撃時に発生した最大パケット数、最大通信量は増加しました。最大規模を記録した攻撃ではDNS及びLDAPを用いたUDP Amplification攻撃、最長時間を記録した攻撃ではNTPを用いたUDP Amplification攻撃が発生していました。

IPS/IDSにおいて検出したインターネットからの攻撃については、Mirai亜種によるルータに対する攻撃が先月よりも減少しましたが、全体の約6割を占めていました。また、当月はMirai亜種moobotによる感染活動の一つである、HiSilicon社製DVR機器を対象としたスキャン活動と思われる通信が観測されています。

Webサイト閲覧時における検出では、引き続き悪意のあるJavaScriptが最も多く観測されています。メールでは、Purchase Order(注文書)を装い最終的にはバンキングマルウェアに感染させるdocファイルを添付したメールが多く検出されており、当該メールは特定の日に集中して受信したことを観測しています。

当月はメール転送エージェント(MTA)として知られるEximに関する複数の脆弱性(CVE-2019-15846、CVE-2019-16928)が公開されました。公開後には本脆弱性のスキャン活動が観測されています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

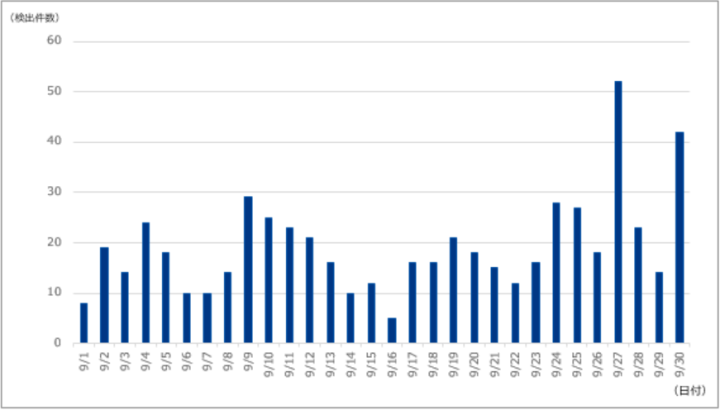

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は576件であり、1日あたりの平均件数は19.20件でした。期間中に観測された最も規模の大きな攻撃では、最大で約130万ppsのパケットによって11.71Gbpsの通信が発生しました。この攻撃は主にLDAPとDNSを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は43分にわたるもので、最大で2.60Gbpsの通信量が発生しました。この攻撃は主にNTPを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

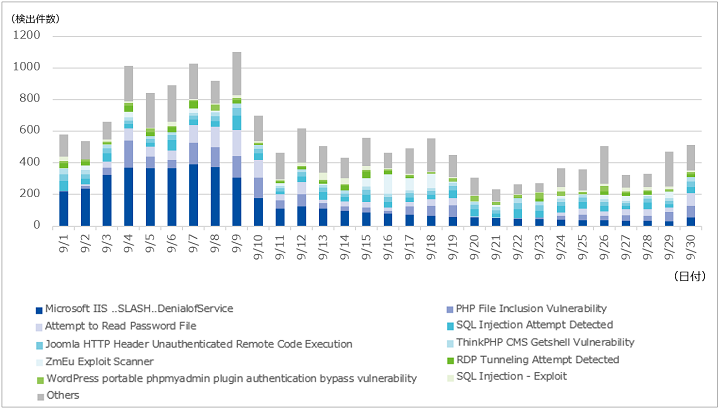

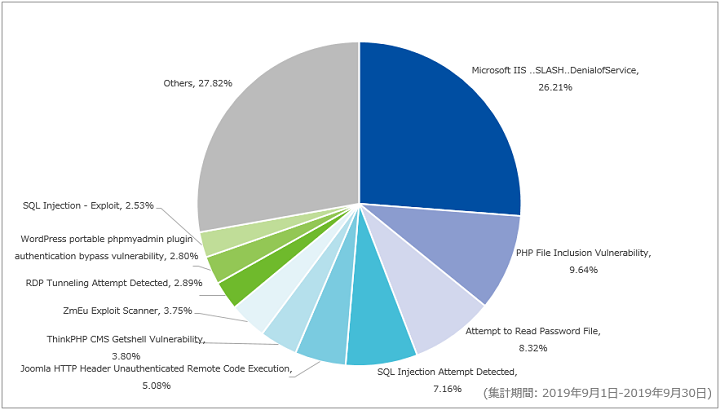

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べ11.87ポイント減少しており、全体の63.23%を占めていました。減少した要因として、当該攻撃の検出数が前月の約6割であったことや、次に多く観測したMicrosoft IIS ..SLASH..DenialofServiceの検出数が大幅に増加したことがあります。

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフ以降からは当該事象を除外しています。

当月において最も多く検出した攻撃はMicrosoft IIS ..SLASH..DenialofServiceであり、全体の26.21%を占めていました。また前月に引き続き、PHP File Inclusion Vulnerability、Attempt to Read Password Fileも多く検出しています。

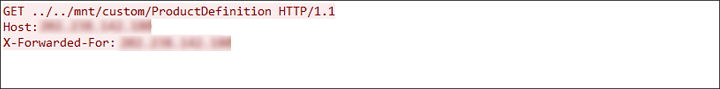

Microsoft IIS ..SLASH..DenialofServiceは、8月30日から9月10日の期間で多く検出し、検出した通信の大多数は「../../mnt/custom/ProductDefinition」に対するHTTP GETリクエストでした。このような観測は他のネットワークでも見つかっており、SANS ISCのブログは、当該リクエストがHiSilicon社製DVR機器を対象としたスキャン活動と推察しています。またIIJ-SECTのブログでは、8月末から9月上旬にかけてMirai亜種moobotによる感染活動が活発になったことや、moobotがスキャン活動の1つとしてHiSilicon社製DVR機器のモデル番号を取得することを説明しています。これらを踏まえると、当該シグネチャで検出した「../../mnt/custom/ProductDefinition」へのリクエストはmoobotによるスキャン活動の1つであると考えられます。また当該シグネチャでは、上記リクエストと送信元が同一であるIPアドレスから「../../etc/passwd」へのHTTP GETリクエストも少数ながら検出しており、moobotによるスキャン活動との関連性が疑われます。図-4及び5に、SOCで観測したHTTP GETリクエストの一部を示します。なお当該シグネチャはmoobotによるスキャン活動の検出を目的としたものではありませんが、一部のHiSilicon社製DVR機器に存在するディレクトリトラバーサルの脆弱性を利用して、シグネチャ名の一部にもなっている「../..」を含むパスにmoobotがアクセス試行した際に検出したものと考えられます。

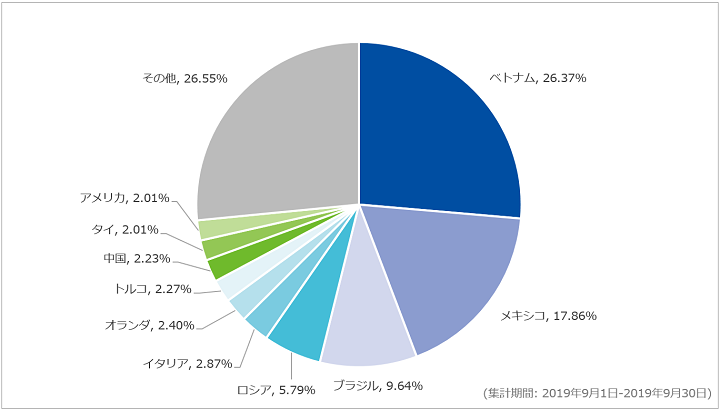

またSOCでは当該シグネチャで検出した通信の送信元が、特定の国に偏っていることを確認しています。図-6に、Microsoft IIS ..SLASH..DenialofServiceで検出された送信元国トップ10の割合を示します。

ベトナム、メキシコ、ブラジル、ロシアが主な送信元となっており全体の59.66%を占めるため、moobotに感染する脆弱な機器がこれらの地域に多く存在していることや攻撃者が意図的に標的の地域を絞りこんでいる可能性があります。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

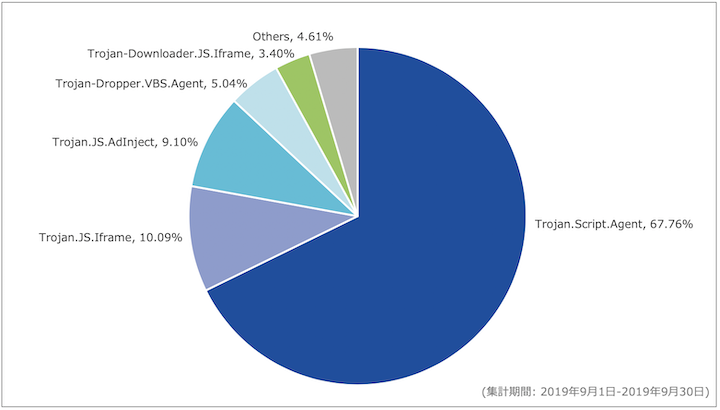

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当月はTrojan.Script.Agentが最も多く検出され、全体に占める割合は67.76%でした。内容はこれまでと同様に、Cookieを含む情報を外部ドメインに送信するJavaScriptを複数のWebサイトで検出したものでした。当月の特徴としては、2018年9月の観測レポートで解説している難読化されていない外部ツールのほか、新たに難読化されたスクリプトの検出が増えており、それらが検出を増加させる主な要因となっています。難読化されていない従来のスクリプトと難読化を解除したスクリプトのコードは異なりますが、送信する内容が同じであるなどの類似点も見られます。

また、件数が少なく図-7では図示されていませんが、Trojan.Win32.AgentbとしてHTTPを用いたFTPサーバへのアクセスを検知しました。当該通信は、個人が所有していると思われるFTPサーバに公開されたソフトウェアの取扱説明書(HTML形式)へのアクセスでした。当該FTPサーバには、攻撃者によって悪意あるプログラムが蔵置されており、アクセスすることでダウンロードが開始されます。誤ってそれらのプログラムを実行すると、最終的に仮想通貨のマイニングが行われます。

当該ソフトウェアの公式サポートは既に終了しており、大手検索サイトからソフトウェア名で検索した際に比較的上位に表示されることから、当該ページへアクセスしたと考えられます。インターネット上には改ざんされたり、悪意のあるサイトもあります。情報などを参照する際には、製品に付属しているドキュメントやメーカが公開しているサポートサイトなど、信頼できる参照先から閲覧することをおすすめいたします。また、不審なファイルがダウンロードされた際には不用意に実行しないようご注意ください。

メール受信時におけるマルウェア検出

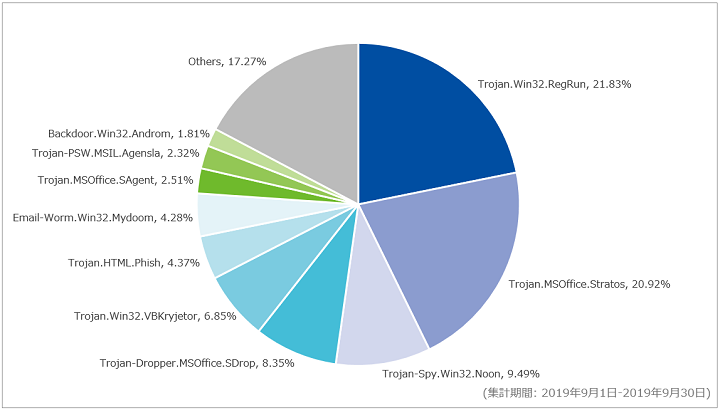

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間内に最も多く検出したマルウェアはTrojan.Win32.RegRunで、全体の21.83%を占めていました。日別の検出では、9月6日に多く検出しています。当該マルウェアの9割は、件名と添付ファイル名に「PO-57119」という名称を含んだメールで検出しています。件名と添付ファイル名に使用されている「PO」は英語圏で用いられる略称であり、Purchase Order(注文書)を意味していると考えられます。

次点で多く検出したマルウェアはTrojan.MSOffice.Stratosで、全体の20.92%を占めていました。日別の検出では、9月27日に多く検出しています。当該マルウェアは、すべてdocファイルが添付されたメールで検出しています。docファイルを開くと、最終的にはバンキングマルウェアのEMOTETに感染します。検出されたメールの中には、以下の表で示す日本語の脅威メールも含まれていました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

| 日付 | 件名 | 添付ファイル名 |

|---|---|---|

| 9月23日(月) |

|

|

| 9月26日(木) |

|

|

| 9月27日(金) |

|

|

セキュリティインシデントトピック

Eximの脆弱性(CVE-2019-15846)公開に伴うスキャン通信の活発化

当月では、メール転送エージェント(MTA)として知られるEximに関する複数の脆弱性(CVE-2019-15846、CVE-2019-16928)が公開されました。CVE-2019-15846は、9月6日に一般向けに公開された脆弱性で、TLSハンドシェイク時におけるSNI(Server Name Indication)のバックスラッシュ処理に起因するものです。攻撃が成功した場合、ローカルおよびリモートから任意のコードを実行される恐れがあります。この脆弱性はTLSライブラリに依存せず、4.92.1以下のすべてのバージョンが影響を受けます。9月6日には本脆弱性を修正したバージョン4.92.2がリリースされましたが、新たにバッファオーバーフローの脆弱性(CVE-2019-16928)がバージョン4.92.2に存在することが判明したため、9月27日にはバージョン4.92.3がリリースされています。

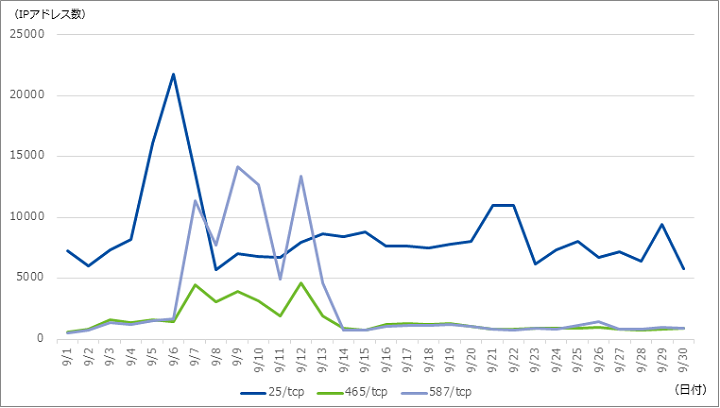

SOCではCVE-2019-15846の公表を受けて生じたものと思われる、スキャン通信の活発化をIIJマネージドファイアウォールサービスで観測しました。SMTPで使用されるポート番号である、25/tcp、465/tcp、587/tcp宛に通信を試みた送信元IPアドレス数の推移を以下に示します。

メール配送で用いられるSMTPでは、25/tcp、465/tcp、587/tcpのいずれかのポートが利用されます。25/tcpはMTA間のメール配送、465/tcp及び587/tcpはクライアント(MUA)からMTAへのメール送信に使用されることが一般的です。465/tcpではSSL/TLSにより、メールの通信経路が暗号化されます(SMTPS)。25/tcp及び587/tcpでは標準では平文でメールが配送されますが、送信側及び受信側の双方が対応している場合、STARTTLSにより通信内容を暗号化することが出来ます。

25/tcpの観測では、9月5日頃より通信を試みる送信元IPアドレス数が約2倍に増加し、6日に21,788件とピークを迎えていました。増加した送信元IPアドレスは多数の国を含んでおり、送信元に特徴的な傾向はありませんでした。これらの通信はCVE-2019-15846の公開前後に発生していることから、Eximが稼働しているホストの探索を目的としたものと推測されます。

465/tcp及び587/tcpの送信元IPアドレス数推移は、規模に差はありますがグラフの形は類似していました。9月7日に急増し、13日まで平常時よりも増加した状態が継続していました。送信元IPアドレス数のピークは、465/tcp宛が9月12日に4,640件、587/tcp宛が9月9日に14,190件となっています。どちらのポート宛の通信についても、増加した送信元IPアドレスはブラジルのものがほとんどを占めており、共通するIPアドレスも多数存在していました。465/tcp及び587/tcp宛の通信については同様の攻撃者、または手法によるものと思われます。また、これらの送信元IPアドレスにおいては25/tcp宛の通信は積極的に行われていませんでした。587/tcpを用いるクライアント・MTA間の通信ではSTARTTLSが用いられることが多くありますが、25/tcpを用いるMTA間の通信では、暗号化が施されていない場合も見られます。MTAで主に利用される25/tcp宛の通信が顕著で無いことから、暗号化が発生条件であるCVE-2019-15846に対象を絞ったスキャン活動であったものと推測されます。

いずれのポート宛のスキャン通信についても、CVE-2019-16928が公開された9月27日前後の大きなスキャン通信の増加は起きていません。明確な理由は不明ですが、前述のスキャン通信を実施してから脆弱性公開までの期間が短かったことや、脆弱性を有するバージョンが4.92.2のみと影響範囲が狭いことなどが理由として考えられます。

CVE-2019-15846、CVE-2019-16928 はいずれもCVSS v3(Common Vulnerability Scoring System)のスコアが9.8であり、緊急性の高い脆弱性です。該当するバージョンのEximをご利用の方は最新バージョンへのアップデートを推奨いたします。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 9月2日(月) | 脆弱性情報 | LINE株式会社は、同社が提供するコミュニケーションアプリ「LINE」において、第三者によりプロフィール画像を変更可能な脆弱性を修正したことを公表した。同社による調査の結果、2019年8月30日から31日にかけて、同脆弱性を利用したプロフィール画像の不正変更を確認しているとのこと。また、不正な変更が確認されたアカウントに対して、デフォルトのプロフィール画像に変更した上で個別の連絡をしており、利用者に自身のプロフィール画像を確認するように呼びかけている。

「LINEアカウントのプロフィール画像を変更可能な脆弱性の修正のお知らせ」 |

| 9月5日(木) | 脆弱性情報 | WordPress Foundationは、WordPressのセキュリティアップデートを公表した。同アップデートにより、クロスサイトスクリプティングの脆弱性(CVE-2019-16219)を含む、複数の脆弱性及びバグが修正された。この脆弱性はContributor(寄稿者)以上の権限を持つリモートの攻撃者が、攻撃者によって侵害されたWebサイトにアクセスするユーザのWebブラウザ上で、任意のJavaScript/HTMLコードを実行することが可能なものである。なお、CVE-2019-16219についてはPoCが公開されているため、早期に最新バージョンへ更新することが推奨される。

“WordPress 5.2.3 Security and Maintenance Release” “WordPress (Core) Stored XSS Vulnerability” |

| 9月5日(木) | 観測情報 | SMTPサーバで使用されるポート(25/tcp)宛の活発なスキャン活動を観測している。同ポート宛に通信を試みる送信元IPアドレス数が増加しており、9月6日に公開されたEximの脆弱性(CVE-2019-15846)の公表を受けた、Eximが稼働するホストの探索活動と推測される。詳細は、本観測レポート内「セキュリティインシデントトピック」に記載。 |

| 9月7日(土) | セキュリティ事件 | 海外の財団が運営しているインターネット百科事典サイトがDDoS攻撃を受けたことによって、一部の国からのアクセスが断続的に行えない状態となっていたことが公表された。

“Malicious attack on Wikipedia—What we know, and what we’re doing” Wikimedia DeutschlandによるTwitter投稿 |

| 9月10日(火) | セキュリティ事件 | グルメ情報サイトが第三者による不正アクセスを受けたことによって、約17万件の個人情報が閲覧可能な状態であったことが公表された。閲覧可能な状態であった個人情報の中には、メールアドレスとパスワードが含まれるとのこと。同社は、緊急措置として全会員を強制ログアウトし、再度ログインするためにはパスワードリセットを行わなければならない状態にしたとのことで、会員に対しパスワードリセットを行うように呼びかけている。

「不正アクセスによる会員様情報流出に関するお知らせとお詫び」 |

| 9月10日(火) | 脆弱性情報 | トレンドマイクロ社は、同社が提供する複数ソフトウェアに存在する、2019年4月4日に公開されたディレクトリトラバーサルの脆弱性(CVE-2019-9489)を悪用した攻撃が複数確認されたことを公表した。同脆弱性を悪用するには、攻撃者は同ソフトウェアにネットワーク経由でアクセスする必要があるとのこと。同脆弱性が悪用された場合、任意のファイルを変更される可能性があり、その後、検索設定などの任意の設定を変更される可能性がある。同社はユーザに対し、各種設定が無効化されていないか確認することを促すと共に、最新の修正プログラムを適用するよう呼びかけている。

「【注意喚起】弊社製品の脆弱性(CVE-2019-9489)を悪用した攻撃を複数確認したことによる最新修正プログラム適用のお願い」 「アラート/アドバイザリ : ウイルスバスター コーポレートエディションとウイルスバスター ビジネスセキュリティのディレクトリトラバーサルの脆弱性(CVE-2019-9489)について」 |

| 9月12日(木) | 脆弱性情報 | AdaptiveMobile Security社は、SIMカードに含まれるソフトウェア「S@T browser」において、攻撃者によって細工されたSMSメッセージを受信した場合に、SMSメッセージを受信した携帯電話が攻撃者に乗っ取られる脆弱性が存在することを発表した。攻撃を受けた際の具体的な影響の中には、ユーザの意図しないSMS/MMSメッセージの送信や、マルウェアを設置したWebページを開かせることによるマルウェア感染などが含まれる。攻撃の一連の流れの中で送受信したメッセージは履歴に残らないため、ユーザが攻撃に気付くのは困難であることが窺える。また、同脆弱性は10億人以上の携帯電話ユーザに影響を与える可能性があるとのこと。同脆弱性は「Simjacker」と名付けられている。

“Simjacker – Next Generation Spying Over Mobile” |

| 9月13日(金) | 脆弱性情報 | LogMeIn社は、パスワード管理アプリであるLastPassのブラウザ拡張機能において、最後に利用したサイトのパスワードが漏えいする可能性があることを公表した。同脆弱性は、ユーザが悪意のあるサイトにアクセスした上で特定の操作を行う必要があり、対象のブラウザはChrome及びOperaとしている。すでに更新プログラムは配布されており、すべてのブラウザに自動で適用されるとのこと。

“LastPass Bug Reported & Resolved” |

| 9月18日(水) | セキュリティ事件 | 金融会社は、同社が運営する個人向けローンサービスにおいて、同サービスに申し込みをしていた280人の個人情報がダウンロード可能な状態になっていたことを公表した。個人情報の中には、氏名、生年月日、自宅電話番号、携帯電話番号、同社で扱う各種管理番号、指定信用情報機関から取得した情報の一部などが含まれていたとのこと。

「【LINE Credit】「LINE Pocket Money」におけるお客様情報の一部漏えいについてのお知らせとお詫び」 |

| 9月19日(木) | 脆弱性情報 | コミュニケーションアプリ「LINE」のAndroid版に、複数の整数オーバーフローの脆弱性が存在することが発表された。細工された画像を同アプリで読み込むことで、LINEがクラッシュするとのこと。第三者により任意のコードが実行される可能性があることから、早急に最新版へアップデートすることが推奨される。

「LINE (Android版) における複数の整数オーバーフローの脆弱性」 |

| 9月23日(月) | 脆弱性情報 | Microsoft社は、Internet Explorerにおいて、スクリプトエンジンがメモリ内のオブジェクトを処理する方法にリモートコード実行の脆弱性(CVE-2019-1367)が存在することを公表した。同脆弱性を悪用された場合、攻撃先ユーザと同じ権限を攻撃者に取得される可能性があるとのこと。また、攻撃先ユーザが管理者権限でログオンしている場合は、脆弱性が悪用されることによってコンピュータが制御され、悪意のあるプログラムのインストールやデータの表示・変更・削除などが行われる可能性があるとのこと。同脆弱性は既に悪用が確認されているとのことで、同社によって提供されている最新のセキュリティ更新プログラムを早急に適用することが推奨される。

「CVE-2019-1367 | スクリプト エンジンのメモリ破損の脆弱性」 |

| 9月24日(火) | 脆弱性情報 | vBulletin社は同社が提供するソフトウェア「vBulletin」に任意のコード実行の脆弱性(CVE-2019-16759)が存在することを公表した。攻撃者は細工したリクエストを送信することにより、同ソフトウェアのPHPウィジェットを介して、任意のコードを実行できるとのこと。一時ゼロデイ攻撃が可能な状態になっていたが、同社によって脆弱性を修正したパッチが公開されており、早急なアップデートを呼びかけている。

“vBulletin Security Patch Released. Versions 5.5.2, 5.5.3, and 5.5.4” |

| 9月27日(金) | 脆弱性情報 | Lightning Network開発チームは、Bitcoinのセカンドレイヤ技術であるLightning Networkにおいて、チャネル検証の実装が不十分なため無効なチャネルを受け⼊れる可能性がある脆弱性(CVE-2019-12998、CVE-2019-12999、CVE-2019-13000)について、詳細を公表した。同脆弱性を悪⽤された場合、資⾦の損失が発⽣する可能性があるとのこと。既に脆弱性が悪⽤されている事例も確認されているため、最新バージョンへの早期アップデートが推奨される。

“Staying Safe from the Recent Lightning Vulnerability” “[Lightning-dev] CVEs assigned for lightning projects: please upgrade!” |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 9月3日(火) | Firefox ESR 60.9

Firefox ESR 68.1 Firefox 69 |

Mozillaは、Firefox ESR及びFirefoxのセキュリティアップデートを公表した。同アップデートにより、Firefox ESRに存在するコマンドラインパラメータの不備によるコード実行の脆弱性(CVE-2019-11751)や、Firefox 68、Firefox ESR 68及びFirefox 60.8に存在するメモリ破損の脆弱性(CVE-2019-11740)など、複数の脆弱性が修正された。

“Security vulnerabilities fixed in Firefox ESR 60.9” “Security vulnerabilities fixed in Firefox ESR 68.1” “Security vulnerabilities fixed in Firefox 69” |

| 9月3日(火) | Android | Google社は、同社が提供するAndroidデバイスにおける9月の月例セキュリティ情報を公表した。同アップデートにより、リモートの攻撃者が細工されたファイルを利用して特権プロセスで任意のコードを実行する可能性のある脆弱性(CVE-2019-2108、CVE-2019-2176)など、複数の脆弱性が修正された。

「Android のセキュリティに関する公開情報 – 2019 年 9 月」 |

| 9月3日(火) | Supermicro複数製品 | Supermicro社は、同社が提供する複数製品に対する、セキュリティアップデートを公表した。同アップデートにより、ベースボード管理コントローラに存在する脆弱性(CVE-2019-16649、CVE-2019-16650)が修正された。

“BMC/IPMI Security Vulnerability” |

| 9月4日(水) | Linuxカーネル | Linuxカーネルに存在する、PowerPCアーキテクチャ実装においてローカルの攻撃者に対して機密情報を公開する可能性のある脆弱性(CVE-2019-15030、CVE-2019-15031)が修正された。

“powerpc/tm: Fix FP/VMX unavailable exceptions inside a transaction” “powerpc/tm: Fix restoring FP/VMX facility incorrectly on interrupts” |

| 9月6日(金) | Exim 4.92.2 | Exim開発チームは、Exim 4.92.1より前のすべてのバージョンを対象としたセキュリティアップデートを公表した。同アップデートにより、ローカル及びリモートから、root権限で任意のコード実行が可能な脆弱性(CVE-2019-15846)が修正された。

“CVE-2019-15846” |

| 9月10日(火) | Adobe Application Manager

Adobe Flash Player |

Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。同アップデートにより、Adobe Application ManagerのインストーラにおけるDLLハイジャックの脆弱性(CVE-2019-8076)や、Adobe Flash PlayerにおけるUse After Freeの脆弱性(CVE-2019-8070)など、複数の脆弱性が修正された。

“Security Updates Available for Adobe Application Manager | APSB19-45” “Security Bulletin for Adobe Flash Player | APSB19-46” |

| 9月10日(火) | OpenSSL 1.0.2t

OpenSSL 1.1.0l OpenSSL 1.1.1d |

OpenSSL Projectは、OpenSSLに対するセキュリティアップデートを公表した。同アップデートにより、ECDSA署名中におけるサイドチャネル攻撃の脆弱性(CVE-2019-1547)や、攻撃者が復号の成功または失敗の自動通知を受信する状況である場合に、暗号化キーの回復、または暗号化されたメッセージが復号される可能性のある脆弱性(CVE-2019-1563)など、複数の脆弱性に対する修正が行われた。

“OpenSSL Security Advisory [10 September 2019]” |

| 9月10日(火) | Google Chrome 77.0.3865.75 | Google社は、Chromeのセキュリティアップデートを公表した。同アップデートにより、Use-after-freeの脆弱性(CVE-2019-5870、CVE-2019-5872、CVE-2019-5876、CVE-2019-5878)など、複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 9月10日(火) | Microsoft複数製品 | Microsoft社は、 複数のソフトウェアに対するセキュリティ更新プログラムを公表した。この更新プログラムにより、Microsoft SharePointに存在する、アプリケーションパッケージのソースマークアップをチェックできないことによるリモートコード実行の脆弱性(CVE-2019-1257)や、Microsoft SharePointに存在する、安全でないデータ入力からAPIが適切に保護されていないことによるリモートコード実行の脆弱性(CVE-2019-1295、CVE-2019-1296)など、複数の脆弱性に対する修正が行われた。

「2019 年 9 月のセキュリティ更新プログラム」 「2019 年 9 月のセキュリティ更新プログラム (月例)」 |

| 9月11日(水) | Wireshark 2.6.11

Wireshark 3.0.4 |

Wireshark開発チームは、Wiresharkのセキュリティアップデートを公表した。本アップデートにより、不正な形式のパケット読み込みによりGryphonプロトコルのディセクタ(解析機能)においてサービス拒否(DoS)を引き起こす可能性のある脆弱性(CVE-2019-16319)が修正された。

“September 11, 2019” |

| 9月16日(月) | VMware vSphere ESXi

VMware vCenter Server |

VMware社は、同社が提供する複数製品に脆弱性が存在することを公表した。VMware vSphere ESXiにおけるコマンドインジェクションの脆弱性(CVE-2017-16544)、VMware vSphere ESXi及びVMware vCenter Serverにおける情報漏えい脆弱性(CVE-2019-5531、CVE-2019-5532、CVE-2019-5534)の4件が存在するとのこと。なお、同社は本脆弱性を修正するパッチを公表している。

“VMware Security Advisories” |

| 9月17日(火) | Linuxカーネル | Linuxカーネルに存在する、virtioのネットワークバックエンド(vhost_net)実装におけるバッファオーバーフローの脆弱性(CVE-2019-14835)が修正されたセキュリティアップデートが発表された。

“CVE-2019-14835: QEMU-KVM Guest to Host Kernel Escape Vulnerability: vhost/vhost_net kernel buffer overflow” |

| 9月18日(水) | Google Chrome 77.0.3865.90 | Google社は、Chromeのアップデートを公表した。同アップデートにより、Use-after-freeの脆弱性(CVE-2019-13685、CVE-2019-13686、CVE-2019-13687、CVE-2019-13688)など、複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 9月18日(水) | Firefox 69.0.1 | Mozillaは、Firefox 69.0.1をリリースした。同リリースにより、マウスコントロールが奪取される可能性のある脆弱性(CVE-2019-11754)が修正された。

“Security vulnerabilities fixed in Firefox 69.0.1” |

| 9月19日(木) | VMware vSphere ESXi (ESXi)

VMware Workstation Pro / Player (Workstation) VMware Fusion Pro / Fusion (Fusion) VMware Remote Console for Windows (VMRC for Windows) VMware Remote Console for Linux (VMRC for Linux) VMware Horizon Client for Windows VMware Horizon Client for Linux VMware Horizon Client for Mac |

VMware社は、同社が提供する複数製品に脆弱性が存在することを公表した。同社によると、VMware ESXi、VMware Workstation、VMware Fusion、VMware Remote Console、及びVMware Horizonにおける、Use After Freeの脆弱性(CVE-2019-5527)、VMware Workstation及びVMware Fusionのネットワークにおけるサービス拒否(DoS)の脆弱性(CVE-2019-5535)が存在するとのこと。なお、同社は本脆弱性を修正するパッチを公開している。

“VMware Security Advisories” |

| 9月24日(火) | ColdFusion 2016

ColdFusion 2018 |

Adobe社は、ColdFusionのセキュリティアップデートを公表した。同アップデートにより、脆弱なコンポーネントを介したコマンドインジェクションの脆弱性(CVE-2019-8073)や、パストラバーサルの脆弱性(CVE-2019-8074)など、複数の脆弱性が修正された。

“Security updates available for ColdFusion | APSB19-47” |

| 9月24日(火) | VMware Cloud Foundation

VMware Harbor Container Registry for PCF |

VMware社は、同社が提供する複数製品に脆弱性が存在することを公表した。同社によると、VMware Cloud Foundation及びPCF用VMware Harbor Container Registryにおける、権限昇格の脆弱性(CVE-2019-16097)が存在するとのこと。なお、同社は本脆弱性を修正するパッチを公表している。

“VMware Security Advisories” |

| 9月24日(火) | CentOS 8

CentOS Stream |

CentOS Projectは、CentOS 8及びCentOS Streamのリリースを公表した。CentOS Streamは、FedoraとRed Hat Enterprise Linuxの中間に位置するローリングリリースLinuxディストリビューションとのことで、新しい機能をより早く試したい開発者向けとのこと。

“[CentOS-announce] Release for CentOS Linux 8 and CentOS Streams” |

| 9月25日(水) | Cisco IOS

Cisco IOS XE |

Cisco Systems社は、半年ごとに公開しているCisco IOS/IOS XEソフトウェアの定例更新において、同製品の脆弱性に対応するソフトウェアアップデートを公表した。同アップデートにより、Cisco IOSのIOxアプリケーションおける、ゲストOSに不正アクセスされる可能性のある脆弱性(CVE-2019-12648)や、Cisco IOS及びCisco IOS XEのSIPライブラリにおける、サービス拒否(DoS)を引き起こす可能性のある脆弱性(CVE-2019-12654)など、複数の脆弱性が修正された。

“Cisco Event Response: September 2019 Semiannual Cisco IOS and IOS XE Software Security Advisory Bundled Publication” |

| 9月26日(木) | PHP 7.3.10 | PHP開発チームは、PHPのセキュリティアップデートを公表した。同アップデートにより、ヒープバッファオーバーフローの脆弱性が修正された。

“PHP 7.3.10 Released” |

| 9月27日(金) | watchOS 5.3.2

macOS Sierra 10.12.6 macOS High Sierra 10.13.6 macOS Mojave 10.14.6 iOS 12.4.2 iOS 13.1 iPadOS 13.1 tvOS 13 Safari 13.0.1 |

Apple社は、同社が提供する複数OS及びソフトウェアのセキュリティアップデートを公表した。同アップデートにより、watchOS 5.3.2 より前のバージョン、macOS 10.14 Mojave (ビルド番号 18G103) より前のバージョン及びmacOS 10.13 High Sierra (ビルド番号 17G8037) より前のバージョンのiOS及びソフトウェアに存在する、リモートから任意のコードを実行される恐れのある脆弱性(CVE-2019-8641)など、複数の脆弱性が修正された。

“About the security content of watchOS 5.3.2” “About the security content of macOS Mojave 10.14.6 Supplemental Update 2, Security Update 2019-005 High Sierra, and Security Update 2019-005 Sierra” “About the security content of iOS 12.4.2” “About the security content of iOS 13.1 and iPadOS 13.1” “About the security content of tvOS 13” “About the security content of Safari 13.0.1” |

| 9月27日(金) | Exim 4.92.2 | Exim開発チームは、Exim 4.92〜4.92.2までのバージョンを対象にセキュリティアップデートを公表した。同アップデートにより、リモートから悪用される恐れのあるバッファオーバーフローの脆弱性(CVE-2019-16928)が修正された。

“CVE-2019-16928” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。