はじめに

SOCでは2019年11月の観測事例以降、2020年2月までSYN/ACKリフレクション攻撃の目立った観測事例はありませんでしたが、2020年3月に入り再び攻撃を観測しはじめました。SYN/ACKリフレクション攻撃の概要および過去の観測事例については、[1][2][3][4]をご覧ください。なお、SOCで観測しているSYN/ACKリフレクション攻撃は、攻撃で利用されるリフレクタで観測したものです。

ここでは、2020年4月に発生したDDoS攻撃の内、Telia Lietuva, AB(AS47205)への攻撃を取り上げます。この攻撃では、Webホスティングサービスおよびデータセンターとして知られているHostexに配置されているWebサーバおよびサービスが停止するという被害が生じました。また、SYN/ACKリフレクション攻撃を利用していることがSOCの調査により明らかになりました。本記事では、AS47205へのDDoS攻撃の内、SYN/ACKリフレクション攻撃におけるSOCでの観測状況をまとめます。

AS47205へのSYN/ACKリフレクション攻撃の観測

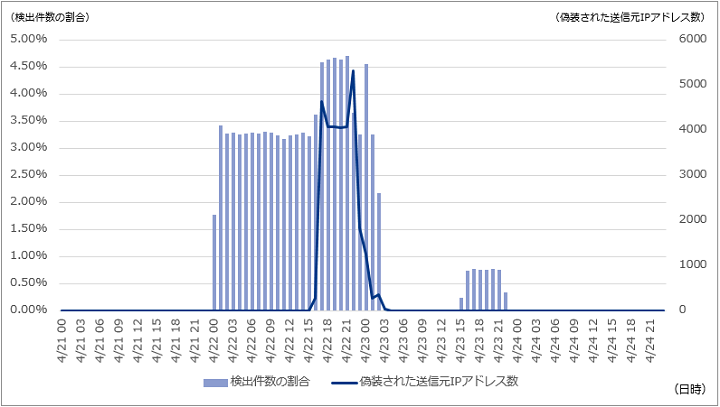

AS47205へDDoS攻撃が発生した時間帯において、その攻撃で用いられたSYN/ACKリフレクション攻撃の推移を以下に示します。なお、検出件数は対象期間におけるアクセス数の総数で正規化しています。

図-1より、4月22日に攻撃が開始していることがわかります。また、特定のIPアドレスレンジに対して攻撃を行うCarpet-bombingと呼ばれる手法が用いられており、AS47205の複数のCIDRに対する攻撃を同日16時頃から観測しています。また、4月22日0時から16時までの攻撃と22日16時から23日3時までの攻撃を比較すると、偽装されている送信元IPアドレス数が増加しているにも関わらず、検出件数はIPアドレス数の増加率ほどの急激な増加傾向は確認できないことが特徴です。

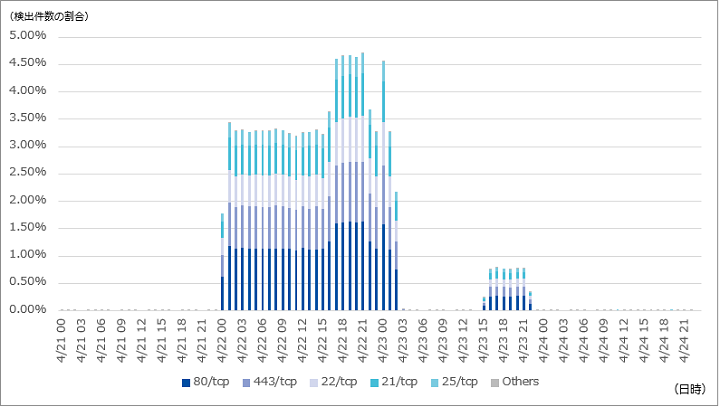

次に、リフレクタで利用されたポート毎の推移を示します。

過去のSYN/ACKリフレクション攻撃と同様に、21/tcp、22/tcp、25/tcp、80/tcp、443/tcpがリフレクタとして利用されていることが図-2からわかります。Carpet-bombingであることを観測した時間帯であっても、ポートごとのアクセス数に大きく傾向の変化はありません。

おわりに

AS47205へのSYN/ACKリフレクション攻撃では、攻撃手法としてCarpet-bombingが利用されていることが確認できました。今回観測した事例の様に、リフレクタへのアクセス数の増加よりも、偽装されている送信元IPアドレス数の増加率が高い場合、偽装されている送信元IPアドレスに対するアクセス数が目立たなくなるため、各リフレクタにおいて検出が困難になります。また、SYN/ACKリフレクション攻撃では、SYN Flood攻撃としてリフレクタが被害を被るケースが存在します。しかし、リフレクタによる対策として永続的な遮断設定は被害者において不利益が生じる場合があります。そのため、遮断設定を行う際には十分注意した上で対応を行っていただくことを推奨します。

[1] wizSafe Security Signal 2019年7月 観測レポート:https://wizsafe.iij.ad.jp/2019/08/717/

[2] Servers.comを狙ったDDoS攻撃の観測:https://wizsafe.iij.ad.jp/2019/10/764/

[3] 2019年10月 TCP SYN/ACKリフレクション攻撃の観測事例:https://wizsafe.iij.ad.jp/2019/12/820/

[4] 2019年11月 TCP SYN/ACKリフレクション攻撃の観測事例:https://wizsafe.iij.ad.jp/2019/12/839/