- 2020年12月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2020年12月観測レポートサマリ

本レポートでは、2020年12月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数には大きな変化はありませんでしたが、最大規模を観測した攻撃は主にDNSを用いたUDP Amplificationで先月を上回りました。最長時間を観測した攻撃にはSYN Floodが使用されたもので、継続時間は先月を大幅に下回りました。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月もルータに対する攻撃が最も多く観測されています。また、先月に引き続きPHPUnitに存在する脆弱性を調査するスキャン通信の増加を確認しています。

Webサイト閲覧時における検出では、Webサイトの改ざんにより埋め込まれたJavaScriptを多く検出していました。メールではEmotetに感染させるMicrosoft Word 97-2003(doc)形式のファイルを添付したメールを検出したものを多数観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

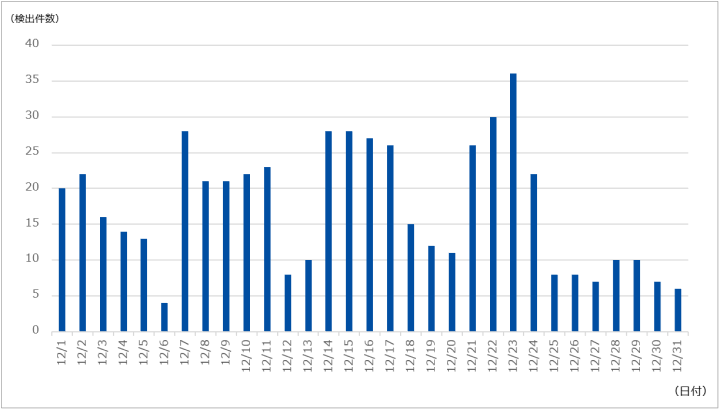

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は539件であり、1日あたりの平均件数は17.39件でした。期間中に観測された最も規模の大きな攻撃では、最大で約532万ppsのパケットによって56.56Gbpsの通信が発生しました。この攻撃は主にDNSプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は32分にわたるもので、最大で508.86Mbpsの通信が発生しました。この攻撃はSYN Floodでした。

IIJマネージドセキュリティサービスの観測情報

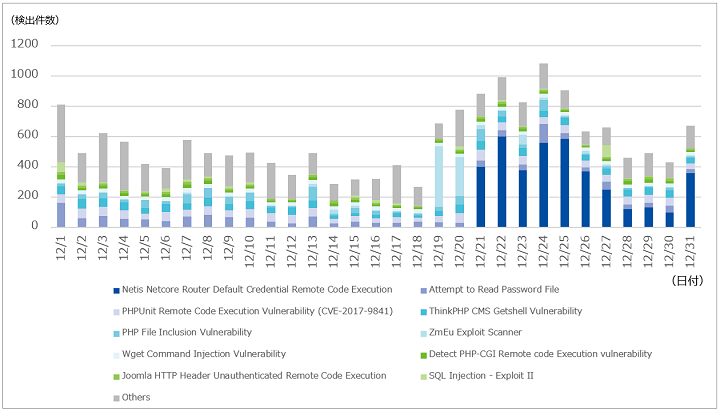

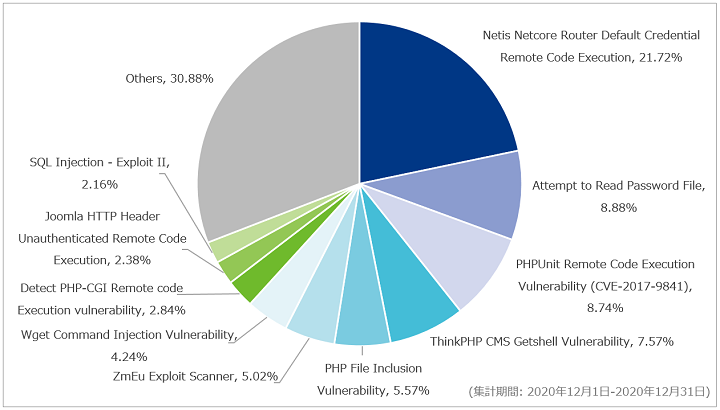

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月も先月に引き続きNetis Netcore Router Default Credential Remote Code Executionを最も多く観測しています。なお、当月は12月21日以降の検出が大半を占めており、それ以前はほとんど検出していませんでした。検出した通信は先月と同様で、外部のマルウェア配布サーバからスクリプトをダウンロードし実行するものでした。スクリプトの大半は、Gafgyt亜種のダウンローダであることを確認しています。次点では、先月に引き続きAttempt to Read Password Fileを多く観測しています。検出した通信は先月と同様、/etc/passwdなどのパスワードファイルの読み取りが大半を占めています。

また、PHPUnit Remote Code Execution Vulnerability (CVE-2017-9841)も先月と同様に多く観測しています。検出した通信は、CVE-2017-9841を悪用したスキャン通信の増加に公開しているものと同様の通信です。当該シグネチャにより検出されたスキャン通信は、少数の送信元から複数の組織に対して、当月の累計で1サイトあたり約1200件の通信が送信されていたことを確認しています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

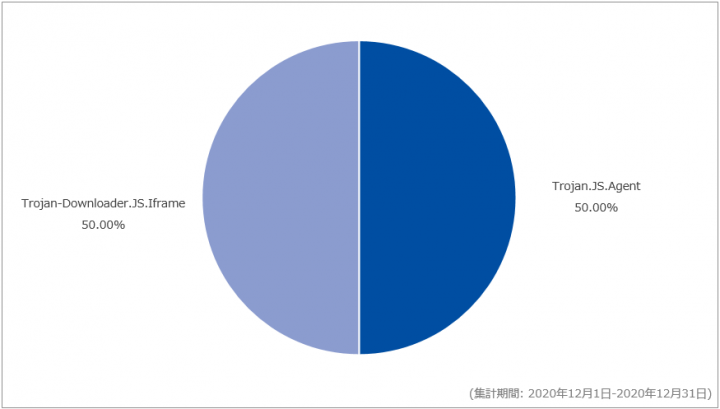

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。一部の攻撃について、対象となったお客様の特定につながる情報を除外した結果、当月は2種類のマルウェア種別のみを含むグラフとなっています。

対象期間中はTrojan.JS.Agent、Trojan-Downloader.JS.Iframeを同率で検出していました。Trojan.JS.AgentではWebサイトの改ざんにより埋め込まれたJavaScriptファイルを多く検出しました。それらJavaScriptファイルの一部では難読化処理を施しており、別のサイトを読み込むiframeタグを生成していることを確認しました。

またTrojan-Downloader.JS.Iframeでは、2020年6月の観測レポートと同様に正規サイトの改ざんによりアクセス時にランダムで広告サイトなどへリダイレクトするJavaScriptを検出していました。

メール受信時におけるマルウェア検出

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

これらの件名及び添付ファイル名となっているメールのほとんどは、Emotetに感染させることを目的としたMicrosoft Word 97-2003(doc)形式のファイルが添付されたメールであることを確認しており、SOCでは12月21日より観測しています。これらのメールでは返信や転送を装った「RE:」、「FW:」を含む件名も確認しています。また、SOCでは件名に「メリークリスマス」や「賞与」が含まれるなど、年中行事に関連した単語を用いることで、受信者に添付ファイルを開かせようとするメールを観測しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月4日(金) | セキュリティ事件 | 地方自治体は、同自治体のホームページの一部が改ざんされていたことを公表した。本事案に伴い一時的にホームページ全体を閉鎖していたが、改ざんを確認したページ以外については安全を確認後、翌日に公開を再開している。 |

| 12月7日(月) | セキュリティ事件 | 電子決済サービスを提供する企業は、外部から不正アクセスを受けたことを公表した。これにより、加盟店に関する営業情報が最大で約2,007万件閲覧された可能性があるとのこと。なお、原因は当該情報へのアクセス権限の設定不備であり、現時点でこれらの情報が悪用された事実は確認されていないとのこと。 |

| 12月8日(火) | セキュリティ事件 | エンターテインメント企業は、同社が運営するECサイトが外部から不正アクセスを受け、当該サイト利用者44,663名のクレジットカード情報が流出した可能性があることを公表した。また、流出した可能性のあるクレジットカード情報のうち少なくとも209名のカードが不正利用された可能性があるとのこと。 |

| 12月8日(火) | 脆弱性情報 | Apache Software Foundationは、Apache Struts 2において、リモートコード実行の脆弱性(CVE-2020-17530)が存在することを公表した。本脆弱性は同月にリリースされたApache Struts 2.5.26で修正されており、早期のアップグレードが推奨されている。 |

| 12月8日(火) | 脅威情報 | 海外のサイバーセキュリティ企業は、同社のレッドチームのツールが攻撃者により窃取されたことを公表した。後日、海外のソフトウェア開発企業が提供しているITインフラストラクチャ管理プラットフォームにSUNBURST(別名:Solorigate)と呼ばれるバックドアが仕掛けられた事案が同攻撃に関連していることが明らかになった。 |

| 12月8日(火) | その他 | Adobe社は、2020年12月31日にサポートが終了するFlash Playerに対する最後のアップデートを公開した。同社は、2021年1月12日以降はFlash PlayerによるFlashコンテンツの実行をすべてブロックするとしており、Flash Playerをアンインストールすることを強く推奨している。 |

| 12月9日(水) | セキュリティ事件 | 国立大学は、同大学の学内宿泊施設予約システムのサーバが外部からの不正アクセスを受け、同システムの利用時に入力された43,213名の個人情報が流出した可能性があることを公表した。 |

| 12月10日(木) | 脅威情報 | 消費者庁は、人気の家庭用テレビゲーム機などを販売しているかのように装う、偽の通信販売サイトに関する注意喚起を公表した。 1。 |

| 12月11日(金) | セキュリティ事件 | 発電システム事業会社は、同社のネットワークがマネージドサービスプロバイダ(MSP)を経由した第三者による不正アクセスを受け、同社のサーバ及びPCがマルウェアに感染したことを公表した。MSPが提供するソフトウェアの脆弱性を用いて侵入されたとのことで、同脆弱性は未公開、且つ修正プログラムなどの対処策が未確立であったとしている。 |

| 12月18日(金) | セキュリティ事件 | 海外のソフトウェア開発企業は、サプライチェーン攻撃の被害にあったことを公表した。同社が開発する製品にSUNBURST(別名:Solorigate)と呼ばれるバックドアが仕掛けられたとのこと。また、同社は後日、新たに発見されたSUPERNOVAと呼ばれるバックドアにより影響を受ける製品のバージョンについても公表した。同社は影響を受けるバージョンの確認やアップグレードなどの対応を行うように呼びかけている。 |

| 12月18日(金) | 脅威情報 | 経済産業省は、サイバー攻撃の起点拡大や被害の増大が続いていることを受け、企業の経営者に対してサイバーセキュリティの取組の一層の強化を促す注意喚起を公表した 2。最近の攻撃の特徴と目的及び、企業やその関係機関などが対応する際に注意すべき点をまとめ、経営者による一層の関与の必要や、「基本行動指針(共有・報告・公表)」に基づいた活動の徹底を呼び掛けている。 |

| 12月22日(火) | 脅威情報 | JPCERT/CCは、2020年12月22日にEmotetの感染に繋がるメールの送付を確認していることを公表した。同メールは2020年10月末頃からあまり観測されていなかったが、再び活発になる可能性があることから、注意を呼び掛けている 3。 |

| 12月24日(木) | 脅威情報 | Citrix社は、同社が提供するCitrix ADC及びCitrix GatewayのDTLS機能を悪用したDDoS攻撃を確認していることを公表した。同社は、DTLSを利用しない顧客に対してはDTLSの無効化を促した。また、DTLSを利用している顧客に対しては、翌月に追加情報が公開された。 |

| 12月25日(金) | その他 | クラウド事業会社は、同社の一部製品または機能を利用する顧客において、利用する製品または機能上の組織情報が第三者から閲覧できる事象を説明するリリースを公開した。本事象は、当該製品の脆弱性に起因するものではなく、ゲストユーザに対する共有に関する設定が適切に行われていない場合に発生する事象とのことで、利用するユーザ側で設定を確認するよう呼び掛けている。 |

| 12月25日(金) | セキュリティ事件 | インターネット関連サービス会社は、同社及び子会社2社において、クラウド型営業管理システムに対し不正アクセスが行われ、最大1,486,291件の事業者情報などが第三者に閲覧された可能性があることを公表した。本件の原因は、クラウド型営業管理システム利用時のセキュリティ設定不備とのこと。 |

| 12月26日(土) | 脆弱性情報 | 海外のセキュリティ研究チームは、SolarWinds Orion Platformに実装されているAPI機能において、認証回避の脆弱性(CVE-2020-10148)が存在することを発表した。本脆弱性は同月にSolarWindsよりリリースされたパッチで修正されており、早期の適用が推奨されている。 |

| 12月28日(月) | セキュリティ事件 | 輸送用機器製造会社は、複数の海外拠点を経由した国内サーバへの不正アクセスが行われたことを公表した。不正アクセス確認後の調査により、内容不明の情報が外部に流出した可能性を確認しているとのこと。同社は、海外拠点からのアクセス監視強化や、アクセス制限の厳格化などの対策を継続的に実施していくとのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 12月1日(火) | Thunderbird 78.5.1 | Mozillaは、Thunderbirdに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-53” |

| 12月2日(水) | Chrome 87.0.4280.88 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 12月2日(水) | iCloud for Windows11.5 | Apple社は、同社が提供するiCloud for Windowsの脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iCloud for Windows 11.5” |

| 12月7日(月) | Android | Google社は、同社が提供するAndroidにおける12月の月例セキュリティ情報を公開した。

「Androidセキュリティ速報-2020年12月」 |

| 12月8日(火) | Adobe複数製品 | Adobe社は、12月8日から12月9日にかけて、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Adobe Prelude | APSB20-70” |

| 12月8日(火) | OpenSSL1.1.1i | OpenSSLの開発チームは、OpenSSLに存在する脆弱性に対するセキュリティアップデートを公開した。

“OpenSSL Security Advisory [08 December 2020]” |

| 12月8日(火) | SAP複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day – December 2020” |

| 12月9日(水) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する12月の月例セキュリティ更新プログラムを公開した。

「2020 年 12 月のセキュリティ更新プログラム」 |

| 12月9日(水) | Veritas Backup Exec複数バージョン | Veritas Technologies社は、同社が提供するVeritas Backup Execに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Backup Exec 20.6 Hotifx 298543” |

| 12月10日(木) | Cisco Jabber for Windows Cisco Jabber for MacOS Cisco Jabber for mobile |

Cisco Systems社は、同社が提供するCisco Jabber for Windows、Cisco Jabber for MacOS及びCisco Jabber for mobileに存在する脆弱性に対するセキュリティアップデートを公開した。

“Cisco Jabber Desktop and Mobile Client Software Vulnerabilities” |

| 12月14日(月) | Apple複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of macOS Big Sur 11.1, Security Update 2020-001 Catalina, Security Update 2020-007 Mojave” |

| 12月15日(火) | Mozilla複数製品 | Mozillaは、Firefox、Firefox ESR及びThunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2020-54” |

| 12月15日(火) | Citrix Hypervisor複数バージョン | Citrix Systems社は、同社が提供するCitrix Hypervisorに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Citrix Hypervisor Security Update” |

| 12月15日 (火) |

InterScan Web Security Virtual Appliance(IWSVA) 6.5 SP2 | トレンドマイクロは、同社が提供するInterScan Web Security Virtual Appliance(IWSVA)の脆弱性に対するセキュリティアップデートを公開した。

“SECURITY BULLETIN: December 2020 Security Bulletin for Trend Micro InterScan Web Security Virtual Appliance (IWSVA) 6.5 SP2” |

| 12月18日(金) | Treck TCP/IPスタック6.0.1.68 | Treck社は、同社が提供するTreck TCP/IPスタックに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“VU#114986 and ICS-VU-870237 – Affects versions 6.0.1.67 and earlier” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] 消費者庁, ‘人気の家庭用テレビゲーム機などを販売しているかのように装う偽の通信販売サイトに関する注意喚起 ‘, 2020/12/10公開 ↩

- [2] 経済産業省, ‘最近のサイバー攻撃の状況を踏まえ、経営者の皆様へサイバーセキュリティの取組の強化に関する注意喚起を行います‘, 2020/12/18公開 ↩

- [3] JPCERTコーディネーションセンター, ‘Emotet などのマルウェア感染に繋がるメールに引き続き警戒を‘, 2020/12/22公開 ↩