はじめに

Emotetは、感染した端末からの情報窃取やメール送信、他マルウェアのダウンロード及び実行、ボットネット通信などの機能を持つマルウェアとして知られています。2021年1月27日にEuropol(欧州刑事警察機構)により、Emotetの攻撃インフラがテイクダウンされ、SOCでは同年1月26日以降、Emotetへの感染及び感染を狙った攻撃は観測していませんでした。しかし、2021年11月14日頃からEmotetの攻撃活動が再開し、2022年2月上旬からEmotetへの感染を観測しています。

SOCにおける観測情報

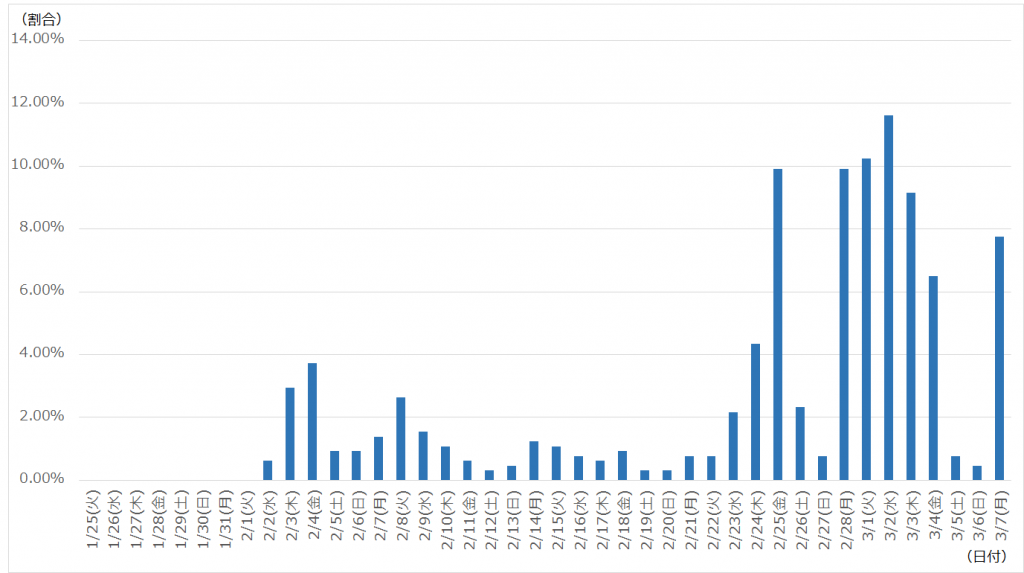

2022年1月25日から2022年3月7日にかけて、SOCで観測したEmotetに感染した端末の割合を図-1に示します。図の縦軸はEmotetのC&Cサーバへ通信を行う送信元IPアドレス数の合計を100%として正規化しています。

送信元IPアドレス数による集計のため、プロキシやNATなどの利用により、実際に感染した端末台数と一致していない可能性があります。

2月から観測が始まり、2月24日頃から感染が急増し3月2日にピークを迎えています。2月24日以降の観測は全体の約7割を占めています。 3月2日のピークはEmotetに感染しメール送信に悪用される可能性のある.jpを使用するメールアドレス数が急増したとJPCERT/CCが注意喚起を発表した日 1と一致しています。

また、感染が増加するタイミングと曜日を照らし合わせると、土・日は多くの組織で端末が停止しているものと推測されるため感染した端末の割合が低い傾向にありますが、翌平日に増加する傾向があることが分かります。

対策

Emotetへの感染はWord、ExcelなどのMicrosoft Officeファイルに含まれるマクロが実行されることにより感染します。対策の1つとして、ファイルが開かれた際にマクロが実行されないようマクロの自動実行の設定を無効化することが挙げられます。 マルウェア感染防止を目的としたマクロの無効化の方法については、過去の記事で紹介しています。また、無効化が難しい場合でも、確実に信頼出来るドキュメントを除きセキュリティの警告で表示される「コンテンツの有効化」は押さないよう組織内で徹底するなどの施策をご検討ください。

「コンテンツの有効化」を押してしまった場合などEmotetへの感染が疑われる端末がある場合は、JPCERT/CCがEmotetの感染確認に特化して開発し公開されているEmoCheckによる確認をお勧めします 2。また、Emotetに感染している場合、メールアカウントが窃取され更なる感染に繋がるメール送信に悪用される恐れがあるため、パスワードの変更を併せて行うことも重要です。

おわりに

本記事では、SOCで観測したEmotetの感染状況及び対策方法について紹介しました。

執筆時点においてもEmotetへの感染を狙った攻撃は継続しています。組織内のユーザに対して注意喚起や対策を周知するなどして、影響を少しでも抑える施策をご検討ください。

Notes:

- [1] JPCERTコーディネーションセンター, ‘マルウェアEmotetの感染再拡大に関する注意喚起‘, 2022/02/10公開 ↩

- [2] JPCERTコーディネーションセンター, ‘JPCERTCC/EmoCheck‘ ↩