- 2019年10月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年10月観測レポートサマリ

本レポートでは、2019年10月中に発生した観測情報と事案についてまとめています。

DDoS攻撃では、先月と比較して検出件数に大きな変動は無いものの、攻撃時に発生した最大パケット数、最大通信量は増加しました。最大規模を記録した攻撃では主に複数のアプリケーションプロトコルを用いたUDP Amplification攻撃、最長時間を記録した攻撃では主にLDAPを用いたUDP Amplification攻撃が発生していました。

IPS/IDSにおいて検出したインターネットからの攻撃について、Mirai亜種によるルータに対する攻撃は先月と比べて大きな差はなく、全体の約6割を占めていました。また、当月はブラインドSQLインジェクション攻撃や、脆弱性診断ツールであるOpenVASを用いたものと推測される通信などが観測されています。

Webサイト閲覧時における検出では、引き続き悪意のあるJavaScriptが最も多く観測されています。メールでは、バンキングマルウェアのEmotetに感染させるdocファイルを添付したメールが多く検出されており、当該メールは特定の日に集中して受信したことを観測しています。

当月はMicrosoft SQL Serverへの接続に用いられる、1433/tcpに対するアクセス試行を多く検出しています。アクセス増加の具体的な原因は判明しておりませんが、リスク軽減のためにアクセス制御を適切に見直すことを推奨します。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

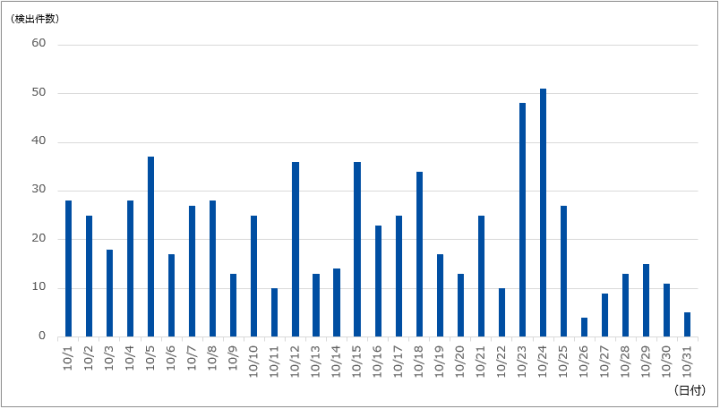

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は685件であり、1日あたりの平均件数は22.09件でした。期間中に観測された最も規模の大きな攻撃では、最大で約310万ppsのパケットによって23.09Gbpsの通信が発生しました。この攻撃は主にLDAP、DNS、NTPなど複数のプロトコル用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は1時間56分にわたるもので、最大で17.54Gbpsの通信量が発生しました。この攻撃は主にLDAPを用いたUDP Amplificationでした。

IIJマネージドセキュリティサービスの観測情報

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べて1.02ポイント増加しており、全体の64.25%を占めていました。

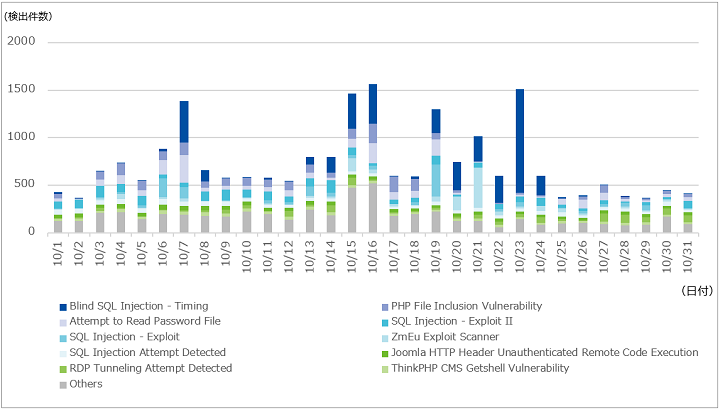

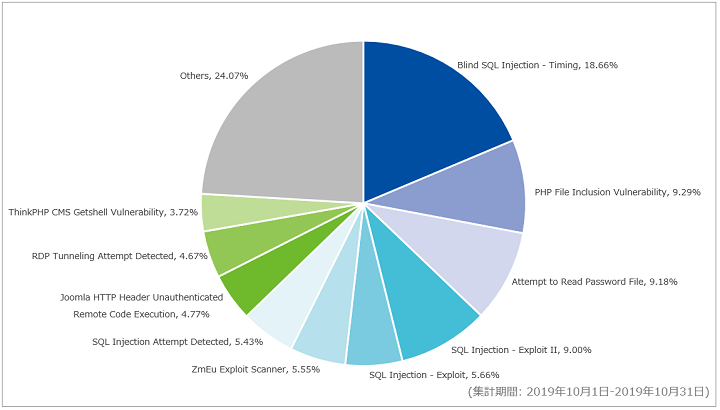

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

対象期間内に最も多く検出したのは、Blind SQL Injection – Timingで、全体の18.66%を占めていました。当該シグネチャは10月23日に最も多く検出され、中国を送信元とする攻撃が過半数を占めていました。SQLインジェクションによる攻撃は、機密情報の漏えいや改ざんなど危険なセキュリティ事故につながる恐れがありますので、2019年1月のセキュリティインシデントトピックなどを参考に適切な対策を講じることを推奨いたします。

次点で多く検出したのは、PHP File Inclusion Vulnerabilityで、全体の9.29%を占めていました。当該シグネチャは当月の第1週目から第3週目までの間に多く検出され、米国、中国、カナダを送信元とする攻撃を多く観測しました。当該シグネチャにより検知した通信の大半はUser-Agentが脆弱性診断ツールであるOpenVASとなっており、攻撃対象を探索していたものと推測されます。

Web/メールのマルウェア脅威の観測情報

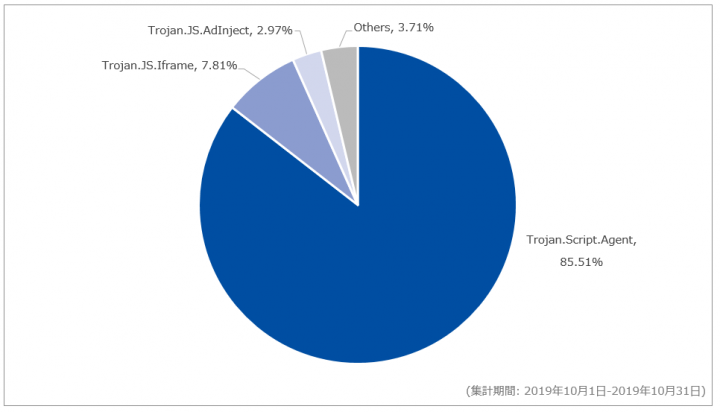

Webアクセス時におけるマルウェア検出

以下に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

当⽉は、Trojan.Script.Agent が突出して多く検出され、全体に占める割合は85.51%でした。先月に⽐べ17.75ポイント多く検出しました。前⽉に検出数が多くなった要因である難読化されたJavaScriptは、当月も多く検出しています。これは先月までと同様に、Cookieを含む情報を悪意ある外部ドメインに送信するJavaScriptを複数のWebサイトを検出したものでした。また、Trojan.JS.AdInjectにおいても同様の機能を持つマルウェアを検知しています。これらのマルウェアに関しては2018年9月の観測レポートにて解説しています。

また、先月と同様にTrojan.JS.Iframeも引き続き検出しています。Trojan.JS.Iframeでは、iframeタグを利用したJavaScriptを検出しています。検出されたWebページには、CSSを用いてWebブラウザ上には表示されないようにしたiframeタグを含むものが存在しました。意図しないWebサイトを読み込むiframeが参照されると、悪意あるWebサイトのJavaScriptなどが実行されてしまう危険性があるため注意が必要です。

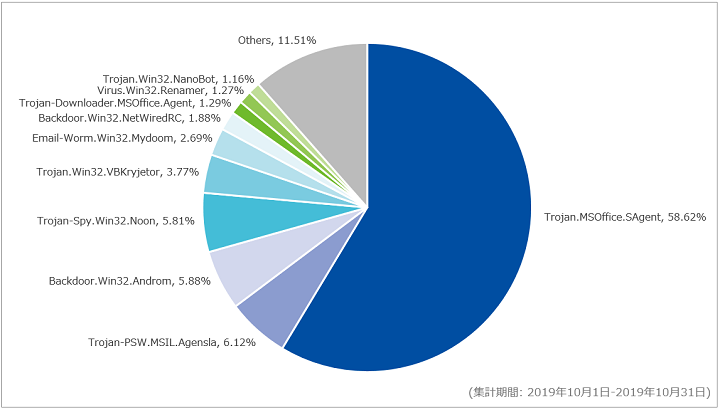

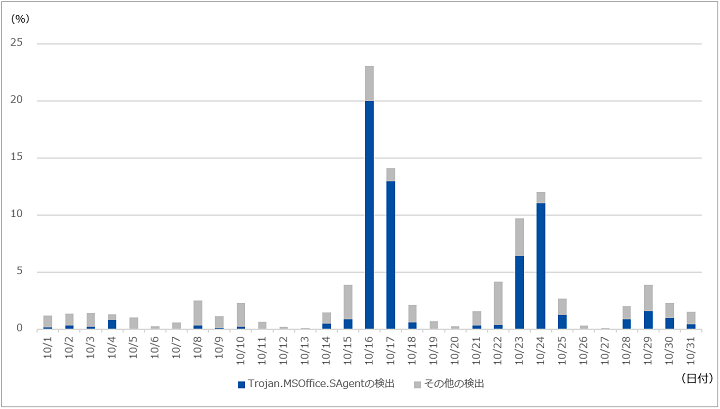

メール受信時におけるマルウェア検出

以下に、日別のマルウェア検出傾向を示します。日別のグラフでは総検出件数を100%として正規化した数値とし、Trojan.MSOffice.SAgentの検出のみ色を分けています。

対象期間内に最も多く検出したマルウェアは、Trojan.MSOffice.SAgentで、全体の58.62%を占めていました。日別の検出では、10月16日、17日、23日、24日に多く検出しています。当該マルウェアは、すべてMicrosoft Word 2003以前で使用されていた形式である、docファイルが添付されたメールで検出しています。これらのdocファイルを開くと、最終的にはEmotetと呼ばれるマルウェアに感染する場合があります。

Emotetは2014年頃から確認されているマルウェアです。当初はバンキングマルウェアとして活動することが知られていましたが、現在では他マルウェアのダウンロードなど様々な機能が追加されています。Emotetが添付されているメールの件名は英語のものが中心ですが、当月検出されたメールの中には、日本語の件名が用いられているものも含まれていました。

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールの大量送付に関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではない点にご注意ください。

|

日付

|

件名

|

添付ファイル名

|

備考

|

|---|---|---|---|

|

10月10日(木)

|

|

|

|

|

10月11日(金)

|

|||

|

10月15日(火)

|

|||

|

10月16日(水)

|

|||

|

10月17日(木)

|

|||

|

10月22日(火)

|

|||

|

10月23日(水)

|

|||

|

10月24日(木)

|

当月は、13種類の件名のパターンを複数日にわたって検出しています。検出したメールの件名は、先月と同様のものが多く見られました。

セキュリティインシデントトピック

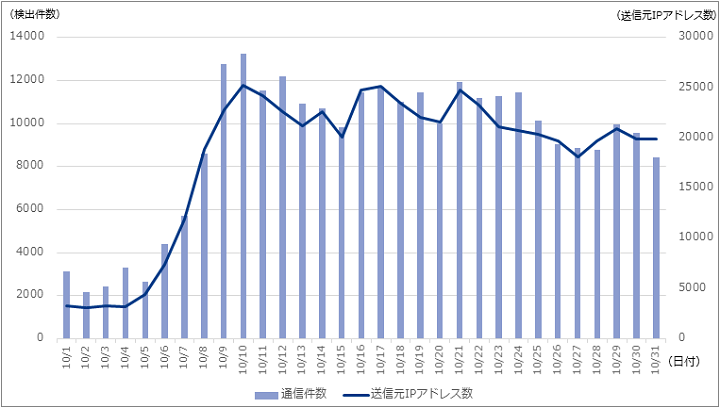

1433/tcpを宛先とした通信の増加

SOCでは10月6日頃から1433/tcpに対するアクセスおよびその送信元IPアドレス数が増加したことをIIJマネージドファイアウォールサービスにて観測しました。以下に当月の、1433/tcpを宛先とするファイアウォール1台あたりのアクセス試行件数と送信元IPアドレス数(図-7)を示します。

1433/tcpはMicrosoft SQL Serverにてインスタンスへの接続に用いられるポート番号です。10月6日頃からアクセス試行件数と送信元IPアドレス数が増加し始め、どちらも10月10日にピークを迎えています。ピーク時と増加前(10月1日)の件数を比較すると、アクセス試行件数が4.2倍の13,230件、IPアドレス数が7.6倍の25,239件となっていました。同様の増加傾向は情報通信研究機構(NICT)でも観測されており、NICTER解析チームのTwitterにて報告されています。

1433/tcp宛のアクセスが増加した3日後にMicrosoft製品のセキュリティ更新プログラムがリリースされていますが、Microsoft SQL Serverに関するものは含まれておらず、関連性の疑われる脆弱性は不明です。アクセス増加の具体的な要因は分かっていませんが、リスク軽減のため不特定多数からの1433/tcp宛通信が不要な環境の場合は、信頼できるネットワークからのアクセスのみを許可するなどの適切なアクセス制御を推奨いたします。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 10月3日(木) | 脆弱性情報 | フォーラムサイト構築ソフトウェアであるvBulletinの開発チームは、vBulletinのセキュリティパッチを公開した。vBulletinに存在する入力確認に関する欠陥によりリモートでコードが実行される可能性のある脆弱性(CVE-2019-17132)など、複数の脆弱性が修正された。CVE-2019-17132に関しては、既にPoC(概念実証コード)が公開されている。

“vBulletin 5.5.X (5.5.2, 5.5.3, and 5.5.4) Security Patch Level 2” |

| 10月4日(金) | 脆弱性情報 | ディーリンクジャパン株式会社は、同社が提供するWi-Fiアクセスポイント製品のDBA-1510Pに対するセキュリティアップデートを公開した。これにより、複数のOSコマンドインジェクションの脆弱性(CVE-2019-6013、CVE-2019-6014)が修正された。

「DBA-1510P」 |

| 10月6日(日) | 観測情報 | Microsoft SQL Serverにてインスタンスへの接続に用いられるポート番号(1433/tcp)宛のアクセス試行が増加していることを観測した。10月6日頃からアクセス試行件数と送信元IPアドレス数が増加し始め、どちらも10月10日にピークを迎えている。アクセス増加の具体的な要因は不明。詳細は、本観測レポート内「セキュリティインシデントトピック」に記載。 |

| 10月8日(火) | セキュリティ事件 | 飲食店経営会社が運営する通販サイトにおいて、第三者による不正アクセスにより、個人情報が閲覧可能な状態であったことが公表された。閲覧可能な状態であった情報は、カード番号、有効期限、セキュリティコードなどを含むクレジットカード情報が最大で18,855件、郵便番号や住所などを含む注文者情報、発送先情報が最大で59,045件、氏名、住所、パスワードなどを含む会員情報が最大で72,738件とのこと。同社は本件の原因である不正プログラムを除去し、該当するユーザに対して不正利用などについて注意喚起を行っている。

「不正アクセスによる個人情報流出に関するお詫びとご報告」 |

| 10月9日(水) | セキュリティ事件 | 通信販売会社が運営する通販サイトにおいて、外部からの不正アクセスによりアプリケーションファイルが改ざんされ、最大で7,467件のクレジットカード情報が不正に取得された可能性があることが公表された。第三者に取得された可能性のあるクレジットカード情報の中には、カード番号、会員名、有効期限及びセキュリティコードが含まれるとのこと。同社はシステムの脆弱性及び管理体制の不備について対策を施し、セキュリティの強化・改修を進めていくとしている。

「ECオーダー.com不正アクセス発生についてのご報告とお詫び」 |

| 10月15日(火) | セキュリティ事件 | 通信販売会社が運営する通販サイトにおいて、第三者による不正アクセスを受け、最大で107,661件のクレジットカード情報が閲覧可能な状態であったこと、及び一部顧客のクレジットカード情報が不正利用された可能性があることが公表された。閲覧可能な状態であったクレジットカード情報には、カード番号、会員名、有効期限及びセキュリティコードが含まれるとのこと。同社はクレジットカード会社と連携し、該当クレジットカードによる取引のモニタリングを継続して実施するなど、不正利用の防止に努めるとのこと。

「不正アクセスによるお客様情報流出に関するお詫びとご報告」 |

| 10月17日(木) | セキュリティ事件 | 教育委員会がWebサイトを管理するために使用していたサーバに対し第三者が不正アクセスを行ったことにより、同サーバに保存されていた学校関係者のメールアドレスなどが第三者によって閲覧可能な状態であったことが公表された。同サーバの運用保守を行っている業務委託業者が、システム移行作業のためにインストールしたソフトウェアを作業後に消去せず放置しており、これが悪用されたことによって本事象が発生したとのこと。

「ふくしま教育ネットワークコンテンツサーバに対する不正アクセスについて」 |

| 10月21日(月) | セキュリティ事件 | 海外の仮想プライベートネットワーク(VPN)サービスプロバイダは、同社がレンタルしていた外部のデータセンターにて、第三者からの不正アクセスがあったことを公表した。同社によると、同データセンターが許可なく追加した安全ではないアカウントに問題があり、同社が使用している他のサーバおよびデータセンタープロバイダには影響がないとのこと。また本件が発覚後、該当データセンタープロバイダの契約解除及びサーバの削除を行い、インフラストラクチャ全体に対し、徹底した内部監査を実施したとのこと。

“Why the NordVPN network is safe after a third-party provider breach” |

| 10月22日(火) | 脅威情報 | ケルン工科大学の研究チームは、悪意のあるヘッダを含むHTTPリクエストを受けたオリジンサーバがエラーページをレスポンスする際に、CDNのキャッシュサーバにエラーページをキャッシュさせる攻撃を確認したことを発表した。本攻撃は「CPDoS」と名付けられている。本攻撃の緩和策として、HTTPの標準ポリシーに従ってエラーページをキャッシュさせることや、エラーページをキャッシュしないようにCDNの設定を変更することなどが挙げられている。

“CPDoS: Cache Poisoned Denial of Service” |

| 10月24日(木) | 脆弱性情報 | PHP開発チームは、PHPのセキュリティアップデートを公開した。nginx及びPHP-FPM(PHP FastCGI Process Manager)を使用しているWebサーバにおいてリモートでコードを実行される可能性のある脆弱性(CVE-2019-11043)など、複数の不具合が修正された。なお、CVE-2019-11043に関しては既にPoCが公開されているため、早期に最新バージョンへ更新することが推奨される。

“PHP 7.1.33 Released” “PHP 7.2.24 Released” “PHP 7.3.11 Released” “Exploit for CVE-2019-11043” |

| 10月28日(月) | 脆弱性情報 | トレンドマイクロ社は、同社が提供する複数の製品のセキュリティアップデートを公開した。ウイルスバスター コーポレートエディション、Trend Micro Apex One、ウイルスバスター ビジネスセキュリティに存在するディレクトリトラバーサルの脆弱性(CVE-2019-18189)が修正された。また、ウイルスバスター コーポレートエディションに存在したディレクトリトラバーサルの脆弱性(CVE-2019-18187)についても修正されており、これを悪用した攻撃事例が確認されたことも公表された。

「【注意喚起】ウイルスバスター コーポレートエディション、Trend Micro Apex One およびウイルスバスター ビジネスセキュリティの脆弱性(CVE-2019-18189)について」 「【注意喚起】ウイルスバスター コーポレートエディションの脆弱性(CVE-2019-18187)を悪用した攻撃を確認したことによる最新修正プログラム適用のお願い」 |

| 10月30日(水) | セキュリティ事件 | 海外のホスティングサービスプロバイダが保有するサーバにおいて、ジョージア国に対する大規模なサイバー攻撃が行われたことにより、同プロバイダが管理するサーバの大部分が侵害されたことが公表された。本攻撃は同プロバイダにてホスティングされている政府機関、民間部門、及びメディア組織などのWebサイトにも影響を与えているとのこと。

“ყველაზე მასშტაბური კიბერშეტევის შედეგები აღმოფხვრილია” |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 10月1日(火) | Ruby 2.4.8、2.4.9、2.5.7、2.6.5 | Ruby開発チームは、Ruby 2.4.8、2.5.7、2.6.5を公開した。lib/shell.rbにおけるコードインジェクションの脆弱性(CVE-2019-16255)や、File.fnmatchにおけるNULインジェクションの脆弱性(CVE-2019-15845)などが修正された。また、Ruby 2.4.8にてtarballのインストールができないことが発覚したため、後日パッケージファイルを修正したRuby 2.4.9を公表した。

「Ruby 2.4.8 リリース」 「Ruby 2.4.9 リリース」 「Ruby 2.5.7 リリース」 「Ruby 2.6.5 リリース」 |

| 10月2日(水) | Cisco Adaptive Security Software

Cisco Firepower Management Center Cisco Firepower Threat Defense Software |

Cisco Systems社は、Adaptive Security Software(ASA)、Firepower Management Center(FMC)、及びFirepower Threat Defense Software(FTD)の脆弱性に対応するソフトウェアアップデートを公開した。これにより各製品に存在した、複数の脆弱性が修正された。

“Cisco Event Response: October 2019 Cisco ASA, FMC, and FTD Software Security Advisory Bundled Publication” |

| 10月2日(水) | ルミーズ決済モジュール(2.11 系・2.12 系・2.13 系)バージョン3.0.13 | クレジットカード決済代行会社のルミーズ株式会社は、同社が提供するバージョン3.0.12以前の決済モジュール『ルミーズ決済モジュール(2.11 系・2.12 系・2.13 系)』において複数の脆弱性が存在していることを公表した。本脆弱性を悪用された場合は情報漏えいなどの危険性があることから、早急なアップデートを呼びかけている。

「ルミーズ決済モジュール(2.11 系・2.12 系・2.13 系)の脆弱性について」 |

| 10月7日(月) | Android | Google社は、Androidにおける10月の月例セキュリティ情報を公表した。リモートの攻撃者が細工されたファイルを利用して特権プロセスで任意のコードを実行する可能性のある脆弱性(CVE-2019-2184、CVE-2019-2185、CVE-2019-2186)など、複数の脆弱性が修正された。

“Android Security Bulletin—October 2019” |

| 10月8日(火) | Microsoft複数製品 | Microsoft社は、 複数のソフトウェアに対するセキュリティ更新プログラムを公開した。Microsoft XMLコアサービスパーサーがユーザ入力を処理する際に、リモートでコードが実行される脆弱性(CVE-2019-1060)や、悪意のあるサーバに接続した際にWindowsリモートデスクトップクライアントにリモートでコードが実行される脆弱性(CVE-2019-1333)など、複数の脆弱性に対する修正が行われた。

「2019 年 10 月のセキュリティ更新プログラム」 「2019 年 10 月のセキュリティ更新プログラム (月例)」 |

| 10月8日(火) | Endpoint Security for Windows | McAfee社は、同社が提供するEndpoint Security(ENS) for Windowsのセキュリティアップデートを公開した。ENSインストーラに対するアクセス権を持つ攻撃者によりEPSetup.exeへ悪意のあるコードをインジェクションされる可能性のある脆弱性(CVE-2019-3652)や、ENS構成ツールに存在するアクセス制御の欠陥によりローカルの攻撃者によって同ツールを不正に利用されセキュリティ機能を無効化される可能性のある脆弱性(CVE-2019-3653)などが修正された。

“McAfee Security Bulletin – Endpoint Security for Windows update fixes two vulnerabilities (CVE-2019-3652 and CVE-2019-3653)” |

| 10月8日(火) | macOS Catalina 10.15

iTunes 12.10.1 for Windows iCloud for Windows 10.7 iCloud for Windows 7.14 |

Apple社は、macOS Catalina 10.15、iTunes 12.10.1 for Windows、iCloud for Windows 10.7、iCloud for Windows 7.14のセキュリティアップデートを公開した。macOSに存在する、アプリケーションがカーネル特権で任意のコードを実行できる脆弱性(CVE-2019-8748)やiTunes for Windows及びiCloud for Windowsに存在する、悪意を持って作成されたテキストファイルを処理すると、任意のコードが実行される可能性がある脆弱性(CVE-2019-8745)が修正された。

“About the security content of macOS Catalina 10.15” “About the security content of iTunes 12.10.1 for Windows” “About the security content of iCloud for Windows 7.14” “About the security content of iCloud for Windows 10.7” |

| 10月9日(水) | Juniper複数製品 | Juniper社は、同社が提供する複数製品に対するセキュリティアップデートを公開した。Junos OSにおいてIPsecトンネルを介して特定のIPパケットを処理する際にクラッシュする可能性のある脆弱性(CVE-2019-0060)や、SBR Carrierにおいてローカルの攻撃者が機密情報へアクセスできる可能性のある脆弱性(CVE-2019-0072)など、複数の脆弱性に対する修正が行われた。

“2019-10 Security Bulletin: Junos OS: SRX Series: An attacker may be able to perform Man-in-the-Middle (MitM) attacks during app-id signature updates. (CVE-2019-0054)” “2019-10 Security Bulletin: Junos OS: SRX Series: An attacker may cause flowd to crash by sending certain valid SIP traffic to a device with SIP ALG enabled. (CVE-2019-0055)” “2019-10 Security Bulletin: Junos OS: MX Series: An MPC10 Denial of Service (DoS) due to OSPF states transitioning to Down, causes traffic to stop forwarding through the device. (CVE-2019-0056)” “2019-10 Security Bulletin: NFX Series: An attacker may be able to take control of the JDM application and subsequently the entire system. (CVE-2019-0057)” “2019-10 Security Bulletin: Junos OS: SRX Series: A weakness in the Veriexec subsystem may allow privilege escalation. (CVE-2019-0058)” “2019-10 Security Bulletin: Junos OS: The routing protocol process (rpd) may crash and generate core files upon receipt of specific valid BGP states from a peered host. (CVE-2019-0059)” “2019-10 Security Bulletin: CTPView and CTP Series: Multiple vulnerabilities in CTPView and CTP Series” “2019-10 Security Bulletin: Junos OS: SRX Series: flowd process crash due to processing of specific transit IP packets (CVE-2019-0060)” “2019-10 Security Bulletin: Junos OS: Insecure management daemon (MGD) configuration may allow local privilege escalation (CVE-2019-0061)” “2019-10 Security Bulletin: Junos OS: Session fixation vulnerability in J-Web (CVE-2019-0062)” “2019-10 Security Bulletin: Junos OS: MX Series: jdhcpd crash when receiving a specific crafted DHCP response message (CVE-2019-0063)” “2019-10 Security Bulletin: Junos OS: SRX5000 Series: flowd process crash due to receipt of specific TCP packet (CVE-2019-0064)” “2019-10 Security Bulletin: Junos OS: MX Series: Denial of Service vulnerability in MS-PIC component on MS-MIC or MS-MPC (CVE-2019-0065)” “2019-10 Security Bulletin: Junos OS: A malformed IPv4 packet received by Junos in an NG-mVPN scenario may cause the routing protocol daemon (rpd) process to core (CVE-2019-0066)” “2019-10 Security Bulletin: Junos OS: Kernel crash (vmcore) upon receipt of a specific link-local IPv6 packet on devices configured with Multi-Chassis Link Aggregation Group (MC-LAG) (CVE-2019-0067)” “2019-10 Security Bulletin: Contrail Networking: Multiple Vulnerabilities have been resolved in Release 1910.” “2019-10 Security Bulletin: Junos OS: SRX Series: Denial of Service vulnerability in flowd due to multicast packets (CVE-2019-0068)” “Junos OS: vSRX, SRX1500, SRX4K, ACX5K, EX4600, QFX5100, QFX5110, QFX5200, QFX10K and NFX Series: console management port device authentication credentials are logged in clear text” “2019-10 Security Bulletin: Junos OS: Persistent XSS vulnerability in J-Web (CVE-2019-0047)” “2019-10 Security Bulletin: SBR Carrier: A vulnerability in the identity and access management certificate generation procedure allows a local attacker to gain access to confidential information. (CVE-2019-0072)” “2019-10 Security Bulletin: Junos OS: SRX1500: Denial of service due to crash of srxpfe process under heavy traffic conditions. (CVE-2019-0050)” “2019-10 Security Bulletin: SRX5000 Series: Denial of Service vulnerability in SSL-Proxy feature. (CVE-2019-0051)” “2019-10 Security Bulletin: Junos OS: PKI key pairs are exported with insecure file permissions (CVE-2019-0073)” “2019-10 Security Bulletin: Junos OS: NFX150 Series, QFX10K Series, EX9200 Series, MX Series, PTX Series: Path traversal vulnerability in NFX150 and NG-RE leads to information disclosure. (CVE-2019-0074)” “2019-10 Security Bulletin: Junos OS: SRX Series: Denial of Service vulnerability in srxpfe related to PIM (CVE-2019-0075)” “2019-10 Security Bulletin: Junos OS: NFX Series: An Improper Input Validation weakness allows a malicious local attacker to elevate their permissions. (CVE-2019-0070)” “2019-10 Security Bulletin: Junos OS: EX2300, EX3400 Series: Veriexec signature checking not enforced in specific versions of Junos OS (CVE-2019-0071)” |

| 10月9日(水) | iTerm2 3.3.6 | iTerm2の開発者は、iTerm2のセキュリティアップデートを公開した。iTerm2 3.3.5以前に存在するリモートから任意のコマンドが実行可能な脆弱性(CVE-2019-9535)が修正された。

“Security update released. Please upgrade.” |

| 10月10日(木) | Google Chrome 77.0.3865.120 | Google社は、Google Chromeのセキュリティアップデートを公開した。Use After Freeの脆弱性(CVE-2019-13693、CVE-2019-13694、CVE-2019-13695、CVE-2019-13696)など、複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 10月11日(金) | Swift 5.1.1 for Ubuntu | Apple社は、Swift for Ubuntuのセキュリティアップデートを公開した。URLSessionにおけるファイルディスクリプタの不適切な管理によりデータが意図せず開示されてしまう可能性のある脆弱性(CVE-2019-8790)が修正された。

“About the security content of Swift 5.1.1 for Ubuntu” |

| 10月14日(月) | WordPress 5.2.4 | WordPress Foundationは、WordPressのセキュリティアップデートを公開した。WordPress 5.2.3以前のバージョンに存在する、クロスサイトスクリプティングの脆弱性などを含む、計6件の脆弱性が修正された。

“WordPress 5.2.4 Security Release” |

| 10月14日(月) | sudo 1.8.28 | UNIX系OSコマンドであるsudoの開発チームは、sudoに対して、脆弱性の修正を含むセキュリティアップデートを公開した。一定条件を満たすと許可されていない場合でもroot権限でコマンドを実行されてしまう脆弱性(CVE-2019-14287)を含む、複数のバグが修正されている。

“Potential bypass of Runas user restrictions” |

| 10月15日(火) | Adobe Experience Manager

Adobe Acrobat/Reader Adobe Experience Manager Forms Adobe Download Manager |

Adobe社は、同社が提供する複数ソフトウェアに対するセキュリティアップデートを公開した。Adobe Experience Manager(AEM)における、コマンドインジェクションの脆弱性(CVE-2019-8088)や、Adobe Acrobat及びReaderにおけるバッファオーバーフローの脆弱性(CVE-2019-8166)など、複数の脆弱性が修正された。

“Security updates available for Adobe Experience Manager | APSB19-48” “Security updates available for Adobe Acrobat and Reader | APSB19-49” “Security updates available for Adobe Experience Manager Forms | APSB19-50” “Security Updates Available for Adobe Download Manager | APSB19-51” |

| 10月15日(火) | VMware Cloud Foundation

VMware Harbor Container Registry for PCF |

VMware社は、VMware Cloud Foundation及びVMware Harbor Container Registry for PCFに対するセキュリティアップデートを公開した。Harbor APIに存在するアクセス制御の欠陥により隣接するプロジェクトのコンテナイメージに対して取得や編集などの操作を行える可能性のある脆弱性(CVE-2019-16919)が修正された。

“VMware Security Advisories” |

| 10月16日(水) | BIND 9.14.7

BIND 9.15.5 |

ISCは、BIND9の脆弱性を修正するセキュリティアップデートを公開した。ミラーゾーンの有効性チェックの欠陥によりゾーンデータが第三者に書き換えられる可能性のある脆弱性(CVE-2019-6475)、及びQNAME minimizationコードの欠陥によりnamedがアサーションエラーで終了する可能性のある脆弱性(CVE-2019-6476)が修正された。

“CVE-2019-6475: A flaw in mirror zone validity checking can allow zone data to be spoofed” “CVE-2019-6476: An error in QNAME minimization code can cause BIND to exit with an assertion failure” |

| 10月16日(水) | Oracle複数製品 | Oracle社は、同社が提供する複数の製品に対するクリティカルパッチアップデートを公開した。リモートコード実行の脆弱性などを含む、計219件の脆弱性が修正された。

“Oracle Critical Patch Update Advisory – October 2019” |

| 10月16日(水) | Cisco Aironet Access Point

Cisco Catalyst 9100 Access Point Cisco Wireless LAN Controller Cisco Smart Switch Cisco Managed Switch |

Cisco Systems社は、同社が提供する複数製品の脆弱性に対応するソフトウェアアップデートを公開した。Cisco AironetおよびCatalyst 9100に存在するサービス拒否(DoS)を引き起こす可能性がある脆弱性(CVE-2019-15264)や、Cisco Aironetに存在する、認証されていないリモートの攻撃者による権限昇格の可能性がある脆弱性(CVE-2019-15260)など、複数の脆弱性が修正された。

“Cisco Aironet Access Points and Catalyst 9100 Access Points CAPWAP Denial of Service Vulnerability” “Cisco Wireless LAN Controller Secure Shell Denial of Service Vulnerability” “Cisco Small Business Smart and Managed Switches Cross-Site Request Forgery Vulnerability” “Cisco Aironet Access Points Unauthorized Access Vulnerability” “Cisco Aironet Access Points Point-to-Point Tunneling Protocol Denial of Service Vulnerability” |

| 10月22日(火) | Google Chrome 78.0.3904.70 | Google社は、Google Chromeのセキュリティアップデートを公開した。Use After Freeの脆弱性(CVE-2019-13699)やバッファオーバーフローの脆弱性(CVE-2019-13700、CVE-2019-15903)など、複数の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 10月22日(火) | Firefox 70

Firefox ESR 68.2 Thunderbird 68.2 |

Mozillaは、Firefox、Firefox ESR及びThunderbirdのセキュリティアップデートを公開した。Firefox ESR、Firefox及びThunderbirdに存在するヒープオーバーフローの脆弱性(CVE-2019-15903)やメモリ破損の脆弱性(CVE-2019-11764)など、複数の脆弱性が修正された。なお、Thunderbird 68.2ではThunderbird 60からの自動アップグレードが提供されている。

“Firefox Release Notes Version 70.0, first offered to Release channel users on October 22, 2019” “Firefox ESR Release Notes Version 68.2.0, first offered to ESR channel users on October 22, 2019” “Thunderbird Release Notes Version 68.2.0, first offered to channel users on October 22, 2019” |

| 10月24日(木) | VMware vCenter Server Appliance 6.0

VMware vCenter Server Appliance 6.5 VMware vCenter Server Appliance 6.7 |

VMware社は、VMware vCenter Server Applianceに対するセキュリティアップデートを公開した。VMware vCenter Server Appliance 6.0、6.5、6.7に存在する機密情報漏えいの脆弱性(CVE-2019-5537およびCVE-2019-5538)が修正された。

“VMSA-2019-0018” |

| 10月30日(水) | iOS 13.2

iPadOS 13.2 macOS Catalina 10.15.1 macOS Mojave 10.14.6 macOS High Sierra 10.13.6 tvOS 13.2 watchOS 6.1 Safari 13.0.3 iTunes 12.10.2 for Windows iCloud for Windows 11.0 iCloud for Windows 7.15 |

Apple社は、同社が提供する複数ソフトウェアのセキュリティアップデートを公開した。各OSソフトウェアに存在したメモリ漏えいの脆弱性(CVE-2019-8787)など、複数の脆弱性が修正された。

“About the security content of iOS 13.2 and iPadOS 13.2” “About the security content of macOS Catalina 10.15.1, Security Update 2019-001, and Security Update 2019-006” “About the security content of tvOS 13.2” “About the security content of watchOS 6.1” “About the security content of Safari 13.0.3” “About the security content of iTunes 12.10.2 for Windows” “About the security content of iCloud for Windows 11.0” “About the security content of iCloud for Windows 7.15” |

| 10月31日(木) | Google Chrome 78.0.3904.87 | Google社は、Google Chromeのセキュリティアップデートを公開した。Use After Freeの脆弱性(CVE-2019-13721、CVE-2019-13720)が修正された。

“Stable Channel Update for Desktop ” |

| 10月31日(木) | Trend Micro Deep Security 9.6 SP1 、10.0、11.0、12.0 | トレンドマイクロ社は、Trend Micro Deep Securityのセキュリティアップデートを公開した。本製品のコンポーネントDeep Security ManagerにおけるLDAPとの通信で暗号化が行われていない脆弱性(CVE-2019-15626)、及びDeep Security Agentにおけるサーバ上の任意のファイルを削除できてしまう脆弱性(CVE-2019-15627)が修正された。

「アラート/アドバイザリ:Trend Micro Deep Security における StartTLS LDAP機密性(CVE-2019-15626)およびローカルの任意ファイルのオーバーライドに関する脆弱性(CVE-2019-15627)について」 |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。