- 2019年11月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントトピック

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2019年11月観測レポートサマリ

本レポートでは、2019年11月中に発生した観測情報と事案についてまとめています。

DDoS攻撃は先月と比較して検出件数に大きな変動は無いものの、攻撃時に発生した最大パケット数及び最大通信量は減少しました。最大規模および最長時間を記録した攻撃はHigh Portに対するUDP Flood攻撃でした。

IPS/IDSにおいて検出したインターネットからの攻撃について、Mirai亜種によるルータに対する攻撃は全体の約7割を占めていました。当月はブラインドSQLインジェクション攻撃や、CVE-2015-8562に関連するPHPオブジェクトインジェクション攻撃などが観測されています。

Webサイト閲覧時における検出では、悪意のあるJavaScriptをインジェクションする攻撃が最も多く観測されています。メールでは先月に引き続き、バンキングマルウェアのEmotetに感染させるdocファイルを添付したメールが多く検出されています。当該メールは特定の日に集中して受信しており、日本語の件名を含むメールも多く観測しています。また、多くの機関が注意喚起を行っています。

当月は26/tcp、9000/tcp、9001/tcpに対するスキャン通信を多く検出しています。当該スキャン通信が増加する要因となるような脆弱性の情報は確認できておらず、攻撃者の狙いや通信増加の原因は分かっていません。しかし、これらは一般的にインターネット上で広く公開されるポート番号ではないため、必要がないにも関わらずインターネットから接続出来るような状況の場合は、リスク軽減のためにアクセス制御を適切に見直すことを推奨します。

DDoS攻撃の観測情報

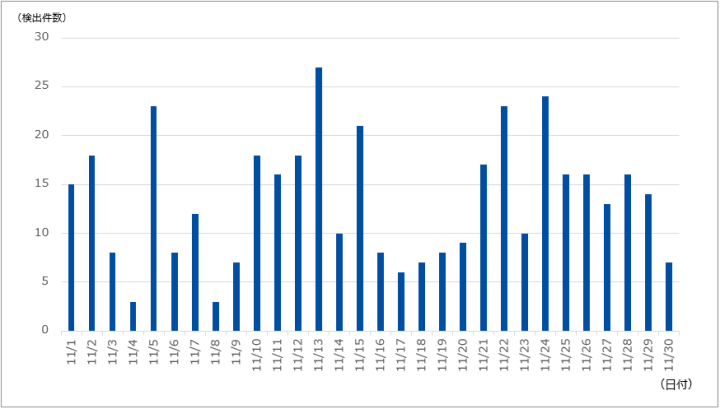

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。ただし、規模の大小や期間などから、攻撃先が特定可能な事案についてはこの集計から除いています。

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は401件であり、1日あたりの平均件数は13.36件でした。期間中に観測された最も規模の大きな攻撃では、最大で約70万ppsのパケットによって8.24Gbpsの通信が発生しました。この攻撃はHigh Portに対するUDP Floodでした。当月最も長く継続した攻撃もこの通信であり、およそ25分間にわたって攻撃が継続しました。

IIJマネージドセキュリティサービスの観測情報

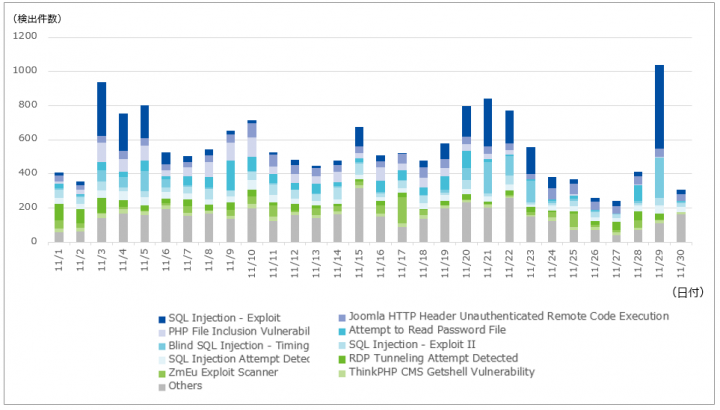

IIJマネージドIPS/IDSサービスでは、Netis及びNetcore社製ルータの脆弱性を狙った攻撃を多く観測しています。当月は先月と比べて5.32ポイント増加しており、全体の69.57%を占めていました。

以下に、今回の対象期間に検出した1サイトあたりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。なお、前述したNetis及びNetcore社製ルータを対象とした検出が全体の過半数を占めているため、以下2つのグラフからは当該事象を除外しています。

対象期間内に最も多く検出したのは、SQL Injection – Exploitで、全体の16.65%を占めていました。当該シグネチャで検出されたSQL文は、シグネチャ名は異なりますがBlind SQL Injectionと考えられるものでした。 先月も同様に、シグネチャ名は異なるもののBlind SQL Injectionであった通信を検出しており、傾向は続いていると言えます。その中でも、当月は特にUNION句を用いたSQL文を多く検出していました。UNION句を用いたSQL文の中には、カラム数を連続的に増加させているSQL文が確認できました。攻撃者はこれらのSQL文を用いて、UNION句で別のテーブルを結合する際に必要となるカラム数の特定を試みていると考えられます。SQLインジェクションによる攻撃は、機密情報の漏えいや改ざんなど危険なセキュリティ事故につながる恐れがあるため、2019年1月のセキュリティインシデントトピックなどを参考に適切な対策を講じることを推奨いたします。

次点で多く検出したのは、Joomla HTTP Header Unauthenticated Remote Code Executionで、全体の8.22%を占めていました。当該シグネチャは、CVE-2015-8562に関連するPHPオブジェクトインジェクション攻撃を検出しています。11月10日に多く検出され、中国、香港、米国のIPアドレスを送信元とする攻撃を多く観測しました。

Web/メールのマルウェア脅威の観測情報

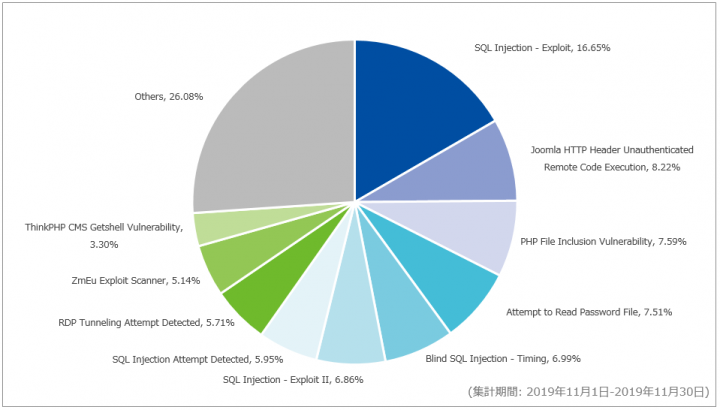

Webアクセス時におけるマルウェア検出

図-4に、今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を示します。

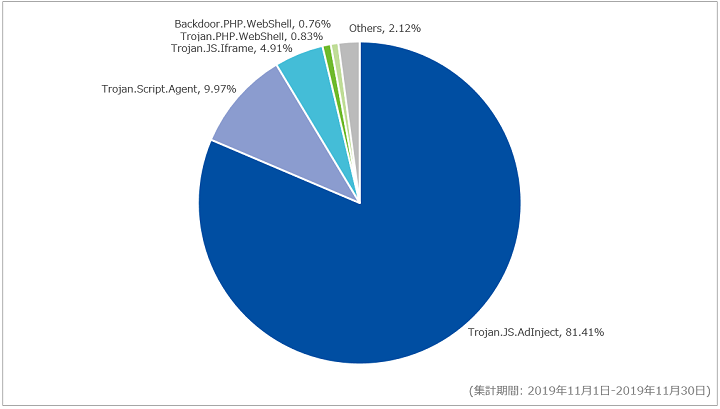

当月は順位の入れ替わりはありましたが、検出種別の上位3種類は先月と同種のマルウェアでした。特に、Trojan.JS.AdInjectは全体の81.41%と突出した割合を占めていました。次点で多く検出したマルウェアはTrojan.Script.Agentで、全体の9.97%を占めていました。どちらも検出内容の大半は、Cookieを含む情報を悪意ある外部ドメインに送信するJavaScriptを、複数のWebサイトで検出したものでした。これらマルウェアの機能に関しては2018年9月の観測レポートにて解説しています。JavaScriptに記述されている悪意のある外部ドメインは2018年9月から変化はなく、1年以上に渡って同じ攻撃を観測しています。

メール受信時におけるマルウェア検出

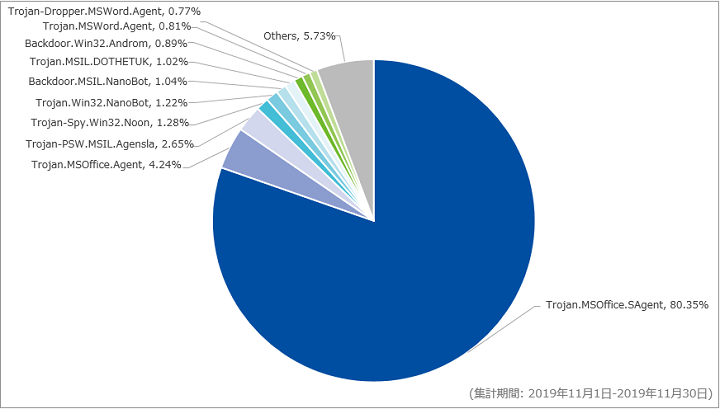

以下に対象期間における、メール受信時に検出したマルウェア種別の割合を示します。

対象期間内に最も多く検出したマルウェアはTrojan.MSOffice.SAgentで、先月から引き続き多く検出しています。当月では、全体の80.35%を占めており先月と比べて21.73ポイント増加していました。次に多く検出したマルウェアはTrojan.MSOffice.Agentであり、全体の4.24%を占めていました。

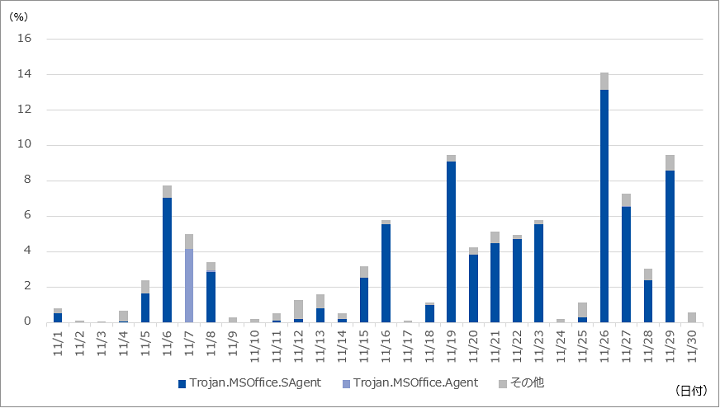

次に、日付別の検出傾向を以下に示します。図-6では総検出件数で正規化しており、Trojan.MSOffice.SAgentおよびTrojan.MSOffice.Agentにおける検出結果を色分けしています。

図-6からTrojan.MSOffice.Agentは2019年11月7日に突出して検出していることが確認できます。Trojan.MSOffice.Agentを検出したメールでは、件名に日本語が含まれるメールは確認できませんでした。一方で、Trojan.MSOffice.SAgentを検出したメールの多くは、件名に日本語が含まれていることを確認しています。

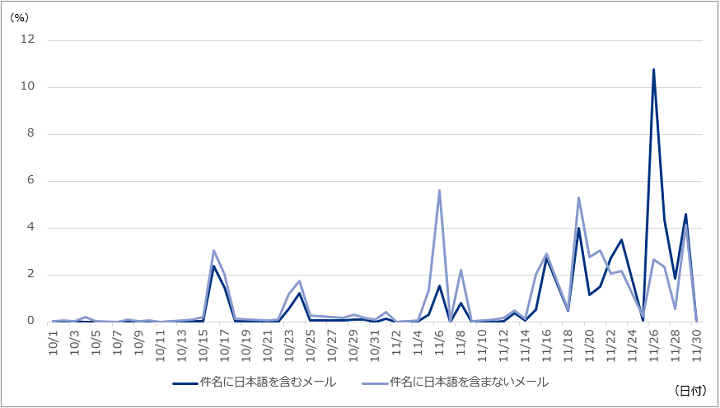

先月から引き続きTrojan.MSOffice.SAgentの検出が多く、件名に日本語が含まれるメールを多数検出しているため、当月もTrojan.MSOffice.SAgentについて取り上げます。以下に、Trojan.MSOffice.SAgentとして検出したメールのうち、件名における日本語の有無とその検出割合の推移を示します。図-7では総検出件数で正規化しており、先月からの傾向を比較しやすいように、2019年10月・11月分をまとめて集計しています。

図-7からTrojan.MSOffice.SAgentの検出件数は2019年11月末にかけて増加傾向であることがわかります。また、件名に日本語が含まれているメールの検出数は2019年11月26日に突出していることが確認できます。

これらの検出名で検知した悪意ある添付ファイルの多くは、Emotetと呼ばれるマルウェアであることを確認しています。Emotetは2014年頃から確認されているマルウェアです。当初はバンキングマルウェアとして活動することが知られていましたが、現在では他マルウェアのダウンロードなど様々な機能が追加されています。Emotetについては、次項のセキュリティインシデントトピックで説明します。

セキュリティインシデントトピック

Emotetの日本を対象にした感染活動の活発化

前項で述べたように、Trojan.MSOffice.SAgentのうち件名に日本語を含むメールは2019年11月末にかけて増加する傾向にありました。以下に、当月中にTrojan.MSOffice.SAgentとして検出したメールのうち、件名に日本語を含むメールに関する情報を示します。なお、以下は主要なものであり、全ての不審なメールを網羅しているわけではありません。

|

件名

|

添付ファイル名

|

備考

|

|---|---|---|

|

|

|

添付されたファイルは、Emotetをダウンロードさせるためのマクロを含んだMicrosoft Word 97-2003形式(doc)のファイルであることを確認しています。Emotet感染後には、外部に対し感染をさらに拡大しようと試みることがあります。感染拡大の手法はいくつか存在しており、例えばEmotet に感染したユーザのメールボックス内に存在するメールに対して返信します。SOCでもこのような感染活動を観測しており、Trojan.MSOffice.SAgentで検出したメールのうち、件名の先頭が「Re:」であるメールを多数観測しています。そのメールに添付されたファイルの多くがEmotetをダウンロードするものでした。

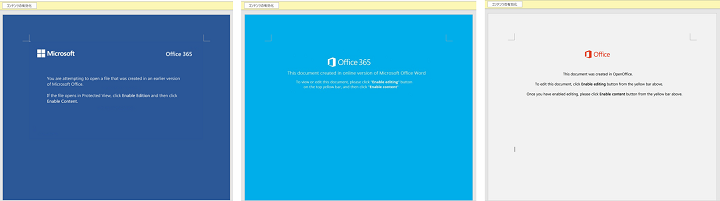

Emotetに感染させるdocファイルを開くと、Microsoft Officeの初期設定では「コンテンツの有効化」を促すメッセージバーが表示され、「コンテンツの有効化」ボタンを押すことによりマクロが実行されます。SOCで調査したものでは、マクロを実行させるために「コンテンツの有効化」を促す画面を以下の3つのパターンで確認しています。「コンテンツの有効化」を促す画面はほかにも存在していることが確認されているため、以下のものでなくても「コンテンツの有効化」を促すファイルには注意する必要があります。なお、Wordの設定でマクロを有効化している場合は、マクロは自動で実行されます。

マクロが実行されると、マルウェア配布サーバよりEmotetがダウンロードされます。Emotetの配布サーバには、改ざんされた国内のWebサイトが利用されている事例も報告されています。

Emotetのダウンロードが成功し感染した場合、他のマルウェアが更にダウンロードされる可能性があります。実際に、バンキングマルウェアの一種であるTrickbotをダウンロードするキャンペーンが日本で広がっていることが報告されており、SOCにおいてもEmotetからTrickbotに感染した事例を観測しています。またTrickbotに感染した場合は、最終的にRyukと呼ばれるランサムウェアがダウンロードされる可能性があり、日本企業に対する注意喚起も出されています。

Emotetは感染したユーザのメールボックス内に存在するメールに対して返信して感染を拡大する場合があり、メール受信者が送信元メールアドレスや本文などから不審であるか判断することは困難です。このようなメールからEmotetに感染しないための注意点として、問題がないと判断できないメールに添付されているファイルを不用意に実行したり、添付ファイル内のマクロを有効化したりしないことや、問題がないと判断できないURL が含まれる場合はアクセスしないことなどが挙げられます。なお、Emotetについての対策や感染後の対応については、JPCERT/CCの「マルウエア Emotet の感染に関する注意喚起」や「マルウエアEmotetへの対応FAQ」でも紹介されています。

26/tcpを宛先とした通信の増加

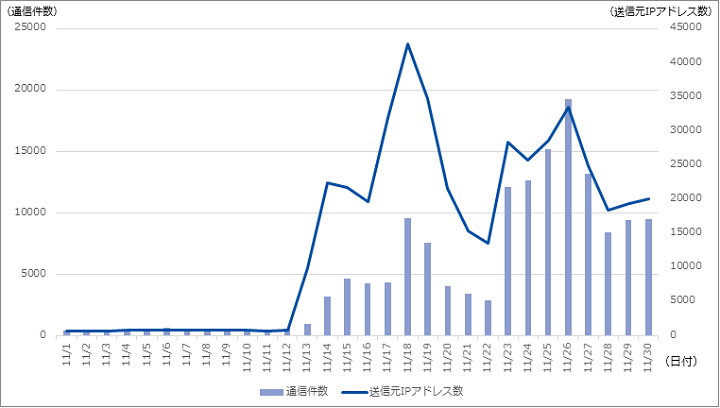

SOCでは11月13日頃から26/tcpへの通信及び送信元IPアドレス数が増加したことをIIJマネージドファイアウォールサービスにて観測しました。図-9に当月の26/tcpを宛先とするファイアウォール1台あたりの通信件数と送信元IPアドレス数を示します。

26/tcpを宛先とする通信は、増加を観測する以前で通信件数が500件前後、送信元IPアドレス数が800件前後でしたが、通信が急増した11月13日では通信件数がおおよそ2倍の1,010件、送信元IPアドレス数が10倍以上の9,964件と大きく傾向が変化しています。その後も通信は増加し、通信件数は11月26日に19,303件、送信元IPアドレス数は11月18日に42,843件とピークを迎えています。以降、ピーク時からは減少していますが、月末時点でも依然として多くの通信を観測しています。当該通信の送信元IPアドレスの多くはブラジル、中国、タイからのもので、これらの3ヵ国で全体の半数以上を占めていました。

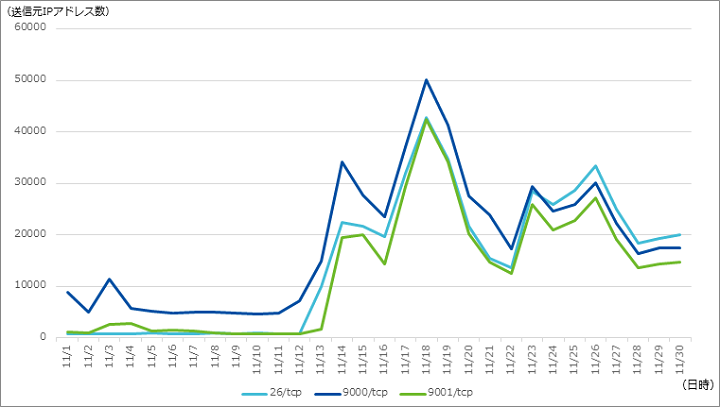

また、これらの送信元IPアドレスから26/tcp以外のポートへの通信も観測しており、特に9000/tcpと9001/tcpへの通信について、増加傾向に関連性が見られました。図-10に26/tcp、9000/tcp、9001/tcpに対する通信の送信元IPアドレス数の推移を示します。

これらのスキャン対象のポート番号について具体的にどのようなアプリケーションを対象としたものであるかわかっていません。26/tcpについては標準ポートとして利用するアプリケーションやプロトコルは一般的に知られておらず 1、9000/tcpや9001/tcpはデジタルビデオレコーダー(DVR)製品などで利用されている製品はありますが、スキャン通信増加の要因となるような新たな脆弱性の情報は確認できていません。攻撃者の狙いや通信増加の原因は分かっていませんが、不要なポートを外部に公開することは大きなセキュリティリスクとなりますので、これらのポートをインターネットに公開している場合は、適切なアクセス制限が行われていることを今一度確認することをお勧めいたします。

セキュリティインシデントカレンダー

当月発生した主要なインシデントを記載します。「ソフトウェアのリリース」を主題とするイベントは別表として掲載しています。ただし、そのソフトウェアに関するインシデントがあった場合は、インシデントとして掲載しています。

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 11月3日(日) | 脅威情報 | 海外のセキュリティ研究者は、2019年5月に確認されたBlueKeepと呼ばれる、Windowsに存在するリモートデスクトッププロトコルの脆弱性(CVE-2019-0708)を利用する攻撃を観測したことを発表した。Microsoftは、今後同脆弱性を悪用した攻撃が大きな被害を招く可能性があることから、早急にパッチの適用をするように注意喚起を行っている。

“BlueKeep exploitation activity seen in the wild” “Microsoft works with researchers to detect and protect against new RDP exploits ” 「[あらためて確認を] RDP の脆弱性に対するセキュリティ更新プログラムの適用を推奨」 |

| 11月6日(水) | セキュリティ事件 | セキュリティ製品開発販売会社は、海外市場で同社の個人向け製品を利用している一部の顧客情報を、同社の元従業員が第三者に提供していたことを公表した。該当の顧客情報の中にはクレジットカード情報及び金融機関口座番号などは含まれないとのこと。また、日本市場における同社の個人向け製品を利用している顧客への影響は無いとのこと。同社は、管理体制の強化などにより、これまで以上に顧客情報の適切な管理に努める旨を述べている。

「海外市場において個人向け製品をご利用いただいているお客さまの情報流出に関するお知らせとお詫び」 |

| 11月6日(水) | 脅威情報 | 気象庁は、報道発表を装い偽のアプリケーションをダウンロードさせようとする迷惑メールについての注意喚起を行った。気象庁は現在アプリケーションを配布しておらず、心当たりのない差出人からのメールに記載されたリンクにはアクセスしないように注意を促している。

「気象庁の報道発表を装った迷惑メールにご注意下さい 」 |

| 11月8日(金) | セキュリティ事件 | 製造メーカの子会社が所有するパソコンがEmotetと推測されるマルウェアに感染し、同パソコンを利用していた従業員とメールの送受信を交わした一部のメールアドレスが窃取されたことが公表された。同社によると、現時点ではメール本文や添付ファイルなどの流出は確認されていないとのこと。また、同社の従業員を騙る不審なメールを受信した場合、添付ファイルやURLリンクを開かないよう注意喚起を行っている。

「当社フィリピン子会社におけるPCのウイルス感染について」 |

| 11月19日(火) | 脅威情報 | Nextcloud社は、オンラインストレージサービス「Nextcloud」に対する、ランサムウェア攻撃を確認したことを公表した。本攻撃は「Nextcry」と名付けられており、PHPの脆弱性(CVE-2019-11043)が攻撃に用いられた。同脆弱性はnginx及びPHP-FPM(PHP FastCGI Process Manager)を使用している環境が影響を受ける場合があり、悪用された場合はリモートでコードを実行される可能性がある。

“Nextcry or how a hacker tried to exploit a NGINX issue with 2 Nextcloud servers out of 300.000 hit and no payout” |

| 11月19日(火) | 脆弱性情報 | Palo Alto Networks社は、2019年7月に修正された、Dockerにおけるcpコマンドの脆弱性(CVE-2019-14271)のPoC(概念実証コード)を発表した。同脆弱性が悪用された場合、第三者によって細工されたコンテナに対し、ユーザがcpコマンドによってファイルをコピーした際に、コンテナが起動しているホスト上におけるroot権限で任意のコードが実行される可能性があるとのこと。同社は利用しているバージョンの確認及び早期のアップデート適用を呼び掛けている。

“Docker Patched the Most Severe Copy Vulnerability to Date With CVE-2019-14271” |

| 11月21日(木) | セキュリティ事件 | トレーディングカード販売会社が運営する通販サイトにおいて、第三者による不正アクセスにより、4,982件のクレジットカード情報が閲覧可能な状態であったことが公表された。閲覧可能な状態であったクレジットカード情報には、会員名、カード番号、有効期限、セキュリティコードが含まれており、一部のユーザについてはクレジットカード情報を不正利用された可能性が確認されているとのこと。

「個人情報流出に関するお詫びとお知らせ」 |

| 11月25日(月) | セキュリティ事件 | 千葉県警サイバー犯罪対策課は、電子計算機損壊等業務妨害の疑いで自称会社員の男性を逮捕したことを公表した。逮捕容疑は、以前勤務していた会社のパソコンに不正アクセスを行い、顧客情報などの全データを消去したもの。被害を受けた会社では、システム管理を容疑者一人で行っており、容疑者が退職後も会社がIDやパスワードの変更を行わなかったため、データへアクセスすることが可能であったと一部では報道されている。また、本件による個人情報の漏えいは確認されていないとのこと。

「最新事件事故ファイル(2019年11月25日)」 |

| 11月25日(月) | その他 | 個人情報保護委員会は、Cookie情報を事業者や個人が利用者の同意なく利用、または第三者に提供する行為を規制する方向で検討していることを公表した。

「第127回 個人情報保護委員会」 |

| 11月27日(水) | 脅威情報 | JPCERT/CCは、マルウェアEmotetに関する注意喚起を行った。今年の10月後半からEmotetに関する相談が増加しており、実在の組織や人物になりすましたメールに添付された悪性なWordファイルによる感染被害の報告を多数受けているとのこと。また、Emotetの感染経路、影響、対策、事後対応について紹介されている。なお、JPCERT/CCではEmotetに感染した疑いがある場合の確認方法や、感染が確認された場合の対処方法などを掲載している。

JPCERT/CC「マルウエア Emotet の感染に関する注意喚起」 JPCERT/CC Eyes「マルウエアEmotetへの対応FAQ」 |

ソフトウェアリリース情報

ここでは、不具合や脆弱性などの修正が行われたソフトウェアのリリース情報について示します。

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 11月4日(月) | Android | Google社は、同社が提供するAndroidにおける11月の月例セキュリティ情報を公表した。リモートの攻撃者が細工されたファイルを利用して特権プロセスで任意のコードを実行する可能性のある脆弱性(CVE-2019-2201、CVE-2019-2204、CVE-2019-2205、CVE-2019-2206)など、複数の脆弱性が修正された。

“Android Security Bulletin—November 2019” |

| 11月6日(水) | Cisco複数製品 | Cisco Systems社は、同社が提供する複数ソフトウェアの脆弱性に対応する更新版ソフトウェアを公表した。特定のCisco Small Business RVシリーズルータに存在する、認証されたリモートの攻撃者による任意のコマンド実行の脆弱性(CVE-2019-15271)や、Cisco AsyncOSソフトウェアに存在する認証されたリモートの攻撃者による不正なデバイスリセットの脆弱性(CVE-2019-15956)などが解消された。

“Cisco Small Business RV016, RV042, RV042G, and RV082 Routers Arbitrary Command Execution Vulnerability” “Cisco Web Security Appliance Unauthorized Device Reset Vulnerability” “Cisco Wireless LAN Controller HTTP Parsing Engine Denial of Service Vulnerability” “Cisco Webex Network Recording Player and Cisco Webex Player Arbitrary Code Execution Vulnerabilities” “Cisco TelePresence Collaboration Endpoint, TelePresence Codec, and RoomOS Software Privilege Escalation Vulnerability” “Cisco TelePresence Collaboration Endpoint and RoomOS Software Denial of Service Vulnerabilities” “Cisco Small Business Routers RV016, RV042, RV042G, RV082, RV320, and RV325 Command Injection Vulnerability” “Cisco Prime Infrastructure and Evolved Programmable Network Manager Remote Code Execution Vulnerability” |

| 11月12日(火) | Adobe Animate CC

Adobe Illustrator CC Adobe Media Encoder Adobe Bridge CC |

Adobe社は、同社が提供する複数ソフトウェアにおけるセキュリティアップデートを公表した。Adobe Illustrator CCに存在するメモリ破損の脆弱性(CVE-2019-8247、CVE-2019-8248)や、Adobe Media Encoderに存在する範囲外書き込みの脆弱性(CVE-2019-8246)など、複数の脆弱性が修正された。

“Security Updates Available for Adobe Animate CC | APSB19-34” “Security Updates Available for Adobe Illustrator CC | APSB19-36” “Security Updates Available for Adobe Media Encoder | APSB19-52” “Security Updates Available for Adobe Bridge CC | APSB19-53” |

| 11月12日(火) | Microsoft複数製品 | Microsoft社は、複数のソフトウェアに対するセキュリティ更新プログラムを公表した。Microsoft Exchangeに存在する、ログインユーザのコンテキストで任意のコードが実行される可能性のある脆弱性(CVE-2019-1373)など、複数の脆弱性が修正された。

「2019 年 11 月のセキュリティ更新プログラム」 「2019 年 11 月のセキュリティ更新プログラム (月例)」 |

| 11月12日(火) | VMware Workstation Pro / Player

VMware Fusion Pro / Fusion |

VMware社は、VMware Workstation及びVMware Fusionに対するセキュリティアップデートを公表した。両製品に存在する範囲外書き込みの脆弱性(CVE-2019-5541)、情報漏えいの脆弱性(CVE-2019-5540)及びサービス拒否(DoS)の脆弱性(CVE-2019-5542)が修正された。

“VMSA-2019-0021” |

| 11月14日(木) | Symantec Endpoint Protection | Symantec社は、Symantec Endpoint Protectionに対するセキュリティアップデートを公表した。ローカルで任意のコードを実行される脆弱性(CVE-2019-12758)の修正が行われた。

“Symantec Endpoint Protection CVE-2019-12758 Local Code Execution Vulnerability” |

| 11月18日(月) | Google Chrome 78.0.3904.108 | Google社は、Chromeのセキュリティアップデートを公表した。Use After Freeの脆弱性(CVE-2019-13723)や範囲外アクセスの脆弱性(CVE-2019-13724)などを含む、計5件の脆弱性が修正された。

“Stable Channel Update for Desktop” |

| 11月20日(水) | BIND9 | ISCは、BIND9の脆弱性を修正するセキュリティアップデートを公表した。多数のTCPパイプラインクエリを使用するTCP接続がクローズされた場合に複数のリソースを開放する負荷によってサービス拒否(DoS)を発生させる可能性のある脆弱性(CVE-2019-6477)が修正された。

“CVE-2019-6477: TCP-pipelined queries can bypass tcp-clients limit” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。