- 2021年1月観測レポートサマリ

- DDoS攻撃の観測情報

- IIJマネージドセキュリティサービスの観測情報

- Web/メールのマルウェア脅威の観測情報

- セキュリティインシデントカレンダー

- ソフトウェアリリース情報

2021年1月観測レポートサマリ

本レポートでは、2021年1月中に発生した観測情報と事案についてまとめています。

当月は1日あたりのDDoS攻撃件数には大きな変化はありませんでした。最大規模を観測した攻撃はDNSやLDAPなどの複数プロトコルを用いたUDP Amplificationで変化はありませんでしたが、その規模は先月を大幅に下回りました。最長時間を観測した攻撃はICMP Floodが使用されたもので、継続時間は先月を上回りましたが、最大通信量は先月を下回りました。

IPS/IDSにおいて検出したインターネットからの攻撃について、当月はPHPUnitにおける脆弱性(CVE-2017-9841)の有無を確認するスキャン通信が最も多く観測されています。2018年6月から先月まで観測の最大割合を占めていた、ルータに対する攻撃は大幅に減少しています。

Webサイト閲覧時における検出では、当月もWebサイトの改ざんにより埋め込まれたJavaScriptが多くありました。メールではEmotetに感染させるMicrosoft Word 97-2003(doc)形式のファイルを添付したメールを多数検出しています。

DDoS攻撃の観測情報

本項では、IIJマネージドセキュリティサービスやバックボーンなどでIIJが対処したDDoS攻撃のうち、IIJ DDoSプロテクションサービスで検出した当月中の攻撃を取りまとめました。

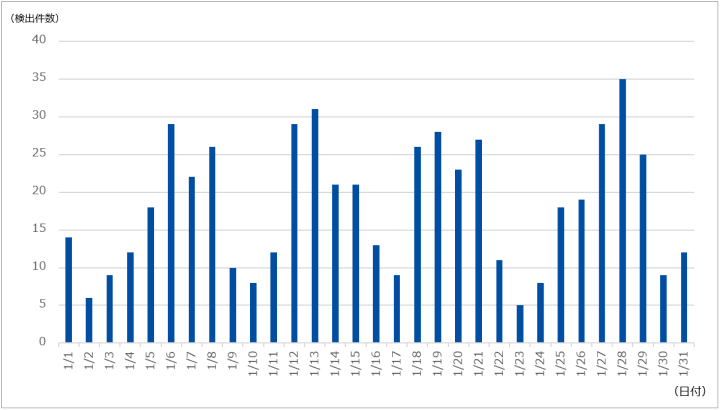

攻撃の検出件数

以下に今回の対象期間で検出した、DDoS攻撃の検出件数を示します。

今回の対象期間で検出したDDoS攻撃の総攻撃検出件数は565件であり、1日あたりの平均件数は18.23件でした。期間中に観測された最も規模の大きな攻撃では、最大で約113万ppsのパケットによって11.20Gbpsの通信が発生しました。この攻撃は主にDNSやLDAPなど、複数のプロトコルを用いたUDP Amplificationでした。また、当月最も長く継続した攻撃は1時間9分にわたるもので、最大で360.98Mbpsの通信が発生しました。この攻撃はICMP Floodでした。

IIJマネージドセキュリティサービスの観測情報

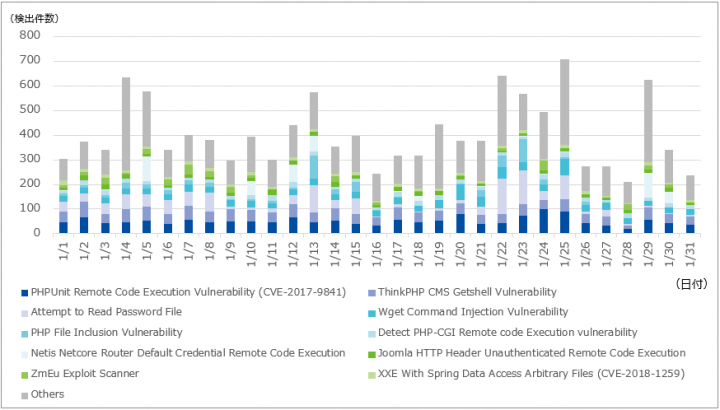

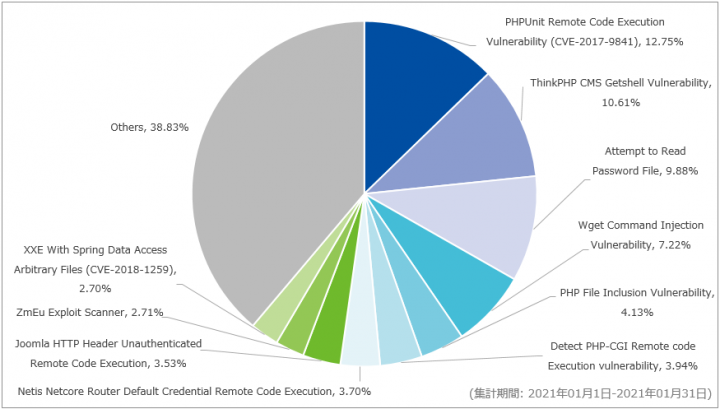

以下に、今回の対象期間に検出した1サイト当たりの攻撃検出件数(図-2)と攻撃種別トップ10の割合(図-3)を示します。

当月はPHPUnit Remote Code Execution Vulnerability (CVE-2017-9841)を最も多く観測しおり、全体の12.75%の割合で検出しています。検出した通信は、CVE-2017-9841を悪用したスキャン通信の増加にて公開したものと同様の通信です。次点ではThinkPHP CMS Getshell Vulnerabilityを多く観測しており、全体の10.61%を占めていました。当該シグネチャによる検出は2019年2月以降、約2年間継続しています。また、先月に引き続きAttempt to Read Password Fileを多く観測しており、全体の9.88%を占めていました。検出した通信は先月と同様、/etc/passwdなどのパスワードファイルの読み取りを試行するものが大半を占めています。

2018年6月から2020年12月までの間、Netis Netcore Router Default Credential Remote Code Executionを最も多く観測していました。しかし、当該シグネチャの検出量は2020年11月頃から減少しており、当月は7位にランクインしています。

Web/メールのマルウェア脅威の観測情報

Webアクセス時におけるマルウェア検出

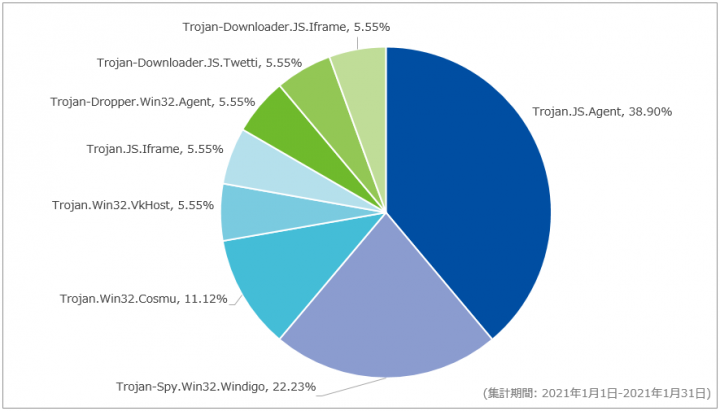

今回の対象期間において、Webアクセス時に検出したマルウェア種別の割合を図-4に示します。

対象期間中はTrojan.JS.Agentを最も多く検出しており、全体の38.90%を占めていました。当該シグネチャではWebサイトに埋め込まれたJavaScriptファイルを多く検出していました。検出したJavaScriptファイルには、scriptタグによる外部のJavaScriptファイルの読み込みやiframeタグにより別のサイトを読み込む処理が含まれていました。この他にも、当該シグネチャでは2020年8月観測レポートと同様に改ざんされた国内のWebサイトを検出していました。改ざんされたWebページのソースコードの一部がUnicodeの文字コード(10進表記)に変換されており、外部URLを読み込んでいました。

メール受信時におけるマルウェア検出

以下に、対象期間においてSOCで検出した、件名が日本語で脅威を含むメールに関する情報を示します。なお、以下は主要なものであり、すべての不審なメールを網羅しているものではない点にご注意ください。

|

件名例

|

添付ファイル名例

|

|---|---|

|

|

これらの件名及び添付ファイル名となっているメールのほとんどは、Microsoft Word 97-2003(doc)形式のファイルが添付されたEmotetへの感染を狙うメールであることを確認しています。これらのメールでは返信や転送を装った「RE:」や「FW:」を含む件名も確認しています。なお、1月27日にはEuropol(欧州刑事警察機構)よりEmotetの攻撃インフラがテイクダウンされたことが発表されており、SOCでは1月26日以降の観測期間において、Emotetへの感染を狙ったメールは検知していません。

このテイクダウンではEuropolとEurojust(欧州司法機構)の調整のもと、8ヵ国の法執行機関が連携したことにより、世界中に存在していたEmotetのC&Cサーバが押収されました。またEmotetをアップデートする仕組みを利用して、既に感染しているEmotetに無害化させるプログラムを配布する措置も行われています。この無害化させるプログラムにより、感染済みのEmotetはC&C通信で法執行機関が管理していると考えられるシンクホールサーバへと接続するようになり、攻撃者のC&Cサーバへは接続されなくなります。さらに感染端末内の時間が2021年4月25日12時になった際には、Emotetの自動実行に利用されるレジストリキーの登録削除やプロセスの終了を行う処理が実行されます。

セキュリティインシデントカレンダー

| カテゴリ凡例 | |||||

|---|---|---|---|---|---|

| セキュリティ事件 | 脅威情報 | 脆弱性情報 | セキュリティ技術 | 観測情報 | その他 |

| 日付 | カテゴリ | 概要 |

|---|---|---|

| 1月5日(火) | セキュリティ事件 | コンテンツサービスを提供する企業は、同社が運営するモバイルサイトが外部から不正アクセスを受け、当該サイト利用者のメールアドレス105,180件が流出した可能性があることを公表した。 |

| 1月6日(水) | 脆弱性情報 | 株式会社シーズは、同社が提供するacmailer及びacmailer DB版において、第三者が、ログインID及びパスワードを上書き可能となる脆弱性、全権限を取得可能となる脆弱性が存在することを公表した。なお、1月6日と1月8日に同脆弱性を修正したバージョンがリリースされている。 |

| 1月8日(金) | セキュリティ事件 | クラウドサービス提供会社は、同社が運営するメール送信サービスにおいて、同サービスを契約する別の顧客の認証情報を使用してメールを送信してしまう不具合により、宛先メールアドレスや受信者のIPアドレスなどのメール送信時の顧客情報の一部が、メール送信のログ情報として流出した可能性があることを公表した。 |

| 1月9日(土) | 脆弱性情報 | 海外のセキュリティ研究者は、Windows 10に特定の文字列を含むコードでNTFS形式のファイルシステムが破損する脆弱性があることを発表した。同脆弱性は低い特権レベルで悪用可能であり、特別な資格情報や書き込み権限は不要とのこと。 |

| 1月12日(火) | セキュリティ事件 | 大手通信キャリアは、元社員が不正競争防止法違反の容疑で逮捕されたことを公表した。当該元社員は退職申告から退職するまでの期間に、営業秘密に該当するネットワーク技術に関わる情報を不正に持ち出したとのこと。 |

| 1月19日(火) | 脆弱性情報 | 海外のセキュリティ企業は、DnsmasqにDNSキャッシュポイズニングの脆弱性及びバッファオーバーフローの脆弱性が存在することを発表した。本脆弱性は「DNSpooq」と名付けられている。同社は、当該脆弱性が修正されたバージョン2.83以降にアップデートすることを推奨している。 |

| 1月22日(金) | 脆弱性情報 | SonicWall社は、同社が提供する特定製品に対するゼロデイ攻撃を確認したことを公表した。後日、この攻撃に使用された脆弱性は、SSL-VPNアプライアンスであるSMA100シリーズのビルドバージョン10.xに存在する、認証を得ずにリモートから資格情報にアクセスすることが可能となる脆弱性(CVE-2021-20016)であることが公表された。なお、同脆弱性が修正されたパッチを2021年2月3日にリリースしており、早急な適用を推奨している。 |

| 1月22日(金) | 脆弱性情報 | NEC社は、同社が提供する一部の無線LANルータなどネットワーク製品の一部において、複数の脆弱性が存在することを公表した。同社は、当該脆弱性が修正されたファームウェアにアップデートすることを推奨するとともに、アップデートサービスが終了している一部の製品については、セキュリティ保護のための回避策の適用を推奨している。 |

| 1月26日(火) | セキュリティ事件 | 国立大学は、同大学の認証システムにおいて、アクセス制限の不備により同大学の学生及び教職員40,751名の個人情報が閲覧可能な状態にあったことを公表した。なお、公表時点では、データが取得された形跡はないとのこと。 |

| 1月26日(火) | 脆弱性情報 | Qualys社は、sudoにヒープオーバーフローの脆弱性(CVE-2021-3156)が存在することを発表した。同脆弱性を悪用することにより、特権が無いローカルユーザがroot権限へ昇格することが可能とのこと。なお、同脆弱性が修正されたバージョンが公開されており、早急なアップデートが推奨されている。 |

| 1月26日(火) | 脆弱性情報 | エレコム社は、同社が提供する一部の無線LANルータなどネットワーク製品の一部において、複数の脆弱性が存在することを公表した。該当する製品はアップデートサービスが終了しており、セキュリティ保護のために現行製品への切り替えを推奨している。 |

| 1月27日(水) | その他 | 独立行政法人情報処理推進機構(IPA)は、2020年に発生した社会的に影響が大きかったと考えられる情報セキュリティの事案から10大脅威を選出し、ランキング形式で公表した。 |

| 1月27日(水) | その他 | Europol(欧州刑事警察機構)は、8か国共同で行われたオペレーション「Ladybird」により、マルウェアEmotetで使用された攻撃インフラをテイクダウンしたことを公表した。 |

| 1月27日(水) | その他 | JPCERT/CCは、マルウェア「Emotet」の感染有無を確認するツール「EmoCheck」のv2.0を公開した 1。 |

| 1月29日(金) | セキュリティ事件 | 金融機関は、委託会社の社員により、システムのソースコードの一部が公開されていたことを公表した。なお、公開されたコードから、他の複数の企業でも同様の事象が発生していることが明らかになった。 |

ソフトウェアリリース情報

| 日付 | ソフトウェア | 概要 |

|---|---|---|

| 1月4日(月) | Android | Google社は、同社が提供するAndroidにおける1月の月例セキュリティ情報を公開した。

「Androidセキュリティ速報— 2021年1月」 |

| 1月4日(月) | Node.js複数バージョン | Node.jsプロジェクトは、同プロジェクトが提供するNode.jsに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“January 2021 Security Releases” |

| 1月6日(水) | Chrome 87.0.4280.141 | Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 1月6日(水) | Mozilla複数製品 | Mozillaは、Firefox、Firefox ESR、及びFirefox for Androidに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-01” |

| 1月7日(木) | PHP複数バージョン | PHP開発チームは、PHPに存在する脆弱性に対するセキュリティアップデートを公開した。

“PHP 7.4.14” |

| 1月7日(木) | Microsoft Edge 87.0.664.75(Chromiumベース) | Microsoft社は、同社が提供するChromiumベースのMicrosoft Edgeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Release notes for Microsoft Edge Security Updates” |

| 1月7日(木) | NVIDIA GPU Display Driver複数バージョン | NVIDIA社は、同社が提供するNVIDIA GPU Display Driverに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Security Bulletin: NVIDIA GPU Display Driver – January 2021” |

| 1月11日(月) | Thunderbird 78.6.1 | Mozillaは、Thunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-02” |

| 1月12日(火) | Adobe複数製品 | Adobe社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“Security updates available for Adobe Photoshop | APSB21-01” |

| 1月12日(火) | Microsoft複数製品 | Microsoft社は、同社が提供する複数のソフトウェアに対する1月の月例セキュリティ更新プログラムを公開した。

「2021 年 1 月のセキュリティ更新プログラム」 |

| 1月12日(火) | SAP複数製品 | SAP社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

“SAP Security Patch Day – January 2021” |

| 1月13日(水) | Juniper製品複数 | Juniper社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“2021-01 Security Bulletin: Junos OS and Junos OS Evolved: Upon receipt of a specific BGP FlowSpec message network traffic may be disrupted. (CVE-2021-0211)” |

| 1月19日(火) | Chrome 88.0.4324.96 for Mac and Linux Chrome 88.0.4324.104 for windows |

Google社は、Google Chromeに存在する複数の脆弱性に対するセキュリティアップデートを公開した。

“Stable Channel Update for Desktop” |

| 1月19日(火) | Oracle複数製品 | Oracle社は、同社が提供する複数の製品に対する定期更新プログラムを公開した。

“Oracle Critical Patch Update Advisory – January 2021” |

| 1月20日(水) | Drupal 9.1.3、9.0.11、8.9.13、7.78 | Drupalは、同社が提供するDrupalに存在する脆弱性に対するセキュリティアップデートを公開した。

“Drupal core – Critical – Third-party libraries – SA-CORE-2021-001” |

| 1月22日(金) | Aterm複数製品 | 日本電気株式会社は、同社が提供する複数製品に存在する脆弱性に対するセキュリティアップデートを公開した。

「Aterm シリーズ における複数の脆弱性」 |

| 1月26日(火) | Apple複数製品 | Apple社は、同社が提供する複数製品の脆弱性に対するセキュリティアップデートを公開した。

“About the security content of iCloud for Windows 12.0” |

| 1月26日(火) | Mozilla複数製品 | Mozillaは、Firefox、Firefox ESR及びThunderbirdに存在する脆弱性に対するセキュリティアップデートを公開した。

“Mozilla Foundation Security Advisory 2021-03” |

| 1月26日(火) | WinSCP 5.17.10 | WinSCPの開発者は、WinSCPに存在する脆弱性に対するセキュリティアップデートを公開した。

“Recent Version History” |

おわりに

この観測レポートは、いまインターネットで起こっている攻撃などの状況をまとめて提示することで、読者の皆様がより良い対策を実施できることを目的としてまとめて公開しています。一部の攻撃について、特にお客様を特定できてしまうような情報については除外してまとめていますが、本レポートに記載の内容は多くのお客様における傾向から作成しています。対策の推進にご活用いただければ幸いです。

Notes:

- [1] JPCERTコーディネーションセンター, ‘EmoCheckのダウンロード‘, 2021/01/27公開 ↩